Protection collaborative des réseaux logistiques

Mémoire

Marwen Younsi

Maitrise en génie mécanique

Maître ès sciences (M.Sc.)

Québec, Canada

iii

Résumé

De nos jours la protection des réseaux logistiques représente un vrai défi. Dans la littérature, plusieurs travaux ont examiné ce problème et ont proposé des modèles pour la défense stratégique des réseaux logistiques. Habituellement, chaque réseau protège individuellement ses installations en utilisant ses propres moyens. Or, la protection collaborative de ces réseaux est susceptible d'engendrer une amélioration de l'utilité des stratégies de défense utilisées et une réduction des coûts de cette protection. Nous considérons, dans ce mémoire, un ensemble des réseaux logistiques qui ont accepté de collaborer pour améliorer leurs méthodes de protection. Tout d'abord, nous avons commencé par définir et appliquer un modèle de protection stratégique basé sur la théorie des jeux non coopératifs sur un ensemble de réseaux logistiques, afin de déterminer les stratégies de défenses qui seront adoptées individuellement par chaque réseau. Ce modèle a été ensuite étendu et modifié dans le cas où plusieurs réseaux logistiques décidèrent de collaborer pour améliorer l'utilité de leurs stratégies de défense. Ce modèle permet également, l'évaluation de l'utilité de cette coalition et la réduction des coûts générés grâce à la collaboration. Pour que cette collaboration soit durable et bénéfique pour tous les réseaux, nous devons allouer les coûts engendrés par cette coalition à tous les participants de façon équitable. Pour cela, nous appliquons plusieurs méthodes de partage des coûts issues de la théorie des jeux collaboratifs. Enfin, ces modèles seront appliqués pour le cas de deux réseaux logistiques

v

Table des matières

Résumé ... iii

Table des matières ... v

Liste des tableaux ... vii

Liste des figures ... ix

Avant-propos ... xiii

Introduction générale ... 1

I.1. Préambule ... 1

I.2. Objectifs ... 2

I.3. Structure du rapport ... 3

II. Chapitre 2 : Notions de base ... 5

II.1. Modèle de localisation et d’allocation des installations ... 5

II.1.1 Le problème K-Médian ... 6

II.1.2 Problème P-centre (Minimax) ... 7

II.1.3 Le problème de localisation et d’allocation d’installations à capacité non limitée ... 8

II.1.4 Localisation et allocation des installations à capacité limitée ... 9

II.1.5 Méthodes de résolution de problème de localisation et d’allocation d’installations ... 10

II.2. La théorie des jeux ... 11

II.2.1 Définition des jeux stratégiques ... 12

II.2.2 Théorie des jeux non collaboratifs ... 12

II.2.3 Théorie des jeux collaboratifs ... 14

III. Chapitre 3: Méthodologie ... 21

III.1. Protection des réseaux logistiques dans le cadre individuel ... 22

III.1.1 Résolution de conflit en utilisant la théorie des jeux non coopératifs ... 22

III.2. Méthode de résolution de conflit entre les défenseurs et les attaquants ... 27

III.3. Protection des réseaux logistiques dans le cadre collaboratif ... 30

III.3.1 Règle de collaboration ... 30

III.3.2 Le noyau du jeu ... 30

III.3.3 Résolution du problème de l’approvisionnement des clients en cas d’attaque dans le cadre collaboratif 31 III.3.4 Paramètre de défense des réseaux collaboratifs ... 34

III.3.5 Méthode de résolution de conflit entre défenseurs et attaquants ... 35

vi

IV. Chapitre 4 : Étude de cas... 39

IV.1. Premier réseau ... 39

IV.1.1 Résolution du conflit ... 41

IV.1.2 Déroulement du jeu ... 43

IV.2. Deuxième réseau ... 46

IV.2.1 Résolution de conflit ... 48

IV.2.2 Déroulement du jeu ... 50

IV.2.3 Détermination de la stratégie d'attaque et de défense optimale pour le deuxième réseau ... 50

IV.3. Réseau collaboratif ... 52

IV.3.1 Résolution de conflit dans le cadre de la collaboration ... 54

IV.3.2 Déroulement du jeu collaboratif ... 55

IV.3.3 Analyse des résultats ... 59

IV.3.4 Répartition des coûts de défense ... 60

Conclusion générale et perspectives ... 65

vii

Liste des tableaux

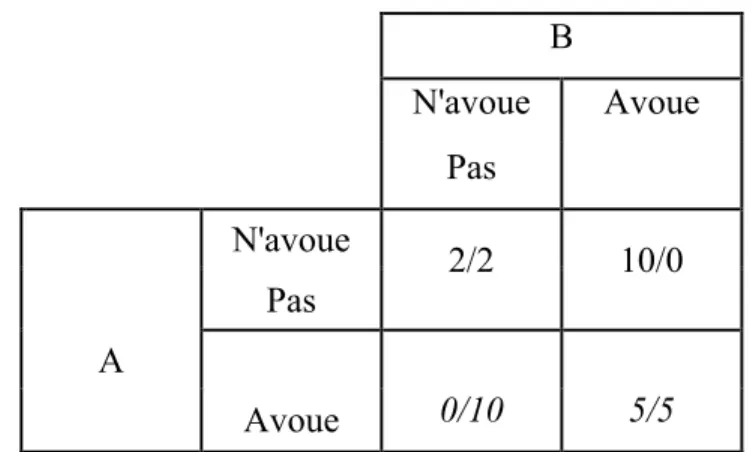

Tableau 1: Les différentes stratégies pour le dilemme du prisonnier ... 13

Tableau 2: Capacité maximale de production des usines ... 39

Tableau 3: Demandes des clients par an ... 39

Tableau 4: Coût unitaire(en dollars) de production et de transport de l’usine 𝒋 au client 𝒊 ... 39

Tableau 5: coût d’acquisition de capacité par unité pour un emplacement 𝒋 ... 40

Tableau 6: coûts et quantité acheminée de chaque installation 𝒋 vers un client 𝒊 ... 40

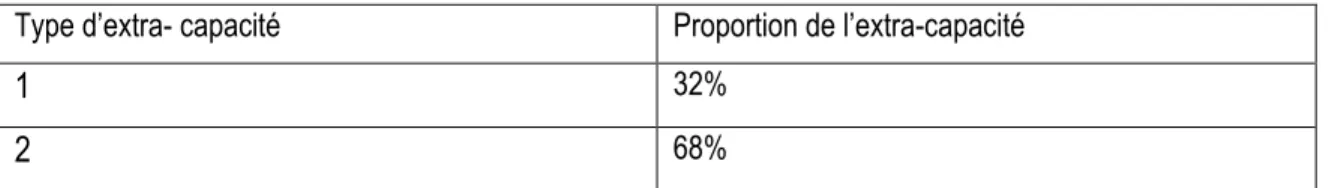

Tableau 7: Paramètres d’extra-capacités ... 42

Tableau 8: Frais de restauration de l’usine 𝒋 en cas d’attaque ... 42

Tableau 9: Calcul de l’augmentation des coûts de transport 𝑻𝑲 ... 43

Tableau 10: Calcul de l’augmentation des couts de transport et les pénalités de non livraison ... 45

Tableau 11: Coût fixe de localisation d'une usine sur l'emplacement 𝒊 et Capacité maximale de production des usines ... 46

Tableau 12: Demandes des clients par an ... 46

Tableau 13: Coût unitaire (en $) de production et de transport de l’usine 𝒋 à l'emplacement du client 𝒊 ... 46

Tableau 14: Coût d’acquisition de la capacité par unité pour un emplacement 𝒋 ... 47

Tableau 15: Coûts et quantités acheminés de chaque installation 𝒋 vers un client 𝒊 ... 47

Tableau 16: Paramètres d’extra-capacité ... 49

Tableau 17: Frais de restauration d’installation désactivée ... 49

Tableau 18: Calcul de l’augmentation des coûts de transport et des pénalités de non livraison ... 50

Tableau 19: Capacité maximale de production des usines du réseau collaboratif ... 52

Tableau 20: Demandes des clients par an pour le réseau collaboratif ... 52

Tableau 21: Coût unitaire (en $) de production et de transport de l’usine 𝒋 à l'emplacement du client 𝒊 pour le réseau collaboratif ... 53

Tableau 22: Quantités acheminées de chaque installation du réseau collaboratif 𝒋 vers un client 𝒊 du réseau collaboratif ... 53

Tableau 23: Frais de restauration de l’usine 𝒋 du réseau collaboratif en cas d’attaque ... 55

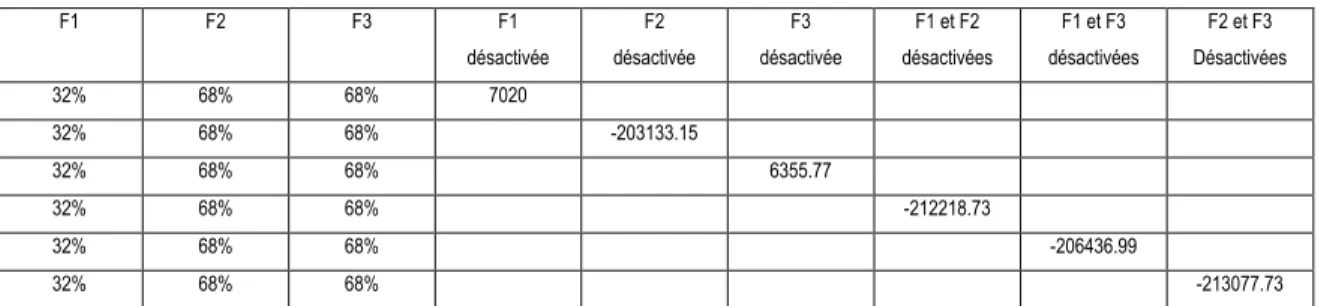

Tableau 24: Augmentation des coûts de transport et des pénalités lors de l’attaque du deuxième réseau ... 56

Tableau 25: Pénalités et augmentation des coûts de transport lors de l’attaque du deuxième réseau dans le cadre collaboratif ... 57

ix

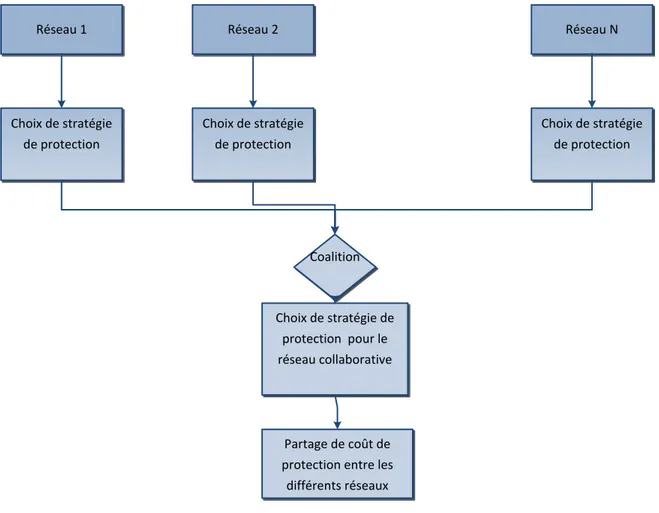

Liste des figures

Figure 1: les différentes étapes de la méthodologie ... 22 Figure 2: Quantité acheminée de chaque installation 𝒋 vers un client 𝒊 ... 41 Figure 3: Quantité acheminée de chaque installation 𝒋 vers un client 𝒊 en cas de destruction de l’usine 1 .... 44 Figure 4: Quantité acheminée de chaque installation 𝒋 vers un client 𝒊 en cas de destruction de l’usine 3 ... 44 Figure 5: Quantité acheminée de chaque installation 𝒋 vers un client 𝒊 ... 48 Figure 6: Quantité acheminée de chaque installation 𝒋 vers un client 𝒊 du réseau collaboratif ... 54 Figure 7: Quantité acheminée de chaque installation 𝒋 vers un client 𝒊 lorsque les usines 1 et 3 du deuxième réseau sont désactivées ... 57

xi

Je dédie ce travail à mes parents, qui m’ont

aidé à devenir ce que je suis et pour avoir été

là à tous moments. A mes frères pour leur

soutien sans faille. À mes chers amis.

xiii

Avant-propos

Je souhaite remercier en premier lieu mon directeur de recherche Prof.Mustapha Nourelfath de l’Université Laval pour m'avoir accueilli au sein de son équipe. Je lui suis également reconnaissant pour le temps conséquent qu’il m’a accordé, ses qualités pédagogiques et scientifiques, sa franchise et sa sympathie. J’ai beaucoup appris à ses côtés et je lui adresse ma gratitude pour tout cela.

J’adresse aussi mes remerciements à tous les étudiants et les professionnels du laboratoire de génie industriel pour leurs conseils, leur soutien appréciable et surtout leur patience.

Un remerciement spécial à ma chère Maroua Daou, pour sa patience et pour son support moral. Elle a toujours été à mes côtés tout au long de cette péripétie.

Je ne peux pas finir sans présenter ma gratitude et mes sincères sentiments à toute ma famille, pour leur contribution, leur soutien et leur patience. Vous êtes toujours la lumière qui éclaire mon chemin.

1

Introduction générale

I.1. Préambule

La lutte contre le terrorisme est considérée comme une des priorités mondiales après les attaques du 11 septembre 2001 qui ont démontré qu'aucune cible ni méthode de protection ne sont en dehors des limites des organisations terroristes. Cette attaque a changé la façon d'évaluation des méthodes de sécurité utilisées. Elle a montré aussi que les groupes terroristes ont eu un développement très important au niveau stratégique. Jusqu'à récemment ces groupes ont généralement ciblé les installations militaires, mais de nos jours, ils ont changé leur stratégie en attaquant les installations industrielles. Ces installations peuvent être attaquées pour envoyer des messages symboliques au gouvernement, ou pour essayer de faire fondre l'économie des pays. En raison de la complexité de ce phénomène et la rapidité du changement des stratégies de ces organisations, plusieurs méthodes ont été développées pour évaluer le danger de ces organisations, et pour se protéger des attaques éventuelles et d'essayer d'assurer un niveau de sécurité maximale des citoyens et des biens nationaux.

Cette recherche s'inscrit dans le cadre global qui porte sur l'amélioration des protections des réseaux logistiques. La protection collaborative de ces réseaux semble être susceptible d'engendrer une amélioration de l'utilité des stratégies de défense et permettre des réductions substantielles des coûts de protection. Auparavant cette possibilité n'était pas bien examinée dans la littérature. Les auteurs de [1] [2] ont examiné la possibilité d'améliorer la protection d'un réseau logistique par l'ajout de méthodes de protections indirectes. Ce type de méthodes consiste à utiliser l’extra-capacité de production d'installations voisines en cas d'attaque d'une ou de plusieurs installations, afin d’essayer de satisfaire toutes les demandes des clients de ce réseau. C’est la collaboration au sein du même réseau logistique, mais même avec cette collaboration, nous ne pouvons pas assurer toujours cette continuité du flux des marchandises vers les clients. Par ailleurs, les pénalités qui sont appliquées dans ce cas sont très élevées, et en plus, les réseaux peuvent perdre leurs clients. Le processus de collaboration entre plusieurs réseaux peut aboutir à:

améliorer cette méthode réduire les pertes

améliorer les utilités des stratégies de défense utilisées dans le cadre individuel réduire les coûts de protection

2

Le problème qui s’impose dans ce cas c’est comment créer cette collaboration et dans quelles conditions, et comment partager les coûts de protections du réseau collaboratif d'une façon équitable entre les différents participants pour s'assurer que la coalition reste stable?

La collaboration et la formation des groupes sont une branche essentielle de la théorie des jeux. Une étude récente [3] a montré que la théorie des jeux est la méthode préférée pour étudier les formations des groupes et les relations des chaines logistiques, elle analyse les relations entre les clients et les usines, autant que les méthodes de partage des gains et des coûts.

I.2. Objectifs

Les travaux de cette maitrise s'inscrivent dans le cadre d'une problématique globale de la protection des chaines logistiques. L'objectif général est de développer un modèle de collaboration entre des réseaux logistiques pour faire face à ce phénomène d'attaques terroristes et pour améliorer leur sécurité.

De façon plus spécifique, les objectifs poursuivis sont comme suit : Objectif 1 :

Il consiste à concevoir des réseaux logistiques selon le modèle proposé en [2]. Selon ce modèle, nous pouvons évaluer les dégâts qui peuvent être engendrés par des attaques terroristes éventuelles séparément sur chacun de ces réseaux, choisir les méthodes de protection pour chaque installation et répartir d'une façon optimale, un budget de protection limité, pour assurer une sécurité maximale face à un attaquant stratégique.

Objectif 2 :

Il consiste à étudier l'impact de la collaboration des réseaux logistiques pour la défense de leurs installations. Dans cet objectif, il s’agit de proposer un modèle de collaboration entre plusieurs réseaux logistiques afin d'augmenter l'efficacité de leurs méthodes de défense et de diminuer leur budget de défense. Ensuite, de partager le coût de la défense collaborative d’une façon équitable entre les différents participants pour assurer la stabilité de cette collation.

3

I.3. Structure du rapport

Ce rapport est divisé en deux grandes parties. La première est une revue de littérature. La deuxième partie regroupe les méthodologies et l’étude de cas. Les contenus des chapitres du rapport peuvent être décrits comme suit :

Au premier chapitre, nous présentons les principales notions de base utilisées dans le rapport. Nous commençons, tout d’abord, par introduire les modèles de localisation des installations et leurs rôles dans la conception des réseaux logistiques. Nous introduisons ensuite les concepts de la théorie de jeu dans ses deux volets:

- Le concept de la théorie de jeu non collaboratif et son rôle dans la défense des réseaux logistiques.

- Le concept de jeux collaboratifs et les méthodes de partage des coûts et leurs propriétés dans le cadre d’une coalition.

Dans le chapitre 2, nous commenceronspar définir la méthodologie utilisée pour évaluer les dégâts qui peuvent être causés par des attaques terroristes et de choisir la méthode de défense optimale. Ensuite nous définirons la méthodologie utilisée pour créer une coalition entre ces réseaux afin d’améliorer leurs efficacités face aux risques de menaces des attaques. Enfin nous évaluerons l'impact de cette coalition sur l'utilité des stratégies de défense ainsi que sur les coûts de protection. Dans le troisième chapitre, nous allons appliquer la méthodologie qui a été définie dans le chapitre précédent sur un ensemble de deux réseaux logistiques. Nous commencerons par concevoir chacun des réseaux séparément afin de déterminer les méthodes de défense optimale .Ensuite nous étudierons l'effet de la défense collaborative de ces deux réseaux. Pour cela nous commencerons par déterminer la méthode de défense collaborative optimale après le coût de cette défense, et enfin, nous partagerons ce coût entre les défenseurs de ces réseaux avec les méthodes présentées dans le premier chapitre.

5

II. Chapitre 2 : Notions de base

Dans ce chapitre, nous commençons par définir les modèles de localisation et d’allocation des installations. Ensuite, nous définirons les principales méthodes de résolution de ce problème présentées dans la littérature. Enfin, nous allons introduire les concepts de la théorie des jeux et son utilisation dans le cadre de notre maîtrise.

II.1. Modèle de localisation et d’allocation des installations

Le problème de localisation des installations et d’allocation des clients à ces installations n'est pas nouveau dans le domaine de la recherche opérationnelle. La première recherche a été examinée par l’auteur de [4]. Dans ce problème, il y a deux décisions à prendre:

La première est la localisation des installations. Pour cette décision, nous devons déterminer où nous devons placer nos sites, et dans d'autres cas, nous devons déterminer aussi le nombre de ces installations à concevoir ainsi que leur taille.

La deuxième décision, est l'allocation. À partir de chaque site que nous avons déterminé, quels sous-ensembles de demandes, qui peuvent provenir d’un grand nombre de sites très dispersés, devraient-être servis? Il est parfois impossible de satisfaire toutes les demandes. Il existe dans la littérature plusieurs articles [5-8] qui traitent ce problème avec proposition de plusieurs méthodes pour le résoudre.

Pour résoudre ce problème, en effet, il y a plusieurs facteurs que nous devons prendre en considération : le nombre d'installations à ouvrir ainsi que l'espace disponible pour le faire, le nombre de clients à servir, et la distance qui sépare chaque client de ces installations [9]. Pour les clients, nous devons avoir les informations suivantes pour pouvoir résoudre ce problème: le nombre de clients, leur localisation ainsi que la demande de chacun d'eux. Ces données peuvent être dynamiques, déterministes ou stochastiques [4]. Nous pouvons avoir aussi des cas où le nombre et la capacité des installations qui vont servir ces clients ne sont pas connus d’avance, c'est un modèle indéterminé ou les résultats du problème seraient le nombre et la capacité des installations à ouvrir.

Le problème de localisation des installations peut-être posé dans plusieurs périodes de vie des entreprises. Il peut être posé dans le cas où les marchés des entreprises sont en état d'expansion. Dans cette situation les entreprises auront le choix entre deux solutions possibles: créer de nouvelles installations ou augmenter les capacités de production de leurs installations existantes. Aussi, nous pouvons considérer ou bien le cas où il y a un changement de localisation de la demande, ou bien le cas de manque de matières premières dans les sites exploités. Ce cas se manifeste surtout dans les industries minières ou pétrolières. Pour ces raisons très

6

importantes, la localisation des installations occupe une partie très importante des stratégies des entreprises, car après l'implantation d'une installation, les investissements fournis ne peuvent pas être récupérés. C’est pourquoi, lors de leurs choix, les décideurs doivent prendre en considération plusieurs facteurs comme, les coûts des terrains, la disponibilité des travailleurs, la matière première, la disponibilité des infrastructures essentielles dans ces régions, les coûts de transport vers leurs clients et la stabilité politique dans les régions qui peuvent influencer leur sécurité et la stabilité du marché.

Dans ce qui suit, nous allons énumérer les modèles les plus utilisés dans la littérature pour résoudre ce problème.

II.1.1 Le problème K-Médian

Ce problème se focalise sur la minimisation de la distance moyenne pour chaque client de son établissement le plus proche. Nous pouvons modéliser ce problème par un graphe, où chaque sommet dans ce graphe présente un client avec une demande bien définie [11]. La question qui se pose alors, c'est à quel sommet nous devons placer les installations qui peuvent servir tous les clients, tout en minimisant la somme des coûts. Mais le problème n'est pas si simple, nous pouvons avoir des cas où on a un nombre très élevé des endroits possibles pour placer les nouvelles installations, et ce sera très compliqué de les tester tous, aussi, nous pouvons ne pas avoir le nombre de possibilités des installations à ouvrir, dans ce cas le coût d'ouverture d'une nouvelle installation doit être inclus dans les contraintes du problème à étudier. De manière formelle, soit un ensemble de clients 𝑖 = {1, 2. . . , 𝑀}, et un ensemble potentiel d’emplacements d’installations 𝒋, le modèle mathématique du problème K-Médian est [12] :

min z = ∑ ∑ 𝑥𝑖𝑗𝑎𝑖𝑗 − ∑ 𝑏𝑗 𝑁 𝑗=1 𝑁 𝑗=1 𝑀 𝑖=1 𝑦𝑗

(1.1)

𝑆𝑢𝑗𝑒𝑡 à ∑ 𝑥𝑖𝑗 𝑁 𝑗=1 = 1 ; 𝑝𝑜𝑢𝑟 𝑡𝑜𝑢𝑡 𝑖(1.2)

∑ 𝒚𝒋 𝑵 𝒋=𝟏 = 𝒌(1.3)

𝑥𝑖𝑗≤ 𝑦𝑗; 𝑝𝑜𝑢𝑟 𝑡𝑜𝑢𝑡 𝑖 et j(1.4)

𝑥𝑖𝑗≥ 0; 𝑝𝑜𝑢𝑟 𝑡𝑜𝑢𝑡 𝑖 et j(1.5)

𝑦𝑗∈ {0,1} pour tout j(1.6)

7 𝒂𝒊𝒋 = {1 si la demande de nœud 𝑖 est servie par l’installation au site 𝑗O sinon

𝒃𝒋 Coûts fixes de localisation d'un établissement au site 𝑗

𝒚𝒋 Capacité de l’installation 𝑗

𝒙𝒊𝒋 Proportion des clients attribués à l'établissement 𝑗

K est un nombre entier de 1 à m, où m est la solution optimale du problème sans la contrainte ∑𝑚𝑗=1𝑦𝑗= 𝑘.

Cette méthode peut être applicable dans plusieurs contextes, tels que: - Localiser une usine pour servir un nombre de clients bien déterminé. - Localiser des entrepôts pour servir des magasins.

- Localiser une usine pour servir des entrepôts.

La fonction objective (1.1) minimise la somme des coûts fixes de localisation des installations. La Contrainte (1.2) permet de garantir que les demandes de tous les clients seront satisfaites. . La Contrainte (1.3) garantit que la plupart des installations sont ouvertes. La Contrainte (1.4) garantit que les clients vont recevoir leurs demandes seulement des installations qui sont ouvertes. La Contrainte (1.5) est une contrainte de non négativité. La Contrainte (1.6) exige que la variable de la localisation soit binaire.

II.1.2 Problème P-centre (Minimax)

Cette méthode a le même but que la méthode de K-Médian mais ici, nous cherchons à minimiser la distance maximale entre un ensemble d’installations et un nombre bien défini de clients, de telle sorte que toutes les demandes soient servies et couvertes tout en minimisant le coût de transport. Selon [13] le problème peut être modélisé de la façon suivante :

𝑚𝑖𝑛 (𝑥̂𝑗,.𝑦̂𝑗)𝜖𝐴,𝑗=1,2…𝑝 { 𝑚𝑎𝑥 (𝑥,𝑦)𝜖𝐴{𝑚𝑖𝑛𝑗 𝑑𝑗(𝑥, 𝑦)}}

(2.1)

𝐴: Région analysée.8

(𝑥, 𝑦): Position de référence à un emplacement de demande.

(

x̂

j, . ŷ

j)

:

Coordonnées géographiques de l’installation𝑗.𝑑𝑗(𝑥, 𝑦) la distance de l'emplacement de la demande (𝒙, 𝒚) à l’installation 𝒋.

II.1.3 Le problème de localisation et d’allocation d’installations à capacité non

limitée

Dans ce problème nous nous intéressons à localiser un ensemble d’installations qui ont une capacité de production non limitée sur un ensemble de sites, afin de pouvoir servir des demandes dans différentes régions tout en réduisant les coûts totaux au minimum [1] . Dans ce problème, nous supposons que les sites alternatifs ont été déterminés et la demande de chaque client est connue et fixe. Cette méthode considère que nous avons un seul produit à distribuer sur la même période, elle nous aide à choisir les emplacements des nouvelles installations sans avoir des contraintes de capacités ou techniques. Nous pouvons modéliser ce problème par :

Un ensemble de clients 𝐶.

Un ensemble d'emplacements potentiels des installations𝐹.

Le problème consiste à trouver un emplacement de l'ensemble de ces installations 𝐹 qui satisfait les demandes des clients 𝐶, tout en minimisant les coûts totaux. Ces coûts sont composés des coûts fixes et des coûts variables. Les coûts fixes sont le coût de terrain : les coûts de construction, etc.; et les coûts variables sont les coûts de transport de l'ensemble d'emplacements potentiels 𝐹 vers un client 𝐶 pour satisfaire sa demande. Dans ce problème, nous considérons que les installations ont une capacité de production ou un stock illimité.

La formulation mathématique de ce problème est donnée par [1] [14]

min ∑ ∑ 𝑐𝑖𝑗 𝑥𝑖𝑗 𝑛 𝑗=1 𝑚 𝑖=1 + ∑ 𝑓𝑗 𝑦𝑗 𝑛 𝑗=1

(3.1)

𝑆𝑢𝑗𝑒𝑡 à 𝑥𝑖𝑗≤ 𝑦𝑗 𝑝𝑜𝑢𝑟 𝑖 = 1, … , 𝑚, 𝑒𝑡 𝑗 = 1, … , 𝑛(3.2)

𝑥𝑖𝑗≥ 0 𝑝𝑜𝑢𝑟 𝑖 = 1, … , 𝑚, 𝑒𝑡 𝑗 = 1, … , 𝑛(3.3)

9 ∑ 𝑓𝑗 𝑦𝑗 𝑛 𝑗=1 ≤ 𝑐𝑖 𝑥𝑖

(3.4)

𝑦𝑗= 0 𝑜𝑢 1 𝑝𝑜𝑢𝑟 𝑗 = 1, … , 𝑛(3.5)

xij: La fraction de la demande de client 𝑗 satisfaite par l'installation 𝑖 .

yj: Variables binaires qui prennent la valeur 1, si un établissement doit être établi à l'emplacement i, et

0 sinon.

fj : Coûts fixes de l'établissement d'une installation à l'emplacement 𝑖.

cij : Le coût total de capacité, la production et la distribution pour fournir une demande à un client j par

l'installation 𝑖.

La fonction objective (3.1) minimise la somme des coûts fixes de localisation des installations et les coûts de transport. La Contrainte (3.2) permet de servir les clients seulement des installations qui sont ouvertes. La Contrainte (3.3) est une contrainte de non négativité. La Contrainte (3.4) exige que la variable de la localisation soit binaire.

II.1.4 Localisation et allocation des installations à capacité limitée

Dans ce problème nous traitons le problème de localisation d'installations à capacité non limitée, où nous nous intéresserons à localiser un ensemble d’installations sur un ensemble de sites alternatifs afin de pouvoir servir un ensemble de demandes .La seule différence entre eux, c’est qu'ici, chaque installation a une capacité de production limitée que nous ne pouvons pas dépasser. Dans ce problème, nous avons deux décisions à prendre qui concernent l’emplacement des installations à ouvrir et leurs capacités de production [2] [15]. Ce problème peut se manifester dans le transport ou les usines de fabrication mécanique à capacité limitée, etc. min ∑ ∑ 𝑐𝑖𝑗 𝑥𝑖𝑗 𝑛 𝑗=1 𝑚 𝑖=1 + ∑ 𝑓𝑗 𝑦𝑗 𝑛 𝑗=1

(4.1)

𝑆𝑢𝑗𝑒𝑡 à ∑ 𝑥𝑖𝑗 𝑛 𝑗=1 = 1 pour i = 1, … , m(4.2)

10

𝑥𝑖𝑗≤ 𝑦𝑗 pour i = 1 … … m, et j = 1, … , n

(4.3)

𝑥𝑖𝑗≥ 0pour i = 1 … … , et j = 1, … , n

(4.4)

𝑦𝑗= 0 ou 1 pour j = 1, … , n

(4.5)

𝑓𝑗 : Coûts fixes de localisation d'un établissement au site 𝑗 𝑐𝑗 : Capacité de l’installation 𝑗

𝑥𝑖: Demande du client 𝑖

𝑦𝑗: Égale à 1 si le nœud de la demande i est affecté à l'installation au nœud 𝑗, 0 sinon

m ∶ Nombres des clients

n ∶ Nombres des installations

La fonction objective (4.1) minimise la somme des coûts fixes de localisation des installations et les coûts de transport. La Contrainte (4.2) permet de garantir que les demandes de tous les clients seront satisfaites. La Contrainte (4.3) garanti que les clients vont recevoir leurs demandes seulement des installations qui sont ouvertes. La Contrainte (4.4) est une contrainte de non négativité. La Contrainte (4.5) exige que la variable de la localisation soit binaire.

II.1.5 Méthodes de résolution de problème de localisation et d’allocation

d’installations

Il existe dans la littérature plusieurs méthodes de résolution de problèmes de localisations des installations et d'allocations des clients. Elles sont divisées en deux grandes parties: la première filière de ces méthodes de résolution est les approches heuristiques telles que la méthode de ‘Recuit simulé’ et les méthodes des algorithmes génétiques, et plusieurs autres approches heuristiques présentées dans la littérature [16] [17] [18]. La deuxième filière de méthodes de résolution est la méthode de solutions exactes telle que le 'Branch and Bound algorithm ' et la programmation dynamique et plusieurs autres méthodes qui sont déjà présentées dans la littérature [19] [20].

11

II.2. La théorie des jeux

La théorie des jeux est une branche importante de la théorie de décision, car elle traite les problèmes où il y a plusieurs décisions interdépendantes à prendre au cours du problème étudié. Le problème est appelé jeu et les participants sont appelés joueurs, et pour chacun de ces joueurs a un intérêt à servir, qui est lié à un système commun ou à des ressources à partager. Dans ce jeu, les résultats et les gains obtenus par un joueur dépendent non seulement de ses décisions, mais des actions des autres joueurs, c'est l'interaction stratégique entre les joueurs. Ces joueurs peuvent choisir de collaborer ou non au cours du jeu. Le jeu non collaboratif examine les cas où les joueurs ne communiquent pas au cours du jeu et où chaque joueur essayera de maximiser ses gains individuellement, contrairement à la théorie des jeux collaboratifs, où les joueurs communiquent et passent des accords avant le début de jeu pour servir l'intérêt général de cette coalition. Pour mieux décrire le jeu, nous avons besoin de comprendre ses éléments :

1. Joueur : c’est l'élément essentiel dans un jeu. Au cours du jeu, il aura la mission de choisir entre les stratégies qui seront à sa disponibilité.

2. Stratégies : c’est l’ensemble des actions que les joueurs peuvent choisir au cours du jeu, ces stratégies peuvent être :

- La stratégie pure : c’est l’action adoptée par le joueur pour tout le jeu.

- La stratégie mixte : le joueur adopte une stratégie au fur et à mesure de la situation du jeu, c'est-à-dire que le joueur choisit une probabilité 𝑝𝑖 pour l’utilisation d’une stratégie pure.

3. Utilité : c’est la mesure d’une action dans une situation bien déterminée. Chaque joueur choisit ses actions de façon à ce qu’il maximise ses gains, mais ce comportement est lié à l'utilité [23].

Au cours de ce jeu, nous pouvons avoir plusieurs situations d’échanges d’informations entre les différents participants, c’est la façon dont les joueurs connaissent ou non les actions des autres joueurs ainsi que le déroulement du jeu. Selon [24] on peut distinguer 4 modèles de jeux (voir tableau 1) :

Jeu à information incomplète : où les joueurs ont l’information sur leurs propres stratégies ainsi que les règles du jeu, mais ils n'ont aucune information sur les stratégies des autres joueurs.

Jeu à information complète : les joueurs connaissent leurs stratégies et les règles du jeu ainsi que les stratégies des autres joueurs et leurs gains

12

Jeu à information parfaite : c’est un jeu dans lequel chaque joueur avant de choisir sa stratégie, il sait déjà les choix des autres joueurs qui ont déjà eu lieu.

Jeu à information imparfaite : les joueurs ont une information sur leurs actions, mais ils ne connaissent pas les actions des autres joueurs.

Dans la littérature, il existe plusieurs catégories de jeux, tels que les jeux de stratégie, les jeux de chances, et les jeux d'habileté. Dans notre étude, nous allons nous intéresser seulement aux jeux stratégiques, car notre problème se déroulera entre deux agents stratégiques que nous allons définir dans ce qui suit.

II.2.1 Définition des jeux stratégiques

Un jeu stratégique peut être considéré comme un problème de décision multi-agents, dans lequel les participants font des choix de stratégies en simultanée, chaque agent va devoir définir une série de stratégies 𝑠𝑖 pour le problème étudié, et une fonction d’utilité 𝑢𝑖 pour chaque stratégie adoptée. Dans le cas de stratégie mixte, chaque joueur devra définir un ordre de préférence pour chacune de ses stratégies. Au cours de ce jeu, un ensemble de règles ou de contraintes est imposé à tous les joueurs qui détermineront les gains de chacun d’eux à la fin du jeu.

Le jeu stratégique est divisé en deux grandes parties, le jeu coopératif et le jeu non coopératif, qui seront détaillés ci-dessous.

II.2.2 Théorie des jeux non collaboratifs

La Théorie des jeux non collaboratifs traite les cas où chaque joueur décidera de servir seulement ses intérêts. Au cours du jeu, les joueurs ne discutent, ni négocient ni passent des accords [38]. Chaque joueur va choisir séparément ses stratégies et ses actions qu'il va adopter au cours du jeu pour maximiser individuellement ses gains.

Exemple: Dilemme du prisonnier

Soit deux individus qui sont suspectés d’avoir commis un crime. Ils sont arrêtés et interrogés séparément, selon [27] nous avons trois possibilités :

Les deux individus n'avouent pas, chacun d’eux sera emprisonné pendant 2 ans.

13 Si un avoue et l’autre n'avoue pas, l’individu qui a avoué sera emprisonné pendant 10 ans et l’autre sera libre.

Dans le contexte de la théorie de jeu non coopératif, c’est un jeu composé de deux joueurs à information imparfaite.

B

N'avoue

Avoue

Pas

N'avoue

2/2

10/0

Pas

A

Avoue

0/10

5/5

Tableau 1:Les différentes stratégies pour le dilemme du prisonnier

Le concept d'équilibre le plus connu pour ce jeu est l'équilibre de Nash. L’équilibre de Nash dit que les joueurs choisissent leurs actions pour avoir les meilleurs résultats possibles dans le jeu.

II.2.2.1 Équilibre de Nash

L’équilibre de Nash est un élément très important de la théorie des jeux qui a été développée par Nash [10] en 1950. Il a montré que nous pourrions toujours avoir un point d’équilibre d’un jeu stratégique pour lequel les intérêts personnels des joueurs sont équilibrés l’un contre l’autre. Un équilibre de Nash est un état dans lequel aucun joueur ne souhaite changer sa stratégie en tenant compte des stratégies choisies par les autres joueurs [28]. Soit un jeu constitué de n joueurs tel que 𝑛 ≥ 2, et soit 𝑝𝑖 le profit de l’ensemble des stratégies du joueur 𝑖.

Exemple : Dilemme du prisonnier

L'objectif de chaque individu est de minimiser sa peine de prison. On remarque que chaque individu obtient toujours un résultat meilleur en avouant, si l'individu 𝐴 avoue, l'individu 𝐵 est prisonnier pendant 10 ans s'il nie, mais s'il avoue également sa peine se réduit à 5 ans. Si 𝐴 nie et 𝐵 aussi alors il est condamné de 2 ans de prison. Mais s'il avoue, il sera libre. Pour le joueur 𝐵, c'est le même raisonnement, car le jeu est parfaitement symétrique dans ce cas.

14

II.2.2.1.1 L’équilibre en stratégies dominantes

L’idée de cette méthode vient du fait que tous les joueurs sont rationnels, et que jamais un joueur rationnel ne choisit une stratégie dominée. Pour mieux comprendre cette idée, nous allons définir la stratégie strictement dominante. Une stratégie 𝑠𝑖 est une stratégie strictement dominée par une autre stratégie 𝑠′𝑖 tel que 𝑠′𝑖 ≠ 𝑠𝑖 dans un jeu pour un joueur 𝑖, si l’utilité de la stratégie 𝑠′𝑖 est supérieure à celle de 𝑠𝑖 au cours du jeu [29].

II.2.2.1.2 L'équilibre de Nash en stratégies pures

Les cas où le jeu admet une stratégie strictement dominante n’est pas le cas général, selon [30] nous supposons que le joueur 𝑖 a une certaine information 𝑠−𝑖∈ 𝑆𝑖 sur les stratégies jouées par les autres joueurs pour qu’une stratégie 𝑠’ soit un équilibre de Nash pour tout joueur 𝑖, il faut que : 𝑢𝑖(𝑠′𝑖, 𝑠′𝑖−1) ≥ 𝑢𝑖(𝑠𝑖𝑖, 𝑠′𝑖−1). Pour tout 𝑠′𝑖 ∈ 𝑆𝑖

𝑢𝑖 Représente l’utilité de la stratégie utilisée par le joueur 𝑖

II.2.2.1.3 L'équilibre de Nash en stratégies mixtes

La stratégie mixte adoptée par un joueur stratégique au cours du jeu est une distribution de probabilité sur l’ensemble de ses stratégies pures. Dans un équilibre en stratégies mixtes, chacun des joueurs est indifférent de jouer sa stratégie mixte ou de jouer l’une de ses stratégies pure qui supporte sa stratégie mixte. Une stratégie mixte de profil 𝜎∗ est un équilibre de Nash si, pour tout joueur 𝑖 ,𝑢

𝑖(𝜎∗𝑖, 𝜎∗−𝑖) ≥ 𝑢𝑖(𝑠𝑖, 𝜎∗′−𝑖),

pour tout 𝑠′𝑖 ∈ 𝑆𝑖 𝑑′𝑎𝑝𝑟è𝑠 [30].

II.2.3 Théorie des jeux collaboratifs

Coopérer veut dire avoir un ensemble d’intérêts communs à servir agir en commun pour servir un ensemble d’intérêts communs. La théorie des jeux consacre un volet très important pour étudier les concepts des collaborations. Dans le concept du jeu collaboratif, les joueurs utiliseront leurs stratégies et échangeront des biens similaires ou des informations entre eux pour servir leurs intérêts et l'intérêt des autres joueurs. La littérature dans ce problème est divisée en deux grandes parties, le jeu à utilité transférable où nous pouvons comparer l’utilité des différents participants, et le jeu à utilité non transférable ou nous ne pouvons pas comparer l’utilité des différents joueurs.

Dans un jeu à utilité transférable, la collaboration génère une valeur ou un gain monétaire, qui doit être partagé entre les différents participants d’une façon équitable. Pour cela, ils doivent comparer leurs utilités dans le jeu et être aptes à transférer une certaine utilité entre eux, contrairement au jeu à utilité non

15 transférable, un joueur a une certaine préférence sur les différentes possibilités des coalitions, mais il ne peut donner aucune récompense aux autres participants de cette coalition.

Dans notre étude, nous traitons le cas où plusieurs joueurs vont échanger des produits similaires pour servir un intérêt commun, c’est le contexte de jeu à utilité transférable, dans ces jeux la solution se compose d'un ensemble d’agents en coalition et une répartition des gains issus de cette collation. Dans ce qui suit, nous allons définir le concept de jeu à utilité transférable ainsi que les principales méthodes de partage de coût issues de la théorie de jeux collaboratifs.

II.2.3.1 Jeu à utilité transférable

Dans le jeu à utilité transférable, nous considérons que les utilités de tous les joueurs peuvent être exprimées en unités monétaires, ce qui permet de mieux comparer les résultats obtenus par la collaboration à celle d’avant cette collaboration, et permet de mieux partager les gains générés par cette collaboration. Dans ce jeu nous avons 𝑁 joueurs et une fonction caractéristique 𝑉 : 2𝑁 → R qui génère une valeur pour chaque

coalition possible. Cette valeur dépend seulement des joueurs qui participent à cette coalition.

D’une manière plus formelle, considérons un ensemble de 𝑛 joueurs. Une coalition est un sous-ensemble non vide de 𝑁 où 𝑁 représente la grande coalition. L'ensemble de toutes les coalitions est Ṧ et son cardinal est 2𝑛. Une structure de coalition (𝐶𝑆), 𝑆 = {𝐶

1,· · ·, 𝐶𝑚} est une division de N: chaque ensemble 𝐶𝑖 est

une coalition avec 𝑈𝑖=1 𝑚 𝐶𝑖 = 𝑁 et 𝑖 ≠ 𝑗 → 𝐶𝑖∩ 𝐶𝑗 = ∅ , l’ensemble de toutes les sous-coalitions Ṧ et sa

taille est de l'ordre 𝑂(𝑛𝑛) 𝑒𝑡 𝑤 (𝑛𝑛2) [39].

Dans ce problème deux questions essentielles se posent : comment former ces coalitions et comment partager les gains générés? Dans ce qui suit nous allons définir d’abord un concept issu de la théorie de jeu coopératif pour assurer la stabilité de la coalition nous nous intéresserons ensuite aux méthodes de partage des gains générés par cette coalition.

II.2.3.2 Le noyau du jeu

Pour qu’une coalition soit stable, elle doit être rentable pour tous les joueurs. Un jeu est stable si après la coalition, aucun joueur ne doit faire un paiement supplémentaire qui dépasse ses paiements actuels [40]. En jeux coopératifs nous pouvons assurer cette exigence par le concept de noyau du jeu.

D’une manière plus formelle selon [41], soit (𝑁, 𝑣) notre jeu à utilité transférable et soit 𝑋𝐼 un profit de paiement pour chaque joueur et une coalition 𝑆, notons 𝑋(𝑆), X(S ) = ∑𝑖∈𝑁𝑥𝑖 pour que 𝑋𝑖 soit réalisable

16

et la coalition soit réalisable, il faut que 𝑋(𝑆 ) = 𝑉(𝑆), et pour que le noyau de jeu soit stable, il faut qu’elle satisfasse/ elle doit satisfaire les conditions suivantes :

La rationalité individuelle : 𝑥𝐼≥ 𝑣𝐼 Pour tout i ∈ N; La stabilité collective : ∑𝑖∈𝑁𝑥𝑖 = v(N) .

Exemple :

Soit, par exemple, un jeu de coalition à 2 joueurs. Chaque joueur a un coût 𝑐𝑖 lorsqu’il va faire cavalier seul soit 𝑐(1) = 40 et 𝑐(2) = 25 et 𝑠𝑜𝑖𝑡 𝑐(1,2) le coût associé lorsque les joueurs vont collaborer 𝑐(1,2) = 53. Soit 𝑥𝑖 le coût associé à chaque joueur après la collaboration.

Nous pouvons définir le noyau de ce jeu par :

𝑥1≤ 40

𝑥2 ≤ 25

𝑥1+ 𝑥2 = 53

II.2.3.3 L’allocation des coûts

Le problème de répartition des coûts se produit dans de nombreuses situations, où plusieurs individus travaillent ensemble pour un projet commun ou pour servir un intérêt commun. Dans ce cas, le problème qui se pose est comment répartir les coûts communs entre les différents participants de manière équitable. La théorie des jeux coopératifs propose plusieurs modèles mathématiques pour résoudre ce problème. Ce problème peut être modélisé comme un jeu de coût(𝑁, 𝐶). 𝑁 est le nombre de joueurs dans ce jeu dans lequel les coûts d'un projet commun sont attribués. Une répartition des coûts (𝑁, 𝐶) est un vecteur 𝑥 ∈ 𝑅𝑁

tel que ∑𝑖∈𝑁𝑥𝑖 = 𝑐(𝑁) , où 𝑥𝑖 est le coût attribué au joueur 𝑖 .

La théorie des jeux présente plusieurs méthodes de répartition des coûts. Chaque méthode a ses propriétés, ses faiblesses et ses propres points forts. Notre problème consiste à choisir la méthode la plus convenable à

17 notre problématique, car il n y a pas de méthode qui puisse être appliquée uniquement dans toutes les situations. Il doit y avoir un moyen d’évaluer la méthode et prendre une décision. Pour mieux choisir la méthode de partage des coûts, il faut tout d'abord comprendre le contexte et les objectifs que visent la collaboration, ensuite choisir la méthode de partage des coûts la plus adéquate à notre situation.

II.2.3.4 Méthodes de partage des coûts

La répartition des coûts est le processus de répartition des coûts d'un projet multi-usages entre les différents participants. L'objectif de ces méthodes est d'attribuer les coûts communs d'un projet multi-usages équitablement entre les différents participants. Il est important de faire une distinction entre le partage des coûts et la répartition des coûts. La répartition des coûts ne tient pas en compte les paiements de chaque participant dans le projet commun lorsqu’il sert ces intérêts individuellement, sa part du coût du projet commun est en générale évaluée sans aucune méthodologie. Contrairement à La répartition des coûts, le partage des coûts permet de déterminer exactement combien les différents participants paieront, tout en tenant compte, de leurs paiements dans le cadre individuel. Dans ce qui suit, nous allons définir les principales méthodes de partage des coûts présentées dans la littérature ainsi que leurs principales caractéristiques.

II.2.3.4.1 La valeur de Shapley

La valeur de Shapley est un modèle de résolution du problème d'allocation des coûts qui nous fournit une solution unique pour ce problème. Selon [33] ce modèle est basé sur l'hypothèse que la grande coalition est formée en introduisant les participants dans cette coalition un à la fois. Le montant qu'un participant reçoit de ce régime dépend de l'ordre dans lequel les participants sont entrés, car l’entrée d’un nouveau participant augmente le coût total de la coalition ainsi, le coût affecté au participant j est égal à

𝑦

𝑖= ∑

(|𝑠| − 1)(|𝑁| − 1)

|𝑁|

[𝐶(𝑆) − 𝐶(𝑆 − {𝐽})]

𝑠⊂n;j∈s

(5.1)

|𝑁|: Le nombre des participants à la coalition.

𝑆: L’ensemble des coalitions qui contiennent le participant 𝑗.

𝐶(𝑆) − 𝐶(𝑆 − {𝐽}): L’augmentions du coût lorsque 𝑗 rejoint la coalition.

La valeur de Shapley est basée sur quatre axiomes formulés par [42]. Ces axiomes qui expriment une répartition des coûts calculée selon ce concept de solution, remplit les propriétés de l'efficacité, de la symétrie,

18

de neutralité et de l’additivité. Symétrie signifie que si deux joueurs 𝑖 et 𝑗, ont le même coût dans toutes les coalitions où ils ne participent pas. Les coûts qui seront attribués à ces deux participants doivent être égaux. Neutralité signifie si le participant 𝑗 a une demande nulle, son coût alloué devrait être de zéro. Enfin, l'additivité, étant donné trois différentes caractéristiques des fonctions des coûts, 𝑐𝑖, 𝑐𝑗et 𝑐𝑖 + 𝑐𝑗, pour chaque participant le coût alloué sur la base de 𝑐𝑖 + 𝑐𝑗, doit être égal à la somme des coûts attribués sur la base de 𝑐𝑖 𝑒𝑡 𝑐𝑗

La valeur de Shapley nous fournit une répartition des coûts qui est unique, mais il n'y a pas de garantie générale qu'elle soit stable, par exemple elle ne satisfait pas nécessairement la rationalité individuelle.

II.2.3.4.2 Allocation basée sur les coûts séparables et les coûts non séparables

Selon [43], cette méthode de répartition des coûts se base sur le fait que le coût total à allouer est divisé en deux parties: le coût séparable et les coût non séparable. La méthode basée sur cette idée alloue en premier lieu à chaque participant son coût séparable, distribue ensuite le coût non séparable entre les participants en fonction de poids donné. Le coût séparable est donné par :

𝑚

𝑗= 𝑐(𝑛)– 𝑐(𝑛 − {𝑗})

(6.1)

𝑐(𝑛): Le coût total de la coalition et

𝑐(𝑛 − {𝑗}): Le coût de joueur j lorsqu’il va faire cavalier seul. Le coût non séparable est égal :

𝑔(𝑛) = 𝑐(𝑛) − ∑ 𝑚

𝑗𝑗

(7.1)

𝑚𝑗: Le coût de joueur j lorsqu’il va faire cavalier seul.

Pour allouer ces coûts non séparables à chaque joueur d’une façon équitable, nous pouvons utiliser les méthodes suivantes : méthode des charges égales et méthode de coût alternative dite « Alternative Cost Avoided Method » [45]. Ce sont les deux méthodes les plus utilisées pour résoudre ce problème.

19

II.2.3.4.3 Allocation basée sur le volume ou les coûts initiaux

Une façon simple de distribuer le coût total d’une grande coalition, 𝑐(𝑛) entre les différents participants en fonction de leur volume dans le jeu ou en fonction de leurs coûts initiaux. Ceci est exprimé par la formule suivante :

𝑦

𝑗= 𝑤

𝑗× 𝑐(𝑛)

(8.1)

où 𝑤𝑗 est le pourcentage de participation de joueur 𝑗 dans le jeu. Ce modèle peut être le plus préféré par les joueurs, car il est facile à comprendre et facile à appliquer.

II.2.3.4.4 Allocation basée sur la méthode du profit égal

Il serait très utile d'avoir une allocation où les économies relatives sont semblables pour tous les participants. Cette méthode permet une allocation stable de telle sorte que l'écart maximal par rapport à des économies par paires est minimisé.

Les économies relatives de joueur 𝑗 sont : 1 − 𝑦𝑗

𝑐𝐽 où 𝑐𝑗 est le coût initial du joueur 𝑗 et 𝑦𝑗 est le coût total

après la coalition.

La différence entre les économies relatives entre deux joueurs 𝑖 et 𝑗 est : 𝑦𝑖

𝑐𝑖 −

𝑦𝑗

𝑐𝑗 .

Pour trouver l’allocation de chaque joueur, il faut résoudre le problème d’optimisation suivant :

𝑀𝑖𝑛 𝑓

(9.1)

𝑆𝑢𝑗𝑒𝑡 𝑎 : 𝑓 ≥𝑦𝑖 𝑐𝑖 − 𝑦𝑗 𝑐𝑗 𝑉 (𝑖, 𝑗)(9.2)

∑ 𝑦𝑗 𝑗€𝑠 ≤ 𝑣(𝑠)(9.3)

∑ 𝑦𝑗 𝑗€𝑛 ≤ 𝑣(𝑛)(9.4)

La variable 𝑓 est utilisée dans le but de réduire au minimum l'écart de l’économie réalisée par les différents joueurs. La première contrainte est pour mesurer la différence entre les bénéfices des participants. Les deux autres contraintes assurent la stabilité de la coalition.

21

III. Chapitre 3: Méthodologie

Considérons un ensemble de réseaux logistiques qui produisent des produits similaires et qu’ils vont collaborer pour essayer de minimiser les coûts et améliorer l’utilité des stratégies de défense utilisées dans le cadre de la protection individuelle. Nous notons par 𝑅𝐼 le réseau collaboratif, 𝑅𝐼=(𝑅1 … 𝑅𝑖) Tell que 𝑖 ≥ 2 et que chaque réseau est composé de 𝑁𝑛𝑅 usines. 𝑛 est le nombre d’usines dans le réseau 𝑅, 𝑁

𝑛𝑅=

(𝑁1𝑅… . 𝑁

𝑛𝑅),où 𝑁 représente l’indice de chaque réseau, et un ensemble de clients 𝐶𝐽𝑅=(𝐶1 𝑅… . 𝐶𝑗 𝑅) où

𝑗 est le nombre des clients dans le réseau𝑅𝑖 . Chaque usine 𝑁𝑛𝑅 a une capacité limitée de production 𝐶𝐴𝑆 𝑁

et une capacité de production supplémentaire limitée. On note par 𝐶𝑂𝑁𝑅 le coût de production d’une unité de

produit de l’usine 𝑁 dans le réseau 𝑅, et par 𝐶𝐸𝑋𝑁𝑅 Le cout de production d’une unité supplémentaire de

l’usine 𝑁 dans le réseau R. chaque client a une demande bien déterminée que nous notons par 𝐷 , 𝐶𝐸𝑋𝑁𝑅

est le coût de transport d’une unité de cette demande d’une usine 𝑁𝑛𝑅. Notre problème consiste à établir une

collaboration entre ces réseaux pour maximiser leur utilité de défense face à des menaces d'attaques terroristes éventuelles.

Tout d'abord, nous commençons par évaluer et déterminer la stratégie de défense optimale qui sera adoptée par chaque réseau, ainsi que leurs coûts dans le cadre individuel. Ensuite, nous allons tester l'effet de la coalition de ces réseaux sur l'utilité des stratégies de défense adoptées précédemment.

22

Réseau 1 Réseau 2 Réseau N

Choix de stratégie de protection Choix de stratégie de protection Choix de stratégie de protection Coalition Choix de stratégie de protection pour le réseau collaborative Partage de coût de protection entre les

différents réseaux

Figure 1: les différentes étapes de la méthodologie

III.1. Protection des réseaux logistiques dans le cadre individuel

Dans cette partie nous allons appliquer le modèle proposé par les auteurs de [2] afin de déterminer les stratégies de défense utilisées par chaque réseau pour sa protection individuelle.

Tout d'abord, nous commençons par déterminer la quantité acheminée de chaque usine des réseaux logistiques étudiées vers leurs clients ainsi que les coûts de transport. Pour cela, nous allons utiliser la méthode de localisation et allocation des installations à capacité limitée (3.1) (3.5). Après avoir déterminé les quantités acheminées à chaque client et les coûts de transport associés, nous nous intéressons maintenant à résoudre le conflit entre le défenseur de chaque réseau et l’attaquant pour déterminer les stratégies de défense qui seront adoptées.

III.1.1 Résolution de conflit en utilisant la théorie des jeux non coopératifs

Ici, nous considérons que le jeu va se dérouler entre deux joueurs, un défenseur et un attaquant. Le défenseur essaye de protéger un ensemble des établissements et minimiser les dégâts dans le cas où ces installations sont attaquées par un attaquant qui va essayer de maximiser les dégâts des installations ciblées [2].

23

III.1.1.1 Le défenseur

Nous considérons que le défenseur représente les décideurs de l’industrie ou les consultants qui ont comme mission de choisir les stratégies convenables pour protéger leurs installations. Comme il est mentionné en [2] le défenseur va utiliser deux types de stratégies de protection pour faire face aux menaces d’attaques éventuelles, ces stratégies sont divisées en deux: les stratégies de protection directes et les stratégies de protection indirectes que nous allons détailler dans ce qui suit.

III.1.1.1.1 Stratégie de protection directe

Le défenseur a le choix entre plusieurs stratégies de défense directe pour chacune de ses installations. Ces stratégies de protection directe peuvent être, par exemple, des installations de systèmes d’alarme, caméras de surveillance, agents de sécurité, antivirus, etc. Chaque type de protection est indiqué par l'indice 𝑝 et pour chacune de ces stratégies des investissements ont été faits, 𝐹̅𝑖𝑝= 𝑓𝑖𝑝 𝐹𝐼𝑃 où 𝐹𝐼𝑃 est un effort d'investissement effectué par le défenseur au coût unitaire 𝑓𝑖𝑝 ( 𝑓𝑖𝑝 > 0) pour protéger une installation

située sur le site i en utilisant le type de protection p [1-2].

III.1.1.1.2 Stratégie de Protection indirecte

‘‘L’utilisation d’extra-capacité pour protéger indirectement les installations est similaire dans l'esprit à l'utilisation des éléments de systèmes de redondance dans la littérature de la défense’’ [2]. Ces extra-capacités de production peuvent être utilisées dans le cas où nous avons des installations dysfonctionnelles. Le défenseur peut reconfigurer ses usines fonctionnelles pour essayer de satisfaire les demandes de tous les clients. Le défenseur possède plusieurs stratégies d’extra-capacité bien définies, en avance pour essayer de satisfaire toutes les demandes dans tous les scénarios d'attaque. Nous notons par 𝑒 les stratégies d’extra-capacité et pour chacune de ces stratégies, le défenseur entraine un investissement proportionnel à la capacité adoptée pour chacune de ces installations [2]. Cet investissement sera calculé comme suit :

𝐶𝐸

𝑖𝑒= 𝐴𝑐

𝑖× 𝑒

𝑖× 𝐶̇

𝑖(10.1)

𝐶𝐸𝑖𝑒: L'investissement de la stratégie d’extra-capacité associée à l’installation située sur le site i utilisant stratégie 𝑒.

24

𝐴𝑐𝑖: Le coût unitaire d'acquisition des capacités pour l'installation 𝑖 . 𝑒𝑖: La proportion d’extra-capacité de l’installation 𝑖 .

III.1.1.2 Paramètre de l’attaquant

Le défenseur va faire face à un attaquant qui est considéré comme un joueur stratégique. Cet attaquant possède plusieurs stratégies d’attaque (cyber attaques, vole, bombardement, attaque chimique, etc.), qu’il va choisir entre eux pour essayer de détruire les installions tout en minimisant ses dépenses. Comme il est indiqué en [1-2] chaque attaquant possède la stratégie d’attaque 𝐴, et pour chaque stratégie d’attaque, il va fournir un effort 𝐴𝑖𝑗 pour un coût unitaire 𝑎𝑖𝑗. L’investissement total pour une stratégie d’attaque est donné par 𝐴̅̅̅̅ = 𝐴𝑖𝑗 𝑖𝑗 𝑎𝑖𝑗.

Dans notre étude, nous supposons que l’attaquant peut cibler une ou plusieurs installations à la fois et que ses attaques peuvent réussir ou échouer indépendamment [2],le nombre de scénarios d’attaque possible est égale à 2𝑛− 1 . Selon [2] pour évaluer la vulnérabilité des installations à ces stratégies d‘attaques, nous

utilisons la formule suivante :

jm,

pm jp jmA

j

F

A

(11.1)

𝐴𝑗𝑚: Effort d’attaque. 𝐹𝑗𝑝: Effort de protection.Si une ou plusieurs installations sont attaquées nous aurons deux cas possibles :

Le défenseur réussit à satisfaire toute demande de ses clients, ce qui augmentera le coût de transport puisque les clients vont être servis à partir des installations survivantes qui sont plus loin. La valeur attendue de l'augmentation des coûts de transport est donnée par:

𝐶𝑇 = 𝐶(𝑘)– 𝐶𝑁

(12.1)

𝐶(𝑘): Coût de transport pour le scénario 𝑘.

25 - Le joueur ne peut pas satisfaire toutes les demandes de ses clients, donc ils vont recevoir une

pénalité des commandes en souffrance (backorder). La valeur de backorder est donnée par:

𝑏𝑘 = (𝐶

𝑖𝑚+ 𝑐𝑚𝑦) × 𝐶𝑀 × 𝑃

(13.1)

𝑐𝑚𝑦: Coût moyen de transport dans les situations normales. 𝐶𝑖𝑚: Coût d’image de marque.

𝑃: Pénalité de non-livraison par unité de produit manquant.

𝐶𝑀: Quantité de produits manquant.

Ces deux dernières situations sont considérées comme des pertes pour le défenseur. On peut les calculer comme suite : 𝑇𝐶𝐼(𝐴, 𝑀, 𝑋𝑡) = ∑ ∆𝐶𝑝𝑚𝑋𝑡(𝑘) 2𝑛−1 𝑘=1 (14.1)

t X pmC

k

est la combinaison des pertes (augmentations de couts de transports, backorder) dans lescénario d’attaque. Par exemple si nous considérons que nous avons quatre installations à protéger et que l’attaquant a attaqué la première installation, dans ce cas

t X pmC

k

= 𝑇1(𝐾) × 𝑉𝑃𝐺(1) (15.1)𝑇1(𝐾): Augmentations des coûts de transport ou backorder pour le scénario d’attaque 𝐾

𝑉𝑃𝐺: Vulnérabilité des installations 𝑖 pour le scénario d’attaque 𝑘 .

Après l’attaque le défenseur va remettre les installations touchées en état fonctionnel, le coût approprié dépend de la stratégie de défense et d'attaque A et F, et il est donné par:

26 𝐶𝑅(𝐴, 𝑀) = ∑ ∑ ∑ 𝜆𝑗𝑝𝜇𝑗𝑚 𝛽𝑗 𝑝=1 𝜈𝑝𝑚(𝑗)𝑅𝑗 𝛼𝑗 𝑚=0 𝑛 𝑗=1 (16.1)

𝑅𝑗: Le coût de restauration de l’installation 𝑗.

𝜇𝑗𝑚: Variable binaire qui est égale à 1 si une attaque de type 𝑚 est utilisée pour attaquer l’installation 𝑗 . 𝝂𝒑𝒎: Vulnérabilité de l’installation 𝑗.

𝜆𝑗𝑝 : Variable binaire est égale à 1 si une protection de type p est utilisé pour protéger l’installation 𝑗. Le dommage total est alors égal à :

𝐷(𝐴, 𝑀, 𝑋

𝑡) = 𝐶

𝑅(𝐴, 𝑀) + 𝑇𝐶𝐼(𝐴, 𝑀, 𝑋

𝑡)

(17.1)

L’utilité de l’attaquant et de défenseur dépondent de ces dommages : L’utilité de l’attaquant :

𝑈

𝑎(𝐴, 𝑀, 𝑋

𝑡) = 𝐷(𝐴, 𝑀, 𝑋

𝑡) − ∑ ∑

𝜇𝑗𝑚 𝛼𝑗 𝑚=0 𝑛 𝑗=1 𝑄𝑗𝑚̅̅̅̅̅

(18.1)

𝑈𝐽𝑚: Variable binaire qui égale à 1 si une attaque de type m est utilisée pour attaquer l’installation 𝑗. 𝑄𝐽𝑚: Dépense d'investissement pour attaquer une installation j en utilisant le type d’attaque 𝑚. L’utilité du défenseur: 𝑈𝑑(𝐴, 𝑀, 𝑋𝑡) = −𝐷(𝐴, 𝑀, 𝑋𝑡) − ∑ ∑ 𝜆𝑗𝑝 𝛼𝑗 𝑝=1 𝑛 𝑗=1 𝐵𝑗𝑚 ̅̅̅̅̅ (19.1) 𝜆𝐽𝑃: Variable binaire qui est égale à 1 si une protection de type 𝑝 est utilisé pour protéger l’installation 𝑗.

27

III.2. Méthode de résolution de conflit entre les défenseurs et les

attaquants

Le jeu va être résolu en deux périodes, dans la première période nous allons déterminer la stratégie qui maximise l’utilité de l’attaquant, et dans la seconde période on maximise l’utilité du défenseur [2].

Pour résoudre ce problème, nous allons utiliser l’algorithme qui a été proposé dans [2].

Les étapes d’algorithme proposé par [2] sont définies ci-dessous : Détermination la stratégie d’attaque optimale

Pour les stratégies de défense disponibles pour chaque usine 𝐴 = (𝜋𝑗)

1.1. Pour chaque stratégie d’attaque 𝑀 = (𝑤𝑗)

1.1.1. Construire la matrice 𝜆 = (𝜆𝑗𝑝)telle que

𝜆𝑗𝑝 = {1 𝑠𝑖 𝜋𝑗= 𝑝 , et ∑ 𝜆𝑗𝑝

𝛽𝑗

𝑝=1

= 1, ∀𝑗 0 𝑠𝑖𝑛𝑜𝑛

28 𝜇𝑗𝑚 = {1 𝑠𝑖 𝑤𝑗= 𝑚, et ∑ 𝜇𝑗𝑚 𝛼𝑗 𝑝=1 = 1, ∀𝑗 0 𝑠𝑖𝑛𝑜𝑛 , 𝑣𝑝𝑚(𝑗) = (𝑄𝑗𝑚) (𝐵𝑗𝑝) + (𝑄𝑗𝑚)

1.1.4. Calculer le coût de restauration des usines en utilisant cette équation:

𝐶𝑅(𝑃, 𝑀) = ∑ ∑ ∑ 𝜆𝑗𝑝𝜇𝑗𝑚𝑣𝑝𝑚(𝑗)𝑅𝑗 𝛽𝑗 𝑝=0 𝛼𝑗 𝑚=0 𝑛 𝑗=1

1.1.5. Pour chaque stratégie de surproduction 𝑋𝑡 = (𝜃𝑗) 1.1.5.1. Pour chaque combinaison 𝑘 = 1,2, … , 2𝑛− 1

1.1.5.1.1. Résoudre le modèle d’optimisation (20) pour déterminer le coût 𝑇𝑘(𝑋𝑡) et 𝐵𝑘; 1.1.5.1.2. Calculer la valeur attendue de l'augmentation des coûts de transport 𝑇𝐶𝐼(𝑃, 𝑀, 𝑋𝑡) 1.1.5.1.3. Calculer l’utilité d’attaque 𝑈𝛼 (𝑃, 𝑀, 𝑋𝑡)

1.1.5.1.3.1. Si 𝑈𝛼 (𝐴, 𝑀, 𝑋𝑡) > 𝑈𝑚𝑎𝑥

𝑈𝑚𝑎𝑥= 𝑈𝛼 (𝐴, 𝑀, 𝑋𝑡), 𝑀𝑜𝑝𝑡= 𝑀 = (𝑤𝑗𝑜𝑝𝑡), 𝑄𝑜𝑝𝑡= (𝑄𝑗𝑤

𝑗 𝑜𝑝𝑡)

Détermination de la stratégie de défense optimale Pour chaque stratégie de protection 𝑃 = (𝝅𝒋) 2.1. Attribuer 𝑈𝑜𝑝𝑡 = (𝑈𝑗𝑚) tel que

𝑈𝑗𝑚 = {1 𝑠𝑖 𝑤𝑗𝑜𝑝𝑡 = 𝑚

0 𝑠𝑖𝑛𝑜𝑛

2.2. Déterminer la matrice de vulnérabilité 𝑣(𝑃, 𝑀𝑜𝑝𝑡) = (𝑣𝑝𝑤

29 2.3. Calculer le coût 𝐶𝑅(𝐴, 𝑀𝑜𝑝𝑡)

2.4. Pour chaque stratégie de surproduction 𝑋𝑡 = (𝜃𝑗) 2.4.1. Pour chaque combinaison 𝑘 = 1,2, … , 2𝑛− 1

2.4.1.1. Résoudre le modèle d’optimisation pour déterminer le coût 𝑇𝑘(𝑋𝑡) et 𝐵𝑘 2.4.2. Calculer la valeur attendue de l'augmentation des coûts de transport 𝑇𝐶𝐼(𝑃, 𝑀, 𝑋𝑡) 2.4.3. Calculer l’utilité d’attaque 𝑈𝛼 (𝑃, 𝑀, 𝑋𝑡)

Calculer 𝑇𝐶𝐼(𝑃, 𝑀𝑜𝑝𝑡, 𝑋𝑡)

Calculer l’utilité du défenseur 𝑈𝑑 (𝐴, 𝑀𝑜𝑝𝑡, 𝑋𝑡)

2.4.4. Si 𝑈𝑑 (𝐴, 𝑀𝑜𝑝𝑡, 𝑋𝑡) < 𝑈𝑚𝑖𝑛 attribuer 𝑈𝑚𝑖𝑛= 𝑈𝑑 (𝐴, 𝑀𝑜𝑝𝑡, 𝑋𝑡) 𝑃𝑜𝑝𝑡 = 𝑃 = (𝜋𝐽𝑜𝑝𝑡), 𝐵𝑜𝑝𝑡= (𝐵𝐽𝜋 𝑗 𝑜𝑝𝑡 ), 𝑋𝑡𝑜𝑝𝑡 = 𝑋𝑡 = (𝜃𝑗𝑜𝑝𝑡) 𝑇𝑜𝑝𝑡= 𝑇 = (𝜏𝑗𝜃 𝑗𝑜𝑝𝑡)

L'algorithme suivant est utilisé pour trouver la solution à l'équilibre, c.-à-d. la stratégie qui maximise l’utilité défenseur, étant donnée la stratégie qui maximise l’utilité de l'attaquant. Dans cet algorithme le jeu est résolu avec induction dans laquelle on commence par déterminer la stratégie d’attaque qui maximise l’utilité de l'attaquant après on détermine la stratégie de défense qui maximise l’utilité défenseur.

Après avoir déterminé la stratégie optimale adoptée par chaque joueur (défenseur, attaquant) et leurs utilités ainsi que les coûts nécessaires pour l’appliquer, nous allons maintenant créer une coalition entre les différents réseaux logistiques concernés et tester son effet sur les stratégies de défense adoptées.

30

III.3. Protection des réseaux logistiques dans le cadre collaboratif

Dans cette partie nous allons définir les principes et la méthodologie utilisée pour déterminer la stratégie de protection qui sera utilisée dans le cadre de la collaboration des réseaux logistiques afin de mieux protéger leurs installations.

III.3.1 Règle de collaboration

Pour s’assurer que la collaboration servira les intérêts communs de tous les joueurs, des règles seront imposées, qui et devront être respectées par tous les joueurs durant le jeu. Dans notre cas, ces règles sont:

Un joueur peut servir les clients des autres joueurs seulement s’il a déjà satisfait les demandes de ses propres clients.

La collaboration s'établit seulement si les partenaires ne peuvent pas répondre à la demande de leurs clients suite à une attaque terroriste.

Aucun joueur n’acceptera une augmentation de ses coûts totaux s’il va collaborer.

III.3.2 Le noyau du jeu

Pour que notre allocation soit stable, les réseaux logistiques qui vont collaborer ne devront pas avoir une augmentation de leurs coûts de défense comparativement à leurs coûts avant cette coalition, nous utiliserons pour cela le concept de noyau du jeu issu de la théorie des jeux collaboratifs.

Soit 𝑥𝐼 le paiement de chaque joueur pour sa défense dans le cadre de la collaboration. V(S ) = ∑𝑖∈𝑁𝑥𝑖 , où V(S ) est le coût de la défense collaboratif. Pour assurer la stabilité de cette collaboration il faut satisfaire les conditions suivantes

Stabilité individuelle:

𝑥𝑑𝐼≥ 𝑥𝐼 Pour tout 𝑖 ∈ N;

𝑥𝑑𝐼: Le coût de protection dans le cadre individuelle Stabilité collective: