1

UNIVERSITÉ MOHAMMED V –AGDAL

FACULTÉ DES SCIENCES

Rabat

N° d’ordre : 2674

THÈSE DE DOCTORAT

Présentée par

Mohammed ERRITALI

Discipline : Sciences de l’ingénieur

Spécialité : Informatique

Titre : Contribution à la sécurisation des

réseaux ad hoc véhiculaires

Soutenue le : 10 Octobre 2013

Devant le jury :

Président :

Mr Bouabid EL OUAHIDI, PES, Faculté des Sciences de Rabat

Examinateurs :

Mr Mourad EL BELKACEMI, PES, Faculté des Sciences, Rabat

Mr Mohammed FAKIR, PES, Faculté des Sciences et Techniques, Béni Mellal

Mr Mourad GHARBI, PH, Faculté des Sciences, Rabat

Mr Abderrahim SEKKAKI, PES, Faculté des Sciences, Ain Chock Casablanca

Invité(e)s :

3

Résumé

L’évolution progressive des technologies sans fil a donné naissance à une nouvelle génération des réseaux utilisée dans les communications véhicule à véhicule ou véhicule à infrastructure afin d’améliorer la sécurité routière via l’échange des messages d’alerte entre les véhicules de voisinage ou encore afin d’offrir de nouveaux services de confort aux usagers des routes. Ces types de réseaux sont très dynamiques avec des architectures fortement décentralisées et dont les services sont organisés de manière autonome.

Le problème dans ces réseaux consiste à déterminer le protocole de routage le plus adapté à cet environnement, et ensuite à le sécuriser afin de fournir un acheminement optimal et sécurisé pour les données.

Dans cette thèse, nous avons proposé quelques solutions de sécurité pour les réseaux ad hoc véhiculaire à savoir: la sécurisation du protocole de routage Greedy Perimeter Stateless Routing, une méthode hybride qui utilise les deux algorithmes de datamining Random Forest et Naïve Bayes pour la construction d’un système de détection comportementale et une définition formelle d’une intrusion par la mise en œuvre d’une ontologie de détection d’intrusions dans les réseaux ad hoc véhiculaire.

Mots clés : Réseaux ad hoc véhiculaires (VANETs), protocole de routage, routage sécurisé, système de détection d’intrusion, Random Forest and Naïve Bayes, ontologie de détection d’intrusion.

4

Abstract

The technological advancement in Wireless network has give the birth to a new generation of networks used in vehicle-to-vehicle or vehicle to road side unit communications to improve road safety by exchanging warning messages between neighbor vehicles or to offer new comfort services to road users.

These types of networks are highly dynamic with highly decentralized architectures and whose services are organized independently.

The problem in these networks is to determine the best routing protocol suited to this environment characterized by rapid topology changes, then secure it to provide a safe and optimal route to data.

In this thesis, we propose some security mechanisms for vehicular ad hoc networks, first, two cryptographic security mechanisms have been proposed to secure the geographic routing protocol GPSR, secondly we have examined and classified intrusion detection systems then we proposed to use a combination of two data mining algorithms Random Forest and Naive Bayes in our IDS architectures to prevent from complex and distributed attacks. Finally, we propose a formal definition of an intrusion by the development of an ontology for intrusion detection in vehicular ad hoc networks.

Keywords : Vehicular Ad hoc networks (VANET) ,routing protocol, secure routing, intrusion detection system, Random Forest and Naive Bayes, Ontology intrusion based intrusion detection system.

5

AVANT PROPOS

Les travaux présentés dans le mémoire ont été effectués au sein du laboratoire de recherche en informatique (L.R.I) à la Faculté des Sciences de Rabat.

J’exprime mes sincères remerciements au M. Bouabid EL OUAHIDI professeur à la Faculté des Sciences de Rabat, Université Mohammed V –Agdal, pour avoir accepté de diriger cette thèse .Je tiens à le remercier aussi pour son suivi et ses encouragements tout au long de ce travail de thèse de doctorat.

Je remercie aussi M. Bouabid EL OUAHIDI pour l’honneur qu’il m’a fait en acceptant de présider le jury de ma thèse.

Ensuite, je tiens à remercier M. Mourad EL BELKACEMI professeur à la Faculté des Sciences de Rabat, M. Mourad GHARBI professeur à la Faculté des Sciences de Rabat et M. Mohamed FAKIR professeur à la Faculté des Sciences et Techniques de Béni Mellal, pour avoir consacré du temps à lecture de cette thèse ainsi pour avoir soumis leur précieux jugement sur la qualité et le contenu de ce travail.

Mes remerciements s’adressent également à M. Abderrahim SEKKAKI professeur à la Faculté des Sciences Ain Chock Casablanca et M. Daniel BOURGET maitre de conférences à Télécoms Bretagne Brest France, membres du jury, qui ont bien accepté de siéger au jury de cette thèse. Qu’ils trouvent ici l’expression de ma reconnaissance !

Il est bon et juste d’évoquer l’appui moral ainsi que la sollicitude trouvée auprès de toute ma famille. Je tiens à exprimer mes sentiments les plus respectueux et ma profonde reconnaissance à ma cher femme Ibtissame, à mes très chers parents, à mes frères et sœurs, pour les encouragements constants qu’ils ont déployé tout au long de ces années de recherche. Merci à tous les collègues du laboratoire LRI pour leur amitié et bonne humeur qui ont égayé ma vie au laboratoire.

Enfin, je remercie toutes les personnes qui, de près ou de loin, ont apporté leur contribution à ce travail. Je leur exprime ici toute ma reconnaissance et ma sympathie

6

Table des matières

Table des matières ... 6

Liste des acronymes ... 10

Liste des figures ... 13

Liste des tables ... 15

Chapitre 1 ... 16

Contexte Général ... 16

I. Motivation ... 16

II. Problématique étudiée ... 17

III. Organisation de la thèse ... 20

Chapitre 2 ... 23

Les Réseaux VANETs ... 23

I. Introduction ... 23

II. Architectures de communication dans les VANETs ... 24

II.1 Communications Véhicule à Véhicule (V2V) ... 24

II.2 Communication de véhicule à infrastructure (V2I) ... 25

II. 3 Communication hybride ... 25

III. Caractéristiques des VANETs ... 26

IV. Les applications des VANETs ... 26

IV.1 Système d’alerte de collision ... 27

IV.2 Conduite coopérative ... 27

IV .3 La localisation par carte ... 28

IV.4 Parking intelligent ... 28

IV .5 Applications de confort ... 28

7

V.1 WiFi (Wireless Fidelity) ... 29

V.2 Bluetooth ... 30

V.3 UWB (Ultra Wide Band) ... 31

V.4 ZigBee ... 31

V.5 La norme IEEE 802.11p ou WAVE (Wireless Ability in Vehicular Environments) ... 31

VI. Acteurs et projets de recherches et développement dans le domaine des VANETs 32 VII. Protocoles de routage Ad hoc véhiculaire ... 34

VII.1. Protocole de routage basé sur la topologie ... 35

VII.1.1 Protocoles proactifs ... 35

VII.1.2 Protocoles réactifs ... 38

VII.2 Routage géographique ... 43

VIII. Environnement de simulation des VANETs ... 49

IX. Conclusion du chapitre ... 50

Chapitre 3 ... 51

La Sécurité des VANETs ... 51

I. Introduction ... 51

II. Sécurité des VANETs vs Réseaux Traditionnels ... 51

III. Classification des menaces dans les réseaux ad hoc véhiculaires ... 53

III.1 L’interception des messages ... 53

III.2 Modification des paquets ... 54

III.3 Suppression des paquets de routage ... 54

III.4 Usurpation d'identité ... 56

III.5 L’attraction du trafic ... 56

III.6 Dégradation des performances de réseau ... 58

III.7 La modification de la topologie ... 59

III.8 L'égoïsme ... 59

IV. Mécanismes de sécurité de routage ad hoc existants ... 60

IV.1 Mécanisme de gestion de clés ... 60

IV.2 Les protocoles de routage sécurisés ... 62

IV.3 Les systèmes de détection d'intrusions ... 66

8

Chapitre 4 ... 78

Evaluation de performances des protocoles de routage ... 78

I. Introduction ... 78

II. Les métriques visées par notre simulation ... 79

II.1 Le trafic de routage ... 79

II.2 Le débit ... 80

II.3 délai ... 80

III. Modélisation de la simulation et Scénarios ... 80

IV. Résultats et interprétation ... 81

IV.1 Le trafic de routage ... 82

IV.2 Le délai ... 86

IV.3 Le débit ... 90

V. Conclusion du chapitre ... 93

Chapitre 5 ... 95

Contribution à la sécurisation des VANETs ... 95

I. Introduction ... 95

II. Sécurisation du protocole GPSR ... 95

II.1 Détection de voisinage et échange de clés ... 96

II.2 Génération de la signature numérique ... 97

III. Proposition du système de détection d’intrusion comportementale ... 100

III.1. L’algorithme ID3 ... 103

III.2. L’algorithme C4.5 ... 104

III.3. L’algorithme Random Forest ... 105

III.4. Les réseaux de neurones Multilayer perceptron ... 107

III.5. L’algorithme NaïveBayes ... 108

III.6. La méthode proposée ... 110

IV. Ontologie pour la détection d’intrusion dans les VANETs ... 112

IV.1 Les techniques de détection d’intrusion basée sur des ontologies ... 112

IV.2 Création de l’ontologie ... 113

V. Conclusion du chapitre ... 116

9

Conclusion générale et perspectives ... 117

Annexe A ... 121

I. Présentation de la base KDD’99 ... 121

Annexe B ... 123

I. Structure d’interconnexion des RNAs ... 123

II. Mise en oeuvre des RNAs ... 125

VI. Modèles des réseaux neuronaux ... 125

VII. Règles d’apprentissage ... 126

Annexe C ... 128

I. Algorithme ID3 ... 128

La listes des publications ... 130

La listes des communications ... 131

10

Liste des acronymes

AES Advanced Encryption Standard AODV Ad-Hoc On demand Distance Vector

ARIADNE A Secure On-Demand Routing Protocol for Ad Hoc Networks A-STAR Anchor-based Street and Traffic Aware Routing

ASTM American Society for Testing and Materials BPSK Binary Phase Shift Keying

C2C-CC CAR 2 CAR Communication Consortium

CCH Control Channel

CHM Cluster-Head module CMM Cluster-Member module

CONFIDANT COoperation of Nodes Fairness In Dynamic Ad hoc NeTworks CORE COllaborative REputation

CW Contention Window

DAG Directed Acyclic Graph DDOS Distributed Denial of Service DSR Dynamic Source Routing DSR Dynamic Source Routing DSR Dynamic Source Routing

DSRC Dedicated Short Range Communications

ETSI TC European Telecommunications Standards InstituteTechnical Committee FSR Fisheye State Routing

FTP File Transfer Protocol

GACE Global Aggregation and Correlation Engine

GF Greedy Forwarding

GG Global Positioning System GLS Greedy Location Service

11 GPS Global Positioning System

GPSR Greedy perimeter stateless routing GRP Geographic routing protocol GSR Geographic source routing

HMAC Hashed Message Authentication Code IDS Intrusion detection system

IEEE The Institute of Electrical and Electronics Engineers IP Internet Protocol.

ITS Intelligent Transportation Systems JDK Java Development Kit

KDD’99 Knowledge Discovery in Databases 1999 LACE Local Aggregation and Correlation Engine MAC En réseau désigne medium allocation control

En cryptographie désigne message authentification code MANET Mobile Ad-hoc NETworks

MD5 Message Digest 5

MLP Multi Layer Perceptron

OFDM Orthogonal Frequency Division Multiplexing, OLSR : Optimized Link State Routing

OMNET++ Objective Modular Network Testbed in C++ OPNET Optimized Network Engineering Tool OTCL Oriented Tool command Language PDA Personal Digital Assistant

PF Perimeter Forwarding

PHY Physical Layer

PKI Public Key Infrastructure

QAM Quadrature Amplitude Modulation QLS Quorum-based location

QPSK Quadrature Phase-Shift Keying

RERR Route ERRor

RFC Request For Comment

12

RREP Route REPly

RREQ Route REQuest SN

RS-232 Recommended Standard 232

RSU Roadside units ( infrastructure de bord de la route ) SAODV Secure Ad-Hoc On demand Distance Vector

SCH Service Channel

SGPSR Secure Greedy perimeter stateless routing SOLSR Secure Optimized Link State Routing SRP Secure routing protocol

TCP Transport Control Protocol

TESLA Timed Efficient Stream Loss-Tolerant Authentication TORA Temporally-Ordered Routing Algorithm

UWB Ultra Wide Band

V2I Véhicule à Infrastructure V2V Véhicule à Véhicule

VANET Vehicular Ad-Hoc NETwork

WAVE Wireless Ability in Vehicular Environments ZBIDS Zone based Intrusion Detection system

13

Liste des figures

Figure 1 : Organisation de la thèse ... 21

Figure 2: Types de communication dans un réseau de véhicules ... 24

Figure 3: Exemple d’un réseau MANETs ... 25

Figure 4: Alerte de collision dans les VANETs ... 27

Figure 5: Sécurité coopérative aux intersections ... 28

Figure 6: Parking intelligent ... 28

Figure 7: Protocole de routage pour les VANETs ... 35

Figure 8: Routage Fisheye State Routing ... 37

Figure 9: Relais multipoints dans OLSR ... 38

Figure 10: Découvert de la route dans DSR ... 39

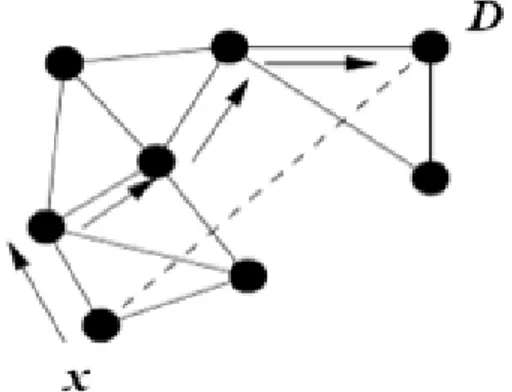

Figure 11: Génération d'un graphe ordonné de TORA. ... 42

Figure 12: La réaction du protocole TORA à la mobilité des nœuds... 43

Figure 13: y est le voisin de x le plus proche de la destination D. ... 45

Figure 14 : X est plus proche de D que ses voisins y, w ... 45

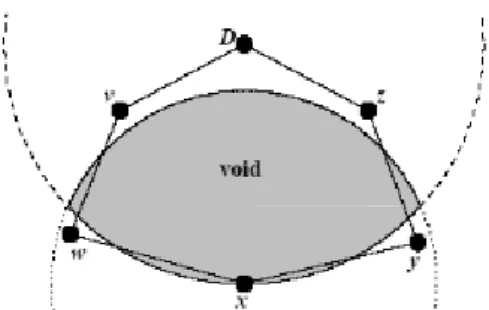

Figure 15: Principe des graphes RNG et GG ... 46

Figure 16: Perimeter forwarding. D est la destination ; x est le nœud où le paquet entre en mode Perimeter. ... 47

Figure 17: L’acheminement des paquets dans GPCR ... 49

Figure 18: L’attaque blackhole ... 55

Figure 19: Echange de clé Diffie Hellman ... 62

Figure 20: Protocoles de routage sécurisés ... 63

Figure 21: Le principe du Watchdog [73] ... 67

Figure 22: Le principe de confidant [74]... 68

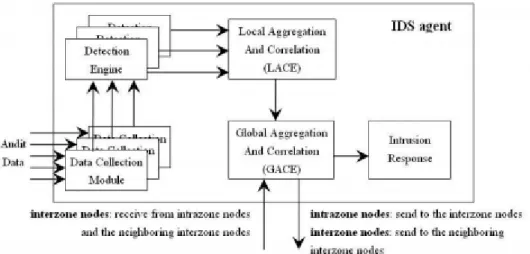

Figure 23: Modèle d’un agent IDS [76] ... 70

Figure 24: La division du réseau en zone par ZBIDS [77] ... 70

Figure 25: L’agent IDS dans ZBIDS ... 71

Figure 26: Le système de détection d'intrusion hiérarchique [78] ... 72

Figure 27: Le module CMH [79] ... 73

14

Figure 29: Evaluation du trafic de routage de 5 nœuds avec une mobilité de 10m/s. ... 83

Figure 30:Evaluation du trafic de routage de 5 nœuds avec une mobilité de 28 m/s ... 83

Figure 31:Evaluation du trafic de routage de 20 nœuds avec une mobilité de 10 m/s ... 84

Figure 32: Evaluation du trafic de routage de 20 nœuds avec une mobilité de 28 m/s. ... 84

Figure 33: Evaluation du trafic de routage de 40 nœuds avec une mobilité de 10 m/s. ... 85

Figure 34: Evaluation du trafic de routage de 40 nœuds avec une mobilité de 28 m/s. ... 85

Figure 35: Evaluation du délai de 5 nœuds avec une mobilité de 10 m/s. ... 87

Figure 36: Evaluation du délai de 5 nœuds avec une mobilité de 28 m/s. ... 88

Figure 37 : Evaluation du délai de 20 nœuds avec une mobilité de 10 m/s. ... 88

Figure 38: Evaluation du délai de 20 nœuds avec une mobilité de 28 m/s. ... 89

Figure 39: Evaluation du délai de 40 nœuds avec une mobilité de 10 m/s. ... 89

Figure 40: Evaluation du délai de 40 nœuds avec une mobilité de 28 m/s. ... 90

Figure 41 : Evaluation du débit de 5 nœuds avec une mobilité de 10 m/s. ... 91

Figure 42: Evaluation du débit de 5 nœuds avec une mobilité de 28 m/s. ... 91

Figure 43: Evaluation du débit de 20 nœuds avec une mobilité de 10 m/s. ... 92

Figure 44: Evaluation du débit de 20 nœuds avec une mobilité de 28 m/s. ... 92

Figure 45: Evaluation du débit de 40 nœuds avec une mobilité de 10 m/s. ... 93

Figure 46: Evaluation du débit de 40 nœuds avec une mobilité de 28 m/s. ... 93

Figure 47: Diagramme de séquence beaconing ... 96

Figure 48: Détection de voisinage et échange de clés ... 97

Figure 49: Processus de création de la signature numérique ... 99

Figure 50: Processus de vérification de la signature numérique ... 99

Figure 51: Système de détection d’intrusion pour les VANETs ... 102

Figure 52: Combinaison de Random Forest et Naïve Bayes dans la détection d’intrusion ... 110

Figure 53: L'ontologie de haut niveau (généré par Protégé 3.4.8) ... 114

Figure 54: L'ontologie des attaques ... 114

Figure 55: L'ontologie des vulnérabilités ... 115

Figure 56: L'ontologie des conséquences ... 115

Figure 57: Réseau multicouche. ... 123

Figure 58: Réseau à connexion locale. ... 124

Figure 59: Réseau à connexions récurrentes. ... 124

15

Liste des tables

Table 1: Norme IEEE 802.11 ... 30

Table 2: Les systèmes de détection d’intrusion... 75

Table 3: Scénarios et simulations utilisés. ... 81

Table 4: Comparaison des protocoles de routages ... 94

Table 5 : Comparaison des temps d’exécution de l’AES et blowfish ... 100

Table 6: Liste des attaques de la base KDD’99. ... 101

Table 7: Taux de prédiction obtenu par l'algorithme ID3 ... 104

Table 8: Taux de prédiction obtenu par l'algorithme C 4.5 ... 105

Table 9: Taux de prédiction obtenu par l'algorithme Random Forest ... 106

Table 10: Taux de prédiction obtenu par l'algorithme neurones Multilayer perceptron ... 108

Table 11: Taux de prédiction obtenu par NaïveBayes ... 109

Table 12: Taux de prédiction obtenu par le système proposé. ... 111

16

Chapitre 1

Contexte Général

I. Motivation

La sécurité routière est une des priorités au Royaume du Maroc. Pour aider à l'améliorer, un plan de sécurité routière d'urgence était lancé en 2008 [1], qui stipule que l’objectif principal jusqu'à 2010 est de réduire le nombre de victimes de routes.

Le Ministère de l’Équipement et des transports marocain présente ces statistiques [1] : « Chaque année, le Maroc compte environ 4 000 tués sur les routes, et plus de 100 000 blessés. En 2009, notre pays a enregistré 69 348 accidents corporels. Le niveau de gravité des accidents est très élevé avec 5,77 tués pour 100 accidents ».

A la même période le Maroc favorise une politique [1] de sécurité routière intégrée avec une attention particulière à la prévention des accidents, à la lutte contre le non-respect du code de route, à une bonne gestion des urgences, à l’équipement de l’infrastructure routière avec des systèmes innovants d’échange des informations entre les véhicules et les centres de services. L’étape suivante est de créer de nouveaux types d’applications coopératives permettant aux véhicules d’échanger des informations au moyen de communication véhicule à véhicule.

C’est dans cette optique que les réseaux ad hoc sans fil de véhicules, appelés VANETs [ 2] (Vehicular Ad hoc Networks), sont utilisés pour améliorer la sécurité routière ou encore afin d’offrir de nouveaux services de confort aux usagers des routes.

17 Les applications [2] liées à la sécurité routière représentent une partie importante des applications des VANETs et comprennent la diffusion des messages sur l’état du trafic routier, de l’état de la chaussée, des accidents et des travaux ou encore des messages rappelant les limitations de vitesse ou les distances de sécurité.

Les services déployés dans les VANETs ne se limitent pas seulement aux applications de sécurité routière mais à d’autres types [2] d’applications qui permettent la diffusion d'informations pratiques par des fournisseurs de services aux conducteurs de voitures (présentation de places de stationnement disponibles, connexion à l’Internet, communication entre véhicules qui se suivent, etc…).

Les VANETs sont caractérisés par une forte mobilité, liée à la vitesse des voitures, qui est d’avantage importante sur les autoroutes. Par conséquent, un élément peut rapidement rejoindre ou quitter le réseau en un temps très court, ce qui rend les changements de topologie très fréquents.

Néanmoins, l’absence d’une gestion centrale des fonctionnalités du réseau crée d’autres contraintes tels que l'accès au canal, le routage et la dissémination des données, l'auto-organisation, l'adressage ou encore la sécurité.

II. Problématique étudiée

Un réseau ad hoc véhiculaire est un ensemble de nœuds mobiles (véhicules) autonomes et coopératifs qui se déplacent et communiquent par une transmission sans fil et ne suppose pas d'infrastructure de gestion préexistante. Le réseau ad hoc se forme de manière spontanée et provisoire dès que plusieurs nœuds se trouvent à portée radio les uns des autres ou un véhicule peut communiquer directement avec un autre ou en comptant sur la coopération des voisins pour router les paquets vers la destination.

Les protocoles de routage [31,32,33,34,35,36,42,43,44,45,46] ad hoc ont été conçus sans aucun contrôle de sécurité et font l’hypothèse d’un comportement honnête entre les entités qui collaborent. La réalité peut toutefois être très différente en présence d’entités malveillantes capables de détourner le bon déroulement des opérations de routage pour servir leur intérêt. Parmi ces attaques, motivées par l'égoïsme ou par la malveillance figurent : la modification des paquets, l’injection des données et la génération de faux messages, la rupture de l’acheminement ou la suppression de paquets.

18 Le problème dans ces réseaux consiste à déterminer le protocole de routage le plus adapté à cet environnement caractérisé par des changements rapides de la topologie, ensuite à le sécuriser afin de fournir un acheminement optimal et sûr pour les données.

Pour remédier à ces vulnérabilités, plusieurs protocoles de routages sécurisés [3] pour les réseaux mobiles ont été proposés dans lesquels des primitives cryptographiques interviennent, comme les signatures numériques [8], le MACs (Message Authentication Code) [4] ou le chiffrement asymétrique [5,6].On peut citer par exemple : SRP (Secure Routing Protocol) [4], SAODV (Secure Ad-Hoc On demand Distance Vector) [5, 6], ARIADNE [7] et SOLSR (Secure Optimized Link State Routing) [8]. Ces protocoles sont hautement spécialisés pour une attaque précise et ils n’offrent pas la possibilité de détecter de nouvelles attaques, ni même de défendre le réseau contre des nœuds internes compromis [10].

D’autres chercheurs ont proposé des mécanismes d'observation des comportements [73] des nœuds pour sécuriser le routage.

Cependant, ces protocoles sont toujours vulnérables à certaines attaques, telles que Rushing Attack qui permet à un nœud malveillant de supprimer le délai aléatoire ajouté, en cas collisions des requêtes de routes, pour que sa requête sera traité en première ordre dans le processus de constructions des routes,l’attaque Route cache poisoning qui consiste à injecter de fausses informations dans le caches de routage des nœuds honnêtes d’une part. D’autre part, les solutions proposées nécessitent un temps de synchronisations supplémentaire des horloges des nœuds, utilisé pour la détermination des intervalles de temps de validité des clés cryptographique et certificats. Ce qui rend ces solutions inadaptées pour les VANETs.

Dans le cadre de cette étude, nous nous sommes intéressés aux problématiques de sécurité des communications véhiculaires. L’objectif principal consiste à proposer des mécanismes de sécurité adaptés aux caractéristiques des réseaux VANETs et à leurs applications.

Dans un premier temps, nous avons effectué un état de l’art sur les principaux concepts, spécificités et challenges liés aux réseaux VANETs. Le système de communication entre véhicules a été détaillé en présentant les différentes architectures de réseaux VANETs : V2V (Véhicule à Véhicule), V2I (Véhicule à Infrastructure) et hybrides (mélange des deux précédentes). Nous avons pu apporter une vue sur un ensemble d’algorithmes de routage que nous avons ensuite comparé sous OPNET [48]. Rappelons qu’OPNET est un simulateur qui permet la modélisation et la simulation de réseaux de communication grâce à des

19 bibliothèques de modèles (de routeurs, de commutateurs, de nœuds fixes ou mobiles, serveurs…).Dans cette simulation sous OPNET, nous avons représenté le réseau VANET comme étant un ensemble de nœuds mobiles etnous avons examiné les statistiques moyennes du débit, délai, et du trafic de routage pour l'ensemble du réseau VANETs afin d’évaluer les performances des protocoles de routage ad hoc suivant les critères de mobilité et de scalabilité (le support d’un nombre plus grand de nœuds). Ceci nous a permis d’avoir un aperçu sur le fonctionnement des protocoles de routage des réseaux sans fil mobiles, et de choisir le routage géographique GPSR (Greedy Perimeter Stateless Routing) [42] comme étant le meilleur pour les VANETs.

La deuxième étape de notre étude, consiste à sécuriser le protocole GPSR. En effet, le routage a un rôle primordial vu sa fonctionnalité dans l’acheminement des données entre les nœuds du réseau. Il est donc nécessaire de bloquer toutes les tentatives qui visent à modifier ces fonctionnalités par un nœud malveillant en lançant des attaques menaçant la vie des usagers de la route.

Cependant les contraintes liées à l'absence d'infrastructure de gestion centralisée, à l'utilisation de canaux de communication sans fil, ainsi qu’à l’absence de coopération entre les nœuds, rendent cette tâche difficile pour les réseaux ad hoc.

Dans cette partie de notre travail sur la sécurisation du protocole de routage géographique, nous avons proposé deux extensions à ce protocole :

(i) Etablir des clés secrètes de Diffie-Hellman [93] entre deux véhicules voisins (à un saut) au moment d’échange des messages ‘’beacon’’ qui sont des messages utilisé par les nœuds pour annoncer leurs positions géographiques. L’idée consiste à avoir des tables de voisins qui contiennent des clés secrètes qui seront utilisées comme des clés de chiffrement.

(ii) Ajouter au paquet GPSR, une signature numérique basée sur la cryptographie symétrique générée à l’aide de l’algorithme AES [95] et la fonction de hachage MD5 [94] ce qui minimise le temps de calcul de la signature numérique.

Nous montrons que notre solution est spécialement conçue pour éviter les attaques d’usurpation d’identité et de modification de paquets. Néanmoins, et afin de contrer d’autres attaques telles que l’attaque wormhole qui permet de créer un tunnel entre deux nœuds pour contrôler le trafic réseau passant par eux, et l’égoïsme des nœuds qui refusent de coopérer avec les autres pour assurer le bon fonctionnement du routage ad hoc, afin d'économiser la

20 bande passante et les ressources de calcul., nous avons proposé la construction d’un système de détection d’intrusion comportementale IDS (Intrusion Detection System) qui utilise une méthode hybride basée sur les deux algorithmes Random Forest [85] et Naïve Bayes [82]. Cette approche de détection repose sur l’hypothèse qu’une attaque provoque une utilisation anormale des ressources ou manifeste un comportement étrange de la part d’un nœud ,pour détecter ces anomalies l’IDS doit être habile à distinguer entre un comportement normal et une attaque, pour cela avant de passer à l’étape de la détection l’IDS établit un profil normal auquel il compare les nouvelles utilisations du réseau.

Ce profil normal a été construit par la classification des données normales qui sont des connexions TCP/IP, de la base KDD’99 (Knowledge Discovery in Databases 1999) [82] dans la phase d’apprentissage en un ensemble de classes de telles sorte que les objets d’une même classe soient plus similaires entre eux qu’avec les objets des autres classes. Après avoir construit un profil normal, l’IDS recueille les nouvelles connexions TCP/IP et doit les classer en attaques ou connexions normales.

Nous avons présenté aussi une ontologie pour la détection d’intrusion qui peut être utilisée afin d'enrichir les données sur les intrusions et de permettre à des IDS non homogènes de partager des données, en partageant une instance de l'ontologie entre IDS sous la forme d'un ensemble de déclarations XML, RDF ou OWL[92]

Les ontologies [101], à l’heure actuelle,sont considérées en tant que la prochaine tendance pour résoudre les problèmes d’hétérogénéité. C’est la raison qui nous a poussé à produire une ontologie de domaine de sécurité des VANETs.

III. Organisation de la thèse

21

Figure 1 : Organisation de la thèse

Dans le chapitre 2, nous introduisons le concept de réseau VANET. Nous décrivons les architectures et les technologies de communication sans fil pour ce type de réseaux. Nous décrivons aussi ses caractéristiques, ses applications, les projets de recherches et les différents acteurs impliqués dans ce domaine, ainsi que les diverses protocoles de routage et les simulateurs utilisés dans ces réseaux.

Le chapitre 3 est consacré principalement à l’état de l’art sur la sécurité dans les réseaux Ad hoc véhiculaires. Tout d’abord, nous décrivons les différentes vulnérabilités et la classification des attaques contre ces réseaux. Puis, nous étudions les différents protocoles de routage sécurisés et les systèmes de détections d’intrusions.

22 Dans le chapitre 4, nous présentons notre comparaison des performances des protocoles de routage afin de valider notre choix de routage géographique pour un environnement de communication véhiculaire.

Le chapitre 5 décrit le protocole sécurisé GPSR, la combinaison de Random Forest et Naïve Bayes afin de construire un système de détection comportementale et la mise en ouvre d’une ontologie de détection intrusions dans les VANETs.

Enfin, une synthèse générale qui reprend l'ensemble des contributions importantes de ce travail de recherche est présentée. De plus, un ensemble de perspectives sont identifiées et discutées.

23

Chapitre 2

Les Réseaux VANETs

I. Introduction

Les réseaux VANETs (Vehicular Ad hoc NETworks) constituent une nouvelle forme de réseaux ad hoc mobiles permettant d’établir des communications entre les véhicules ou bien avec une infrastructure située aux bords de routes. Ils sont caractérisés par une topologie dynamique au gré d’ajout (portée radio) ou de départ (le signal radio ne peut être capté) d’un véhicule du réseau et ils sont globalement des réseaux ad hoc, c'est-à-dire des réseaux sans infrastructure de gestion et de contrôle de la communication.

Ces réseaux sont utilisés pour répondre aux besoins de communication appliquée aux réseaux de transport pour améliorer la conduite et la sécurité routière aux utilisateurs de la route.

Pour la mise en place d’un tel réseau, certains équipements électroniques doivent être installés au sein de véhicules tel que : les dispositifs de perception de l’environnement (radars, caméras), un système de localisation GPS, et bien sûr une plateforme de traitement.

Ces réseaux sont déployés à l’aide de plusieurs technologies de communications sans fil de type IEEE 802.11 [11] ou Ultra Wide Band (UWB) [14,21].

24 II. Architectures de communication dans les VANETs

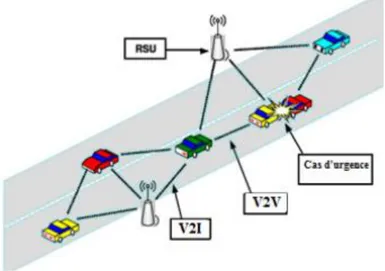

Dans les réseaux de véhicules, on peut distinguer deux modes de communication, les communications Véhicule (V2V) et les communications Véhicule-à-Infrastructure (V2I) [2] (figure 2). Les véhicules peuvent utiliser un de ces deux modes ou bien les combiner s’ils ne peuvent pas communiquer directement avec les infrastructures de la route.

Figure 2: Types de communication dans un réseau de véhicules Dans la section suivante, nous présentons le principe et l’utilité de chaque mode : II.1 Communications Véhicule à Véhicule (V2V)

Dans cette approche, un réseau de véhicules est vu comme un cas particulier de MANET (Mobile Ad hoc NETwork) où les véhicules constituent un réseau ad hoc afin d’échanger des informations sur l’état de la route pour éviter des accidents ou réduire le chemin parcouru pour une meilleure utilisation des ressources comme le temps et le carburant.

Un MANET est un ensemble de nœuds interconnectés par le moyen de communication radio. Ces réseaux sont de nature totalement distribuée et dynamique, c'est-à-dire chaque nœud doit être capable de s'auto-configurer sans la nécessité d'aucune gestion centralisée, ni d'aucune infrastructure préalablement déployée. La figure 3 montre un exemple d'un réseau MANET très réduit. Les MANETs n’ont aucune infrastructure fixe et ils s’appuient plutôt sur les nœuds ordinaires (par exemple, l’ordinateur portable, PDA, téléphone portable, etc..) pour effectuer le routage des messages et des fonctions de gestion de réseau.

25 Figure 3: Exemple d’un réseau MANETs

Les communications V2V concernent le plus souvent des applications de sécurité (alerte dans le cas : de risque de collision, d’obstacle sur la route, de non-respect de la distance de sécurité etc…)

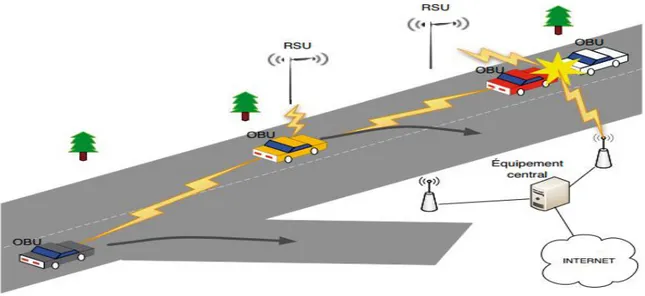

II.2 Communication de véhicule à infrastructure (V2I)

Dans cette catégorie, on ne se concentre pas seulement sur de simples systèmes de communications inter véhicules mais aussi sur ceux qui utilisent des stations de bases ou points d’infrastructure RSU (Road Side Units, dénomination proposée par le consortium C2C -CC).

Cette approche (V2I) repose sur le modèle client/serveur où les véhicules sont les clients et les stations installées le long de la route sont les serveurs. Ces serveurs sont connectés entre eux via une interface filaire ou sans fil. Toute communication doit passer par eux. Ils peuvent aussi offrir aux utilisateurs plusieurs services : localisation des stations d’essence et emplacements de parking libre, le chat inter –véhicule, informations climatiques, informations culturelles, échange de données de à-domicile et même la communication de voiture-à-garage pour le diagnostic distant.

L’inconvénient majeur de cette approche est que l’installation des stations le long des routes est une tâche coûteuse et prend beaucoup de temps, sans oublier les coûts relatifs à la maintenance des stations.

II. 3 Communication hybride

La combinaison des communications véhicules à véhicules avec les communications de véhicules avec utilisation d’infrastructures, permet d’obtenir une communication hybride très intéressante. En effet, les portées des infrastructures (stations de bases) étant limitées, l’utilisation des véhicules comme relais permet d’étendre cette distance. Dans un but

26 économique et afin d’éviter la multiplication des stations de bases à chaque coin de rue, l’utilisation des sauts par véhicules intermédiaires prend tout son importance.

III. Caractéristiques des VANETs

Les réseaux VANETs peuvent être considérés comme une sous-classe des MANETs, la mobilité de leurs nœuds constitue la différence principale, cette mobilité des véhicules est souvent influencée par le comportement du conducteur et les contraintes de la mobilité (par exemple des restrictions de la vitesse routières). Ces caractéristiques ont d'importantes implications sur les décisions de conception des protocoles dans ces réseaux.

Les principales caractéristiques de VANETs sont :

- Des changements rapides de la topologie des réseaux VANETs qui sont difficiles à gérer. En raison de la forte vitesse relative entre les véhicules du réseau la topologie change très vite. Différents auteurs ont tenté de trouver des solutions à ce problème pour les scénarios sur les autoroutes [15, 17] et les environnements urbains [16]. Toutefois, ces résultats ne peuvent pas être appliqués pour ces deux environnements en même temps.

- Couverture réseau limitée, dans les VANETs les liens entre les nœuds peuvent être rompus fréquemment à cause de la haute vitesse, le nombre élevé d'obstacles, et la hauteur de l'antenne utilisée.

- Les contraintes d'énergie ne sont pas significatifs pour les dispositifs utilisées pour déployer ces réseaux, contrairement aux capteurs et autres types d'appareils mobiles utilisés dans les MANET où la vie de la batterie limitée est une préoccupation majeure.

- La topologie du réseau pourrait être affectée par la réaction des conducteurs après la réception de messages. Cela signifie que le contenu des messages peut changer la topologie du réseau.

IV. Les applications des VANETs

Les communications véhiculaires peuvent être utilisées par de nombreuses applications qui peuvent être classées en applications de sécurité routière, applications pour les systèmes

27 d’aide à la conduite et applications de divertissement qui nécessite une connexion internet. Ci-dessous, nous identifions un ensemble représentatif des applications des VANETs.

IV.1 Système d’alerte de collision

Les systèmes d’avertissement de collision des véhicules sont l’une des applications les plus intéressantes des VANETs pour l’assistance du conducteur. Ces systèmes avertissent le conducteur pour qu’il change de direction afin d’éviter la congestion routière comme illustré sur la figure 4.

Figure 4: Alerte de collision dans les VANETs IV.2 Conduite coopérative

Une autre application intéressante dans les VANETs est la sécurité coopérative aux intersections illustrées à la figure 5, dans laquelle les véhicules échangent des messages afin de rendre le passage plus sécurisé.

28 Figure 5: Sécurité coopérative aux intersections

IV .3 La localisation par carte

La localisation par carte est une application d’assistance au conducteur, dans laquelle par exemple une direction de trajet entre deux points dans une ville peut être tracée sur une carte afin d’aider des conducteurs perdus dans une partie inconnue de la ville.

IV.4 Parking intelligent

La localisation des emplacements de parking libre est une application d’assistance au conducteur qui permette de gagner le temps et le carburant gaspillé dans la recherche des emplacements libres pour une voiture.

Figure 6: Parking intelligent IV .5 Applications de confort

Les utilisateurs au bord d’une voiture peuvent avoir accès à plusieurs services de communication et d'informations (en passant d'une voiture à une autre jusqu'au point d'accès

29 le plus proche) comme l'accès mobile à l'Internet pour téléchargements des fichiers MP3, le chat inter-véhicules et les jeux en réseaux.

V. Technologies de communication sans fil pour les Vanets

Dans cette section, nous allons présenter dans un premier temps un état de l'art des normes d'accès sans fil qui peuvent apporter une solution pour le déploiement des VANETs, ensuite nous abordons un choix possible de technologie de communication pour ces réseaux.

V.1 WiFi (Wireless Fidelity)

En général, le WiFi se réfère à tout type de protocole sans fil IEEE 802.11. Plus précisément, le WiFi est la norme de l'industrie pour les produits définis par le WiFi Alliance [18] et conforme à la norme IEEE 802.11 [11]. La norme WiFi définit les protocoles nécessaires pour mise en ouvre d'un réseau local et il spécifie les couches physique (PHY) et medium access control (MAC).

Il existe plusieurs spécifications de la norme IEEE 802.11 qui s'étend de l'original (IEEE 802.11) qui prend en charge 1 ou 2 Mbps de transmission dans la bande 2,4 GHz. Le tableau suivant présente les différentes révisions de la norme 802.11 et leur signification :

Norme Nom Description

802.11a Wi-Fi 5

La norme 802.11a (baptisée Wi-Fi 5) permet d’obtenir un haut débit (dans un rayon de 10 mètres : 54 Mbit/s théoriques, 27 Mbit/s réels). La norme 802.11a spécifie 52 canaux de sous-porteuses radio dans la bande de fréquences des 5 GHz

802.11b Wi-Fi

La norme 802.11b est la norme la plus répandue en base installée actuellement. Elle propose un débit théorique de 11 Mbit/s (6 Mbit/s réels) avec une portée pouvant aller jusqu’à 300 mètres (en théorie) dans un environnement dégagé. La plage de fréquences utilisée est la bande des 2,4 GHz

802.11e Amélioration de la qualité de service

La norme 802.11e vise à donner des possibilités en matière de qualité de service au niveau de la couche « liaison de données ». Ainsi, cette norme a pour but de définir les besoins des différents paquets en termes de bande passante et de délai de transmission de manière à permettre, notamment, une meilleure transmission de la voix et de la

30 vidéo.

802.11f Itinérance (roaming)

La norme 802.11f est une recommandation à l’intention des vendeurs de points d’accès pour une meilleure interopérabilité des produits. Elle propose le protocole Inter-Access point roaming protocol permettant à un utilisateur itinérant de changer de point d’accès de façon transparente lors d’un déplacement, quelles que soient les marques des points d’accès présentes dans l’infrastructure réseau. Cette possibilité est appelée itinérance ( roaming).

802.11g

La norme 802.11g offre un haut débit

(54 Mbit/s théoriques, 25 Mbit/s réels) sur la bande de fréquences des 2,4 GHz. La norme 802.11g a une compatibilité ascendante avec la norme 802.11b, ce qui signifie que des matériels conformes à la norme 802.11g peuvent fonctionner en 802.11b. Cette aptitude permet aux nouveaux équipements de proposer le 802.11g tout en restant compatibles avec les réseaux existants qui sont souvent encore en 802.11b. Le principe est le même que celui de la norme 802.11a puisqu'on utilise ici 52 canaux de sous-porteuses radio mais cette fois dans la bande de fréquences des 2,4 GHz. Ces sous-porteuses permettent une modulation OFDM autorisant de plus hauts débits que les modulations classiques BPSk, QPSK ou QAM utilisés par la norme 802.11a.

802.11s Réseau Mesh

La norme 802.11s est actuellement en cours d’élaboration. Le débit théorique atteint aujourd’hui 10 à 20 Mbit/s. Elle vise à implémenter la mobilité sur les réseaux de type Ad-Hoc. Tout point qui reçoit le signal est capable de le retransmettre. Elle constitue ainsi une toile au-dessus du réseau existant. Un des protocoles utilisé pour mettre en œuvre son routage est OLSR.

Table 1: Norme IEEE 802.11

Victor González et al [19] ont effectué une étude expérimentale de la possibilité d’utilisation d’IEEE 802.11b dans les communications inter-véhicules.

V.2 Bluetooth

La technologie Bluetooth (IEEE 802.15.1) [12] a été développée à l'origine par la compagnie des téléphones mobiles Ericsson en 1994, permettant une communication radio à courte portée. Cette technologie a été conçue comme une alternative sans fil pour la communication série RS-232 pour des appareils comme les téléphones mobiles, les PDA, les ordinateurs portables, etc… ,et permet d’obtenir un taux de transfert allant jusqu'à 3 Mbps et une couverture jusqu'à 100 mètres.

31 Helia Mamdouhi et al [20] ont proposé un nouveau module Bluetooth pour contrôler la température qui peut affecter la santé du conducteur à l'intérieur d'une voiture et aussi de contrôler quelques accessoires de voiture en utilisant un téléphone mobile.

V.3 UWB (Ultra Wide Band)

L'UWB [14,21] peut être considérée comme une évolution du bluetooth qui vient avec la norme IEEE 802.15.3. UWB est une technologie radio qui peut être utilisée dans des très faibles niveaux de puissance à courte portée (10 m) et en communications à bande passante élevée (> 500 MHz) en utilisant une grande partie du spectre radioélectrique. Cette technologie offre des transmissions avec des débits allant jusqu'à 480 Mbps. L'une des caractéristiques les plus importantes de l'UWB est la faible consommation d'énergie.

J. Fernandez-Madrigal et al [14] ont proposé de combiné l’UWB et la technologie GPS pour la localisation des voitures.

V.4 ZigBee

ZigBee est basée sur la norme IEEE 802.15.4 [13,22]. Cette technologie est utilisée dans les réseaux ad-hoc de capteurs (Wireless Sensor Networks). Elle offre une bande passante assez limitée allant à 250 Kbps et une couverture jusqu'à 75 m. La technologie ZigBee est utilisée principalement dans les systèmes où on transmit des petites quantités d'informations dans des petites distances. L'une des caractéristiques les plus importantes de ZigBee est la faible consommation d'énergie.

V.5 La norme IEEE 802.11p ou WAVE (Wireless Ability in Vehicular Environments) La norme IEEE 802.11p est utilisée pour soutenir les systèmes de transport intelligents (ITS) afin d'échanger des données entre les véhicules et entre les véhicules et l'infrastructure routière dans la bande de 5,9 GHz (5.85 à 5.925 GHz), elle s’appuie sur la norme sans-fil appelée DSRC (Dedicated Short Range Communication)[23] adopté en 2002 par l'ASTM (American Society for Testing and Materials) .

Cette norme utilise le concept de multicanaux afin d'assurer les communications pour les applications de sécurité et les autres services du Transport Intelligent.

32 Dans les sections suivantes on présente la couche physique et MAC (Medium Access Control) sur lesquelles s'appuie le protocole WAVE.

D’après cette étude, on peut constater qu’aucune solution de communication ne peut satisfaire à la fois les besoins des communications véhiculaires en termes de portée, bande passante, et de contrainte de souplesse dans le déploiement du réseau à grande échelle. En effet, l'option des réseaux VANETs en utilisant Bluetooth et Zigbee est à écarter à cause de leur très faible portée. La solution basée sur l’IEEE 802.11 semble être la plus adaptée, non seulement pour la portée et la bande passante, mais surtout pour la facilité de déploiement. VI. Acteurs et projets de recherches et développement dans le domaine des VANETs

Plusieurs projets de recherche, de développement et de standardisation portant sur les communications véhiculaires sont actuellement en cours. Ci-dessous sont décrits quelques projets majeurs traitant des communications véhiculaires :

Le CAR 2 CAR Communication Consortium

Le C2C-CC [24] est un organisme industriel sans but lucratif initié par les constructeurs automobiles européens, soutenus par les fournisseurs d'équipements tels que CohdaWireless, Tyco electronics, Hitachi…etc, et des organismes de recherche tels que l’INRIA (Institut national de recherche en informatique et en automatique), Université de Twente, Université d’Ulm et d'autres partenaires. Le C2C-CC a comme objectif d'augmenter la sécurité routière grâce à la coopération des systèmes de transport intelligent déployé à l’aide des communications Inter-Véhiculaire soutenues par des communications Véhicule-à-Roadside. Le C2C-CC prend en charge la création d'une norme européenne pour les futurs véhicules communicants couvrants toutes les marques. Comme un contributeur clé dans le domaine, le C2C-CC travaille en étroite collaboration avec les organismes de normalisation européens et internationaux, en particulier ETSI TC ITS [2].

CARLINK Consortium

CARLINK Consortium[25] "Wireless Traffic Service Platform for Linking Cars Project", il s'agit d'une initiative Eureka Celtic qui a comme but de développer une plate-forme de service intelligent sans fil du trafic entre les voitures soutenues par des émetteurs-récepteurs sans fil du bord de la route. Les principales applications de cette plateforme sont des données

33 météorologiques locales en temps réel, la gestion du trafic urbain de transport et de diffusion d'informations urbain.

EVITA "E-Safety Vehicle Intrusion Protected Applications"

Les objectifs du projet EVITA [26] sont de concevoir, de vérifier et de construire des blocs de prototypes pour les réseaux de véhicules où les données sensibles doivent être protégées contre la compromission. Ainsi, le projet EVITA fournira une base pour le déploiement sécurisé des communications véhicule à véhicule.

GeoNet "Geographic addressing and routing for vehicular communications"

Le but de GeoNet [27] est de mettre en œuvre et de tester un module logiciel autonome qui peut être incorporé dans les systèmes coopératifs afin de déployer des communications véhicule à véhicule, en améliorant encore les spécifications et les résultats de base du travail du CAR 2 CAR Communication Consortium afin et de créer une implémentation logicielle interfaçage avec IPv6.

NOW " Network On Wheels"

NOW est un projet de recherche allemand [28] soutenu par le Ministère fédéral de l'Education et de la Recherche. Les principaux objectifs de ce projet sont de résoudre les questions techniques clés sur les protocoles de communication et de sécurité des données pour les communications Car-2-Car et de soumettre les résultats aux activités de normalisation de la CAR 2 CAR Communication Consortium

CVIS "Cooperative Vehicle-Infrastructure Systems"

CVIS est un projet européen [29] qui vise à concevoir, à mettre en œuvre et à tester les nouvelles technologies nécessaires pour permettre aux véhicules de communiquer entre eux ainsi qu’avec les infrastructures routières situées à proximité. Il a pour ambition d'amorcer une révolution dans la mobilité des voyageurs et des marchandises en concevant de toutes nouvelles modalités d'interaction entre les conducteurs, leurs véhicules, les marchandises qu'ils transportent et les infrastructures routières. Ainsi, le projet CVIS vise à améliorer la sécurité et l'efficacité du transport routier et à réduire son impact sur l'environnement.

34 SEVECOM "SEcure VEhicle COMmunication"

Sevecom [30] est un projet financé par l'UE qui vise à fournir une définition complète et la mise en œuvre des exigences de sécurité pour les communications véhiculaires.

VII. Protocoles de routage Ad hoc véhiculaire

Le routage est le mécanisme qui permet de trouver et maintenir un chemin de communication entre une paire de nœuds distants dans un réseau VANET , et qui fonctionne selon deux phases distinctes : une phase de signalisation assurée par des échanges de messages de contrôle afin de permettre la construction et le maintien des chemins, et une phase d'acheminement des paquets de données.

En raison des caractéristiques de ces réseaux, les protocoles de routage conçus pour les réseaux filaires ne peuvent être directement utilisés. Pour fonctionner, ces protocoles doivent prendre en considération certains aspects liés à l'environnement dans lequel ils sont déployés tels que les changements de la topologie due à la mobilité des nœuds, l'absence d'une entité centrale de gestion, etc…

Durant ces dernières années, l'amélioration des performances des mécanismes de routage dans les réseaux ad hoc était l'une des principales problématiques. Ceci s'est traduit par l'apparition de centaines de protocoles dans la littérature [31,32,33,34,35,36,42,43,44,45,46] parmi lesquels seulement quelques-uns ont été soumis à normalisation.

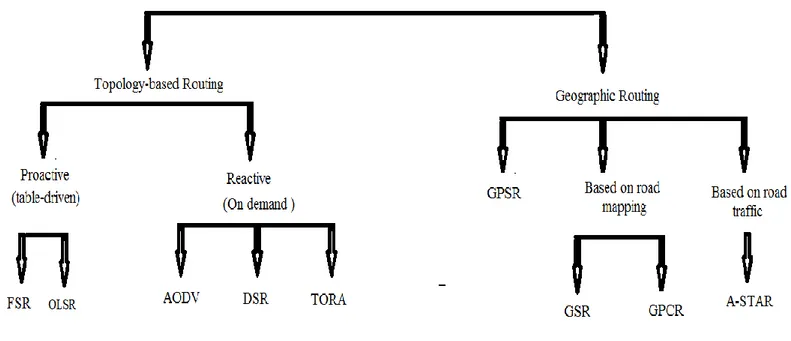

Selon la manière dont les nœuds établissent les chemins nous pouvons distinguer deux grandes classes de protocoles : les protocoles de routages basés sur la topologie ( topology-based) [31] et les protocoles de routages géographiques (position-topology-based) [37].

Dans ce qui suit, nous donnons un aperçu sur le fonctionnement des protocoles de routages pour les deux catégories.

35 La figure 7 illustre la taxonomie des protocoles de routage dans les VANETs.

Figure 7: Protocole de routage pour les VANETs VII.1. Protocole de routage basé sur la topologie

Ces protocoles de routage utilisent les informations des liens qui existent dans le réseau dans l'acheminement des paquets. Ils peuvent être classifiés en deux familles : protocoles proactifs et réactifs.

VII.1.1 Protocoles proactifs

Le principe des protocoles proactifs est de maintenir à tout instant une vue globale et cohérente de la topologie du réseau, et de construire des routes entre les nœuds avant qu'elles ne soient demandées. Ces protocoles exigent que chaque nœud maintienne une table de routage indiquant par quel voisin passer pour atteindre un destinataire. Grâce à ces informations, chaque nœud dispose à tout instant d'un chemin vers n'importe quel autre nœud du réseau.

Pour traiter les changements de topologie, les nœuds diffusent des messages de contrôle à travers le réseau. Actuellement, les protocoles Fisheye State Routing (FSR) et Optimized Link State Routing (OLSR) ont été proposé pour les réseaux ad hoc véhiculaires [31].

36 a. Fisheye State Routing (FSR)

Le protocole "Routage à Etat de l'œil du Poisson" ( Fisheye State Routing ) FSR [31] est basé sur l'utilisation de la technique "œil de poisson" ( fisheye ), proposée par Kleinrock et Stevens [32], qui l'ont utilisé dans le but de réduire le volume d'information nécessaire pour représenter les données graphiques. L'œil d'un poisson capture avec précision, les points proches du point focal. La précision diminue quand la distance, séparant le point vu et le point focal, augmente.

Dans le contexte du routage, ce principe se concrétise par le maintien des données concernant le chemin d'un voisin direct, avec une diminution progressive, de précision, quand la distance augmente (figure 8).

Le protocole FSR est similaire aux protocoles état de lien, dans sa sauvegarde de la topologie au niveau de chaque nœud. La différence principale, réside dans la manière avec laquelle les informations de routage circulent. Dans le FSR, la diffusion par inondation de messages n'existe pas. L'échange se fait uniquement avec les voisins directs.

Dans les protocoles état de lien traditionnel, si on détecte des changements de la topologie, les paquets d'états de liens sont générés et diffusés par inondation dans tout le réseau. Par contre, le FSR maintient la table - la plus récente - d'état des liens reçus à travers les voisins, et l'échange uniquement avec ses voisins locaux, d'une façon périodique.

La réduction de volume des données de mise à jour, est obtenue en utilisant des périodes d'échanges différentes pour les différentes entrées de la table. Les entrées qui correspondent aux nœuds les plus proches, sont envoyées aux voisins avec une fréquence élevée (donc avec une période d'échange relativement petite).

37 Les informations de la topologie sont

plus précises dans zone 1 du nœud centrale et devient de moins en moins précises dans les zone 2 et 3 selon le principe expliqué ci dessus.

Zone 1 Zone 2

Zone 3

Figure 8: Routage Fisheye State Routing

b. Le protocole Optimized Link State Routing protocol (OLSR)

OLSR [33] est un protocole état de liens, qui optimise la manière de diffusion des messages de contrôle afin d’économiser la consommation de la bande passante, grâce à l’utilisation du concept des "relais multipoints " (MPRs) illustré sur la figure 8 dans lequel chaque nœud choisit un sous-ensemble de ses voisins pour retransmettre ses paquets en cas de diffusion.

En se basant sur la diffusion en utilisant les MPRs, tous les nœuds du réseau sont atteints avec un nombre réduit de répétitions. Un ensemble de MPRs d’un nœud N est l’ensemble minimal de ses 1-saut voisins qui couvrent (dans le sens de la portée de communication) ses 2-sauts voisins.

Dans OLSR, chaque nœud diffuse périodiquement des messages Hello qui contient l’état de ses liens avec ses 1-saut voisins (unidirectionnel, bidirectionnel ou MPR pour dire que ce voisin est un MPR). Grâce aux messages Hello, un nœud construit sa table des voisins ainsi que la liste des voisins qui l’ont choisi comme MPR dits "MPR-sélecteurs". De plus, un nœud diffuse périodiquement des messages TC (Topology Control) qui contient la liste de ses MPR-sélecteurs.

38 Figure 9: Relais multipoints dans OLSR

En exploitant ces messages, chaque nœud remplit les deux champs nommés "destination" (correspond aux MPR-sélecteurs dans le message TC) et "dernier saut" (prend comme valeur l’identificateur du nœud émetteur du message TC) d’une table dite de topologie. Les tables de topologie et des voisins sont exploitées pour construire la table de routage.

VII.1.2 Protocoles réactifs

Les protocoles réactifs construisent des chemins uniquement lorsque ces derniers sont requis par un nœud source et ne gardent que les routes en cours d'utilisation par le processus de routage. On dit alors que la topologie du réseau est découverte à la demande.

Ainsi lorsqu'un nœud cherche à communiquer avec une destination pour laquelle il ne connait pas le chemin, il lance un processus de découverte dans le réseau (généralement par inondation). Cette phase de découverte se termine lorsque le chemin est trouvé. Ces chemins formés sont susceptibles d’être rompus à cause de la haute mobilité des véhicules. Les ruptures de liens sur les chemins sont alors traitées au moyen d'un mécanisme de maintenance, dont le but est de les identifier, puis si possible de les corriger.

Dans ce qui suit, nous allons présenter les protocoles réactifs les plus connus, proposés par certains travaux de recherche pour effectuer le routage dans les réseaux ad hoc.

a. Le protocole de routage DSR

Le protocole "Routage à Source Dynamique" ( DSR : Dynamic Source Routing ) [34], est basé sur l'utilisation de la technique "routage source". Dans cette technique, le trajet parcouru par le paquet est inclus dans l'en-tête du paquet de données à partir de la source.

Les deux opérations de base du protocole DSR sont : la découverte de routes (route discovery ) et la maintenance de routes ( route maintenance ).

39 Un nœud source qui veut atteindre un nœud cible débute l’opération de découverte par la diffusion d’un paquet requête de route.

(a) Construction de l’enregistrement de la route

(b) : renvoie du chemin dans le DSR. Figure 10: Découvert de la route dans DSR

Si cette l'opération de découverte est réussite, le nœud initiateur reçoit un paquet réponse de route qui liste la séquence de nœuds à travers lesquels la destination peut être atteinte. En plus de l'adresse de la source, le paquet requête de route contient un champ enregistrement de route, dans lequel est accumulée la séquence des nœuds visités durant la propagation de la requête de route dans le réseau (voir la figure 10 (a)). Le paquet requête de route, contient aussi un identificateur unique de la requête. Dans le but de détecter les duplications de réceptions de la requête de route, chaque nœud du réseau ad hoc maintient une liste de couples (adresse source, identificateur de requête), des requêtes récemment reçues.

Pour réduire le coût de la découverte de routes, chaque nœud garde les chemins appris à l'aide des paquets de réponses (figure 10 (b)). Ces chemins sont utilisés jusqu'à ce qu'ils soient invalides.

Le protocole DSR exécute aussi une procédure de maintenance de routes quand un noeud détecte un problème fatal de transmission, à l'aide de sa couche de liaison.

40 Cette procédure est initiée par l’envoie d’un message erreur de route (route error) à l'émetteur original du paquet. Ce message d'erreur contient l'adresse du nœud qui a détecté l'erreur et celle du nœud qui le suit dans le chemin. Lors de la réception du paquet erreur de route par l'hôte source, le nœud concerné par l'erreur est supprimé du chemin sauvegardé, et tous les chemins qui contiennent ce nœud sont coupés à ce point là. Par la suite, une nouvelle opération de découverte de routes vers la destination, est initiée par l'émetteur.

b. Ad Hoc On Demand Distance Vector (AODV)

Le protocole AODV [35] est un protocole réactif basé sur le principe des protocoles de routage à vecteur de distance. AODV hérite des deux mécanismes qui caractérisent le DSR et qui sont : la découverte et la maintenance des routes et utilise aussi un routage nœud à nœud et le principe des numéros de séquence.

Comme nous avons déjà dit, les réseaux ad hoc véhiculaires sont hautement mobiles, donc les routes changent fréquemment ce qui fait que les routes maintenues par certains nœuds, deviennent invalides. Les numéros de séquence permettent d'utiliser les routes les plus nouvelles.

Comme le protocole DSR, Lorsqu’un nœud source utilisant AODV désire établir une route vers une destination pour laquelle il ne possède pas encore de route, il diffuse un paquet (route request) RREQ à travers le réseau. Cependant, AODV maintient les chemins d'une façon distribuée en gardant une table de routage au niveau de chaque nœud de transit appartenant au chemin cherché. Une entrée de la table de routage contient essentiellement : (1) l'adresse de la destination, (2) le nœud suivant, (3) la distance en nombre de nœud (i.e. le nombre de nœud nécessaire pour atteindre la destination), (4) le numéro de séquence destination, (5) le temps d'expiration de l'entrée de la table.

Le paquet RREQ envoyé contient l’IP de la source, le numéro de séquence courant et un identifiant de diffusion et le numéro de séquence de la destination le plus récent connu par la source. Un nœud recevant un paquet RREQ émettra alors un paquet « route reply » (RREP) s’il est la destination ou s’il possède une route vers la destination avec un numéro de séquence supérieur ou égal à celui repris dans le paquet RREQ. Si tel est le cas, il envoie un paquet RREP vers la source. Sinon, il rediffuse le paquet RREQ. Les nœuds conservent chacun une trace des IP sources et des identifiants de diffusion des paquets RREQ. S’ils reçoivent un paquet RREQ qu’ils ont déjà traité, ils le suppriment.

41 Les nœuds établissent le chemin vers la destination, alors que les paquets RREP reviennent vers la source. Une fois que la source a reçu les paquets RREP, elle peut commencer à émettre des paquets de données vers la destination. Si, ultérieurement, la source reçoit un RREP contenant un numéro de séquence supérieur ou bien le même, mais avec un nombre de sauts plus petits, elle mettra à jour son information de routage vers cette destination et commencera à utiliser la meilleure route.

Afin de maintenir des routes consistantes, une transmission périodique du message "HELLO" est effectuée. Si trois messages "HELLO" ne sont pas reçus consécutivement à partir d'un nœud voisin, le lien en question est considéré défaillant.

Dans le cas toutes les entrées des tables de routage participantes dans le chemin actif et qui sont concernées par la défaillance sont supprimées. Cela est accomplit par la diffusion d'un message d'erreur entre les nœuds.

c. Temporally-Ordered Routing Algorithm

TORA [36] est un protocole de routage distribué basé sur un algorithme "d'inversion de lien". Il est conçu pour découvrir des routes à la demande, fournir des voies multiples vers une destination et de minimiser la surcharge de la communication réseau par la localisation des changements topologiques lorsque cela est possible.

L'optimalité de la route (chemin le plus court) est considéré comme d'importance secondaire, et des routes plus longues sont souvent utilisés pour éviter la surcharge de la découverte de nouvelles routes. Il n'est pas nécessaire (ni souhaitable) de maintenir les liaisons entre toutes les paires de sources / destinations à tout moment.

Pour découvrir une nouvelle route, il utilise la propriété appelée "orientation destination" des graphes acycliques orientés et utilise également un ensemble de valeurs de taille des nœuds totalement ordonnées à tout moment. Cette taille est utilisée dans l’orientation des liens du réseau. Un lien est toujours orienté du nœud qui à la plus grande taille vers le nœud qui la plus petite taille. Le protocole est basé sur trois fonctionnalités : la création des routes, la maintenance des routes et l’effacement des routes en utilisant trois paquets distincts QRY, UPD et CLR.

42 Lorsqu'un nœud a besoin d'un itinéraire vers une destination particulière, il diffuse un paquet route query contenant l'adresse de la destination. Ce paquet se propage à travers le réseau jusqu'à ce qu'il atteigne soit la destination ou un nœud intermédiaire ayant un itinéraire vers la destination. Le récepteur du paquet requête diffuse alors un paquet de mise à jour indiquant sa taille par rapport à la destination (si le récepteur est la destination, cette hauteur est 0). Comme ce paquet se propage en arrière à travers le réseau, chaque nœud qui reçoit la mise à jour définit sa taille à une valeur supérieure à la taille de la voisine à partir de laquelle la mise à jour a été reçue. Cela a pour effet de créer une série de liens dirigés de l’émetteur de la requête au nœud qui initialement généré la mise à jour. Un exemple de ce processus est illustré dans la figure 11.

Etape 1

La source diffuse un paquet route Query

Etape 2

La destination renvoie un paquet de mise à jour

Etape 3

Le paquet de mise à jour est diffusé en arrière à travers le réseau et les tailles sont définies successivement

Etape 4

Le réseau converge avec un graphe orienté

Figure 11: Génération d'un graphe ordonné de TORA.

Lorsqu'un nœud découvre qu’une route vers une destination n'est plus valide, il ajuste sa taille de sorte qu'il soit un maximum local par rapport à ses voisins et transmet un paquet de mise à jour. Ce processus est illustré à la figure 12.

![Figure 24: La division du réseau en zone par ZBIDS [77]](https://thumb-eu.123doks.com/thumbv2/123doknet/2192148.11585/70.892.129.656.113.398/figure-division-du-reseau-zone-par-zbids.webp)