Évaluation et analyse des mécanismes de sécurité des réseaux dans les infrastructures virtuelles de cloud computing

Texte intégral

Figure

![Figure 1.1 – Modèle visuel du NIST pour le cloud computing (extrait de [40])](https://thumb-eu.123doks.com/thumbv2/123doknet/3238965.92814/18.917.190.712.667.977/figure-modèle-visuel-nist-pour-cloud-computing-extrait.webp)

![Figure 1.3 – Intérêt des VXLAN pour la migration (extrait de [3])](https://thumb-eu.123doks.com/thumbv2/123doknet/3238965.92814/23.917.250.690.729.995/figure-intérêt-vxlan-migration-extrait.webp)

Documents relatifs

On peut imaginer alors un système neuro- floue temporel qui nous donne une solution distribuée, c’est-à dire un réseau de neurones dynamique avec sa couche

À partir du point B’, on trace un cercle de rayon égal à la longueur de la tige 2.. À partir du point C’, on trace un cercle de rayon égal à la longueur de la

L’IETF ne prend pas position sur la validité et la portée de tout droit de propriété intellectuelle ou autres droits qui pourrait être revendiqués au titre de la mise en œuvre

assimilation non plus dans le sens d'une intégration déformante des objets au sujet : assimiler l'objet revient à participer aux systèmes de transformations dont

Elles surviennent à la suite d'un œdème dermique avec séparation des fibres de collagène et de petites fibres élastiques fragmentées, des vergetures

Le processus de « bootstrapping » inclut l’authentification d’un dispositif ainsi que le transfert de tous les paramètres de sécurité (clefs cryptographiques et information

After discussing some recent examples of non- degradable DHBCs, and because biodegradability is in our view of first importance for biomedical polymers, we will

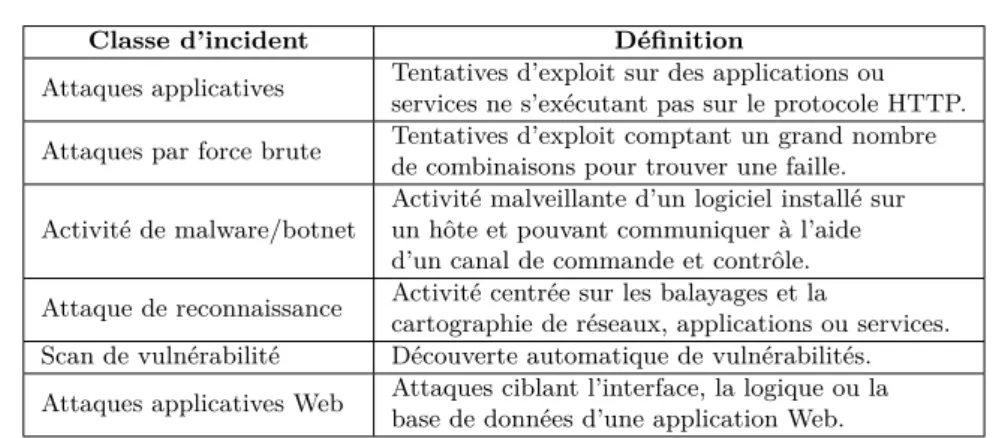

Il est à noter que l’activité attaqueVd n’existe pas lorsque le scénario de découverte non malveillante est considéré (cf. Lorsqu’une telle attaque est perpétrée avec

![Figure 1.6 – Techniques de détection d’intrusion (extrait de [120])](https://thumb-eu.123doks.com/thumbv2/123doknet/3238965.92814/34.917.244.657.761.996/figure-techniques-détection-intrusion-extrait.webp)