[PDF] Cours ALM : Mesure du risque et couverture des marges nettes | Formation informatique

Texte intégral

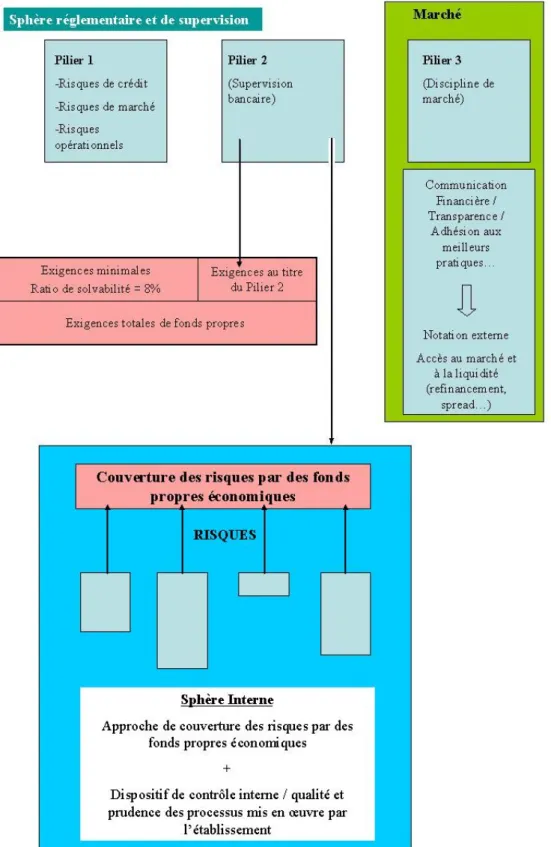

Figure

Documents relatifs

Abstract. In academia, many decisions are taken in committee, for ex- ample to hire people or to allocate resources. Genuine people often leave such meetings quite frustrated.

Pour que ses études puissent porter, Lacheraf doit dans un premier temps avoir accès à de nouvelles publications qui lui permettent, ensuite, de s’adresser aux Français et aux

Coding gains are maintained in weakly non-linear regime and no extra penalty is added when non-linear effects become

conceptuellement reliés au décrochage scolaire et considérant les liens prédictifs établis dans plusieurs études entre les prédicteurs du décrochage (e.g., performance scolaire,

Based on vast streams of heterogeneous historical data collected through the internet, we describe here two ap- proaches to forecasting travel price changes at a given horizon,

SHM systems applied to bridges are in essence used to collect data characterizing the real time behavior of the bridge (Lynch, 2004). The monitoring process can be related

In order to secure OCARI specification, our work aims to create a robust security protocol, which ensures a mutual authentication between the device and the CPAN at the MAC

Structured Query Language (SQL) injection is one of the most devastating vulnerabilities that impacts DataBase Man agement Systems (DBMS), as it can lead to the