5.1.1.1 couche réseau :communication entre 2 hôtes

La couche réseau, ou couche 3 OSI, fournit des services pour l’échange des éléments de données individuels sur le réseau entre des périphériques finaux identifiés. Pour effectuer ce transport de bout en bout, la couche 3 utilise quatre processus de base : l’adressage ;

l’encapsulation ; le routage ; le décapsulage.

L’animation de la figure illustre l’échange de données. Adressage

La couche réseau doit d’abord fournir un mécanisme pour l’adressage de ces

périphériques finaux. Si des éléments de données individuels doivent être acheminés vers un périphérique final, ce dernier doit posséder une adresse unique. Dans un réseau IPv4, lorsque cette adresse est ajoutée à un périphérique, celui-ci est alors désigné comme hôte.

Encapsulation

La couche réseau doit également fournir une encapsulation. Non seulement les périphériques doivent être identifiés par une adresse, mais les éléments individuels (unités de données de protocole de couche réseau) doivent également contenir ces adresses. Durant le processus d’encapsulation, la couche 3 reçoit l’unité de données de protocole de la couche 4 et ajoute un en-tête de couche 3, ou étiquette, pour créer l’unité de données de protocole de couche 3. Dans un contexte de couche réseau, cette unité de données de protocole est appelée paquet. Lors de la création d’un paquet, l’en-tête doit contenir, entre autres, l’adresse de l’hôte auquel il est envoyé. Cette adresse est appelée adresse de destination. L’en-tête de la couche 3 comporte également l’adresse de l’hôte émetteur. Cette adresse est appelée adresse source. Une fois que la couche réseau termine son processus d’encapsulation, le paquet est envoyé à la couche liaison de données pour être préparé pour le transport via les médias.

Routage

La couche réseau doit ensuite fournir des services pour diriger ces paquets vers leur hôte de destination. Les hôtes source et de destination ne sont pas toujours connectés au même réseau. En fait, le paquet peut avoir de nombreux réseaux à traverser. En route, chaque paquet doit être guidé sur le réseau afin d’atteindre sa destination finale. Les périphériques intermédiaires connectant les réseaux sont appelés routeurs. Leur rôle consiste à sélectionner les chemins afin de diriger les paquets vers leur

destination. Ce processus est appelé routage.

Durant le routage via un inter réseau, le paquet peut traverser de nombreux

périphériques intermédiaires. Chaque route empruntée par un paquet pour atteindre le périphérique suivant est appelée saut. Lors de l’acheminement du paquet, son contenu (unité de données de protocole de la couche transport) reste intact jusqu’à ce qu’il atteigne l’hôte de destination.

Décapsulage

Enfin, le paquet arrive sur l’hôte de destination et est traité par la couche 3. L’hôte examine l’adresse de destination pour vérifier que le paquet était bien adressé à ce périphérique. Si l’adresse est correcte, le paquet est décapsulé par la couche réseau, et l’unité de données de protocole de la couche 4 contenue dans le paquet est transmise au service approprié de la couche transport.

Contrairement à la couche transport (couche 4 OSI), qui gère le transport des données entre les processus s’exécutant sur chaque hôte final, les protocoles de couche réseau spécifient la structure et le traitement des paquets utilisés pour transporter les données d’un hôte à un autre. Un fonctionnement indépendant des données d’application transportées dans chaque paquet permet à la couche réseau d’acheminer des paquets pour plusieurs types de communications entre des hôtes multiples.

5.1.2 Protocole IPv4 : exemple de protocole des couche des réseau Rôle du protocole IPv4

Comme l’illustre la figure, les services de couche réseau mis en œuvre par la suite de protocoles TCP/IP constituent le protocole IP (Internet Protocol). La version 4 du protocole IP (IPv4) est actuellement la version la plus répandue. Il s’agit du seul protocole de couche 3 utilisé pour transporter des données utilisateur sur Internet, et il est au centre du programme CCNA. Par conséquent, nous l’utiliserons comme

exemple de protocoles de couche réseau dans ce cours.

Le protocole IP version 6 (IPv6), opérationnel, est peu à peu mis en œuvre. IPv6 fonctionnera parallèlement à IPv4 avant de le supplanter éventuellement dans le futur. Les services fournis par IP, ainsi que la structure et le contenu de l’en-tête de paquet, sont spécifiés par le protocole IPv4 ou IPv6. Ces services et la structure de paquet sont utilisés pour encapsuler des datagrammes UDP ou des segments TCP pour leur transport dans un interréseau.

Les caractéristiques de chaque protocole sont différentes. Leur compréhension vous permettra de saisir le fonctionnement des services décrits par ce protocole.

Le protocole IP a été conçu pour ne pas surcharger les réseaux. Il fournit uniquement les fonctions requises pour transférer un paquet d’une source à une destination en passant par un système interconnecté de réseaux. Ce protocole n’est pas destiné au suivi et à la gestion du flux de paquets. Ces fonctions sont effectuées par d’autres protocoles d’autres couches.

Caractéristiques de base du protocole IPv4 :

Sans connexion : aucune connexion n’est établie avant l’envoi de paquets de données. Au mieux (peu fiable) : aucune surcharge n’est utilisée pour garantir la transmission des paquets.

Indépendant des médias : fonctionne indépendamment du média transportant les données.

5.1.3.1 ipv4 sans connection Service sans connexion

L’envoi d’une lettre sans en avertir le destinataire à l’avance constitue un exemple de communication sans connexion. Comme l’illustre la figure, le service postal prend néanmoins la lettre et la délivre au destinataire. Les communications de données sans connexion fonctionnent sur le même principe. Les paquets IP sont envoyés sans avertir l’hôte final de leur arrivée.

Les protocoles orientés connexion, tels que TCP, exigent l’échange de données de contrôle pour établir la connexion, ainsi que des champs supplémentaires dans l’en-tête d’unité de données de protocole. Le protocole IP étant sans connexion, il ne nécessite aucun échange initial d’informations de contrôle pour établir une connexion de bout en bout avant le transfert des paquets, ni de champs supplémentaires dans l’en-tête d’unité de données de protocole pour maintenir cette connexion. Ce processus réduit considérablement la surcharge d’IP.

Cependant, la transmission de paquets sans connexion peut entraîner leur arrivée à destination hors séquence. Si des paquets dans le désordre ou manquants génèrent des problèmes pour l’application utilisant les données, des services de couche supérieure devront résoudre ces incidents.

5.1.4.1 ipv4 au mieux: Service au mieux (peu fiable)

Le protocole IP ne charge pas le service IP d’assurer la fiabilité. Comparé à un protocole fiable, l’en-tête IP est plus petit. Le transport de ces en-têtes plus petits exige donc moins de surcharge. Et qui dit moins de surcharge dit moins de retard, ce qui est souhaitable pour un protocole de couche 3.

En effet, le rôle de la couche 3 consiste à transporter les paquets entre les hôtes tout en imposant le moins de charge possible au réseau. La couche 3 n’est pas concernée par le type de communication contenu à l’intérieur d’un paquet, ou même l’ignore. Cette responsabilité est le rôle des couches supérieures, selon les besoins. Les couches supérieures peuvent décider si la communication entre les services doit être fiable et si elle peut tolérer la surcharge qu’implique cette fiabilité.

Le protocole IP est souvent qualifié de protocole non fiable. Dans ce contexte, cela ne signifie pas qu’il fonctionne parfois bien, parfois moins bien. Cela ne veut pas dire non plus qu’il ne convient pas comme protocole de communications de données. Peu fiable signifie simplement que le protocole IP n’a pas la capacité de gérer ni de récupérer des paquets non délivrés ou corrompus.

Dans la mesure où des protocoles d’autres couches peuvent gérer la fiabilité, le protocole IP est autorisé à fonctionner très efficacement au niveau de la couche réseau. Si la surcharge liée à la fiabilité était incluse dans notre protocole de couche 3, les communications n’exigeant pas de connexions ou de fiabilité seraient grevées de la consommation de bande passante et du retard associés à cette surcharge. Dans la suite TCP/IP, la couche transport peut choisir TCP ou UDP, selon les besoins de la communication. Comme avec toute isolation de couche fournie par des modèles de réseau, laisser la décision de la fiabilité à la couche transport permet au protocole IP d’être plus adaptable et plus pratique pour différents types de communications. L’en-tête d’un paquet IP ne comprend pas de champs requis pour la transmission fiable de données. La livraison des paquets ne fait l’objet d’aucun reçu. Il n’y a aucun contrôle d’erreur de données. En l’absence également de toute forme de suivi des paquets, il n’existe aucune possibilité de retransmissions.

5.1.5.1 ipv4 indépendant des medias : Indépendant du média

La couche réseau n’est pas non plus grevée des caractéristiques des médias transportant les paquets. IPv4 et IPv6 fonctionnent indépendamment des médias

acheminant les données dans les couches inférieures de la pile de protocoles. Comme l’illustre la figure, tout paquet IP peut être communiqué électriquement par câble, sous forme de signaux optiques par fibre, ou sans fil sous la forme de signaux radio. Il incombe à la couche liaison de données OSI de prendre un paquet IP et de le préparer pour la transmission via le média choisi. Ainsi, le transport de paquets IP n’est pas limité à un média donné.

La couche réseau tient compte, cependant, d’une caractéristique majeure : la taille maximale d’unité de données de protocole que chaque média peut transporter. Cette caractéristique est désignée comme unité de transmission maximale (MTU). Une partie de la communication de contrôle entre la couche liaison de données et la couche réseau est l’établissement d’une taille maximale pour le paquet. La couche liaison de données transmet la MTU de manière ascendante à la couche réseau. Cette dernière détermine alors la taille de création des paquets.

Dans certains cas, un périphérique intermédiaire (généralement, un routeur) devra scinder un paquet lors de sa transmission d’un média à un autre avec une MTU inférieure. Ce processus est appelé fragmentation du paquet ou simplement fragmentation.

5.1.6.1:empaquetage de l'unité de données de protocole de la couche transport IPv4 encapsule, ou empaquette, le datagramme ou segment de la couche transport pour que le réseau puisse le délivrer à l’hôte de destination. Cliquez sur les étapes de la figure pour voir ce processus. L’encapsulation IPv4 reste en place du moment où paquet quitte la couche réseau de l’hôte émetteur jusqu’à son arrivée dans la couche réseau de l’hôte de destination.

Le processus d’encapsulation de données par couche permet aux services des

différentes couches de se développer et d’évoluer sans affecter d’autres couches. Ceci signifie que des segments de couche transport peuvent être facilement encapsulés par des protocoles de couche réseau existants, comme IPv4 et IPv6, ou par tout nouveau protocole pouvant être mis au point dans le futur.

Les routeurs peuvent mettre en œuvre ces différents protocoles de couche réseau pour fonctionner simultanément sur un réseau vers et depuis les mêmes hôtes ou des hôtes différents. Le routage effectué par ces périphériques intermédiaires tient compte uniquement du contenu de l’en-tête de paquet qui encapsule le segment.

Dans tous les cas, la partie données du paquet (à savoir l’unité de données de protocole de couche transport encapsulée) reste inchangée durant les processus de couche réseau.

5.1.7.1 en tête de paquet ipv4:

Comme l’illustre la figure, un protocole IPv4 définit de nombreux champs différents dans l’en-tête de paquet. Ces champs contiennent des valeurs binaires que les services IPv4 référencent lors de la transmission de paquets sur le réseau.

Ce cours examine les 6 champs clés suivants : Adresse source IP

Adresse de destination IP Durée de vie (TTL) Type de service (ToS) Protocole

Décalage du fragment Champs clés d’en-tête IPv4

Placez le pointeur sur chaque champ du graphique pour afficher son rôle. Adresse de destination IP

Le champ d’adresse de destination IP contient une valeur binaire de 32 bits représentant l’adresse de couche réseau de l’hôte destinataire du paquet. Adresse source IP

Le champ d’adresse source IP contient une valeur binaire de 32 bits représentant l’adresse de de couche réseau de l’hôte source du paquet.

Durée de vie

La durée de vie (TTL, Time to live) est une valeur binaire de 8 bits indiquant la durée de vie restante du paquet. La valeur TTL est décrémentée de 1 au moins chaque fois que le paquet est traité par un routeur (c’est-à-dire à chaque saut). Lorsque la valeur devient nulle, le routeur supprime ou abandonne le paquet et il est retiré du flux de données du réseau. Ce mécanisme évite que les paquets ne pouvant atteindre leur destination ne soient transférés indéfiniment d’un routeur à l’autre dans une boucle de routage. Si les boucles de routage étaient autorisées à continuer, le réseau serait encombré de paquets de données n’atteignant jamais leur destination. Décrémenter la valeur TTL à chaque saut garantit qu’elle finira par devenir nulle et que le paquet avec le champ TTL expiré sera supprimé.

Protocole

Cette valeur binaire de 8 bits indique le type de données utiles que le paquet transporte. Le champ de protocole permet à la couche réseau de transmettre les données au protocole de couche supérieure approprié.

Exemples de valeurs : 01 ICMP

06 TCP 17 UDP

Type de service

Le champ de type de service contient une valeur binaire de 8 bits utilisée pour définir la priorité de chaque paquet. Cette valeur permet d’appliquer un mécanisme de qualité de service (QS) aux paquets de priorité élevée, tels que ceux transportant des données vocales de téléphonie. Le routeur traitant les paquets peut être configuré pour

déterminer le paquet à transmettre en premier en fonction de la valeur de type de service.

Comme mentionné précédemment, un routeur peut devoir fragmenter un paquet lors de sa transmission d’un média à un autre de MTU inférieure. Lorsqu’une

fragmentation se produit, le paquet IPv4 utilise le champ de décalage du fragment et l’indicateur MF de l’en-tête IP pour reconstruire le paquet à son arrivée sur l’hôte de destination. Le champ de décalage du fragment identifie l’ordre dans lequel placer le fragment de paquet dans la reconstruction.

Indicateur de fragments supplémentaires

L’indicateur de fragments supplémentaires (MF) est un seul bit du champ Indicateur utilisé avec le décalage du fragment pour la fragmentation et la reconstruction de paquets. L’indicateur de fragments supplémentaires est défini, indiquant qu’il ne s’agit pas du dernier fragment d’un paquet. Quand un hôte récepteur voit un paquet arriver avec l’indicateur MF = 1, il examine le décalage du fragment pour voir où ce fragment doit être placé dans le paquet reconstruit. Quand un hôte récepteur reçoit une trame avec l’indicateur MF = 0 et une valeur non nulle dans le champ de décalage du fragment, il place ce fragment à la fin du paquet reconstruit. Les informations de fragmentation d’un paquet non fragmenté sont toutes nulles (MF = 0, décalage du fragment = 0).

Indicateur Ne pas fragmenter

L’indicateur Ne pas fragmenter (DF) est un seul bit du champ Indicateur stipulant que la fragmentation du paquet n’est pas autorisée. Si le bit de l’indicateur Ne pas

fragmenter est défini, la fragmentation de ce paquet n’est PAS autorisée. Si un routeur doit fragmenter un paquet pour permettre sa transmission descendante à la couche liaison de données mais que le bit DF est défini à 1, le routeur supprime ce paquet.

5.1.7.2

Autres champs de l’en-tête IPv

Placez le pointeur sur chaque champ du graphique pour afficher son rôle. Version : contient le numéro de version IP (4).

Longueur d’en-tête (IHL) : spécifie la taille de l’en-tête de paquet.

Longueur du paquet : ce champ donne la taille du paquet entier, en-tête et données compris, en octets.

Identification : ce champ sert principalement à identifier de manière unique les fragments d’un paquet IP d’origine.

Somme de contrôle d’en-tête : le champ de somme de contrôle est utilisé pour vérifier l’absence d’erreurs dans l’en-tête de paquet.

options : des champs supplémentaires sont prévus dans l’en-tête IPv4 afin de fournir d’autres services, mais ils sont rarement utilisés.

5.1.7.3

Paquet IP type

La figure représente un paquet IP complet avec des valeurs de champ d’en-tête types. Ver = 4 : version IP.

IHL = 5 : taille d’en-tête en mots de 32 bits (4 octets). Cet en-tête est de 5*4 = 20 octets, la taille minimale valide.

Longueur totale = 472 : la taille de paquet (en-tête et données) est de 472 octets. Identification = 111 : identifiant de paquet initial (requis s’il est fragmenté par la suite).

Indicateur = 0 : stipule que le paquet peut être fragmenté si nécessaire.

Décalage du fragment = 0 : indique que ce paquet n’est pas fragmenté actuellement (absence de décalage).

Durée de vie = 123 : indique le temps de traitement de la couche 3 en secondes avant abandon du paquet (décrémenté d’au moins 1 chaque fois qu’un périphérique traite l’en-tête de paquet).

Protocole = 6 : indique que les données transportées par ce paquet constituent un segment TCP.

5.2.1.1 Réseaux: séparation des hôtes en groups communs

Un des principaux rôles de la couche réseau est de fournir un mécanisme d’adressage des hôtes. À mesure que le nombre d’hôtes augmente, la gestion et l’adressage du réseau exigent davantage de planification.

Division de réseaux

Au lieu d’avoir tous les hôtes partout connectés à un seul vaste réseau global, il s’avère plus pratique et gérable de les grouper en réseaux spécifiques.

Historiquement, les réseaux IP constituent à l’origine un grand réseau. À mesure que ce réseau unique s’est étendu, les soucis liés à sa croissance ont également augmenté.

Pour réduire ces problèmes, le grand réseau a été séparé en réseaux plus petits, interconnectés. Ces réseaux plus petits sont souvent appelés sous-réseaux.

Réseau et sous-réseau sont des termes souvent utilisés de manière interchangeable pour désigner tout système de réseau rendu possible par les protocoles de

communication communs partagés du modèle TCP/IP.

De même, à mesure que nos réseaux s’étendent, ils peuvent devenir trop grands pour être gérés comme un seul réseau. Il convient alors de diviser le réseau. La

planification de la division du réseau implique de regrouper dans le même réseau les hôtes ayant des facteurs communs.

Comme l’illustre la figure, les réseaux peuvent être groupés en fonction de facteurs incluant :

Emplacement géographique Objectif

Propriété 5.2.1.2

Regroupement géographique des hôtes

Les hôtes du réseau peuvent être groupés géographiquement. Le regroupement des hôtes d’un même emplacement (comme chaque bâtiment d’un campus ou chaque étage d’un immeuble) dans des réseaux distincts peut améliorer la gestion et le fonctionnement du réseau.

Cliquez sur le bouton GÉOGRAPHIE de la figure. Groupement d’hôtes pour des objectifs spécifiques

Les utilisateurs ayant des tâches similaires emploient en principe des logiciels et des outils communs, avec des caractéristiques de trafic identiques. Il est souvent possible de réduire le trafic requis par l’utilisation de logiciels et d’outils spécifiques en plaçant les ressources destinées à leur prise en charge sur le réseau avec les utilisateurs.

Le volume de trafic de données réseau généré par différentes applications peut varier de manière significative. La division de réseaux en fonction de l’utilisation facilite l’allocation efficace de ressources réseau ainsi que l’accès autorisé à ces ressources. Les professionnels des réseaux doivent équilibrer le nombre d’hôtes d’un réseau avec le volume de trafic généré par les utilisateurs. Par exemple, prenons une société qui emploie des graphistes utilisant le réseau pour partager des fichiers multimédia très volumineux. Ces fichiers occupent l’essentiel de la bande passante disponible pratiquement toute la journée. La société emploie également des vendeurs qui se connectent une fois par jour pour enregistrer leurs transactions, ce qui génère un trafic réseau minimal. Dans cette situation, une utilisation optimale des ressources réseau consisterait à créer plusieurs petits réseaux auxquels quelques graphistes auraient accès et un réseau plus grand à l’usage de tous les vendeurs.

Cliquez sur le bouton OBJECTIF de la figure. Groupement d’hôtes par propriété

La création de réseaux en fonction de l’organisation (entreprise, service) permet de mieux contrôler l’accès aux périphériques et données, et facilite l’administration des réseaux. Dans un grand réseau, il est bien plus difficile pour le personnel réseau de définir et de limiter les responsabilités. La division des hôtes en réseaux distincts fournit une frontière pour la mise en place de la sécurité et la gestion de chaque réseau.

5.2.2.1 Pourquoi séparer les hôtes en réseaux? Performances

Comme mentionné précédemment, à mesure que les réseaux s’étendent, ils présentent des problèmes qui peuvent être au moins partiellement allégés en divisant le réseau en réseaux plus petits, interconnectés.

Les problèmes courants rencontrés par les grands réseaux sont les suivants : Dégradation des performances

Problèmes de sécurité Gestion des adresses

Amélioration des performances

Un grand nombre d’hôtes connectés au même réseau peut produire des volumes de trafic de données qui peuvent utiliser au maximum, voire épuiser les ressources réseau telles que la bande passante et les capacités de routage.

La division des grands réseaux de façon à regrouper les hôtes devant communiquer réduit le trafic entre les interréseaux.

En plus des communications de données proprement dites entre les hôtes, le trafic lié à la gestion et au contrôle du réseau (surcharge) augmente également avec le nombre d’hôtes. Les diffusions réseau peuvent contribuer de manière importante à cette surcharge.

Une diffusion est un message envoyé à partir d’un hôte à tous les autres hôtes du réseau. En général, un hôte lance une diffusion lorsque des informations concernant un autre hôte inconnu sont requises. Les diffusions constituent un outil nécessaire et utile employé par les protocoles pour permettre la communication de données sur les réseaux. Cependant, des hôtes nombreux génèrent aussi un nombre important de diffusions qui occupent la bande passante du réseau. De plus, tous les autres hôtes devant traiter le paquet de diffusion reçu, les autres fonctions productives de l’hôte sont également interrompues ou altérées.

Les diffusions sont contenues dans un réseau. Dans ce contexte, un réseau est également appelé domaine de diffusion. La gestion de la taille des domaines de

diffusion en divisant un réseau en sous-réseaux évite une dégradation inacceptable des performances du réseau et des hôtes.

Placez le pointeur sur le bouton Optimiser le groupement de la figure pour voir comment augmenter les performances.

5.2.2.2 TP PACKET TRACER

5.2.3.1 Pourquoi séparer les hôtes en réseaux? Sécurité

Le réseau IP à l’origine d’Internet comptait un petit nombre d’utilisateurs de confiance d’agences gouvernementales américaines et des organismes de recherche qu’elles sponsorisaient. Dans cette petite communauté, la sécurité n’était pas un problème important.

La situation a changé à mesure que des individus, des entreprises et des organisations ont mis au point leurs propres réseaux IP connectés à Internet. Les périphériques, services, communications et données appartiennent à ces propriétaires de réseaux. Les périphériques réseau d’autres sociétés et organisations n’ont pas besoin de se

connecter à leur réseau.

La division de réseaux en fonction de la propriété signifie que l’accès à et à partir des ressources à l’extérieur de chaque réseau peut être interdit, autorisé ou surveillé. Placez votre pointeur sur les boutons Accès autorisé et Accès refusé de la figure pour voir différents niveaux de sécurité.

L’accès à l’interréseau à l’intérieur d’une société ou organisation peut être sécurisé de manière similaire. Par exemple, le réseau d’une université peut être divisé en sous-réseaux administratif, de recherche et d’étudiants. La division d’un réseau en fonction de l’accès utilisateur constitue un moyen de sécuriser les communications et données contre un accès non autorisé par des utilisateurs situés à la fois dans l’organisation et en dehors.

La sécurité entre les réseaux est mise en œuvre dans un périphérique intermédiaire (routeur ou dispositif de pare-feu) au périmètre du réseau. La fonction de pare-feu remplie par ce périphérique permet uniquement aux données connues et de confiance d’accéder au réseau.

5.2.4.1 Pourquoi séparer les hôtes en réseaux? Gestion des adresses

Internet se compose de millions d’hôtes, identifiés individuellement par une adresse de couche réseau unique. S’attendre à ce que chaque hôte connaisse l’adresse de tout autre imposerait une charge de traitement sur ces périphériques réseau entraînant une grave dégradation de leurs performances.

La division des grands réseaux de façon à regrouper les hôtes devant communiquer réduit la surcharge inutile de tous les hôtes devant connaître toutes les adresses. Pour toutes les autres destinations, les hôtes ont uniquement besoin de connaître l’adresse d’un périphérique intermédiaire, auquel ils envoient des paquets pour toutes les autres adresses des destinations. Ce périphérique intermédiaire est appelé

passerelle. La passerelle est un routeur sur un réseau servant de sortie de ce réseau.

5.2.5.1 Pourquoi séparer les hôtes en réseaux?Adressages hiérarchiques Un adressage hiérarchique est nécessaire pour pouvoir diviser des réseaux. Une adresse hiérarchique identifie chaque hôte de manière unique. Elle comporte

également des niveaux facilitant l’acheminement de paquets entre des interréseaux, ce qui permet la division d’un réseau en fonction de ces niveaux.

Pour prendre en charge les communications de données entre réseaux via des interréseaux, les systèmes d’adressage de couche réseau sont hiérarchiques.

Comme l’illustre la figure, les adresses postales sont des exemples types d’adresses hiérarchiques.

Supposons l’envoi d’une lettre du Japon à un employé travaillant chez Cisco Systems, Inc.

La lettre serait adressée ainsi : Nom de l’employé

Cisco Systems, Inc. 170 West Tasman Drive San Jose, CA 95134 USA

Quand une lettre est postée dans le pays d’origine, l’autorité postale examine uniquement le pays de destination et note que la lettre est destinée aux États-Unis. Aucun autre détail de l’adresse n’a besoin d’être traité à ce stade.

À l’arrivée aux États-Unis, le bureau de poste regarde ensuite l’état de destination. La ville, la rue et le nom de la société ne sont pas examinés si la lettre doit encore être acheminée dans l’état approprié. Une fois en Californie, la lettre est dirigée vers San Jose. Le porteur local amène alors la lettre à West Tasman Drive, puis après

consultation de l’adresse, la délivre au numéro 170. Lorsque la lettre arrive effectivement dans les locaux de Cisco, le nom de l’employé est utilisé pour l’acheminer vers sa destination ultime.

Se référer uniquement au niveau d’adresse approprié (pays, état, ville, rue, numéro et employé) à chaque stade pour diriger la lettre vers le tronçon suivant rend ce

processus très efficace. Il n’est pas nécessaire à chaque stade d’acheminement de connaître l’emplacement exact de la destination ; la lettre a été orientée dans la direction générale jusqu’à ce que le nom de l’employé soit enfin utilisé à destination. Les adresses de couche réseau hiérarchiques fonctionnent de manière très similaire. Les adresses de couche 3 fournissent la partie réseau de l’adresse. Les routeurs acheminent les paquets entre les réseaux en se référant uniquement à la partie de l’adresse de couche réseau requise pour diriger le paquet vers le réseau de destination. Au moment où le paquet arrive sur le réseau de l’hôte de destination, l’ensemble de l’adresse de destination de l’hôte aura été utilisé pour acheminer le paquet.

Si un grand réseau doit être divisé en réseaux plus petits, des couches supplémentaires d’adressage peuvent être créées. L’utilisation d’un système d’adressage hiérarchique signifie que les niveaux supérieurs de l’adresse (correspondant au pays dans l’adresse postale) peuvent être conservés, avec le niveau intermédiaire indiquant les adresses réseau (état ou ville) et le niveau inférieur les hôtes individuels.

5.2.6.1 Division des réseaux : réseaux à partir de Réseaux

Si un grand réseau doit être divisé, des couches supplémentaires d’adressage peuvent être créées. L’utilisation d’un adressage hiérarchique signifie que les niveaux

supérieurs de l’adresse sont conservés, avec un niveau sous-réseau, puis le niveau hôte.

L’adresse IPv4 32 bits logique est hiérarchique et constituée de deux parties. La première partie identifie le réseau, et la seconde un hôte de ce réseau. Les deux parties sont requises pour que l’adresse IP soit complète.

Pour plus de commodité, les adresses IPv4 sont divisées en quatre groupes de 8 bits (octets). Chaque octet est converti en valeur décimale et l’adresse complète écrite sous la forme des quatre valeurs décimales séparées par un point.

Exemple : 192.168.18.57

Dans cet exemple, comme l’illustre la figure, les trois premiers octets (192.168.18) peuvent identifier la partie réseau de l’adresse, et le dernier octet (57) identifie l’hôte. Il s’agit d’un adressage hiérarchique car la partie réseau indique le réseau sur lequel se trouve chaque adresse d’hôte unique. Les routeurs ont seulement besoin de savoir comment atteindre chaque réseau, sans connaître l’emplacement de chaque hôte individuel.

Avec l’adressage hiérarchique IPv4, la partie réseau de l’adresse de tous les hôtes d’un réseau est la même. Pour diviser un réseau, la partie réseau de l’adresse est étendue pour utiliser des bits de la partie hôte. Ces bits d’hôte empruntés sont alors utilisés comme bits de réseau pour représenter les différents sous-réseaux compris dans le réseau d’origine.

Une adresse IPv4 comptant 32 bits, lorsque des bits d’hôte sont utilisés pour diviser un réseau, plus le nombre de sous-réseaux créés est important, moins il y a d’hôtes pour chaque sous-réseau. Cependant, quel que soit le nombre de sous-réseaux créés, l’ensemble des 32 bits est requis pour identifier un hôte individuel.

Le nombre de bits d’une adresse utilisé comme partie réseau est appelé longueur de préfixe. Par exemple, si un réseau utilise 24 bits pour exprimer la partie réseau d’une adresse, on parle de préfixe /24. Dans les périphériques d’un réseau IPv4, un numéro de 32 bits distinct appelé masque de sous-réseau indique le préfixe.

Remarque : le chapitre 6 de ce cours traite en détail de l’adressage réseau IPv4 et des sous-réseaux.

L’extension de la longueur de préfixe ou du masque de sous-réseau permet la création de ces sous-réseaux. Les administrateurs réseau ont ainsi la possibilité de diviser les réseaux en fonctions des besoins (emplacement, gestion des performances du réseau et sécurité), tout en garantissant que chaque hôte possède une adresse unique. Cependant, à des fins d’explication, ce chapitre utilise les 24 premiers bits d’une adresse IPv4 comme partie réseau.

5.3.1.1 Paramètres des périphériques :prise en charge de la communication hors réseau.

Au sein d’un réseau ou d’un sous-réseau, les hôtes communiquent entre eux sans nécessiter de périphérique intermédiaire de couche réseau. Quand un hôte doit communiquer avec un autre réseau, un périphérique intermédiaire, ou routeur, sert de passerelle avec l’autre réseau.

Dans le cadre de sa configuration, un hôte reçoit une adresse de passerelle par défaut. Comme l’illustre la figure, cette adresse de passerelle est l’adresse d’une interface de routeur connectée au même réseau que l’hôte.

Gardez présent à l’esprit qu’il est impossible pour un hôte de connaître l’adresse de chaque périphérique sur Internet avec lequel il peut devoir communiquer. Pour communiquer avec un périphérique sur un autre réseau, un hôte utilise l’adresse de cette passerelle, ou passerelle par défaut, pour acheminer un paquet en dehors du réseau local.

Le routeur a également besoin d’une route définissant où acheminer le paquet ensuite. On parle d’adresse du tronçon suivant. Si une route est disponible pour le routeur, ce dernier achemine le paquet vers le routeur de tronçon suivant qui offre un chemin vers le réseau de destination.

5.3.2.1 Paquets IP: transport de données de bout en bout

Comme vous le savez, le rôle de la couche réseau est de transférer des données de leur hôte d’origine vers l’hôte qui les utilise. Durant l’encapsulation sur l’hôte source, un paquet IP est construit dans la couche 3 pour transporter l’unité de données de protocole de couche 4. Si l’hôte de destination se trouve dans le même réseau que l’hôte source, le paquet est acheminé entre les deux hôtes sur le média local sans nécessiter de routeur.

Cependant, si l’hôte de destination et l’hôte source ne se trouvent pas dans le même réseau, le paquet peut transporter une unité de données de protocole de couche transport entre de nombreux réseaux et via de nombreux routeurs. Ce faisant, les informations contenues ne sont pas modifiées par les routeurs lors des décisions d’acheminement.

À chaque saut, les décisions d’acheminement sont basées sur les informations de l’en-tête de paquet IP. Le paquet avec son encapsulation de couche réseau est aussi

fondamentalement intact tout au long du processus complet, de l’hôte source à l’hôte de destination.

Si la communication a lieu entre des hôtes de réseaux différents, le réseau local achemine le paquet de la source vers son routeur de passerelle. Le routeur examine la partie réseau de l’adresse de destination du paquet et achemine le paquet à l’interface appropriée. Si le réseau de destination est connecté directement à ce routeur, le paquet est acheminé directement vers cet hôte. Si le réseau de destination n’est pas connecté directement, le paquet est acheminé vers un second routeur qui constitue le routeur de tronçon suivant.

L’acheminement du paquet devient alors la responsabilité de ce second routeur. De nombreux routeurs ou sauts tout au long du chemin peuvent traiter le paquet avant d’atteindre la destination.

5.3.3.1 passerelle : sortie de réseau

La passerelle, également appelée passerelle par défaut, est requise pour envoyer un paquet en dehors du réseau local. Si la partie réseau de l’adresse de destination du paquet ne correspond pas au réseau de l’hôte émetteur, le paquet doit être acheminé en dehors du réseau d’origine. Pour ce faire, le paquet est envoyé à la passerelle. Cette passerelle est une interface de routeur connectée au réseau local. L’interface de

passerelle a une adresse de couche réseau correspondant à l’adresse réseau des hôtes. Les hôtes sont configurés pour reconnaître cette adresse comme la passerelle.

Passerelle par défaut

La passerelle par défaut est configurée sur un hôte. Sur un ordinateur Windows, les outils Propriétés du protocole Internet (TCP/IP) permettent d’entrer l’adresse IPv4 de la passerelle par défaut. L’adresse IPv4 de l’hôte et l’adresse de passerelle doivent avoir la même partie réseau (et sous-réseau, le cas échéant) de leur adresse

respective.

Cliquez sur le graphique pour afficher les propriétés Windows. 5.3.3.2

Confirmation de la passerelle et de la route

Comme l’illustre la figure, l’adresse IP de la passerelle par défaut d’un hôte peut être affichée en lançant les commandes ipconfig ou route sur la ligne de commande d’un ordinateur Windows. La commande route est également utilisée sur un hôte Linux ou UNIX.

5.3.3.3

Aucun paquet ne peut être acheminé sans route. Que le paquet provienne d’un hôte ou qu’il soit acheminé par un périphérique intermédiaire, le périphérique a besoin d’une route pour savoir où l’acheminer.

Un hôte doit transférer un paquet à l’hôte du réseau local ou à la passerelle, selon le cas. Pour acheminer les paquets, l’hôte doit disposer de routes représentant ces destinations.

Un routeur prend une décision de transfert pour chaque paquet qui arrive à l’interface de passerelle. Ce processus de transfert est appelé routage. Pour transférer un paquet vers un réseau de destination, le routeur a besoin d’une route vers ce réseau. S’il n’existe aucune route vers un réseau de destination, le paquet ne peut pas être transféré.

Le réseau de destination peut être éloigné de la passerelle par un certain nombre de routeurs ou de sauts. La route vers ce réseau n’indique que le routeur de tronçon suivant vers lequel le paquet doit être transféré, et non le routeur final. Le processus de routage utilise une route pour mapper l’adresse du réseau de destination au tronçon suivant, puis transfère le paquet à cette adresse de tronçon suivant.

5.3.4.1 Route : chemin vers un réseau

Une route pour les paquets pour des destinations distantes est ajoutée en utilisant l’adresse de passerelle par défaut comme tronçon suivant. Bien que ce ne soit pas habituel, des routes peuvent également être ajoutées manuellement à un hôte via des configurations.

Comme les périphériques finaux, les routeurs ajoutent également à leur table de routage des routes pour les réseaux connectés. Lorsqu’une interface de routeur est configurée avec une adresse IP et un masque de sous-réseau, elle devient partie intégrante de ce réseau. La table de routage inclut alors ce réseau comme connecté directement. Cependant, toutes les autres routes doivent être configurées ou acquises via un protocole de routage. Pour transférer un paquet, le routeur doit savoir où l’envoyer. Cette information est disponible sous forme de routes dans une table de routage.

La table de routage stocke des informations sur les réseaux connectés et distants. Les réseaux connectés sont reliés directement à une des interfaces de routeur. Ces

interfaces sont les passerelles pour les hôtes situés sur des réseaux locaux différents. Les réseaux distants ne sont pas directement connectés au routeur. Les routes vers ces réseaux peuvent être configurées manuellement sur le routeur par l’administrateur réseau ou apprises automatiquement à l’aide de protocoles de routage dynamiques. Les routes d’une table de routage possèdent trois caractéristiques principales : Réseau de destination

Tronçon suivant Mesure

Le routeur met en correspondance l’adresse de destination de l’en-tête de paquet avec le réseau de destination d’une route dans la table de routage et transfère le paquet au routeur de tronçon suivant spécifié par cette route. Si deux ou plusieurs routes sont possibles pour la même destination, la mesure est utilisée pour décider la route qui apparaît dans la table de routage.

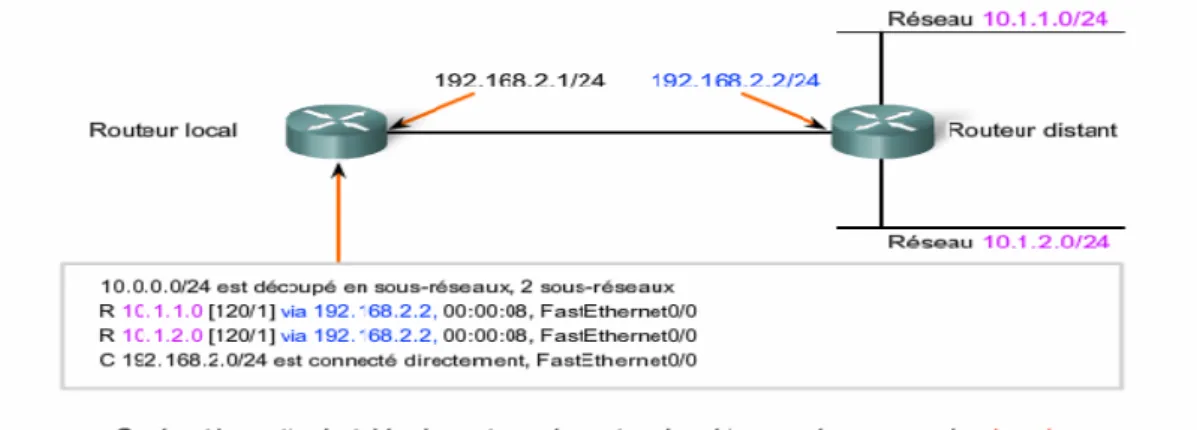

Comme l’illustre la figure, la table de routage d’un routeur Cisco peut être examinée avec la commande show ip route.

Remarque : le processus de routage et le rôle des mesures font l’objet d’un cours ultérieur dans lequel ils sont traités en détail.

Comme vous le savez, les paquets ne peuvent pas être acheminés par le routeur sans route. Si une route représentant le réseau de destination ne figure pas dans la table de

routage, le paquet est abandonné (non transféré). La route correspondante peut être une route connectée ou une route vers un réseau distant. Le routeur peut également utiliser une route par défaut pour transférer le paquet. La route par défaut est utilisée lorsque le réseau de destination n’est représenté par aucune autre route dans la table de routage.

5.3.4.2

Table de routage d’hôte

Un hôte crée les routes utilisées pour acheminer les paquets qu’il émet. Ces routes sont dérivées du réseau connecté et de la configuration de la passerelle par défaut. Les hôtes ajoutent automatiquement tous les réseaux connectés aux routes. Ces routes pour les réseaux locaux permettent d’acheminer les paquets aux hôtes connectés à ces réseaux.

Les hôtes ont également besoin d’une table de routage locale pour s’assurer que les paquets de couche réseau sont dirigés vers le réseau de destination correct.

Contrairement à la table de routage d’un routeur, qui contient à la fois des routes locales et distantes, la table locale de l’hôte contient généralement sa (ou ses) connexion(s) directe(s) au réseau et sa propre route par défaut vers la passerelle. La configuration de l’adresse de passerelle par défaut sur l’hôte crée la route par défaut locale.

Comme l’illustre la figure, la table de routage d’un hôte d’ordinateur peut être examinée sur la ligne de commande en lançant les commandes netstat -r, route ou route PRINT.

Dans certains cas, vous pouvez indiquer des routes plus spécifiques à partir d’un hôte. Vous pouvez utiliser les options suivantes pour la commande route afin de modifier le contenu de la table de routage :

route ADD route DELETE route CHANGE

5.3.5.1 réseaux de destination Entrées de table de routage

Le réseau de destination indiqué dans une entrée de table de routage, appelée route, représente une plage d’adresses d’hôte et parfois une plage d’adresses de réseau et d’hôte.

La nature hiérarchique de l’adressage de couche 3 signifie qu’une entrée de route peut faire référence à un grand réseau global et une autre à un sous-réseau de ce réseau. Lors du transfert d’un paquet, le routeur sélectionne alors la route la plus spécifique. En reprenant l’exemple précédent d’adressage postal, imaginons l’envoi de la même lettre du Japon à destination du 170 West Tasman Drive San Jose, California USA. Quelle adresse utiliseriez-vous : « USA », « San Jose California USA », « West Tasman Drive San Jose, California USA » ou « 170 West Tasman Drive San Jose, California USA » ?

La quatrième adresse, plus spécifique, serait utilisée. Cependant, pour une autre lettre avec un numéro de rue inconnu, la troisième option offrirait la meilleure

correspondance d’adresse.

De même, un paquet destiné au sous-réseau d’un réseau plus grand serait acheminé en utilisant la route vers le sous-réseau. Toutefois, un paquet adressé à un sous-réseau différent du même réseau plus grand serait acheminé à l’aide de l’entrée plus générale.

Comme l’illustre la figure, si un paquet arrive à un routeur avec l’adresse de destination 10.1.1.55, le routeur transfère le paquet à un routeur de tronçon suivant associé à une route vers le réseau 10.1.1.0. Si aucune route vers 10.1.1.0 ne figure dans le routage, mais qu’une route vers 10.1.0.0 est disponible, le paquet est transféré au routeur de tronçon suivant pour ce réseau.

Par conséquent, la préséance de sélection de route pour le paquet allant à 10.1.1.55 serait :

1. 10.1.1.0 2. 10.1.0.0 3. 10.0.0.0

4. 0.0.0.0 (route par défaut si elle est configurée) 5. Abandon

Route par défaut

Un routeur peut être configuré pour posséder une route par défaut. Il s’agit d’une route qui correspond à tous les réseaux de destination. Dans les réseaux IPv4,

l’adresse 0.0.0.0 est utilisée à cet effet. La route par défaut est utilisée pour transférer les paquets pour lesquels aucune entrée ne figure dans la table de routage pour le réseau de destination. Les paquets avec une adresse de réseau de destination ne correspondant pas à une route plus spécifique dans la table de routage sont transférés vers le routeur de tronçon suivant associé à la route par défaut.

5.3.6.1 Tronçon suivant : ou va le paquet suivant

Le tronçon suivant est l’adresse du périphérique qui va ensuite traiter le paquet. Pour un hôte sur un réseau, l’adresse de la passerelle par défaut (interface de routeur) est le tronçon suivant pour tous les paquets destinés à un autre réseau.

Dans la table de routage d’un routeur, chaque route répertorie un tronçon suivant pour chaque adresse de destination englobée par la route. À l’arrivée de chaque paquet sur un routeur, l’adresse de réseau de destination est examinée et comparée aux routes de la table de routage. Si une route correspondante est déterminée, l’adresse de tronçon suivant pour cette route est utilisée pour transférer le paquet vers sa destination. Le routeur transfère ensuite le paquet hors de l’interface à laquelle le routeur de tronçon suivant est connecté. Le routeur de tronçon suivant est la passerelle vers des réseaux au-delà de cette destination intermédiaire.

Les réseaux directement connectés à un routeur n’ont pas d’adresse de tronçon suivant car il n’y a aucun périphérique de couche 3 intermédiaire entre le routeur et ce réseau. Le routeur peut transférer des paquets directement hors de l’interface sur ce réseau vers l’hôte de destination.

Certaines routes peuvent avoir plusieurs tronçons suivants. Ceci indique la présence de plusieurs chemins vers le même réseau de destination. Il s’agit de routes parallèles que le routeur peut utiliser pour transférer des paquets.

5.3.7.1 Transfert de paquet : avancement du paquet vers sa destination

Le routage s’effectue paquet par paquet et saut par saut. Chaque paquet est traité de manière indépendante dans chaque routeur le long du chemin. À chaque saut, le routeur examine l’adresse IP de destination pour chaque paquet, puis vérifie les informations de transfert dans la table de routage.

Le routeur peut effectuer trois opérations avec le paquet : le transférer au routeur de tronçon suivant,

le transférer à l’hôte de destination, l’abandonner.

Examen du paquet

En tant que périphérique intermédiaire, un routeur traite le paquet au niveau de la couche réseau. Cependant, les paquets qui arrivent sur les interfaces d’un routeur sont encapsulés comme unité de données de protocole de couche liaison de données (couche 2). Comme l’illustre la figure, le routeur élimine d’abord l’encapsulation de couche 2 pour pouvoir examiner le paquet.

Sélection du tronçon suivant

Dans le routeur, l’adresse de destination d’un en-tête de paquet est examinée. Si une route correspondante dans la table de routage montre que le réseau de destination est directement connecté au routeur, le paquet est transféré à l’interface à laquelle est connecté ce réseau. Dans ce cas, il n’y a pas de tronçon suivant. Pour être placé sur le réseau connecté, le paquet doit être d’abord ré-encapsulé par le protocole de couche 2, puis transféré hors de l’interface.

Si la route correspondant au réseau de destination du paquet correspond à un réseau distant, le paquet est transféré à l’interface indiquée, encapsulé par le protocole de couche 2, puis envoyé à l’adresse de tronçon suivant.

5.3.7.2

Utilisation de la route par défaut

Comme l’illustre la figure, si la table de routage ne contient pas une entrée de route plus spécifique pour un paquet reçu, le paquet est transféré à l’interface indiquée par une route par défaut, le cas échéant. Sur cette interface, le paquet est encapsulé par le protocole de couche 2 et envoyé au routeur de tronçon suivant. La route par défaut est également appelée passerelle de dernier recours.

Ce processus peut se produire un certain nombre de fois jusqu’à ce que le paquet atteigne son réseau de destination. Le routeur à chaque saut connaît uniquement l’adresse du tronçon suivant ; il ne connaît pas les détails du chemin d’accès à l’hôte de destination distant. De plus, tous les paquets ayant la même destination ne sont pas transférés au même tronçon suivant de chaque routeur. Les routeurs le long du chemin peuvent découvrir de nouvelles routes en cours de communication et transférer des paquets ultérieurs à des tronçons suivants différents.

Les routes par défaut sont importantes car il est improbable que le routeur de passerelle ait une route vers chaque réseau possible sur Internet. Si le paquet est transféré en utilisant une route par défaut, il doit finir par arriver sur un routeur ayant une route spécifique vers le réseau de destination. Il peut s’agir du routeur auquel ce

réseau est connecté. Dans ce cas, ce routeur transfère le paquet sur le réseau local vers l’hôte de destination.

5.3.7.3

À mesure qu’un paquet traverse les sauts de l’inter réseau, tous les routeurs exigent une route pour le transférer. Si, sur un routeur quelconque, aucune route pour le réseau de destination n’est trouvée dans la table de routage et qu’il n’existe aucune route par défaut, ce paquet est abandonné.

IP ne comporte pas de disposition permettant de renvoyer un paquet au routeur précédent si un routeur donné n’a nulle part où envoyer le paquet. Une telle fonction porterait atteinte à l’efficacité et la faible surcharge du protocole. D’autres protocoles sont utilisés pour signaler de telles erreurs.

5.3.7.4 TP PACKET TRACER

5.4.1.1 Protocole de routage : partage des routes

Le routage exige que chaque saut, ou routeur, le long du chemin vers la destination d’un paquet dispose d’une route pour transférer le paquet. Sinon, le paquet est abandonné au niveau de ce saut. Chaque routeur d’un chemin n’a pas besoin d’une

route vers tous les réseaux. Il a uniquement besoin de connaître le tronçon suivant sur le chemin vers le réseau de destination du paquet.

La table de routage contient les informations qu’un routeur utilise dans ses décisions de transfert de paquet. Pour les décisions de routage, la table de routage doit

représenter l’état le plus exact des chemins réseau auquel le routeur peut accéder. Des informations de routage périmées signifient que les paquets peuvent ne pas être transférés au tronçon suivant le plus approprié, entraînant des retards ou une perte de paquets.

Ces informations de route peuvent être configurées manuellement sur le routeur ou mémorisées de manière dynamique à partir d’autres routeurs du même interréseau. Une fois les interfaces d’un routeur configurées et opérationnelles, le réseau associé à chaque interface est installé dans la table de routage comme route directement

connectée.

5.4.2.1 routage statique:

Des routes vers des réseaux distants avec les tronçons suivants associés peuvent être configurées manuellement sur le routeur. On parle alors de routage statique. Une route par défaut peut également être configurée de manière statique.

Si le routeur est connecté à un certain nombre d’autres routeurs, la structure d’interconnexion de réseaux doit être connue. Pour s’assurer que les paquets sont acheminés pour utiliser les meilleurs tronçons suivants possibles, une route ou une route par défaut doit être configurée pour chaque réseau de destination connu. Des paquets étant transférés à chaque saut, chaque routeur doit être configuré avec des routes statiques vers les tronçons suivants reflétant son emplacement dans

l’interréseau.

De plus, si la structure d’interréseau change ou que de nouveaux réseaux deviennent disponibles, ces modifications doivent être mises à jour manuellement sur chaque routeur. Si une mise à jour n’est pas effectuée de manière opportune, les informations de routage peuvent être incomplètes ou inexactes, entraînant des retards, voire la perte éventuelle de paquets.

5.4.3.1 routage dynamique:

les informations de route qu’un routeur reçoit sont largement traitées par des

protocoles tels qu’EIGRP et OSPF pour créer des entrées de table de routage. Aussi, les routeurs employant ces protocoles doivent disposer d’une capacité de traitement suffisante à la fois pour mettre en œuvre les algorithmes du protocole et pour effectuer un routage et un transfert opportuns des paquets.

Le routage statique ne génère aucune surcharge réseau et place les entrées directement dans la table de routage ; aucun traitement n’est requis par le routeur. Le coût du routage statique est administratif : la configuration et la mise à jour manuelles de la table de routage pour garantir un routage efficace.

De nombreux interréseaux utilisent une combinaison de routes statiques, dynamiques et par défaut pour fournir les routes requises. La configuration des protocoles de routage sur les routeurs fait partie intégrante du programme CCNA et est largement traitée dans un cours ultérieur.

Le routeur B découvre de manière dynamique les réseaux du routeur C.

Le tronçon suivant du routeur B vers 10.1.1.0 et 10.1.2.0 est 192.168.1.2 (Routeur C). Le routeur A découvre de manière dynamique les réseaux du routeur C à partir du routeur B.

Le tronçon suivant du routeur A vers 10.1.1.0 et 10.1.2.0 est 192.168.2.2 (Routeur B). 5.3.4.2 TP PACKET TRACER