HAL Id: dumas-01294508

https://dumas.ccsd.cnrs.fr/dumas-01294508

Submitted on 29 Mar 2016

HAL is a multi-disciplinary open access archive for the deposit and dissemination of sci-entific research documents, whether they are pub-lished or not. The documents may come from teaching and research institutions in France or abroad, or from public or private research centers.

L’archive ouverte pluridisciplinaire HAL, est destinée au dépôt et à la diffusion de documents scientifiques de niveau recherche, publiés ou non, émanant des établissements d’enseignement et de recherche français ou étrangers, des laboratoires publics ou privés.

Externalisation d’un système d’information sous

VMWARE

Jonathan Metaye

To cite this version:

Jonathan Metaye. Externalisation d’un système d’information sous VMWARE. Autre [cs.OH]. 2014. �dumas-01294508�

1

Rapport de mémoire présenté en vue d'obtenir

Le diplôme « Ingénieur Système, Réseaux et multimédias »

Spécialité : Informatique

METAYE Jonathan

EXTERNALISATION D’UN SYSTEME D’INFORMATION SOUS

VMWARE

Session 2014

Présidente du Jury :

Isabelle WATTIAU

Membres du Jury :

Christophe PICARD

Jean VILLAIN

2

Sommaire

Introduction ... 6

1. Qu’est-ce que VMWARE? ... 7

1.1 La virtualisation ... 7

1.2 Les composants principaux de VMWARE ... 9

1.2.1 ESXiServer ... 10

1.2.2 VCenter Server ... 11

1.2.3 VSphere Client ... 12

1.3 Les Machines virtuelles ... 14

1.3.1 Qu’est-ce qu’une machine virtuelle ... 14

1.3.2 La conversion P2V ... 14

1.4 Le stockage ... 16

1.4.1 Le stockage DAS ... 16

1.4.2 Le stockage SAN ... 17

1.4.3 Le stockage NFS ... 18

1.5 Les fonctionnalités de VMWARE ... 19

1.5.1 VSphere Virtual SMP ... 19

1.5.2 VMFS ... 20

1.5.3 DRS ... 21

1.5.4 VMotion et storage VMotion ... 22

1.5.5 La haute disponibilité ... 25

1.5.6 DPM ... 26

1.5.7 Pools de ressources ... 27

1.5.8 Snapshots et sauvegardes ... 28

1.6 Les avantages et inconvénients ... 29

1.6.1 Les avantages ... 29

1.6.2 Les inconvénients ... 29

2. L’externalisation ou le Cloud Computing ... 30

2.1 Qu’est-ce que le Cloud Computing? ... 30

2.1.1 Historique ... 30

2.1.2 Principes de fonctionnement ... 34

2.2 Les différentes offres de services ... 36

2.2.1 SaaS ... 36

2.2.2 PaaS ... 36

2.2.3 IaaS ... 37

2.2.4 Comparatif ... 38

2.3 La sécurité ... 40

2.3.1 Les aspects juridiques et les certifications ... 40

2.3.2 La confidentialité des données ... 41

2.3.3 L’intégrité des données ... 42

2.3.4 La disponibilité des données ... 43

2.4 Cloud public et Cloud privé des plateformes IaaS ... 44

2.4.1 Le Cloud public ... 44

2.4.2 Le Cloud privé ... 45

2.5 Les avantages et inconvénients ... 46

2.5.1 Les avantages ... 46

2.5.2 Les inconvénients ... 47

3

3.1 Description du projet ... 48

3.1.1 Besoin initial ... 49

3.1.2 Les différentes phases ... 49

3.1.3 Les différents intervenants ... 50

3.2 Organigramme des tâches ... 51

3.3 Diagramme fonctionnel ... 51

3.4 Les moyens ... 52

3.4.1 Les moyens matériels ... 52

3.4.2 Les moyens humains ... 53

3.5 Planification ... 54

3.5.1 Diagramme Gant ... 55

3.6 Budget ... 57

3.7 Les livrables ... 61

3.8 Gestion des incidents ... 62

3.9 Gestion des risques ... 62

3.10 Les Revues ... 64

3.11 Les réunions ... 64

3.12 Le Datacenter ... 65

3.12.1 Sécurité des accès ... 66

3.12.2 Sécurité électrique ... 67

3.12.3 Sécurité climatisation ... 68

3.12.4 Sécurité incendie ... 68

3.12.5 Les niveaux de services ... 68

3.12.6 Les risques technologiques et environnementaux ... 69

3.12.7 La sécurité des données ... 69

3.12.8 L’infrastructure et la sécurité réseau ... 71

3.12.9 Les stratégies de sauvegarde de l’information ... 73

3.13 La classification des dispositifs ... 75

3.14 Le portail Helpdesk ... 80

3.15 L’opération d’externalisation ... 82

3.16 Les tests ... 84

3.16.1 Les tests réseaux ... 84

3.16.2 Les tests sur les machines virtuelles externalisées ... 87

3.16.3 Les tests du portail de helpdesk du prestataire ... 89

3.17 Défaillance d’un des acteurs ... 89

Conclusion ... 91

Remerciements ... 92

Annexes ... 93

Annexe 1 : Organigramme des tâches ... 93

Annexe 2 : Diagramme fonctionnel ... 94

Annexe 3 : Planning GANT prévisionnel ... 95

Annexe 4 : Planning GANT réel ... 96

4

Table des figures

Figure 1 : Salle machine avant la virtualisation ... 7

Figure 2 : Salle machine après la virtualisation ... 8

Figure 3 : ESXiServer ... 11

Figure 4 : VCenter Server Gestion centralisée ... 12

Figure 5 : VSphere Client ... 13

Figure 6 : vCenter Converter Standalone ... 15

Figure 7 : Stockage DAS ... 16

Figure 8 : Connexion SAN ... 17

Figure 9 : Connexion NAS ... 19

Figure 10 : VMFS accès simultané aux données ... 20

Figure 11 : VMotion étapes de déplacement ... 23

Figure 12 : VMotion et Storage VMotion ... 24

Figure 13 : HA (High Availability) ... 25

Figure 14 : DPM extinction d'un serveur ESX ... 26

Figure 15 : Pools de ressources ... 27

Figure 16 : Mainframe IBM 3090 installé au centre calcul IN2P3 en 1986 ... 30

Figure 17 : Architecture client serveur ... 31

Figure 18 : Cycle de centralisation/décentralisation ... 32

Figure 19 : Application RIA ... 33

Figure 20 : Cloud Computing ... 34

Figure 21 : Définition du Cloud Computing ... 35

Figure 22: IaaS Infrastructure as a Service ... 38

Figure 23 : Comparatif SaaS / PaaS / IaaS ... 39

Figure 24 : Liste des tâches et durées prévisionnelles ... 55

Figure 25 : Liste des tâches et durées réelles ... 56

Figure 26 : Forfaits mensuels fourniture de capacité technique ... 58

Figure 27 : Tarifs options supplémentaires ... 59

Figure 28 : Forfaits intervenants ... 59

Figure 29 : Coût total externalisation 5 serveurs ... 60

Figure 30 : SAS d'entrée du Datacenter ... 66

Figure 31 : Caméras de sécurité du Datacenter ... 67

Figure 32 : Salle électrique ... 67

Figure 33 : Baie SAN EMC ... 69

Figure 34 : Serveurs de sauvegarde Quantum ... 70

Figure 35 : Contrôleurs UCS CISCO ... 71

Figure 36 : Contrôleurs UCS Management centralisé ... 72

Figure 37 : Contrôleurs UCS Evolutivité ... 73

Figure 38 : Niveau de criticité ... 76

Figure 39 : Niveau de complexité ... 76

Figure 40 : Niveau de stabilité ... 77

Figure 41 : Classification des dispositifs ... 77

Figure 42 : Portail Helpdesk Dégré d'impact ... 80

Figure 43 : Portail Helpdesk Dégré de criticité ... 80

Figure 44 : Délai prise en charge incident ... 81

Figure 45 : Délai résolution incident ... 81

Figure 46 : Scénarios d'externalisation des serveurs ... 82

Figure 47 : Arrivée des liens fibres optiques au Centre Hospitalier ... 84

5

Glossaire

besoin ... 8, 19, 34, 36, 38, 49, 52, 77 Cloud Computing ... 6, 32, 33, 34, 35, 36, 38, 46 DAS ... 16 Datacenter ... 39, 40, 43, 46, 47, 48, 49, 50, 51, 52, 61, 63, 65, 66, 67, 68, 82, 84, 85, 87 DPM ... 26 DRS ... 11, 21 ESX ... 10, 11, 12, 14, 18, 20, 21, 22, 23, 25, 26 ESXiServer ... 9, 10, 11 externalisation ... 6, 39, 48, 49, 61, 62, 63, 82, 87, 88 Fibre Channel ... 17, 18 GANT ... 54, 96 Hyper-V ... 6, 9, 15 IaaS ... 37, 38, 39 iSCSI ... 17, 18 livrables ... 61, 64 machines virtuelles ... 6, 8, 9, 10, 11, 14, 16, 19, 20, 21, 22, 25, 26, 27, 37, 50, 52, 69, 82, 87 MOA ... 50, 53, 61, 62, 63, 65, 77 MOE ... 50, 53, 61, 62, 63, 65, 88 NFS ... 10, 16, 18 P2V ... 14, 15 PaaS ... 36, 37, 38, 39, 46 Pay as you Go ... 35 PERT ... 95 projet ... 6, 39, 48, 49, 50, 51, 52, 53, 54, 61, 62, 63, 64, 65, 87 RIA ... 32, 33, 36 risques ... 62, 63, 65, 69, 88 SaaS ... 36, 37, 38, 39, 46 SAN ... 10, 16, 17, 18, 22, 69, 71, 74 Sauvegarde ... 9, 42, 52, 73 sécurité ... 6, 16, 17, 40, 41, 42, 43, 46, 48, 49, 50, 54, 67, 68, 69, 71, 73 Self Service ... 35 serveur ESX ... 10, 15, 16, 19, 21, 22 test ... 85, 87 VCenter ... 9, 11, 12, 37 VEEAM Backup ... 61, 82, 83, 87 Virtual SMP ... 19 VirtualBox ... 9, 15 virtualisation ... 6, 7, 8, 9, 10, 14, 15, 18, 22, 25, 34, 35, 36, 47, 48, 50, 51, 87 VMFS ... 20, 21 VMotion ... 11, 22, 23, 24 VMWARE ... 1, 6, 7, 9, 10, 11, 12, 16, 18, 19, 20, 27, 48 VSphere ... 6, 9, 13, 196

Introduction

La virtualisation et l’externalisation des systèmes d’information sont des phénomènes devenus incontournables dans l’informatique d’aujourd’hui.

La virtualisation est le fait de faire fonctionner plusieurs machines virtuelles sur une seule machine physique et l’externalisation représente la capacité à faire fonctionner ces machines virtuelles à l’extérieur de l’entreprise sans qu’il y ait de différences pour l’utilisateur en interne.

En 1837 Charles Babbage conçut la première machine programmable avec des instructions par cartes perforées. C’est à cette période qu’il imagina les principales caractéristiques de l’ordinateur moderne. Et c’est ainsi que 100 ans plus tard démarrera l’aire de l’informatique avec le premier ordinateur créé par IBM basé sur les travaux de Charles Babbage.

De nos jours avec l’augmentation très rapide de la puissance des machines il est possible qu’une machine physique partage ces ressources à plusieurs machines virtuelles comme avec les systèmes VSphere de VMWARE ou Hyper-V de MICROSOFT.

L’augmentation de la rapidité et de la sécurité des réseaux fait qu’il n’y a plus beaucoup de différence entre la capacité d’un réseau interne ou externe. De ce fait il est tout à fait possible d’exécuter des applications à distance de manière optimale.

Comment fonctionnent ces technologies et comment les mettre en place aujourd’hui dans le milieu hospitalier?

Pour répondre à ces questions je vais vous présenter plus en détail le fonctionnement de la virtualisation avec VMWARE.

Ensuite je parlerai du « Cloud Computing » et de ses enjeux aujourd’hui.

Et pour finir je vous présenterai le projet d’externalisation de 3 centres hospitaliers du Val d’Oise dont celui d’Argenteuil pour lequel je travaille.

7

1.

Qu’est-ce que VMWARE?

1.1

La virtualisation

Depuis ses débuts l’informatique est composée d’un ensemble de machines ou ordinateurs. Un système d’exploitation comme par exemple Windows ou Linux est installé sur chaque machine indépendamment.

Très souvent lorsqu’une nouvelle application doit être installée dans l’entreprise, on ajoute un nouveau serveur avec son application propre. Au fur et à mesure des besoins on ajoute de nouveaux ordinateurs et on se retrouve avec des salles machines bien remplies et de nombreuses opérations de maintenance à anticiper.

1

Figure 1 : Salle machine avant la virtualisation

8

Avec l’arrivée de la virtualisation, une révolution s’est opérée dans le monde de l’informatique.

Ainsi la puissance de calcul des serveurs actuels est tellement importante que l’on peut à présent avoir plusieurs machines virtuelles sur une seule machine physique.

A chaque nouveau besoin on peut ainsi ajouter une nouvelle machine virtuelle sur le système existant sans ajouter de matériel supplémentaire tant que les ressources processeur, mémoire et espace disque le permettent.

De plus les anciens systèmes peuvent être également virtualisés ce qui permet de réduire de façon importante le nombre de machines.

2

Figure 2 : Salle machine après la virtualisation

9

Aujourd’hui plusieurs solutions de virtualisation existent : - VMware avec VSphere

- Microsoft avec Hyper-V - Oracle avec VirtualBox - Le logiciel libre Xen

L’enjeu de la virtualisation est majeur. De plus en plus d’entreprises virtualisent leur système d’information car les avantages sont nombreux :

- réduction du nombre de machines en salle - coût électrique moindre

- rapidité d’ajout d’une nouvelle machine virtuelle par rapport à un serveur physique - portabilité des machines virtuelles avec l’abstraction du matériel

- monitoring plus simple des serveurs avec un système centralisé - sauvegarde des machines virtuelles plus simple

- remplacement des vieux serveurs en virtualisant l’existant - souplesse d’administration

1.2

Les composants principaux de VMWARE

Le système de virtualisation VMWARE est composé de 3 éléments principaux qui permettent son utilisation. :

- ESXiServer - VCenter Server - VSphere Client

10

1.2.1

ESXiServer

Un des éléments principaux du système de virtualisation VMWARE est la couche applicative ESXiServer.

Elle est installée sur chaque serveur ESX et :

- permet la virtualisation des ressources fournies par ce serveur (processeur, mémoire, carte réseau et stockage)

- fournit les ressources nécessaires aux machines virtuelles gérées par ce serveur ESX Un serveur ESX est donc une machine sur laquelle est installée ESXiServer et qui va fournir toutes ses capacités techniques à un ensemble de machines virtuelles.

Les machines virtuelles sont similaires à des machines physiques, elles ont un système d’exploitation avec un ensemble d’applications mais contrairement aux machines physiques elles n’ont pas un système dédié.

Elles se partagent les ressources d’un ou plusieurs serveurs et sont indépendantes de la couche matérielle.

Généralement l’application ESXiServer est installée sur un ensemble de serveurs ESX formant un cluster 3 de serveurs.

Tous ces serveurs fournissent conjointement leur puissance processeur, leur capacité mémoire, leurs interfaces réseaux ainsi que leur surface de stockage à l’ensemble des machines virtuelles installées sur le système de virtualisation

La surface de stockage interne des serveurs ESX peut être utilisée mais le plus souvent l’ensemble des fichiers composants les machines virtuelles sont stockés sur une baie de stockage type SAN (Storage Area Network) ou NFS (Network File System).

La mise en cluster de ces serveurs et leur accès simultané à la même baie de disque permet de basculer les machines virtuelles d’un serveur ESX à un autre et de mettre en place de la haute disponibilité.

3 Cluster : grappe ou ferme de serveurs travaillant comme une seule unité logique et permettant des mécanismes tels que la répartition de charge, la haute disponibilité etc.

11 4

Figure 3 : ESXiServer

1.2.2

VCenter Server

VCenter Server est un composant essentiel permettant d’administrer l’infrastructure VMWARE dans sa totalité.

Ce composant est installé sur une des machines virtuelles de l’infrastructure qui doit être sous un système d’exploitation Windows et avoir un moteur de base de données type SQL Server ou Oracle.

VCenter Server possède plusieurs rôles : - il surveille et gère les serveurs ESX - il surveille et gère les machines virtuelles

- il fournit la configuration des datacenters, des clusters et des ressources - il fournit la configuration des composants tels que (DRS, VMotion, HA etc.)

12

La base de données permet de conserver les enregistrements de l’état des éléments de l’infrastructure.

5

Figure 4 : VCenter Server Gestion centralisée

1.2.3

VSphere Client

VSphere Client est un logiciel installé sur un poste client Windows. Il permet d’administrer et de gérer l’infrastructure VMWARE en mode graphique.

Il est interfacé entre les serveurs ESX et VCenter Server. Il donne accès à l’ensemble des composants suivants:

- serveurs ESX - machines virtuelles - clusters

- paramétrage des composants

13

6

Figure 5 : VSphere Client

Un client Web est également disponible, permettant ainsi de ne pas installer de client lourd sur un PC.

Ce client Web est très utile lorsque vous utilisez un poste sous Linux ou Mac OS, car il n’existe pas à l’heure actuelle de client lourd compatible pour ces 2 systèmes d’exploitation.

14

1.3

Les Machines virtuelles

1.3.1

Qu’est-ce qu’une machine virtuelle

Une machine virtuelle est une émulation logicielle d’une machine physique. Les données de la machine physique sont stockées dans un ensemble de fichiers.

Dans le dossier de la machine virtuelle on va ainsi trouver : - un fichier « .vmdk » : fichier du disque dur virtuel - un fichier « .vmx » : fichier de configuration - un fichier « .nvram » : Bios

Le système d’exploitation de la machine virtuelle ne voit pas la surcouche de virtualisation, il n’y a aucune différence pour lui.

L’ensemble des pilotes est installé sur la machine virtuelle comme si les périphériques étaient directement les siens alors que ce sont ceux de l’hôte ESX qu’il partage avec d’autres machines virtuelles.

Une machine virtuelle peut être créée à partir de zéro comme lorsque l’on installe un nouveau système d’exploitation sur un serveur physique neuf ou elle peut être créée à partir d’une machine physique existante.

1.3.2

La conversion P2V

La conversion P2V (physique à virtuel) est le fait de transformer un serveur physique en machine virtuelle.

Une application du nom de vCenter Converter Standalone permet d’effectuer cette migration. Il est également possible pour des besoins particuliers d’effectuer des conversions inverses, V2P (virtuel à physique) ou V2V (virtuel à virtuel).

15 7

Figure 6 : vCenter Converter Standalone

Afin d’effectuer une migration P2V dans de bonnes conditions il faut vérifier les éléments suivants :

- demander à l’éditeur de l’application si celle-ci fonctionne en environnement virtuel - vérifier que le serveur ESX de destination offre les capacités nécessaires au bon

fonctionnement du nouveau serveur virtualisé

- isoler du réseau l’ancien serveur physique après la virtualisation

- vérifier le bon fonctionnement du serveur virtuel avant la mise en production

vCenter Converter Standalone permet également la conversion d’images virtuelles d’autres éditeurs comme Hyper-V de Microsoft ou VirtualBox d’Oracle afin de les rendre compatibles avec un système de virtualisation VMware.

D’autres outils d’éditeurs tiers permettent également le passage en P2V.

16

1.4

Le stockage

Les machines virtuelles utilisent un disque dur virtuel pour stocker l’ensemble de leurs fichiers. Sous VMWARE ce disque dur virtuel est représenté par un fichier « .vmdk » qui est stocké sur un datastore 8 .

Il y a plusieurs méthodes pour stocker vos données de machines virtuelles :

- Stockage local (les fichiers sont stockés sur le disque dur local du serveur ESX)

- En réseau avec des baies de disques SAN (Storage Area Network) ou des équipements réseaux en NFS (Network File System)

1.4.1

Le stockage DAS

Le stockage local DAS (Direct Attached Storage) est la forme la plus simple de stockage. Le serveur ESX accède ainsi aux fichiers de la machine virtuelle qui sont stockées directement sur son disque dur interne.

Cependant pour des raisons de performance, de sécurité des données et de souplesse d’administration ce mode de fonctionnement est assez peu utilisé.

9

Figure 7 : Stockage DAS

8 Unité de stockage logique créée sur une unité de stockage physique (DAS, SAN ou NAS)

17

1.4.2

Le stockage SAN

Le SAN (Storage Area Network) ou encore système de stockage réseau est une unité intelligente composée d’un ensemble de disques durs et de plusieurs interfaces réseaux.

Les baies SAN sont reliées aux serveurs à partir d’une interface réseau en Fibre Channel 10 ou iSCSI 11.

Généralement cette liaison réseau entre la baie et les serveurs est directe et privée ce qui garantit des temps d’accès optimums et une sécurité d’accès aux données.

Chaque serveur relié à la baie SAN détecte les disques durs comme des disques durs locaux directement connectés.

12

Figure 8 : Connexion SAN

10 Fibre Channel (Lien en fibre optique)

11 iSCSI (Internet Small Computer System Interface) Protocole basé sur IP et dédié au stockage en réseau

18

Les baies SAN possèdent de nombreux avantages :

- prise en charge RAID (Redundant Array of Independent Disks) qui permet en cas de défaillance d’un ou plusieurs disques durs de ne pas perdre de données

- taux de transfert de très grande rapidité

- compatible avec l’ensemble des systèmes d’exploitation (Windows, UNIX, MAC) La connexion la plus utilisée entre les serveurs et la baie SAN est la Fibre Channel, cette connexion est d’une grande simplicité et les performances sont les meilleures.

La connexion iSCSI est en fait une connexion en Ethernet haute performance qui s’approche des performances de la fibre optique mais qui nécessite plus de paramétrages pour la connexion.

Cependant ce type de connexion peut être utilisé lors de la réutilisation de baies de disques connectables uniquement en Ethernet.

Néanmoins VMWARE conseille d’utiliser des baies SAN en Fibre Channel pour une utilisation optimale de leur système de virtualisation.

1.4.3

Le stockage NFS

NFS est un protocole de partage de fichiers sur un réseau. Il est très utilisé par les systèmes d’exploitation UNIX.

Il est également implémenté dans les systèmes NAS (Network Attached Storage) qui sont des baies de disques en réseau.

Contrairement au SAN qui est connecté aux serveurs ESX en Fibre Channel ou iSCSI, le NAS est relié au réseau Ethernet et partage des volumes de disques aux serveurs ESX.

Il y a donc une couche applicative supplémentaire à mettre en place pour créer des partages NFS et y connecter les serveurs.

Tout comme le SAN, le NAS implémente généralement un système RAID pour la tolérance de panne des disques.

Contrairement au SAN qui fonctionne en mode bloc pour les écritures des données sur les disques, NFS fonctionne en mode fichier ce qui peut entrainer une baisse de performance par rapport au SAN.

19 13

Figure 9 : Connexion NAS

1.5

Les fonctionnalités de VMWARE

1.5.1

VSphere Virtual SMP

La technologie Virtual SMP (Symetric Mutli-processing) permet d’attribuer plusieurs processeurs physiques à une même machine virtuelle.

Un serveur ESX peut embarquer un grand nombre de processeurs et Virtual SMP permet aux machines virtuelles qui en ont besoin d’utiliser jusqu’à 4 processeurs.

Virtual SMP apporte donc de nombreux atouts :

- permet aux applications qui demandent beaucoup de ressources de fonctionner - utilisation de 4 processeurs pour une même machine virtuelle

- création d’environnements de tests proches d’un environnement physique - permet de faire de l’équilibrage de charge entre processeurs

13 Best practice for running VMWARE VSphere on NAS

20

1.5.2

VMFS

VMFS (Virtual Machine File System) est un système de fichiers 14 spécialement conçu et optimisé pour VMWARE.

Ce système de fichier permet d’effectuer de nombreuses opérations sur les machines virtuelles tout en garantissant un niveau d’accessibilité maximum.

En effet contrairement à un système de fichier classique qui ne permet l’accès en lecture/écriture qu’à un seul serveur à la fois, VMFS permet l’accès aux données simultanément à plusieurs serveurs ESX.

15

Figure 10 : VMFS accès simultané aux données

14 Type d’organisation dédiée à la gestion du stockage des fichiers sur une unité comme les disques durs

21

L’accès simultané aux données par l’ensemble des serveurs ESX apporte de nombreux avantages :

- bascule d’une machine virtuelle d’un serveur ESX à un autre à chaud 16

- bascule des fichiers d’une machine virtuelle d’une unité de stockage à une autre à chaud

- technologie de haute disponibilité en cas d’incident

- création d’images de machine virtuelle à chaud (Snapshot) - ajout ou extension de disque dur d’une machine virtuelle à chaud - ajout ou suppression d’un serveur ESX sans interruption de services Aujourd’hui VMFS est en version 5 :

- il peut être utilisé sur n’importe quel type de disque local ou réseau

- il peut partager un volume de données jusqu’à 64 serveurs ESX simultanés

1.5.3

DRS

DRS (Distribued Resource Scheduler) alloue les ressources nécessaires aux machines virtuelles d’un même cluster de façon dynamique.

Pour ce faire DRS va placer automatiquement la machine virtuelle « au bon endroit » c'est-à-dire sur l’hôte ESX le plus optimal par rapport aux besoins de la machine virtuelle.

Il existe également la technologie Storage DRS qui va déplacer automatiquement les fichiers composants la machine virtuelle sur l’espace de stockage le plus approprié.

Il existe 3 niveaux d’automatisation :

- Manuel : le placement de la machine virtuelle est fait manuellement

- Partiellement automatique : le placement est automatique au démarrage de la machine - Complètement automatique : le placement est automatique tout le temps

16 A chaud : sans arrêter le système (dans cet exemple la machine virtuelle n’est pas arrêtée pendant sa prise en charge par un autre serveur ESX)

22

1.5.4

VMotion et storage VMotion

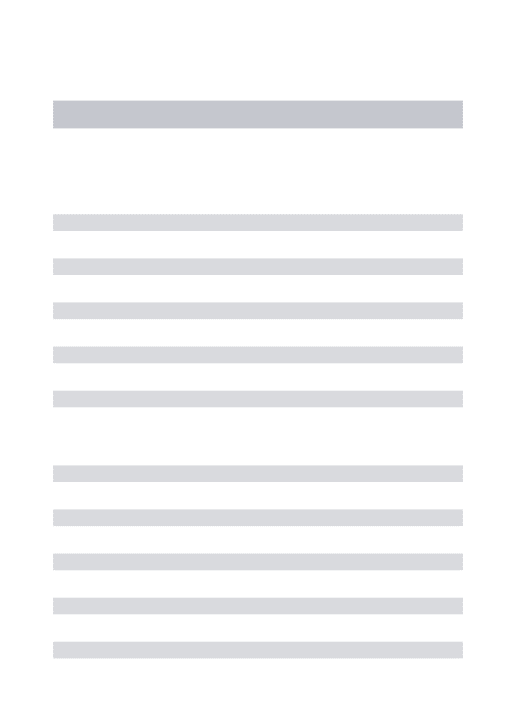

VMotion est une technologie qui permet le déplacement d’une machine virtuelle gérée par un serveur ESX vers un autre serveur ESX sans interruption de service.

Il est possible que pour des besoins de ressources ou lors de l’ajout ou le retrait d’un serveur ESX de la plateforme de virtualisation qu’il faille effectuer un déplacement d’une ou plusieurs machines virtuelles.

Quelques exemples :

- une machine virtuelle nécessite plus de mémoire RAM mais le serveur ESX sur lequel elle est connectée n’en possède pas suffisamment, alors qu’un autre serveur ESX possède la quantité désirée.

- lors d’une opération de maintenance il faut arrêter un serveur ESX, pour éviter l’arrêt d’une machine virtuelle très importante, on va devoir la déplacer sur un serveur ESX qui possède des ressources.

- suite à un manque de ressources il a été décidé d’ajouter un serveur ESX à la plateforme de virtualisation, une fois l’opération effectuée il va falloir déplacer des machines virtuelles sur ce nouveau serveur.

Pour qu’un déplacement de machine virtuelle puisse s’effectuer à chaud il faut respecter les conditions suivantes :

- VMotion doit être actif sur les deux serveurs ESX

- les deux serveurs ESX doivent avoir accès aux fichiers de la machine virtuelle (Baie de disque SAN par exemple)

Si l’ensemble de ces conditions n’est pas réuni la migration ne pourra alors s’effectuer qu’à froid17. Le déplacement des fichiers de la machine virtuelle devra alors s’effectuer manuellement pour que le serveur ESX de destination puisse y accéder.

Comment fonctionne VMotion pour qu’un déplacement de machine virtuelle puisse se faire à chaud sans interruption ?

17 A froid : système arrêté (dans cet exemple il faudra arrêter la machine virtuelle pour qu’un autre serveur ESX puisse la prendre en charge)

23

18

Figure 11 : VMotion étapes de déplacement

Storage VMotion est une technologie supplémentaire qui permet en plus le déplacement des fichiers de la machine virtuelle vers un autre emplacement partagé et accessible par les serveurs ESX sans interruption de service.

Cela peut être nécessaire dans plusieurs cas de figure : - manque d’espace disque sur la zone de stockage - extension des disques d’une machine virtuelle - zone de stockage détectée comme défaillante

24

Le processus de copie est similaire à celui de VMotion sauf que des étapes supplémentaires prennent en charge les mouvements des fichiers composants le disque dur virtuel de la machine virtuelle.

19

Figure 12 : VMotion et Storage VMotion

19 VMotion et Storage VMotion

25

1.5.5

La haute disponibilité

Comme nous l’avons vu un système de virtualisation est composé d’un ensemble de serveurs ESX regroupés en un cluster de serveur, et ce cluster de serveurs gère un ensemble de machines virtuelles.

Ces machines virtuelles hébergent généralement des applications importantes et en aucun cas il ne faut qu’elles ne s’arrêtent.

Il faut donc se prémunir d’une panne d’un des serveurs ESX du cluster, car étant donné que chacun d’eux gère un ensemble de machines virtuelles, cela entrainerait la mise hors ligne de plusieurs machines, ce qui peut être dramatique dans certains cas.

Afin d’éviter ce genre d’incident VMware a mis au point une technologie du nom de HA (High Availability).

20

Figure 13 : HA (High Availability)

Un agent HA va être installé sur chaque hôte ESX et un système de pulsations « Heartbeat » va être maintenu par le réseau entre chaque hôte du cluster.

Si la pulsation d’un hôte ESX du cluster s’arrête pendant un temps défini, les machines virtuelles gérées par cet hôte sont automatiquement démarrées sur d’autres hôtes ESX du cluster.

26

Dans un système à haute disponibilité il faut donc prévoir assez de ressources physiques (processeur et mémoire) pour que les hôtes ESX toujours en fonctionnement puissent prendre en charge les machines virtuelles de l’hôte en panne sans dégrader leurs performances.

Si ce n’est pas le cas, le déplacement des machines virtuelles gérées par le serveur ESX défaillant ne pourra pas s’effectuer et ces machines virtuelles seront arrêtées tant que le serveur ESX ne sera pas réparé.

Il est donc crucial de mettre à disposition du système de virtualisation plus de ressources que ne nécessitent les machines virtuelles.

1.5.6

DPM

DPM (Distributed Power Management) est une technologie qui a pour but de réduire la consommation électrique.

Les serveurs ESX démarrent ou sont mis en veille automatiquement par DPM.

Pour fonctionner il faut que les hôtes ESX soient équipés d’une technologie leur permettant d’être démarrés par le réseau comme la technologie WOL21 (Wake On Lan).

Cette fonctionnalité est principalement utilisée pour faire des économies d’électricité et permet ainsi à VMWARE de mettre en avant des arguments écologiques à l’utilisation de leur système de virtualisation.

Lorsque dans le cluster il est détecté qu’il y a assez de ressources pour déplacer une machine virtuelle sur un serveur ESX afin qu’un autre serveur ESX puisse être éteint, DPM gère ce déplacement et éteint automatiquement ce serveur ESX. Il sera redémarré si besoin.

22

Figure 14 : DPM extinction d'un serveur ESX

21 Technologie Ethernet qui permet de démarrer par le réseau une machine éteinte 22 VMware Vsphere 5 : Maîtrisez l’exploitation de votre infrastructure virtuelle (2012)

27

1.5.7

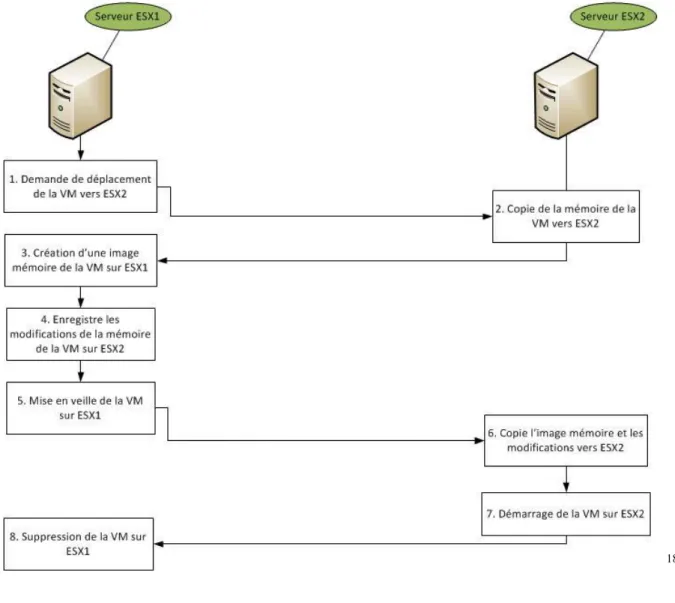

Pools de ressources

Il est possible de créer des pools de ressources 23 dans VMWARE. On attribue à ce pool de ressources une certaine quantité de mémoire et de temps processeur.

Les machines virtuelles faisant parties de ce pool se partageront les ressources mises à leur disposition.

24

Figure 15 : Pools de ressources

On peut attribuer au niveau du pool et/ou au niveau de la machine virtuelle une réservation de ressources qui sera le niveau minimum garanti et une limite qui sera le niveau maximum que pourra utiliser la machine virtuelle.

Ce mode de fonctionnement permet par exemple de garantir un niveau minimum nécessaire aux serveurs les plus sollicités sans qu’ils ne dépassent pour autant un seuil maximum.

23 Pool de ressource : Ensemble de ressources gérées de façon commune

28

1.5.8

Snapshots et sauvegardes

Le snapshot est la possibilité de faire une photo de la machine virtuelle à un instant T.

Le disque dur d’une machine virtuelle est représenté par un fichier de la taille de la partition du système. Lorsque l’on créé un snapshot d’une machine virtuelle, ce fichier est figé et un deuxième fichier est créé comportant toutes les nouvelles modifications sur la machine virtuelle.

Il y a donc à ce moment 2 fichiers :

- le premier : en lecture seule et comportant l’état de la machine virtuelle au moment de la photo

- le deuxième : en lecture / écriture avec le différentiel depuis la photo On peut ainsi faire 2 choix :

- supprimer la photo : les 2 fichiers vont fusionner et la machine virtuelle sera à l’état le plus récent et il sera alors impossible de revenir au moment de la photo

- revenir à l’instant de la photo : Le 2ème fichier créé ne prenant en compte que les modifications sera supprimé et toutes les modifications postérieures à la photo seront perdues

Cette fonctionnalité peut être très utile dans certains cas, par exemple lors de la mise à jour d’un serveur. On peut ainsi prendre une photo, effectuer la mise à jour, et en cas d’erreur, il est possible de revenir en arrière et refaire de nouveau la mise à jour.

De nombreux logiciels de sauvegardes des machines virtuelles utilisent ce système de snapshot. (Exemple VEEAM Backup de VMWARE ou True Image d’Acronis)

Avec ces logiciels on va par exemple programmer une sauvegarde d’une machine virtuelle la nuit à 1 heure du matin.

Un snapshot de la machine virtuelle est alors réalisé à cet horaire et 2 fichiers sont donc créés, 1 en lecture représentant la photo et 1 en lecture/écriture avec le différentiel.

Le fichier numéro 1 en lecture est copié sur un volume de sauvegarde. Une fois l’opération terminée les 2 fichiers fusionnent et le snapshot est supprimé.

29

1.6

Les avantages et inconvénients

1.6.1

Les avantages

La virtualisation des serveurs possède de nombreux avantages et le premier qui est souvent mis en avant est la réduction des coûts. En effet une fois la plateforme de virtualisation installée, les seuls achats de serveurs que peut être amenée à faire l’entreprise sont ceux de nouveaux serveurs ESX.

La réduction des coûts liés à l’électricité avec moins de machine en salle, la baisse du besoin en climatisation, un besoin d’espace plus réduit et moins d’équipements réseaux, sont également d’autres avantages de la virtualisation

La rapidité d’installation d’un nouveau serveur virtuel par rapport à un serveur physique est également très pratique pour les informaticiens. Effectivement plus besoin de passer commande d’un nouveau serveur, d’attendre sa livraison, de l’installer dans la salle informatique. Il suffit de faire quelques clics pour créer une nouvelle machine virtuelle.

Un autre avantage est la souplesse d’administration, avec la centralisation du monitoring, la gestion beaucoup plus simple des sauvegardes de serveurs, l’attribution de ressources au besoin.

Et un dernier avantage majeur, l’abstraction de la couche matérielle qui permet de supprimer les anciens serveurs qui sont sujets à des risques de panne élevés, et qui permet également d’héberger les serveurs virtuels sur n’importe quelle plateforme de virtualisation, ce qui nous emmène directement vers le Cloud Computing.

1.6.2

Les inconvénients

Certains de ces avantages sont tout de même à modérer.

Tout d’abord celui de la réduction des coûts. En effet l’investissement initial dans l’achat des serveurs ESX et des baies de disques SAN est élevé et les licences d’utilisation de VMWARE également.

De plus la souplesse d’administration ne peut être obtenue que si les informaticiens sont formés à ces technologies de virtualisation. De nombreux concepts sont à connaitre et les outils fournis par VMWARE doivent être parfaitement maîtrisés pour éviter toute catastrophe. Et finalement la centralisation du système fait qu’il est absolument nécessaire de mettre en place de la haute disponibilité et de bien réfléchir en amont sur la stratégie mise en place car une panne peut entrainer la mise hors ligne de plusieurs machines virtuelles en même temps.

30

2.

L’externalisation ou le Cloud Computing

2.1

Qu’est-ce que le Cloud Computing?

2.1.1

Historique

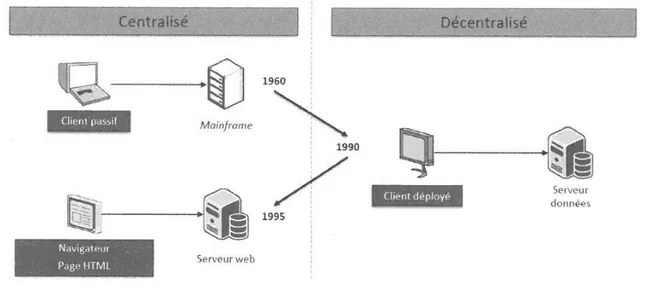

Depuis les années 60 le monde de l’informatique a connu des périodes de centralisation et de décentralisation de son architecture.

Les premiers systèmes étaient basés sur des « Mainframes 25 » où toute la puissance de calcul et le stockage de l’information étaient centralisés.

Les postes clients étaient simplement des terminaux avec écran et clavier, ne faisant que l’interface entre l’utilisateur et le système.

26

Figure 16 : Mainframe IBM 3090 installé au centre calcul IN2P3 en 1986

25 Ordinateur puissant qui centralise les données et les traitements

31

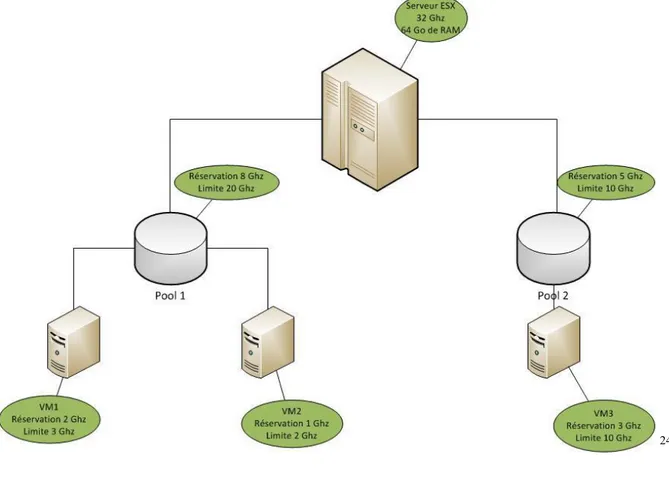

Au début des années 90 une nouvelle architecture nommée « client/serveur » devint la nouvelle référence d’architecture logicielle.

Les ordinateurs clients possèdent suffisamment de ressources pour prendre à leur charge une partie des traitements.

Ainsi les serveurs traite une partie de l’information et les postes clients une autre partie. Néanmoins ce système possède l’inconvénient de devoir gérer, maintenir et mettre à jour les applications sur l’ensemble des postes clients.

27

Figure 17 : Architecture client serveur

En 1995 les applications Web deviennent de plus en plus populaires avec les standards HTTP28 et HTML29.

Les postes clients exécutent alors un navigateur Web comme client et la majeure partie des traitements se fait donc coté serveur, le client ne faisant qu’afficher le résultat.

L’avantage de ce mode de fonctionnement est l’utilisation des standards de communication et les navigateurs Web comme client apportent de la souplesse d’administration.

27 Schéma réalisé par moi-même (01/2014)

28 HyperText Transfer Protocol : protocole de communication entre un client et un serveur Web

32

Ainsi en l’espace de quelques années nous sommes passés d’une architecture complètement centralisée avec les Mainframes, à une architecture décentralisée avec les applications « client/serveur », pour une architecture qui se centralise de nouveau : Le Web

30

Figure 18 : Cycle de centralisation/décentralisation

En 2003 est né le terme de client riche ou RIA (Rich Internet Application). C’est en fait un mélange entre le monde client/serveur (client lourd) et client Web (client léger).

Grâce à de nouvelles technologies telles que : - HTML5 (HTML, CSS 31 et Javascript 32)

- Adobe Flash Player 33 - Microsoft Silverlight 34

Le navigateur Web reste le client mais le code des applications RIA s’exécute lors de la connexion. L’exécution de ce code persiste durant toute l’utilisation du navigateur et s’arrête à la fermeture de celui-ci.

30 Cloud Computing : Sécurité, stratégie d’entreprise et panorama du marché 3ème edition (2013)

31 Cascading Style Sheets ou feuilles de style en cascade: langage de description de la structure des pages Web 32 Langage de programmation de scripts très utilisé dans les pages Web

33 Lecteur multimédia de la société Adobe, intégré au navigateur Web permettant d’afficher des vidéos en flash 34 Alternative à flash player développé par Microsoft

33 35

Figure 19 : Application RIA

On obtient ainsi la souplesse des applications Web tout en bénéficiant d’une architecture client/serveur décentralisée.

En 2005 a été créé le terme Web 2.0 qui consiste a considéré le Web comme une plateforme applicative. Les applications Web sont plus ergonomiques, plus faciles à utiliser et plus performantes.

On peut ainsi citer en exemple des applications comme Youtube qui permet de déposer ou de visionner des vidéos sur internet très facilement alors qu’avant cette opération était très complexe, ou encore l’application Google Maps qui permet de visionner un plan ou de tracer son itinéraire.

Les principes du Web 2.0 ont forcément conduit au Cloud Computing.

Le Cloud Computing que l’on peut traduire par « informatique dans les nuages », est en fait l’ensemble des applications disponibles dans la nébuleuse internet, symbolisée par un nuage. On représente internet par un nuage, car ce réseau est très complexe et est composé de millions de connexions. C’est un maillage complexe et redondant éparpillé dans le monde entier.

Si vous exécutez une application sur internet, impossible de savoir si le code provient d’une machine qui est hébergée aux Etats-Unis ou au Japon.

34

2.1.2

Principes de fonctionnement

Le Cloud Computing (Ordinateurs dans les nuages) est donc un ensemble d’applications faisant partie d’une nébuleuse (Internet) et mise à disposition des utilisateurs.

On exécute ainsi des applications comme des services sans en connaitre leur localisation.

36

Figure 20 : Cloud Computing

Le Cloud Computing reprend les principes de la virtualisation mais à plus grande échelle. Il y a 3 grands principes liés à la virtualisation :

- la mutualisation des ressources : une machine physique va partager ses ressources à plusieurs machines virtuelles

- l’abstraction de la localisation : la machine virtuelle est gérée par un des serveurs physiques dans le cluster de serveur

- l’élasticité : possibilité d’allouer des ressources en fonction du besoin des applications

35

Il y a 3 grands principes liés au Cloud Computing : - la mutualisation à l’échelle de milliers de serveurs

- l’abstraction de la localisation à l’échelle du monde entier

- l’élasticité très importante avec une puissance allouable immense

D’autres concepts viennent s’ajouter aux principes de la virtualisation et qui sont propres au Cloud Computing :

- « Pay as you Go » : Les utilisateurs payent en fonction de l’utilisation réelle des ressources

- « Self Service » : Demande d’allocation de ressources à la demande - « API ouvertes » : Interfaces techniques ou services accessibles à distance

37

Figure 21 : Définition du Cloud Computing

36

Ainsi on peut dire que la virtualisation des ressources a contribué à la montée en puissance du Cloud Computing .

2.2

Les différentes offres de services

Il existe différentes formules de services pour les entreprises voulant externaliser leur informatique vers le Cloud Computing.

2.2.1

SaaS

SaaS (Software as a Service) représente l’ensemble des logiciels fournis sous forme de service. Ce sont des applications « clef en main », déjà installées, prêtes à l’emploi et disponibles sur une plateforme en ligne.

Ces plateformes peuvent accueillir de très nombreux utilisateurs indépendants ou d’entreprises différentes, il suffit de souscrire au service fourni.

On peut citer comme exemple la plateforme en ligne de Google qui fournit des applications de messagerie, d’agenda, de stockage de documents, de logiciels de bureautique etc.

Ces applications RIA 38 sont exécutées à partir d’un navigateur Web ce qui permet de ne pas installer l’application sur le poste de travail.

Dans le cas des plateformes payantes, la facturation se fait généralement en fonction du nombre d’utilisateurs.

Le fait que les utilisateurs non informaticiens soient capables d’activer eux même leur accès à l’application de façon très simple illustre bien cette notion de Self Service

2.2.2

PaaS

PaaS (Plateforme as a Service) est un ensemble de services permettant à des développeurs d’exécuter du code développé spécifiquement pour leur besoin.

Cette plateforme est donc réservée avant tout aux développeurs qui veulent mettre en place de nouvelles applications en ligne.

Ces applications doivent donc être écrites dans un langage supporté par la plateforme.

37

Généralement la plateforme PaaS apporte un ensemble de services comme un portail permettant d’administrer et de surveiller les applications.

La facturation se fait plutôt sur la base de la consommation CPU, mémoire, espace disque ou bande passante utilisée.

2.2.3

IaaS

IaaS (Infrastructure as a Service) est une plateforme sous forme de service permettant l’exécution d’architectures applicatives complètes.

Cette plateforme est donc destinée à des entreprises voulant externaliser leur infrastructure applicative aussi hétérogène qu’elle soit.

L’hébergement de serveurs complets avec des applications très diverses comme des bases de données, des serveurs d’annuaire ou des applications spécifiques peuvent ainsi être externalisées.

Cette forme de service nécessite des équipes techniques capables d’administrer leurs serveurs d’applications contrairement aux applications clef en main de type SaaS.

La plateforme IaaS fournit généralement un portail permettant d’administrer et de surveiller son application, ainsi qu’un hyperviseur 39 permettant d’administrer les machines virtuelles (VCenter de VMWare par exemple).

Comme pour le PaaS, la facturation du service se fait sur la base de la quantité de CPU, mémoire, espace disque et bande passante utilisée.

D’autres services peuvent également être incorporés comme la surveillance des machines virtuelles, de certains services s’exécutant sur les serveurs, de l’espace disque minimum nécessaire et de son agrandissement si nécessaire etc.

38 40

Figure 22: IaaS Infrastructure as a Service

2.2.4

Comparatif

On peut voir en détaillant chaque type de plateforme (SaaS, PaaS, IaaS) qu’elles ne sont pas à destination de la même population d’utilisateurs.

En effet les plateformes SaaS sont plus à destination d’utilisateurs finaux, n’ayant pas besoin de connaître l’architecture technique ou son fonctionnement et désirant simplement pouvoir utiliser une application rapidement et simplement.

Les plateformes PaaS sont plutôt à destination des développeurs ayant besoin d’une infrastructure leur permettant d’héberger leurs développements.

39

Les plateformes SaaS sont quant à elles destinées à des administrateurs voulant héberger leurs serveurs applicatifs complets tout en gardant la totalité ou une partie de l’administration des machines.

41

Figure 23 : Comparatif SaaS / PaaS / IaaS

Dans le cadre de son projet d’externalisation de ses serveurs virtuels dans un Datacenter, le centre hospitalier d’Argenteuil s’inscrit clairement dans le mode IaaS.

Ce projet a pour but d’héberger des architectures techniques complètes dans un Datacenter tout en conservant l’administration des applications.

On peut souligner que lorsqu’une architecture informatique est déjà virtualisée, il est alors plus simple de l’externaliser sur une plateforme IaaS.

40

2.3

La sécurité

L’un des aspects primordiaux lorsqu’une entreprise veut externaliser son informatique vers le Cloud c’est la sécurité.

Lorsqu’un système d’information est interne à l’entreprise, des règles de sécurité sont mises en places pour assurer la sécurité de l’information, la sauvegarde des données, la protection contre les intrusions extérieures, qu’elles soient physiques ou par le réseau etc.

Bien évidemment lorsque que ces données ne sont plus internes mais externes, comment être sûr qu’elles soient bien protégées ?

2.3.1

Les aspects juridiques et les certifications

En fonction du secteur d’activité d’une entreprise, celle-ci peut être soumise à des contraintes légales très fortes, c’est le cas par exemple des banques ou des hôpitaux.

Le principal problème vient de la localisation des données. En effet il est souvent difficile de dire si c’est le droit du client, celui du fournisseur ou celui du pays où sont hébergées les données qui est appliqué en premier.

Par exemple depuis les attentats du 11 septembre 2001 aux Etats Unis une loi nommée « Patriot Act » permet à l’administration américaine d’ordonner l’ouverture des bases de données à toute société ayant son siège aux Etats-Unis.

De ce fait il est très important lors de la souscription à un contrat Cloud de négocier le contrat pour que le droit du client soit appliqué et pas celui du fournisseur.

Cependant dans les faits, les grands groupes pourront négocier, tandis que les PME n’auront aucun poids et auront un contrat tout à fait standard.

Il existe également un certain nombre de certifications permettant aux fournisseurs de rassurer leur client :

- ISO 27001 : Norme internationale de référence en matière de sécurité

- SSAE : Garanties de protection des données, contrôles d’accès, politique de sauvegarde dans les Datacenter

Ces certifications sont validées par des grandes sociétés d’audit tel que Ernst & Young 42.

41

2.3.2

La confidentialité des données

La confidentialité des données est primordiale pour une entreprise, il faut s’assurer qu’aucune personne non autorisée puisse lire ou supprimer des informations.

Ce risque est normalement couvert par un contrat entre l’entreprise et l’opérateur Cloud ainsi que par les certifications que ce dernier a obtenu.

En fonction de chaque cas la politique de sécurité mise en place dans le Cloud peut être ou non satisfaisante pour le client. Dans certains cas un client possède des données tellement sensibles qu’il peut considérer qu’un prestataire Cloud même en ayant obtenu les certifications adéquates ne fournit pas un niveau de sécurité suffisant.

Les informations qui transitent sur le réseau sont cryptées soit en SSL 43, ce qui représente un niveau de sécurité satisfaisant dans la majorité des cas, soit en IPSEC 44 pour des besoins en sécurité plus importants.

Il est assez fréquent que le niveau de sécurité dans le Cloud soit supérieur à celui interne à l’entreprise.

En effet très souvent une entreprise doit donner accès aux informations en interne mais également en externe pour les itinérants.

Il peut être complexe pour une PME par exemple de mettre en place un accès à ses données depuis l’extérieur pour ses collaborateurs tout en gardant un niveau de sécurité acceptable. Les prestataires Cloud sont des experts avec des règles de sécurité strictes et des scénarios en cas d’attaque. Ils mettent donc à disposition des clients de bonnes technologies de protection. S’affranchir de la complexité de cette sécurité pour se recentrer sur la gestion de ses applications peut être un gros avantage pour une entreprise aujourd’hui.

43 Secure Sockets Layer : protocole de sécurisation des échanges sur internet

42

2.3.3

L’intégrité des données

Un enjeu majeur pour les informaticiens est d’assurer qu’une donnée n’a pas été altérée soit de manière accidentelle soit de manière malintentionnée.

Tout d’abord pour l’altération des données de manière accidentelle, elle peut subvenir principalement dans 2 cas de figure :

- erreur de modification d’un utilisateur

- panne d’une unité de stockage ou d’un serveur Pour l’altération par un utilisateur malintentionné :

- attaque par le réseau

- accès à l’information par la perte d’un ordinateur portable pour un itinérant Dans tous ces cas de figure l’entreprise met en place des protections :

- sauvegarde de l’information sur disque ou sur bande - protection réseau avec cryptage, parefeu

- système d’authentification des utilisateurs

Les opérateurs Cloud mettent également ces protections en place mais peuvent également faire mieux que certaines entreprises.

Ils possèdent généralement plusieurs Datacenters ce qui permet de faire de la réplication entre les sites. Des mécanismes de duplication de l’information de manière transparente ajoute une couche de sécurité supplémentaire mais permet également un PRA 45 plus rapide en cas d’incident majeur.

Cette possibilité de réplication serait très lourde et très couteuse pour certaines sociétés. La sauvegarde sur disque ou sur bande, la protection des attaques par le réseau sont des mécanismes mis en place par les opérateurs Cloud de manière systématique.

45 PRA : le plan de reprise d’activité est un ensemble de processus mis en place afin d’assurer un retour fonctionnel du système d’information après une panne

43

Pour la partie authentification des utilisateurs, elle se fait soit dans l’application hébergée elle-même, ce qui n’est pas forcément du ressort de l’opérateur Cloud, soit c’est l’opérateur qui met en place cette authentification qui est généralement discutée avec le client.

Pour le cas des itinérants qui travaillent sur ordinateur portable, la politique d’authentification pour accéder aux applications, ou le stockage des données dans le Cloud et non dans l’ordinateur portable sont des réponses efficaces aux menaces d’accès ou d’altération de l’information.

2.3.4

La disponibilité des données

La disponibilité d’une donnée est définie comme la période de temps où cette donnée est accessible. On peut ainsi définir un ratio de cette disponibilité. Les Datacenters affichent généralement une disponibilité supérieure à 99% ce qui correspond à une inaccessibilité de l’information 4 jours par an.

Mais la plupart ont un taux plus proche des 99,99% ce qui correspond à une inactivité de 8 heures par an.

Ce taux est tout de même à relativiser car il représente l’accès à la sortie du Datacenter. Pour obtenir le taux réel il faut également prendre en compte le lien réseau entre les bâtiments. Ce lien réseau est géré par un opérateur Telecom qui lui aussi affiche un taux de service généralement supérieur à 99%. (Ce taux fluctue en fonction du niveau de service demandé à l’opérateur)

Il est primordial de mettre en place plusieurs liens d’accès au Datacenter pour qu’en cas d’incident réseau il n’y ait pas d’interruption de service.

Il faut au minimum 2 routeurs coté client et 2 routeurs coté Datacenter avec 2 liens fibres optiques qui prennent 2 chemins bien distincts. Il faut également des protocoles réseaux qui permettent de basculer sur un lien fibre en cas de défaillance de l’autre lien.

Néanmoins la disponibilité des données à partir du Datacenter est très souvent supérieure à celle interne à l’entreprise pour plusieurs raisons.

Le Datacenter est doté d’une grande sécurité contre les incidents tels que les incendies, les inondations, les pannes électriques. Pour qu’une entreprise mette en place un PCA 46 au niveau de celui d’un Datacenter, il faudrait qu’elle investisse des sommes très importantes. De plus il n’y a généralement pas un Datacenter mais plusieurs, ce qui permet d’avoir accès à l’information même en cas d’incident grâce aux mécanismes de réplication de l’information entre les Datacenters. Si une société devait mettre en place ce genre de mécanisme, le coût en infrastructure serait énorme.

46 PCA (plan de continuité d’activité) : ensemble de dispositions prises afin que le système d’information soit toujours accessible

44

De ce fait la disponibilité de l’information est assez souvent supérieure dans les Datacenters.

2.4

Cloud public et Cloud privé des plateformes IaaS

Les fournisseurs de service de plateformes IaaS mettent à disposition des ressourcestechniques à leurs clients afin qu’ils puissent héberger leurs serveurs virtuelles complets dans un Datacenter. Il existe 2 types d’offres bien distinctes que sont les Cloud publics et privés.

2.4.1

Le Cloud public

Le Cloud public est une structure ouverte gérée par un fournisseur de service qui mutualise l’ensemble de ses ressources pour un grand nombre de clients. Ces clients accèdent aux ressources du Cloud par internet.

On retrouve principalement 3 grands groupes qui se partagent le marché : Amazon Web Services :

- 21 Datacenters à travers le monde (Etats Unis, Brésil, Irlande, Singapour, Japon) - Système de virtualisation Xen 47

- Machines virtuelles supportées : Solaris, Linux, Windows Microsoft Azure :

- 7 Datacenters à travers le monde (Etats Unis, Irlande, Pays Bas, Singapour, Hong-Kong, Brésil)

- système de virtualisation Hyper-V,

- machines virtuelles supportées : Linux et Windows Google Cloud Platform :

- 13 Datacenters à travers le monde (Etats Unis, Chili, Belgique, Irlande, Finlande, Hong-Kong, Singapour, Taiwan)

45

- Système de virtualisation Compute Engine 48 - Machines virtuelles supportées : Linux

2.4.2

Le Cloud privé

Le Cloud privé est une structure plus fermée qui est généralement partagée à un nombre plus restreint d’entreprises. Ces entreprises y accèdent généralement par des réseaux dédiés n’utilisant par internet. Ce type de fonctionnement est très utilisé surtout si les données sont sensibles.

On retrouve principalement 2 solutions : VMWARE :

VMWARE est le leader du marché de la virtualisation pour les entreprises. De nombreux partenariats ont été mis en place avec les hébergeurs tels qu’Orange ou SFR pour créer des Cloud privés à destination des sociétés voulant bénéficier des avantages du Cloud tout en conservant un niveau de sécurité maximum.

Etant donné que de nombreuses entreprises ont déjà un système de virtualisation sous

VMWARE en interne, le passage vers le Cloud privé est beaucoup plus simple car il suffit de déplacer ces machines virtuelles vers le Datacenter de destination.

Microsoft Hyper-V :

Microsoft a implémenté son système de virtualisation Hyper-V depuis sa version Windows 2008 Server.

Tout comme son principal concurrent VMWARE, il a mis en place de nombreux partenariats pour la création de Cloud privés.

Il est néanmoins arrivé plus tard sur le marché de la virtualisation et est donc en retard par rapport à son concurrent.

C’est tout de même une alternative intéressante pour les entreprises qui possèdent principalement des serveurs sous Windows

46

2.5

Les avantages et inconvénients

Dans cette partie nous allons voir les principaux avantages et inconvénients du Cloud Computing du point de vue des décideurs, des utilisateurs et des informaticiens afin d’avoir une vue globale.

2.5.1

Les avantages

Les avantages du Cloud Computing sont nombreux, mais assez différents en fonction de la position de l’acteur.

Tout d’abord les avantages pour les décideurs :

- la réduction des coûts liés à l’infrastructure (salle informatique, climatisation, sécurité électrique, sécurité des accès…)

- la réduction des coûts liés au personnel (mutualisation des équipes informatiques, recentrage sur le cœur de métier)

- réduction des coûts d’usage (les Datacenters mutualisent l’ensemble de l’infrastructure informatique et fournissent des mécanismes comme le « Pay as you go » ou l’élasticité qui sont très flexibles et moins coûteux)

- une meilleure sécurité (contre les incidents type feu, inondation, panne électrique mais également via les mécanismes de réplication des données entre les sites)

- un recentrage sur le « cœur de métier » (les équipes informatiques se déchargent ainsi d’une partie de l’exploitation hardware pour se recentrer sur les applications métiers de l’entreprise)

Ensuite les avantages pour les utilisateurs :

- accès plus rapide aux nouvelles applications (facilité d’accès aux applications SaaS) - meilleure disponibilité (Niveau de service très élevé dans les Datacenter)

Enfin les avantages pour les informaticiens :

47

- plus d’agilité pour l’exploitation (souplesse d’administration, ajout de ressources à la demande, rapidité de mise en place de nouveaux serveurs avec la virtualisation)

- moins d’incidents hardwares urgents (panne d’un serveur en pleine nuit par exemple) - recentrage sur les applications métiers

2.5.2

Les inconvénients

Il existe également un certain nombre d’inconvénients en fonction de l’acteur. Tout d’abord pour les décideurs :

- risque commercial (que se passe-t-il si mon opérateur Cloud dépose le bilan ?)

- rejet de la part de certains clients (si l’entreprise possède des données confidentielles sur un client, celui-ci peut avoir peur que ces informations soient hébergées ailleurs) - risque social (le passage vers le Cloud peut être mal vécu par les informaticiens en

interne qui ont le sentiment qu’on externalise leur métier) - risque légal (quelle loi s’applique pour mes données ?) Ensuite pour les utilisateurs :

- confidentialité des données (la crainte principale des utilisateurs) Enfin pour les informaticiens :

- sensation de perdre le pouvoir (impression d’être dépossédé d’une partie de sa fonction)

- peur de perdre son emploi

- la dépendance du réseau (augmentation du trafic réseau, point très sensible à surveiller attentivement pour éviter une coupure complète)

- dans certaines situations l’informaticien doit faire une demande pour accéder aux serveurs

- perte d’une partie de la vision de l’administration (en cas de lenteur il est difficile de dire si le problème provient de l’application, du réseau, ou du Datacenter)

48

3.

Le projet d’externalisation

3.1

Description du projet

Trois établissements hospitaliers du Val d’Oise (le Centre Hospitalier Victor Dupouy d’Argenteuil, le Centre Hospitalier Simone Veil d’Eaubonne Montmorency et le Centre Hospitalier de Gonesse) décident d’externaliser leur système d’information virtualisé sous VMWARE sur une plateforme IaaS privée.

Ce projet d’externalisation d’un système d’information avec des données médicales est une première en Ile de France.

Les données médicales sont très sensibles et sujettes à une législation stricte ne permettant que l’hébergement dans un Cloud privé. De plus l’hébergeur doit être certifiée hébergeur de donnés de santé.

Le choix du Datacenter et du prestataire hébergeur sera effectué conjointement par ces 3 hôpitaux.

Chaque établissement aura en charge l’externalisation de ses serveurs dans le Datacenter avec l’aide du prestataire.

Ce prestataire aura ensuite la charge de la gestion des équipements de virtualisation et des infrastructures réseaux.

Un autre prestataire aura lui en charge la sécurité des locaux du Datacenter.

Chaque centre hospitalier conservera la maîtrise de ses serveurs et de ses applications. Mon rôle dans le projet :

- participer à la réflexion technique sur la mise en place du projet - participer aux réunions de projets

- participer à la mise en œuvre des liens réseaux entre les établissements - organiser la bascule des serveurs chez le prestataire

- anticiper les incidents éventuels

49

3.1.1

Besoin initial

Chaque centre hospitalier possède sa propre salle informatique où est stocké l’ensemble des serveurs de l’établissement.

Chaque salle possède un niveau de sécurité : - accès règlementé

- système de climatisation - système anti-incendie

- système d’alarme contre les intrusions

Ces salles informatiques comportent un système de sécurité qui est devenu insuffisant par rapport à la criticité des données médicales qu’elles hébergent.

Déplacer l’ensemble des machines chez un expert de l’hébergement qui possède des infrastructures nettement supérieures devient un choix pertinent pour la protection de l’information.

Le niveau d’informatisation de chaque établissement est croissant. La demande en puissance et espace de stockage évolue de façon constante.

L’hébergeur de données fournit un service à la carte. Si un besoin devient plus important, l’établissement n’est plus dans l’obligation d’acheter du matériel supplémentaire, il achètera du service, l’hébergeur fournira les capacités nécessaires.

Ce besoin en sécurité et en souplesse de gestion de son infrastructure a donc poussé ces établissements hospitaliers à externaliser leur système d’information.

3.1.2

Les différentes phases

Le projet est découpé en plusieurs grandes phases : - expression du besoin

- choix d’un prestataire pouvant répondre à notre demande - choix du Datacenter