Page 1 sur 145

CONSERVATOIRE NATIONAL DES ARTS ET METIERS

PARIS

___________________

MEMOIRE

présenté en vue d'obtenir

le DIPLOME D'INGENIEUR CNAM

SPECIALITE : Ingénierie des Systèmes d’Information

par

René THIEL

___________________

Mission d’analyse des risques

Soutenu le 11 janvier 2017

_________________

JURY

PRESIDENT :

Michel Crucianu, Pr Cnam

MEMBRES :

Nicolas Travers, MdC Cnam

Nicolas Trèves, PAST Cnam

Elisabeth Métais, Pr Cnam (Tuteur Cnam)

Page 2 sur 145

Remerciements

Tout d’abord, je tiens à remercier les membres du CNAM de Paris, en particulier M. Jacky Akoka, Professeur émérite, dont les enseignements on sut m’atteindre bien au-delà de l’unité d’enseignement pour laquelle je m’étais historiquement inscrit.

Je tiens également à remercier Mme Élisabeth Métais pour le temps qu’elle m’a accordé afin que, comme elle le dit si facilement, je puisse obtenir plus de dix à ma soutenance.

De manière plus générale, je tiens également à remercier tous les intervenants que j’ai pu croiser durant mes dix années sur les bancs du CNAM, comme l’excellent maitre ITIL M. Pascal Coquelet qui arrivait à dispenser un court pratique là ou d’autres se seraient limité à la théorie, ou comme M. Eric Abouchakra qui a sur égailler mes soir, mes weekends et mes vacances en me faisant travailler à un projet d’urbanisation du SI.

Comme aime à le dire M. Akoka, après tout, on a que ce que l’on mérite. Je suis donc heureux de me présenter à vous afin d’obtenir peut-être mon troisième titre au CNAM, celui d’ingénieur.

Je remercie aussi ma société, Sopra Steria, pour m’avoir permis de concrétiser ce mémoire, l’agence Défense et Sécurité pour m’avoir accueilli et plus particulièrement M. Jean Luc Gibernon, Directeur, pour m’avoir recruté en connaissance de cause et M. Olivier Mesnil, Manager, qui a pris à chaque fois beaucoup de plaisir, j’en suis sûr, à relire les quelques pages de ce mémoire.

Page 3 sur 145

Table des matières

Remerciements ... 2

Table des matières ... 3

Introduction ... 6

1 Présentation de l’entreprise ... 6

1.1 Choix de l’entreprise ... 6

1.2 Présentation de mes missions ... 11

2 Construction de ce mémoire ... 12

Problématique générale... 14

3 Contexte général ... 14 3.1 Le système d’information ... 14 3.2 La sécurité de l’information ... 14 4 Contexte de la mission ... 15 4.1 Objectif de la mission ... 15 4.2 Organisation du projet ... 154.3 Les enjeux du projet et de l’application ... 16

Analyse des besoins ... 19

5 À quoi sert la Sécurité des Systèmes d’Information ? ... 19

6 Les objectifs de la sécurité ... 19

7 Comment atteindre les objectifs en termes de DICP ? ... 20

8 Les coûts de la sécurité ? ... 20

Réalisation de la mission ... 23

9 Définition du cadre de la gestion des risques ... 24

9.1 Les risques internes aux entreprises et organismes ... 30

9.2 Les attaques externes aux entreprises et organismes ... 34

9.3 Panorama d’attaques techniques ... 38

9.4 Petit panorama d’attaques qui ont eu lieux ... 41

10 Préparer les métriques ... 42

10.1 Les métriques utilisées ... 43

11 Identifier les biens ... 52

11.1 Les biens essentiels ... 53

11.2 Les biens supports ... 54

11.3 Présentation des mesures de sécurité déjà en place ... 57

12 Apprécier les événements redoutés ... 58

12.1 Événements redoutés par gravité ... 65

Page 4 sur 145

14 Apprécier les risques ... 72

15 Identifier les objectifs de sécurité ... 78

15.1 Les solutions ... 79

16 Formaliser les mesures de sécurité à mettre en œuvre ... 97

16.1 Mesures de sécurité complémentaires ... 97

17 Exemple de mise en œuvre d’une mesure de sécurité dans le cadre de notre étude de cas 110

Bilan de la mission ... 113

18 Matrice des risques nets ... 114

Conclusion ... 116

Bibliographie ... 119

Glossaire... 122

Liste des abréviations... 131

Table de annexes ... 134

Annexe 1 - Recommandations de sécurité pour la mise en œuvre d’un système de journalisation N°DAT-NT-012/ANSSI/SDE/NP ... 134

Annexe 2 - Menaces standards EBIOS:2010 ... 136

Liste des figures ... 142

Page 5 sur 145

Page 6 sur 145

Introduction

1

Présentation de l’entreprise

1.1

Choix de l’entreprise

Alors que j’avais arrêté de travailler afin de réaliser ma dernière année d’étude au CNAM et notamment mon mémoire probatoire et plusieurs unités d’enseignement qui demandaient un fort investissement, M. Jacky Akoka m’a conseillé, constatant que la fin du cursus approchait, de me mettre en quête d’une nouvelle entreprise au sein de laquelle je pourrais réaliser mon mémoire. J’ai donc intégré Sopra Steria en avril 2015, en CDI, alors que je ne demandais au prime abord qu’à réaliser un stage. J’ai donc été affecté sur leur site de Montreuil, tour Orion et j’ai intégré la division Défense & Sécurité du groupe, plus précisément, l’agence SIA - SIOC qui travaille pour le ministère de la Défense. Au sein de l’agence, j’ai intégré l’équipe SSI en tant que consultant sénior en cyber sécurité et ma position de consultant a fait que mes missions ne se sont pas limitées pas à cet unique client.

J’ai été orienté vers le domaine de la sécurité des systèmes d’information en 2008, alors que j’étais encore militaire tout simplement par affectation de la part de la direction des ressources humaines de l’Armée de Terre (DRHAT [1]). C’est un domaine dans lequel je me suis spécialisé au fil des années, accompagnant ainsi des clients grands compte ainsi que des organismes gouvernementaux dans leur démarche de sécurité. Rejoindre Sopra Steria et œuvrer à nouveau à la sécurité de mon pays m’a donc semblé tout à fait approprié.

Depuis mon intégration à la société, j’ai effectué plusieurs missions toujours liées à la sécurité des systèmes d’information pour différents ministères. C’est une de ces missions qui vous sera présentée au sein de ce rapport. Pour des questions de confidentialité un ensemble d’informations ont été soit modifiées dans une volonté d’anonymisation, soit supprimées afin que le mémoire en lui-même ne soit pas marqué confidentiel et puisse ainsi profiter aux futurs ingénieurs. Ainsi, les différentes missions que j’ai réalisées pour Sopra Steria m’ont permises d’élargir mon point de vue et d’appliquer des compétences que je n’avais jusqu’alors pas pu mettre en œuvre ce qui m’a permis de m’améliorer.

1.1.1

Historique de l’entreprise

1.1.1.1 HistoireSopra Steria Group est né de la fusion fin 2014 de deux des plus anciennes Entreprises de Services du Numérique (ESN) françaises, Sopra et Steria, fondées respectivement en 1968 et 1969 et marquées toutes deux par un fort esprit entrepreneurial ainsi qu’un grand sens de l’engagement collectif au service de ses clients.

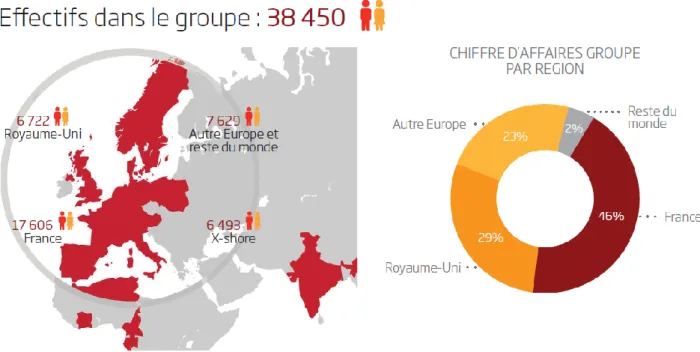

Aujourd’hui, le Groupe Sopra Steria s’affirme comme un des leaders européens de la transformation numérique. En 2015, coté au SBF 120, il réalise un chiffre d’affaires de 3,6 milliards d’euros et rassemble plus de 38 000 salariés dans plus de 20 pays.

1.1.1.2 Organisation du groupe

Page 7 sur 145

NIVEAU 1 : LA DIRECTION GÉNÉRALE - La Direction générale est représentée par le

Directeur général et les Directeurs généraux adjoints. Le Comité Exécutif (le COMEX) est composé de la Direction générale et des Directeurs des grandes entités opérationnelles et fonctionnelles.

NIVEAU 2 : LES FILIALES OU PAYS - Ce sont les grandes entités opérationnelles. Leur

périmètre correspond soit :

o au métier (conseil et intégration de systèmes, édition de solutions métier, gestion d’infrastructures, cyber sécurité et exécution des processus métier (BPS : Business Process Services)) ;

o à la géographie (pays).

NIVEAU 3 : LA DIVISION - Chaque pays ou filiale est constitué de divisions suivant deux

critères possibles :

o le secteur économique ; o la géographie (régions).

NIVEAU 4 : LES AGENCES - Chaque division regroupe des agences qui constituent les unités

économiques de base de l’organisation. Elles fonctionnent en centres de profit et disposent d’une réelle autonomie. Le pilotage commercial et Ressources Humaines se fait de façon hebdomadaire et le pilotage économique (compte d’exploitation et budget) est suivi mensuellement.

1.1.2

Le secteur d’activité

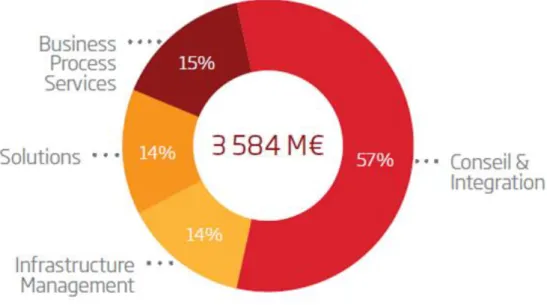

Sopra Steria propose l’un des portefeuilles d’offres les plus complets du marché : conseil et intégration de systèmes, édition de solutions métiers et technologiques, gestion d’infrastructures, cyber sécurité et exécution de processus métier. La figure ci-dessous met en évidence la part de chaque offre dans le chiffre d’affaires.

Page 8 sur 145

Figure 1 : Part des offres dans le Chiffre d’Affaires Sopra Steria

1.1.2.1 Activités

L’entreprise Sopra Steria a donc quatre principaux types d’activités qui sont décrits ci-dessous.

1.1.2.2 Conseil et intégration de systèmes

Le conseil est un accompagnement qui consiste pour l’essentiel à appréhender les enjeux métiers des clients au travers d’une forte expertise sectorielle puis à concevoir des trajectoires de transformation (processus métier, urbanisation du SI, conduite du changement…) leur permettant de tirer le meilleur parti des nouvelles technologies numériques.

L’offre d’Intégration de systèmes du Groupe adresse à la fois les enjeux d’obsolescence et de modernisation du système d’information en garantissant flexibilité optimale et création de valeur. Les équipes de Sopra Steria accompagnent leurs clients (Orange, SNCF ou BforBank par exemple) dans la mise en œuvre de projets en mode agile et industrialisé.

1.1.2.3 Cyber sécurité

Sopra Steria propose une offre en réponse à trois enjeux majeurs de la Cyber sécurité :

Prévention : principalement des activités de conseil autour de l’analyse de risques, la mise

en place et le pilotage d’une stratégie de sécurité, l’aide à la gouvernance, la conformité réglementaire ou technique, les audits de sécurité ;

Protection : déploiement de solutions de protection des identités (Identity and Access

Management), des données (chiffrement, authentification forte, Data Leakage Protection) et des transactions (Public Key Infrastructure) ;

Détection & Réaction : mise en place d’une « tour de contrôle » pour la gestion en temps

réel des incidents (Security Incident Event Management & Security Operations Centre), l’investigation en cas d’attaque avérée (forensics), la gestion de crise et la veille.

Page 9 sur 145

1.1.2.4 Gestion des infrastructures informatiques

Sopra Steria assure tout ou partie de l’exploitation des infrastructures informatiques en délivrant des prestations telles que :

Le service desk : assistance technique et métier auprès des utilisateurs ou des help desks

client.

La supervision des infrastructures systèmes et réseaux.

L’administration et l’exploitation des infrastructures systèmes et réseaux

L’hébergement des infrastructures au sein de data centers.

Le service cloud : l’intégration des services Cloud (IaaS [2], PaaS [3], SaaS [4]) dans

l’écosystème de l’entreprise.

1.1.2.5 Solutions métier

Sopra Steria met son expertise métier au service de ses clients à travers des solutions packagées dans trois domaines : la Banque, les Ressources Humaines et l’Immobilier. Le Groupe adapte et déploie ses solutions applicatives pour proposer à ses clients des logiciels performants, en harmonie avec le développement de leur entreprise et à l’état de l’art en matière de technologies de l’information, de savoir-faire et d’expertise.

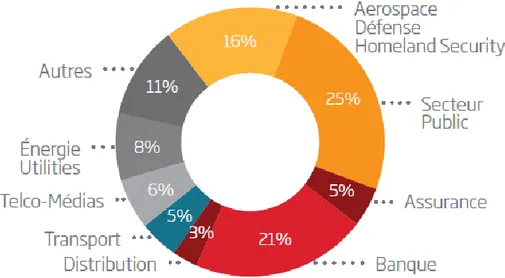

En complément, la figure ci-dessous montre la répartition des activités du groupe dans les différents domaines du marché des Entreprises de Services Numériques (ESN).

Figure 2 : Répartition des activités du groupe dans les différents domaines du marché des ESN

1.1.2.6 France et Monde

Sopra Steria est surtout implanté en France et en Europe, mais continue de son expansion dans le Monde entier. La figure ci-dessous, très complète, montre la répartition des collaborateurs Sopra Steria et du Chiffre d’Affaires sur le Monde, non sans montrer une certaine corrélation.

Page 10 sur 145

1.1.3 Division défense et sécurité

Comprenant plusieurs agences (dont l’agence 194 dans laquelle je travaille), la Division défense et sécurité est en charge des projets pour le compte du Ministère de la Défense et du Ministère de l’Intérieur.

Les projets concernent par exemple le système de paie de l’armée, les systèmes d’information (SI) des approvisionnements des produits de santé ou les SI des permis de conduire.

1.1.4 Projet SIA

Le projet Système d’Information des Armées (SIA), sur lequel je travaille également, est attribué à une agence dédiée au sein de Sopra Steria : l’agence 194 - SIA - SIOC. C’est un projet majeur et important sur le long terme, le contrat initial étant prévu sur une dizaine d’années.

1.1.4.1 Contexte et enjeux du projet

L’évolution des structures de commandement, qui renforce le caractère interarmées des engagements français, et les objectifs de réduction des coûts ont conduit le ministère de la Défense à entreprendre la rationalisation des SI des armées (Air, Terre, Marine). L’objectif est d’aboutir, en 2017, à un SI opérationnel pleinement interarmées, appelé SIA. L’enjeu du programme SIA est triple :

Au plan opérationnel : passer d’une logique de milieu à une logique de fonctions, avec un

esprit de simplification pour l’utilisateur opérationnel, pour l’exploitant et pour le décideur. Au plan de l’organisation du ministère : maîtriser le coût global de la fonction « systèmes

d'information et de communication » (SIC) et de structurer l’interopérabilité.

Au plan de la maturité technique du système : rationaliser le parc applicatif, maintenir le

système à l’état de l’art technologique et lui donner la capacité d’accueillir des applications tierces.

Page 11 sur 145

1.1.4.2 Mission et valeur ajoutée de Sopra Steria

S’appuyant sur son savoir-faire d’éditeur, Sopra Steria est architecte-intégrateur du programme SIA. en tant qu’architecte : définition du schéma directeur et de l’architecture d’ensemble du

SIA, mise en cohérence des SIOC, accroissement de l’interopérabilité des systèmes, standardisation.

en tant qu’intégrateur : organisation, outils, règles, référentiels techniques communs aux sous-systèmes, intégration des sous-systèmes et composants réalisés par des MOI Tiers, livraison d’un système cohérent aux forces par le biais de configurations types du SIA, préparation et plan de déploiement avec MCO/MCS.

De plus, Sopra Steria a créé le « SIA LAB », un espace où les PME sont invitées à présenter leurs produits innovants susceptibles d’être intégrés dans le programme SIA.

1.1.4.3 Bénéfices pour le client

Pour le Ministère de la Défense, les bénéfices sont multiples :

mise en cohérence des SIOC (SI Opérationnels et de Commandement) visant la réduction

des coûts de possession, l’optimisation du soutien et des services aux utilisateurs ; accroissement de l’interopérabilité des systèmes, standardisation de processus ;

transformation et valorisation du patrimoine du système d’information des armées.

1.2 Présentation de mes missions

Depuis mon arrivée au sein du groupe, j’ai participé à plusieurs missions, toutes différentes. Certaines ont été de courtes durées, pour d’autres je suis encore sur le sujet et biens sur d’autres missions viennent de débuter fin 2016 et vont se poursuivre en 2017.

Je ne parlerais dans le paragraphe suivant que des projets majeurs et non confidentiel sur lesquels je suis ou j’ai été employé.

A mon arrivée au sein du groupe j’ai été affecté au programme SIA précédemment cité et j’ai débuté en étant le référent fonctionnel et technique d’un composant de supervision de la sécurité à destination des armées. Je suis aujourd’hui plus particulièrement responsable du processus de conformité sécurité du programme SIA et je participe en tant qu’expert sécurité à l’élaboration de la stratégie de surveillance des configurations. D’autre part, j’ai élaboré et je porte l’offre d’audit sécurité du pôle cyber, j’ai eu donc le plaisir de tenir le rôle de responsable d’équipe d’audit pour le compte du ministère de l’intérieur pour qui j’ai réalisé 6 audits en 2016 répartis sur toute la France. Pour finir, je suis toujours le responsable sécurité d’un projet qui consiste à développer et à mettre en place une application de gestion pour un ministère. C’est dans le cadre de cette dernière mission qui vous sera présentée au sein de ce mémoire que j’ai réalisé ma mission d’analyse de risque. Cette mission n’est pas officiellement terminée à ce jour étant donné que le poste de responsable sécurité est maintenu durant toute la vie du projet. Toutefois, ce rôle prévoit un ensemble de tâches à réaliser bien différentes en fonction de l’avancement du projet. Ainsi, le projet est aujourd’hui très avancé ce qui me permettra de vous présenter bout à bout, les objectifs de ma mission et les résultats de cette dernière.

Page 12 sur 145

Parmi les objectifs majeurs de cette mission on peut compter la réalisation d’un plan d’assurance sécurité dont je ne parlerai pas au sein de ce mémoire car il s’agit avant tout d’un document qui traite de qualité et d’une analyse de risque qui fera l’objet de toute notre attention et qui a été l’objet de mon étude. En effet, cette analyse de risque est le cœur du dossier de sécurité de l’application. Pour que le projet puisse être validé et mis en production, cette analyse de risque est obligatoire et ses résultats sont jugés par la direction du client. Si l’analyse et ses conclusions sont jugées valides alors l’application pourra être mise en production, on parlera d’homologation, si ce n’est pas le cas la mise en production de l’application est repoussée voir même le projet peut être remis en cause. Il faut voir cette étape comme une validation stratégique, l’analyse de risque fait donc partie des livrables dits structurant pouvant remettre en cause le projet, en opposition aux livrables opérationnels (processus, procédures).

2 Construction de ce mémoire

Ce mémoire est partagé en 6 grands chapitres, le premier est l’introduction, qui comprend la présentation de l’entreprise et qui présente la construction de se mémoire. Le second présente la problématique générale et les objectifs de la mission. Le troisième chapitre est l’analyse des besoins, il est lié aux enjeux généraux et aux objectifs de sécurité. Le quatrième chapitre détaille la réalisation de la mission alors que le cinquième chapitre présente le bilan de la mission. Le dernier chapitre quant à lui propose une conclusion à ce mémoire.

Afin de traiter la problématique nous partagerons donc ce mémoire selon le modèle ci-dessous en suivant le fil conducteur qui nous est imposé par la nature de la mission :

1 – Introduction

2 – Problématique générale 3 – Analyse des besoins 4 – Réalisation de la mission 5 – Bilan de la mission 6 - Conclusion

Tableau 1 : Construction du mémoire

L’objectif premier d’une étude sécurité est de donner une vision globale des risques de sécurité pesant sur un périmètre donné. L’analyse de risque, objet de la mission et de ce mémoire qui vous sera présentée tout au long de ce mémoire constitue un fil conducteur fort car elle a été réalisé en se basant et en adaptant la méthode d’analyse de risque EBIOS:2010 proposée par l’ANSSI [5]. Nous respecterons notamment durant cette mission les principes du Référentiel Général de Sécurité (RGS V2 - [6]) Français ainsi que l’ISO 27002:2013(fr) [7].

Page 13 sur 145

Page 14 sur 145

Problématique générale

Notre société est aujourd’hui totalement informatisée. L’espace, la planète, notre corps, tout est connectable mais surtout de plus en plus connecté car de la faisabilité à la réalisation il n’y avait qu’un pas à franchir et il a été franchi. Il n’y a plus un seul endroit sur la surface de la terre qui ne puisse être photographié par satellite. Le cliché est alors traité par un analyste qui en dégagera des données, de l’information et peut être même un renseignement. Ces informations doivent être gérées et quelles que soient nos domaines d’activités, nous sommes confrontés directement à ces systèmes d’information.

Les problèmes de sécurité sont monnaies courantes, allant du vol de numéros de cartes de crédit de particuliers, à la découverte de virus de plus en plus destructeurs qui s’attaquent aujourd’hui au secteur industriel faisant ainsi planer sur nous tous un risque historique.

Ainsi il nous est nécessaire de mettre au point des méthodes et des techniques pouvant réduire considérablement ces risques. La Cyber sécurité tente d’apporter une réponse appropriée à ces menaces.

Avant de présenter les objectifs de la mission qui m’a été confiée, il est nécessaire de préciser les connaissances et méthodes qui m’ont été nécessaires à la réalisation de cette mission. Nous aborderons donc de nombreux thèmes incontournables tel que la sécurité de l’information, la sécurité physique, la sécurité informatique et nous tenterons de réunir au sein de ce document un condensé de connaissances qu’il est nécessaire de d’acquérir en tant qu’ingénieur puis de développer, avant de pouvoir prétendre aborder la mission et la sécurisation à proprement parler. Le choix d’une protection adéquate pour les systèmes d’information est essentiel et compliqué. Rien ne se décide au hasard, il faut s’armer de méthodes. Il est nécessaire de bien connaître son environnement, les objectifs de l’entreprise ou de l’organisme et les technologies qui lui sont disponibles. Mettre en place une politique de sécurité efficace représente un long travail d’étude et de choix, devant apporter la plus grande protection possible aux systèmes d’information.

3 Contexte général

3.1

Le système d’information

Dans ce mémoire, nous évoquerons le « système d’information » comme un moyen dont le fonctionnement fait appel d’une façon ou d’une autre à l’électricité et qui est destiné à élaborer, traiter, stocker, acheminer, présenter ou détruire des informations.

3.2

La sécurité de l’information

Il s’agit de tous les éléments intervenant dans le traitement des données qui sont susceptibles de connaître des défaillances qui menacent la sécurité du système d’information. La sécurité informatique est l'ensemble des moyens mis en œuvre pour minimiser la vulnérabilité d'un système contre des menaces accidentelles ou intentionnelles.

Page 15 sur 145

4 Contexte de la mission

4.1 Objectif de la mission

L’objectif de la mission est de réaliser l’analyse de risques de l’application de gestion de Contrats Immobiliers, mise en place par l’état français.

L’objectif premier de l’étude est de donner une vision globale des risques de sécurité pesant sur l’application et de proposer des mesures de couvertures pour les principaux risques identifiés. L’analyse de risques a été réalisée en s’inspirant de la méthode d’analyse de risque de l’ANSSI EBIOS:2010.

Le second objectif de l’analyse de risque est de contribuer à l’homologation de l’application suivant le RGS (Référentiel Général de Sécurité).

Dans le cadre de cette mission je tiens le rôle de Responsable Sécurité pour Sopra Steria. J’ai pour objectif de :

collecter l’ensemble des informations nécessaires à l’étude, le référentiel documentaire ainsi constitué est stocké sur un espace au sein d’un espace dédié au projet ;

rencontrer les personnes impliquées dans l’étude notamment pour l’identification et la description des biens supports, l’identification des vulnérabilités, l’établissement des sources de menaces, l’établissement des scénarios de menaces ;

synthétiser les résultats des étapes de l’analyse de risque ;

soumettre, à chaque grande étape les documents produits à la direction du client et à ses experts en sécurité pour validation.

À l’issue de l’étude le livrable attendu est un Dossier de Sécurité sur l’application comprenant : le contexte de l’étude ;

la liste des biens essentiels et supports relatifs au périmètre de l’étude avec leurs relations ; la liste des sources de menaces considérées pour l’étude ;

la liste des vulnérabilités identifiées sur les biens supports et des mesures de sécurité contribuant à les diminuer ;

les scénarios de menaces ;

la description des risques non acceptables ; les objectifs de sécurité (au sens EBIOS:2010) ;

les exigences de couvertures préconisées pour les risques non acceptables.

4.2 Organisation du projet

L’analyse de risques a été réalisée et pilotée par Sopra Steria, en l’occurrence par moi-même, pour le compte de la direction d’un ministère.

Page 16 sur 145

Comme évoqué dans le paragraphe précédent, la méthodologie utilisée pour mener l’étude est conforme EBIOS:2010 ce qui était exigé par le client.

Les mesures de sécurité proposées devaient également s'appuyer sur les 2 référentiels que sont l'ISO 27002 (v2013) d'une part et le RGS v2.0 d'autre part, celui-ci étant prévalant dans l'optique de l'homologation RGS de l’application.

Les entretiens suivants ont été réalisés pour l’étude : équipe SSI ;

équipes clients ;

équipes techniques Sopra Steria; équipes fonctionnelles Sopra Steria.

Les sources d’information qui ont été utilisées à l’initialisation de l’étude sont : les CCTP ;

le mémoire Technique de réponse à appel d’offre de Sopra Steria ; les processus et procédures de sécurité du client ;

la politique de sécurité du client ;

4.3 Les enjeux du projet et de l’application

Par application on entend l’architecture technique et fonctionnelle de l’application (les choix de technologies, les vulnérabilités induites aux niveaux technique et fonctionnel, les mesures et fonctionnalités de sécurité implémentées, …).

La mise en place d’un outil de gestion des contrats en remplacement d’une ancienne application constitue un levier pour poursuivre et amplifier la modernisation de la gestion immobilière de l’État. La nouvelle application met à la disposition des utilisateurs un outil accessible, intégré au système d’information de l’état et intégrant une couverture fonctionnelle enrichie. L’application est ouverte sur le pilotage et la diffusion d’une Gestion Électronique des Documents (GED).

Les enjeux de la mise en place de l’application se structurent autour de cinq directions principales : l’apport de nouvelles fonctionnalités et l’amélioration du périmètre fonctionnel

actuellement géré dans l’ancien outil ;

l’intégration d’une dimension pilotage avec la possibilité de s’appuyer sur des restitutions standards et de disposer de requêtes ad-hoc pour l’analyse et la prise de décisions ;

l’intégration dans l’architecture applicative du cœur du système d’information de l’état avec une mise à disposition exhaustive et des informations entre les modules ;

Page 17 sur 145

une gestion des référentiels garantissant l’exactitude des données avec un module demeurant référentiel maître pour les données de patrimoine et un autre devenant le référentiel maître pour les données d’occupation,

un outil unique et fédérateur pour l’ensemble des utilisateurs dans un environnement complexe avec : environ 600 utilisateurs représentants de l’État : des utilisateurs en central, des Services Locaux (SLD) en déconcentré, des Responsables de l’État et entre 600 et 2 000 utilisateurs ministériels pour :

o consulter des données et des restitutions sur les processus de gestion ; o intervenir en création ou modification sur des processus de gestion ;

Page 18 sur 145

Page 19 sur 145

Analyse des besoins

Nous parlons de plus en plus de sécurité de l’information, de cyber sécurité et de lutte informatique défensive mais dans quel but ? Concrètement à quoi sert la sécurité ? Certainement pas à empêcher les attaques, mais surement à ralentir le mouvement et à en diminuer le périmètre et la portée.

5 À quoi sert la Sécurité des Systèmes d’Information ?

Question récurrente à tous les niveaux hiérarchiques : que nous apporte la sécurité informatique ? En dehors d’être un centre de coût pour les structures. La meilleure réponse qu’il m’a été donné, c’est le référentiel de bonnes pratiques ITIL [8] qui nous l’apporte et elle commence par une question.À quoi sert le système d’information ?

Le système d’information nous rend un service, il apporte de la valeur aux entreprises et aux organismes. Mais pour créer ou apporter de la valeur deux choses sont nécessaires, l’utilité et la garantie.

Un logiciel de paie est utile, il facilite la gestion des paies du personnel, mais si son fonctionnement n’est pas garanti, à minima à chaque fin de mois, il perd de son utilité et le logiciel n’apporte donc plus aucune valeur.

Il est donc nécessaire d’avoir des garanties et c’est là que la sécurité du système d’information intervient.

6 Les objectifs de la sécurité

La sécurité informatique vise à assurer plusieurs objectifs, regroupés en quatre grandes familles [9]: la Disponibilité, elle doit permettre l’accessibilité aux données à n’importe quel moment.

Pour une entreprise, les retards dus à l’incapacité d’effectuer un traitement dans les délais peuvent donner lieu à des pénalités dans le cas de livraisons, voir la perte de clients face au non-respect des engagements ;

l’Intégrité, elle garantit que les données n’ont subi aucune détérioration ou modification à l’insu de leur propriétaire ou utilisateur. Ces altérations peuvent amener à des conséquences diverses, telles que la corruption d’informations et l’ajout d’informations supplémentaires et le coût de reconstruction des données que cela implique ;

la Confidentialité, elle consiste à rendre l’information accessible par les personnes autorisées à y accéder seulement. Le vol d’informations sensibles peut être fatal à une entreprise, tant vis à vis de la concurrence que de l’image renvoyée par la société.

la Preuve ou Trace (logs), outre l’utilité technique, une bonne gestion des traces permet l’identification, l’investigation et la conformité légale.

Dans le cadre de ma mission, l’application repose sur une architecture Web, cette dernière doit donc disposer de garanties afin de pouvoir assurer de sa Disponibilité, son Intégrité, sa Confidentialité et de pouvoir administrer une Preuve. On notera que pour avoir une réelle identification, il faut qu’il y

Page 20 sur 145

ait authentification. Il faut être certain des identités (émettrices ou réceptrices), afin de garantir les communications et afin de garantir leur non répudiation, de se protéger contre la négation. La traçabilité permet quant à elle de garder un historique des évènements, une imputabilité et de nos jours la traçabilité est omniprésente et généralisées aux actes les plus communs (Cf. CNIL).

7 Comment atteindre les objectifs en termes de DICP ?

Il nous faut garder en mémoire trois critères lorsque l’on a la responsabilité d’un système d’information et que l’on souhaite le garantir en termes de DICP.Figure 4 : Les trois grandes responsabilités du RSSI

À tout moment de ce mémoire on pourra se situer et dire si ce que l’on entreprend participe à la

Prévention, à la Détection ou à la Réaction face aux risques.

La sécurité est un voyage pas une destination [10].

La mission qui m’a été confiée consiste en une analyse de risques. Il s’agit donc d’étudier et de

Prévenir l’occurrence de risques que l’on arrivera à identifier, ou du moins à en réduire la portée et

l’impact sur le système à protéger.

Lorsque l’on parle de lutte informatique défensive il s’agit d’un travail en profondeur dans le sens ou une succession de mesures doivent être prévues afin de lutter de manière plus ou moins active à la défense du système d’information. Ainsi ce qui est prévu sera détecté et l’on saura comment réagir ou comment réagira le système face à cet événement.

La sécurité du système d’information doit être, une réponse adaptée. Elle doit permettre de protéger les ressources sensibles des menaces redoutées et ceci dans la limite des moyens disponibles. Sa prise en compte dès la phase de faisabilité du système d’information est primordiale (Prévention). La sécurité du SI doit être un élément de la Politique générale de la Sécurité Informatique (PSI) de l’entreprise (Prévention).

La sécurité du système d’intervention, nécessite une documentation organisationnelle et technique et doit évoluer continuellement en fonction d’une veille technologique permanente (Prévention).

8 Les coûts de la sécurité ?

Parlons en immédiatement, la sécurisation d'un système d'information peut représenter des coûts très importants. Le cout de la sécurité est parfois difficilement chiffrable, mais ce qui est sûr c’est qu’un incident de sécurité amène un préjudice financier élevé, ne serait-ce qu’en termes d’image vis-à-vis des clients et des usagers des services de l’entreprise ou de l’organisme concerné.

Pour les professionnels, la sécurité des informations est partout, or sa justification en termes économiques peut être difficile du fait du mode de prise de décision très orienté « retour sur investissement » de surcroit à court terme, mais la sécurité fait partie des besoins non fonctionnels qu’il est vital d’adresser.

Page 21 sur 145

Ne rien protéger ne coûte rien, du moins tant que la sphère publique n’est pas au courant des différents incidents que subit de manière certaine l’organisme. Mettre en place des moyens de sécurité, de supervision, c’est avant tout être capable de détecter un certain nombre d’évènements unitaires mais que souhaite-t’ont réellement les détecter ?

En effet, celui qui ne détecte aucun incident de sécurité n’a évidemment aucun incident de sécurité à gérer et sur lequel communiquer. Ce n’est pas sans raison si l’État Français pense à imposer aux opérateurs d’importance vitale (OIV) la déclaration de leurs sinistres informatiques.

Il est donc très important d’évaluer les risques et les coûts associés pour traiter les menaces qui pèsent sur les entreprises et les États.

De la même manière, se protéger de tout entraîne un coût extrêmement élevé et devient souvent ingérable par les équipes en place. Le risque c’est que la situation soit pire qu’elle ne l’était auparavant.

La définition d’une politique de sécurité (Prévention), son application et son amélioration est une lourde tâche. Il est important de rappeler que la sécurité vise à identifier et à réduire les risques, elle ne les supprime pas. Ainsi on pourra choisir à l’issue d’une analyse de risque de Réduire, Transférer,

Supprimer ou Accepter un risque et le rapport bénéfice sur investissement est un déterminant

majeur.

Afin d’aider les structures à gérer ces risques il existe aujourd’hui des normes spécifiques tel que l’ISO 27005, qui aide à mettre en place les processus, ainsi que le référentiel documentaire nécessaire au traitement réfléchi des risques qui pèsent sur les systèmes d’informations. Cette norme s’intègre parfaitement à une démarche qualité itérative de type PDCA [11] et est donc conforme ISO 9001 [12], ISO 27001 [13], ISO 20000 [14] et bien sûr au référentiel ITIL. Dans la réalisation de ma mission je me suis basé sur tous les référentiels, bonnes pratiques, méthodes et normes à ma disposition et tel qu’étudié dans des unités d’enseignements tel que NFE2019 qui reste l’unité d’enseignement qui m’a le plus préparée à mon métier actuel.

Page 22 sur 145

Page 23 sur 145

Réalisation de la mission

Les menaces susceptibles d’affecter un système informatique sont nombreuses et variées. Que ce soit accidentel ou intentionnel, que la menace soit interne à la structure visée ou externe, les menaces sont légions. De plus, ces menaces pèsent à tous les niveaux, depuis l’accès physique aux systèmes, jusqu’à l’intrusion par l’intermédiaire d’internet.

Des méthodes et référentiels existent, en fonction des risques à traiter. En sécurité des systèmes d’information on retiendra : la méthode EBIOS déjà régulièrement cité au sein de ce mémoire, la méthode MEHARI [15], la démarche ISO 27001 et son annexe A détaillée dans l’ISO 27002 ainsi que la démarche générale de l’ISO 27005 [16]. Je vous propose en annexe 2, un panel de menaces plutôt standards que j’ai réalisé selon la méthode EBIOS:2010 afin de m’aider dans ma mission.

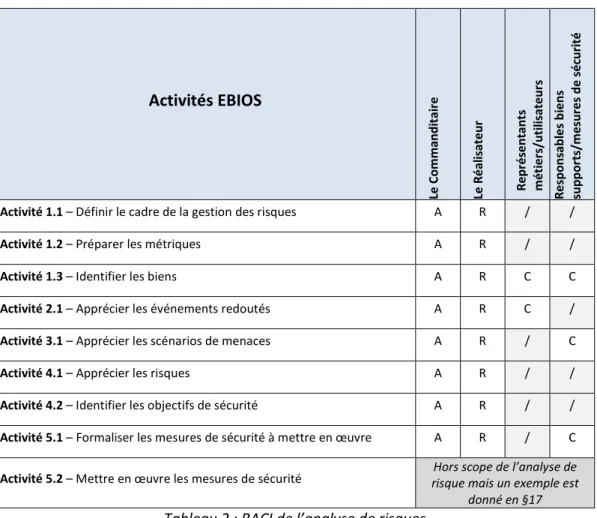

Les activités EBIOS:2010 peuvent se résumer simplement par le tableau que j’ai réalisé et que je vous présente ci-dessous, elles ont été adaptées à la constitution de ce mémoire afin d’avoir un plan le plus clair possible. Ce travail a été présenté dans l’analyse de risque livrée au client.

Pour mener à bien une analyse de risque, l’organisation suivante que j’ai proposé fait partie des meilleures pratiques :

Activités EBIOS

Le C o mman d itai re Le R é al isate u r R e p ré se n tan ts mé ti e rs/u ti lisate u rs R e spo n sab le s b ie n s sup p o rts/mesur e s de s é cu ri téActivité 1.1 – Définir le cadre de la gestion des risques A R / /

Activité 1.2 – Préparer les métriques A R / /

Activité 1.3 – Identifier les biens A R C C

Activité 2.1 – Apprécier les événements redoutés A R C /

Activité 3.1 – Apprécier les scénarios de menaces A R / C

Activité 4.1 – Apprécier les risques A R / /

Activité 4.2 – Identifier les objectifs de sécurité A R / /

Activité 5.1 – Formaliser les mesures de sécurité à mettre en œuvre A R / C Activité 5.2 – Mettre en œuvre les mesures de sécurité risque mais un exemple est Hors scope de l’analyse de

donné en §17

Page 24 sur 145

Explications :

R : Réalisateur (celui qui réalise) ;

A : Approbateur (celui qui approuve ou non l’action qui a été réalisée) ;

C : Consulté (ceux que l’on peut faire participer sans qu’il n’ait les responsabilités liées aux autres fonctions) ;

I : Informé (ceux que l’on souhaite tenir informé sans qu’il n’ait de responsabilités).

Dans le cadre d’une analyse de risques le réalisateur doit conformément à la mission qui m’a été confiée effectuer l’ensemble des tâches suivantes :

collecter l’ensemble des informations nécessaires à l’étude, constituer le référentiel documentaire de l’analyse et le stocker au sein du répertoire aux droits d’accès adéquat ; rencontrer les personnes impliquées dans l’étude notamment pour l’identification et la

description des biens supports, l’identification des vulnérabilités, l’établissement des sources de menaces, l’établissement des scénarios de menaces ;

synthétiser les résultats des étapes de l’étude EBIOS ;

soumettre, à chaque grande étape les documents produits au client pour validation.

À l’issue de l’étude le livrable attendu est un Dossier de Sécurité sur l’application comprenant : le contexte de l’étude ;

la liste des biens essentiels et supports relatifs au périmètre de l’étude avec leurs relations ; la liste des sources de menaces considérées pour l’étude ;

la liste des vulnérabilités identifiées sur les biens supports et des mesures de sécurité contribuant à les diminuer ;

les scénarios de menaces ;

la description des risques non acceptables ; les objectifs de sécurité (au sens EBIOS:2010) ;

les exigences de couvertures préconisées pour les risques non acceptables.

9 Définition du cadre de la gestion des risques

Pour réaliser ma mission j’ai dû me poser beaucoup de questions et faire un grand travail de recherche afin de compléter mes connaissances. Pourquoi vouloir réaliser une analyse de risque et y associé un plan de traitement des risques ? Tout simplement car on nous veut du mal, intentionnellement c’est sûr, mais également par négligence. De qui s’agit-il ? Pour répondre à ces questions, il faut faire un état des lieux et réaliser une typologie de l’attaquant. Il s’agit là d’une des premières tâches que j’ai dû réaliser.

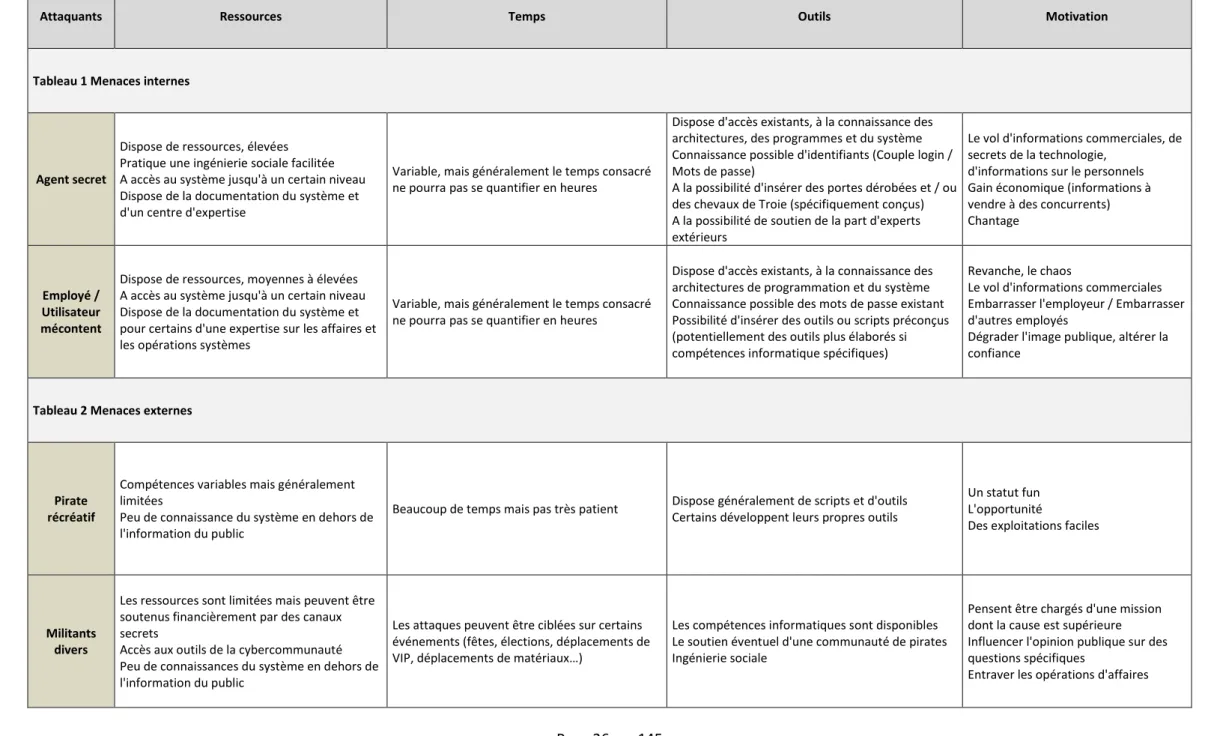

L’IAEA (International Atomic Energy Agency) a publié en 2011 une typologie de l’attaquant efficace [17], assez efficace pour être encore reprise de nos jours par les entreprises et organismes qui souhaitent typer les profils à risques qui s’intéressent à leurs structures et intégrer cette typologie à leur réflexion.

Page 25 sur 145

J’ai réalisé pour mon client une adaptation de la typologie originale de l’IAEA que je vous propose dans le tableau ci-dessous, la version originale en anglais a été interprétée. Des méthodes comme EBIOS proposent également d’identifier les sources de menaces j’en proposerai une adaptation plus loin dans ce mémoire, mais une typologie de l’attaquant comme celle proposée ci-dessous comporte des informations supplémentaires (outils, motivations). Les outils sont d’ailleurs nombreux et seront détaillés au sein de ce chapitre car pour pouvoir se protéger il faut connaitre les risques encourus et j’ai donc réalisé à travail de recherche afin de remplir au mieux ma mission.

Un aperçu des attaques :

accès physique ; interception de communication ; dénis de service ;

intrusions ;

ingénierie sociale (social engineering) ; trappes ;

attaques par rebond ; les maliciels ;

les virus, mutant, polymorphes, les rétrovirus, les virus de secteur d’amorçage, les virus trans-applicatifs (ou virus macro) ;

les vers ;

les HOAX (canular) ;

les chevaux de Troie (backdoor) ; les bombes logiques ;

les espiogiciels (spyware) ;

les enregistreurs de frappe (keyloggers) ; les pollupostages, pourriels (spam) ; les techniques d’hameçonnage (phishing) ;

les supports de stockage piégés tel que les clés USB ;

écoute passive, d’un téléphone, d’un réseau, interception d’ondes, lecture de documents, d’écrans ;

Page 26 sur 145

Attaquants Ressources Temps Outils Motivation

Tableau 1 Menaces internes

Agent secret

Dispose de ressources, élevées Pratique une ingénierie sociale facilitée A accès au système jusqu'à un certain niveau Dispose de la documentation du système et d'un centre d'expertise

Variable, mais généralement le temps consacré ne pourra pas se quantifier en heures

Dispose d'accès existants, à la connaissance des architectures, des programmes et du système Connaissance possible d'identifiants (Couple login / Mots de passe)

A la possibilité d'insérer des portes dérobées et / ou des chevaux de Troie (spécifiquement conçus) A la possibilité de soutien de la part d'experts extérieurs

Le vol d'informations commerciales, de secrets de la technologie,

d'informations sur le personnels Gain économique (informations à vendre à des concurrents) Chantage

Employé / Utilisateur mécontent

Dispose de ressources, moyennes à élevées A accès au système jusqu'à un certain niveau Dispose de la documentation du système et pour certains d'une expertise sur les affaires et les opérations systèmes

Variable, mais généralement le temps consacré ne pourra pas se quantifier en heures

Dispose d'accès existants, à la connaissance des architectures de programmation et du système Connaissance possible des mots de passe existant Possibilité d'insérer des outils ou scripts préconçus (potentiellement des outils plus élaborés si compétences informatique spécifiques)

Revanche, le chaos

Le vol d'informations commerciales Embarrasser l'employeur / Embarrasser d'autres employés

Dégrader l'image publique, altérer la confiance

Tableau 2 Menaces externes

Pirate récréatif

Compétences variables mais généralement limitées

Peu de connaissance du système en dehors de l'information du public

Beaucoup de temps mais pas très patient Dispose généralement de scripts et d'outils Certains développent leurs propres outils

Un statut fun L'opportunité

Des exploitations faciles

Militants divers

Les ressources sont limitées mais peuvent être soutenus financièrement par des canaux secrets

Accès aux outils de la cybercommunauté Peu de connaissances du système en dehors de l'information du public

Les attaques peuvent être ciblées sur certains événements (fêtes, élections, déplacements de VIP, déplacements de matériaux…)

Les compétences informatiques sont disponibles Le soutien éventuel d'une communauté de pirates Ingénierie sociale

Pensent être chargés d'une mission dont la cause est supérieure Influencer l'opinion publique sur des questions spécifiques

Page 27 sur 145

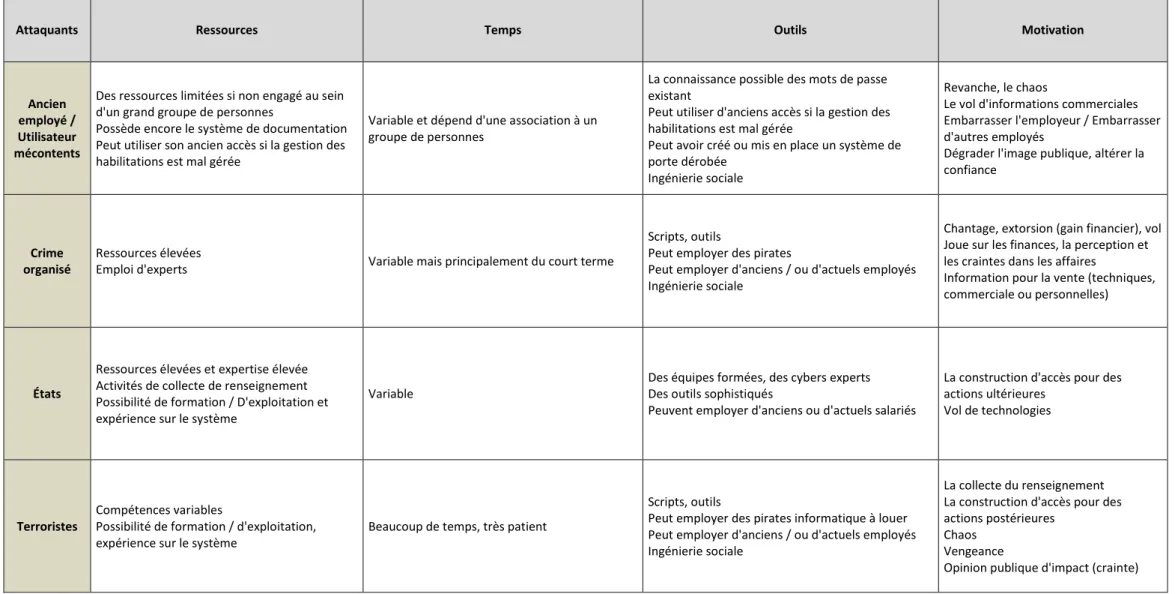

Attaquants Ressources Temps Outils Motivation

Ancien employé / Utilisateur mécontents

Des ressources limitées si non engagé au sein d'un grand groupe de personnes

Possède encore le système de documentation Peut utiliser son ancien accès si la gestion des habilitations est mal gérée

Variable et dépend d'une association à un groupe de personnes

La connaissance possible des mots de passe existant

Peut utiliser d'anciens accès si la gestion des habilitations est mal gérée

Peut avoir créé ou mis en place un système de porte dérobée

Ingénierie sociale

Revanche, le chaos

Le vol d'informations commerciales Embarrasser l'employeur / Embarrasser d'autres employés

Dégrader l'image publique, altérer la confiance

Crime organisé

Ressources élevées

Emploi d'experts Variable mais principalement du court terme

Scripts, outils

Peut employer des pirates

Peut employer d'anciens / ou d'actuels employés Ingénierie sociale

Chantage, extorsion (gain financier), vol Joue sur les finances, la perception et les craintes dans les affaires

Information pour la vente (techniques, commerciale ou personnelles)

États

Ressources élevées et expertise élevée Activités de collecte de renseignement Possibilité de formation / D'exploitation et expérience sur le système

Variable

Des équipes formées, des cybers experts Des outils sophistiqués

Peuvent employer d'anciens ou d'actuels salariés

La construction d'accès pour des actions ultérieures

Vol de technologies

Terroristes

Compétences variables

Possibilité de formation / d'exploitation, expérience sur le système

Beaucoup de temps, très patient

Scripts, outils

Peut employer des pirates informatique à louer Peut employer d'anciens / ou d'actuels employés Ingénierie sociale

La collecte du renseignement La construction d'accès pour des actions postérieures

Chaos Vengeance

Opinion publique d'impact (crainte) Tableau 3 : Typologie de l'attaquant

Page 28 sur 145

Dans le cadre de la mission qui m’a été confiée j’ai sélectionné les sources de menace au sein de la base de connaissance de la méthode EBIOS conformément aux consignes. Comme le veut le processus à chaque étape les experts SSI du client valide les propositions faites par le Responsable Sécurité du projet.

Voici donc les sources de menaces retenues pour l’étude avec leur typologie (au sens EBIOS:2010) et leur description dans le contexte de l’application sont les suivantes :

Type N° Sources de menaces Sélection Dénomination / justification si non retenue

Humaines & malveillantes

1 Interne, malveillante, avec

de faibles capacités Oui

Personnel interne avec des droits utilisateurs simples ou sans droits particuliers sur l’application, personnel du data centre sans droits physiques et logiques sur les équipements

2 Interne, malveillante, avec

des capacités importantes Oui

Exploitants, développeurs, personnel interne avec des droits élevés dans l'application, équipe support, personnel du data centre avec des droits physiques et /ou logiques sur les équipements, équipe interne support flux

3 Interne, malveillante, avec

des capacités illimitées Oui Administrateur technique interne

4 Externe, malveillante, avec

de faibles capacités Oui

Utilisateurs de l’application avec des droits standards, autres utilisateurs du réseau, utilisateurs des applications satellites

5 Externe, malveillante, avec

des capacités importantes Oui

Hackers, utilisateurs avec des droits élevés (ex : valideurs, …), concurrent d'un autre client du data centre.

6 Externe, malveillante, avec

des capacités illimitées Oui Gouvernement étranger, terroristes, groupes mafieux.

Humaines & accidentelles

7 Interne, sans intention de nuire, avec de faibles capacités

Oui Personnels du data centre non affectés à l'environnement L’application (intervention sur clim/courant secouru/arrivées télécom/…).

8 Interne, sans intention de nuire, avec des capacités importantes

Oui

Exploitants, développeurs, personnel interne avec des droits élevés dans l'application, équipe support, sous-traitant du data centre avec des droits physiques et ou logiques sur les équipements, équipe interne support flux, auditeurs commandités

9 Interne, sans intention de nuire, avec des capacités illimitées

Oui Administrateur technique

10 Externe, sans intention de nuire, avec de faibles capacités

Oui Utilisateurs de l’application avec des droits standards

11 Externe, sans intention de nuire, avec des capacités importantes

Oui

Utilisateur de l’application avec des droits élevés, auditeurs tiers commandité, l'hébergeur (ex : entreprise réalisant des travaux dans la zone du data centre…).

Page 29 sur 145

Type N° Sources de menaces Sélection Dénomination / justification si non retenue

12 Externe, sans intention de nuire, avec des capacités illimitées

Non Non exposé à ce type de menace (activité industrielles susceptibles de provoquer des sinistres majeurs, explosions dans le voisinage…)

Non humaines

13 Code malveillant d'origine

inconnue Oui Malware non ciblé

14 Phénomène naturel Oui Usure naturelle, phénomènes météorologiques ou climatiques imprévisibles mais récurrents : foudre, canicule, tempête…

15 Catastrophe naturelle ou

sanitaire Oui Le data centre de Vauban est situé dans une zone inondable

16 Activité animale Non Non exposé à ce type de menace. (rongeurs, animaux dangereux pour l'homme)

17 Événement interne Oui Incendie, inondation due à une rupture de canalisation, problème de climatisation, grève, défaillance technique, accident d'une personne… Tableau 4 : Sources de menaces considérées pour l’analyse de risque

Page 30 sur 145

9.1 Les risques internes aux entreprises et organismes

Le réalisateur de l’analyse de risque est conscient dès le début de sa mission des risques encourus par les entreprises et organismes pour lesquels il intervient. Ainsi, il garde en tête un ensemble de risques mais n’oriente pas les personnes qu’il interroge durant sa mission et suit le déroulement de la méthode d’analyse de risque qu’il a proposé à son client afin de ne pas fausser les résultats obtenus notamment auprès des représentants métier. Pour se faire j’ai adopté ainsi une posture indépendante que l’on peut comparer à la posture d’auditeur tel que présentée au sein de la norme ISO 19011 [18].

Les sous-chapitres qui vont suivre tracent les connaissances qu’il m’a été nécessaire soit d’acquérir soit de développer pour mener à bien ma mission. Tout ingénieur à qui il est demandé de réaliser une mission d’analyse de risque doit acquérir les connaissances macroscopiques suivantes car elles sont un préalable au bon déroulement de la méthode d’analyse de risque.

Pour être pertinent et apporter une plus-value dans le cadre d’une analyse de risque il faut s’être forgé une grande connaissance du sujet.

9.1.1 Les risques physiques

N’oublions pas avant toute chose de penser à la sécurité physique car la sécurité informatique n’a pas toujours été la réponse par excellence face aux risques encourus. Un ordinateur connecté sans surveillance est une porte ouverte sur des données confidentielles dont le vol ou la perte pourraient être critique. Lors de la disparition de matériel, il ne suffit pas de prendre en compte la simple valeur matérielle des éléments à remplacer, mais également le coût de reconstitution des données qui ont été perdues. Cette notion représente un impact financier beaucoup plus élevé, tant par la non disponibilité de l’information que par le temps nécessaire à sa restauration.

Qu’ils soient dus à des actes malveillants ou des accidents, les risques physiques encourus pourraient être classifiés en trois grandes catégories :

les destructions ; les pannes ; les vols.

Les équipements informatiques restent fragiles et sensibles à leur environnement. Les destructions peuvent être liées à des risques accidentels, tels que les incendies, une explosion, inondation ou la foudre, de même que certains dysfonctionnements et pannes. L’erreur humaine peut également entraîner de graves conséquences (chocs, introduction de corps étrangers…) tout comme une mauvaise utilisation (oubli de sauvegarde, écrasement de fichiers ou erreur d'utilisation…). Des actes de sabotage doivent aussi être envisagés, dans le cas de destruction volontaire de ressources informatiques, mais l’acte malveillant le plus courant envers le matériel informatique reste le vol d’équipement ou de données. La disparition d’informations contenues sur un disque dur peut avoir des conséquences désastreuses pour une entreprise, les ordinateurs portables étant particulièrement vulnérables face à cette menace, car ils peuvent facilement être volés.

9.1.2 La confidentialité, notamment sur internet

La connexion d’une entreprise à internet représente l’ouverture de son système d’information sur l’extérieur, ouvrant la porte à toutes les formes d’agressions. Mais la menace peut également venir de l’intérieur, par les informations que les utilisateurs vont divulguer. Fournir des informations personnelles sur un site internet par l’intermédiaire d’un formulaire (nom, adresse, numéro de carte de crédit, numéro

Page 31 sur 145

de sécurité sociale…) représente un risque potentiel. Ces informations peuvent être vendues pour des opérations commerciales, ou être utilisées pour usurper une identité.

Les cookies stockés sur une machine sont une source de renseignements qui pose des problèmes de confidentialité. Ces petits fichiers textes placés sur le disque dur de l'ordinateur permettent de garder la trace des utilisateurs d’internet. Ils peuvent contenir, outre des informations concernant les visites de sites internet, des données personnelles de l'utilisateur, telles que son nom ou son mot de passe. Ce n’est pas anodin si la loi impose désormais aux responsables de sites et aux fournisseurs de solutions d'informer les internautes et de recueillir leur consentement avant l'insertion de cookies ou autres traceurs. En France, la CNIL qui est en charge de veiller à ce que l’informatique soit au service des citoyens et qu’il ne soit porté atteinte ni à l’identité humaine, ni aux droits de l’homme, ni à la vie privée, ni aux libertés individuelles ou publiques, réalise un travail primordial.

De manière générale, les utilisateurs ne connaissent pas l'usage des données qui sont récupérés à leur insu. De même, l'adresse IP affectée à l'ordinateur connecté à internet permet de suivre la machine à travers les sites visités. Il est ainsi possible de déterminer le parcours d’une personne sur la toile. L’anonymat n’est pas non plus garanti lors de l’envoi de courrier électronique. Le destinataire peut ainsi facilement récupérer l’adresse de l’expéditeur. Toujours en France, la CNIL met à disposition de tous, un outil de visualisation qui identifie en temps réel les cookies qui transmettent des informations à d'autres sites, cet outil c’est « Cookieviz ».

9.1.3 La divulgation

La divulgation d’informations internes à l’entreprise peut être malveillante mais elle peut également être involontaire de la part des utilisateurs. Les pirates peuvent utiliser ce moyen pour se procurer des renseignements précieux, on parle de « social engineering ». Cette méthode repose sur les points faibles des personnes en relation avec le système informatique. Le but est de les piéger afin de leur faire révéler leur mot de passe, non pas directement, mais via des informations qui pourraient s’avérer intéressantes afin de découvrir ce mot de passe.

Une attaque directe pourrait consister à se faire faire passer pour un technicien, mentionnant qu’il a besoin urgemment du mot de passe de l’utilisateur pour l’administration du système. Couplée à cette situation d’urgence, cette technique ne laisse pas à l’utilisateur le temps de la réflexion (Technique de la contrainte de temps). Une autre forme de « social engineering » consiste à deviner le mot de passe utilisateur à partir des informations qu’il sème. Les pirates cherchent alors à obtenir le maximum de renseignements sur le possesseur de la machine, d’où l’importance de ne pas choisir de mots de passe en rapport avec soi-même. Ces méfaits sont commis par téléphone, mais ils peuvent également être menés par lettre, par contact direct ou par courrier électronique. Pour cette solution, le pirate peut alors maquiller l’adresse source afin de se faire passer pour l’interlocuteur qu’il désire.

9.1.4 Les infections

Les infections informatiques concernent les menaces engendrées par l’exécution d’un programme ou l’ouverture d’un fichier corrompu sur une machine. Cette exécution entraîne alors l’installation d’un programme malveillant. La plupart des infections est transmise par internet, généralement par les pièces jointes du courrier électronique ou par des téléchargements. Ces programmes malveillants peuvent appartenir à une des trois catégories suivantes :

les virus ;

Page 32 sur 145 les vers.

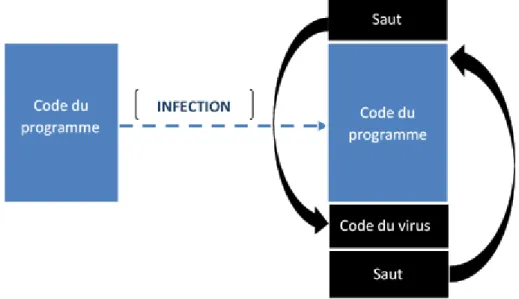

9.1.4.1 Les virus

Un virus est un programme dont la fonction première est de se répliquer en incluant des copies de lui-même dans différents éléments du système. Cette seule caractéristique permet de classer un programme dans la famille des virus. Ceux-ci doivent obligatoirement être exécutés pour infecter la machine cible. Leurs conséquences dévastatrices viennent des actions qu’ils exécutent en plus de leur fonction de propagation. Ces actions peuvent être inoffensives, telles que l’apparition de messages à l’écran, ou beaucoup plus graves, comme l’effacement ou l’altération de données.

Mais la gravité d’un virus n’est pas fonction de la rapidité de son action. En effet, un virus trop violent détruisant immédiatement le support de données n’aura que peu de chances de survivre et peu de conséquences face à une bonne politique de sauvegarde. En revanche, un virus agissant de manière progressive pourra passer inaperçu suffisamment longtemps pour créer des dégâts irréversibles et rendre les sauvegardes réalisées avant la contamination, obsolètes.

Les virus peuvent être classés suivant leur mode de propagation et leurs cibles :

- Les virus systèmes sont stockés dans la zone amorce d'un disque. Ce type de virus est chargé au

démarrage de la machine et réside alors en mémoire. La propagation de ce type de virus s’effectue lors du démarrage d’une machine contenant une disquette contaminée. Les P.C. démarrant par défaut sous « A: », le code infecté du secteur d’amorce de la disquette contaminera celui du disque dur.

- Les virus de fichiers s'attachent à un exécutable (com, exe, bin, sys…) en modifiant la séquence des

instructions du programme ou en le remplaçant. Ces virus sont activés à chaque ouverture de ces fichiers et restent en mémoire, infectant les programmes qui sont exécutés ensuite. D’autres virus de fichiers sont eux non-résidents et infectent un programme au hasard lorsqu’ils sont exécutés. Ce type de virus est plus fréquent car il est plus simple à écrire.

- Les macrovirus représentent une grande partie des virus actuels. Écrits dans un langage beaucoup plus

simple que l’assembleur nécessaire aux virus cités précédemment, ils infectent les fichiers d'une application particulière (doc, xls…) par l’intermédiaire des macros. Les fichiers infectés sont des fichiers de données et non des exécutables. Leur échange fréquent dans le monde de l’entreprise rend leur propagation plus aisée.

Page 33 sur 145

9.1.4.2 Infection d’un programme par un virus

Le fait qu’il existe plusieurs variantes d’un même virus le rend d’autant plus difficile à détecter. C’est pour cette raison que certains créateurs de virus ont pensés à faire modifier l’apparence de leur code lors de leur réplication. On appelle ces programmes infectants virus polymorphes. D’autres virus ont la propriété d’être furtifs, c’est à dire qu’ils vont se cacher lorsqu’un antivirus tentera d’accéder à un fichier infecté, présentant à celui-ci une version saine du fichier.

La prolifération des programmes contaminants s’accélère, la conception d’un virus n’étant plus seulement accessible aux informaticiens particulièrement talentueux. En effet, en plus des nombreuses documentations sur le sujet, des programmes de création de virus à la carte circulent sur internet, permettant la naissance de nouveaux programmes infectants en quelques clics de souris. De plus, les virus deviennent de plus en plus sophistiqués, rendant leur détection toujours plus complexe.

9.1.4.3 Les vers

Un ver est un programme capable de s’auto-répliquer et de se propager d’une machine à l’autre par l’intermédiaire d’un réseau. Contrairement aux virus, ils n’ont pas forcément besoin d’une intervention humaine et d’un support pour se propager (programme hôte, fichier, disquette…). Certains vers peuvent nécessiter l’ouverture d’une pièce jointe de courrier électronique par exemple, mais d’autres ont des fonctions de propagation indépendantes. Ils utilisent des aspects particuliers des systèmes d’exploitation et s’exécutent automatiquement lorsqu’ils sont introduits dans un nouveau système.

La plupart des vers utilisent les logiciels de messagerie pour se propager, en récupérant les listes de courrier électronique contenues dans le carnet d’adresse et en s’envoyant automatiquement à chacun de ces contacts. Certains vers évolués récupèrent des fragments de fichiers sur le disque dur et les joignent au mail afin de berner le destinataire. D’autres vers sont capables de se propager en utilisant des protocoles en dehors de la messagerie, et peuvent ainsi se diffuser de poste à poste.

Les vers épuisent les ressources des machines infectées (mémoire vive, ressources réseau…), provoquant des ralentissements ou même des blocages système. Ils peuvent comporter une charge malveillante à la manière des virus, et peuvent donc également engendrer des pertes de données.

9.1.4.4 Les chevaux de Troie

On appelle cheval de Troie, un programme effectuant des opérations malicieuses à l’insu de l’utilisateur. Il se cache en général sous la forme d’un programme banal (jeu, application…) qui réalise une fonction cachée sur la machine sur laquelle il est exécuté.

Leur objectif premier est d’ouvrir une porte dérobée (« backdoor ») sur la machine sur laquelle ils sont placés, permettant à une personne extérieure d’accéder à la cible et d’y effectuer des actions. Par exemple, le cheval de Troie représente un moyen aisé de récupérer des mots de passe en simulant l’interface de saisie de ceux-ci. Un attaquant peut également épier ou recueillir des données, certains chevaux de Troie évolués représentant de véritables outils d’administration à distance.

À la différence des vers et des virus, les chevaux de Troie ne s'étendent pas sur d'autres machines. Ils doivent tout d’abord être introduits à l’aide d’un programme hôte, puis ils se cachent dans le système qu’ils modifient pour pouvoir se lancer en même temps que la machine. Ce sont des serveurs qui restent à l’écoute de demandes de connexion en provenance d’un éventuel attaquant, afin de recevoir des instructions.

9.1.4.5 Les bombes logiques

Les bogues informatiques constituent également une menace envers la sécurité des informations. Outre l’agacement qu’ils provoquent chez l’utilisateur, ils entraînent des problèmes de confidentialité, d’intégrité