Offre et Demande de Sécurité : l’exemple du risque de criminalité

Jacques Pelletan1 Fondation du Risque Email : jacques.pelletan@dauphine.fr Avril 2009Résumé

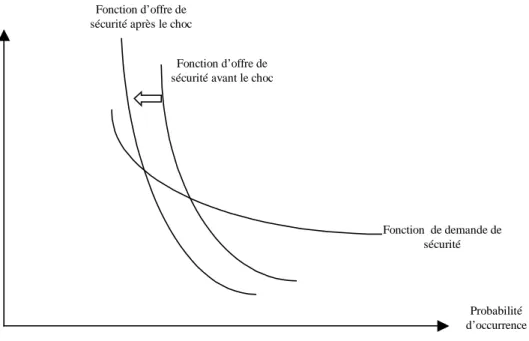

L’objet de cet article est de proposer un cadre de travail original permettant de poser les fondements théoriques d’une « politique de sécurité », ce terme désignant une allocation des ressources par la puissance publique ayant une incidence sur le niveau d’insécurité. Nous proposons alors la construction d’une « fonction de demande » de sécurité, qui comprend deux composantes : l'une est fondée sur des évaluations institutionnelles ; l'autre sur l’évaluation du risque par les agents, que nous modélisons dans le cadre de travail initié par Kahneman et Tversky. Puis, nous la confrontons à une « fonction d’offre » de type classique en examinant les conditions sous lesquelles il est possible de concevoir une politique de sécurité efficiente correspondant à un équilibre stable à l’intersection des fonctions d’offre et de demande de sécurité. Enfin, sous ces conditions, nous proposons d’analyser l’exemple d’une politique de sécurité dans le cas du risque de criminalité pour lequel nous mettons en lumière plusieurs types de « chocs » d’offre et de demande.

Mots clés : Sécurité, bien public, risque, criminalité, choix public. Classification JEL : D81, H41, K42.

1 Cet article s’appuie sur le cadre de travail développé dans ma Thèse. Je tiens à remercier tout particulièrement

Jean-Hervé Lorenzi pour ses nombreux conseils. Mes remerciements vont également à Bertrand Villeneuve, Pierre Picard, Pierre Joxe, François Etner et Claude-Denys Fluet pour les commentaires qui ont permis une évolution de ces recherches.

Introduction

Depuis près d’une décennie, les baromètres classant les enjeux prioritaires pour les français font toujours apparaître « la sécurité » dans les cinq premières places. A la veille de l’élection présidentielle de 2002, cette préoccupation prit même la première place. Si le terme n’est pas précisé, chacun sait que le souci est ici celui de la sécurité face aux actes de délinquance. Mais, il serait erroné de réduire cette quête au seul exemple de la criminalité. Le risque – comme son corollaire, la sécurité – en même temps qu’il imprègne fortement les discours politiques, est devenu une matrice fondamentale dans l’explication du fonctionnement des sociétés2. L’objet auquel on l’applique devient bien souvent ligne de partage des eaux. Tour à tour sécurité face à la criminalité, face aux blessures de la vie ou à la perte d’emploi, elle fait les beaux jours des pensées les plus variées politiquement, sans que les débats qu’elle suscite - souvent passionnés et tributaires d’une conception idéologique - ne reposent véritablement sur des fondements économiques. Pourtant, la mise en place des actions de lutte contre l’insécurité fait partie intégrante de la recherche d’une allocation optimale des ressources et constitue, en ce sens, un sujet d’interrogation pour la Science Economique.

Dans la suite de cet article, nous appellerons « politique de sécurité » l’allocation des ressources par la puissance publique ayant une incidence sur le niveau d’insécurité, en considérant qu’elle résulte d’un unique centre décisionnaire. Nous concevrons alors la lutte contre l’insécurité comme un bien produit par ce centre décisionnaire, en proposant une méthode théorique de détermination d’une politique de sécurité efficiente. A cette fin, il s’agira d’abord de cerner, à la faveur de la première section, la notion de sécurité et le type de bien qu’elle constitue ; la deuxième section est consacrée à la construction de l’espace géométrique dans lequel nous confronterons offre et demande de sécurité ; la troisième section présente les deux composantes de la fonction de demande ainsi que leurs propriétés ; la quatrième section discute des conditions sous lesquelles il est possible de déterminer une politique de sécurité efficiente correspondant à un équilibre stable à l’intersection des fonctions d’offre et de demande de sécurité ; la cinquième section pose les bases d’une application des fondements précédemment établis au cas du risque de criminalité ; enfin, la sixième section permet de mettre en lumière plusieurs types de « chocs » d’offre et de demande pour cette même classe de risque.

1 - Qu’est-ce que la sécurité ?

Avant de fonder de manière théorique une politique de sécurité, il importe de donner un sens économique à ce mot. Cela suppose à la fois de cerner ce qui la compose et de savoir de quel type de bien – public ou privé – il s’agit, afin de fixer les outils théoriques que nous mobiliserons dans la suite de cet article. Pour répondre à la première question, un détour par la sémantique s’impose. On constate alors que la tâche n’est pas aisée : pour Simon Dalby, c’est un concept essentiellement contesté3, sa définition faisant l’objet de débats, et revêtant plusieurs significations, souvent tributaires de conceptions politiques ou idéologiques. Le terme de sécurité comprend en fait deux facettes : l’une est fondée sur la réalité ; l’autre, sur le sentiment. Le dictionnaire de l’Académie française en donne la définition suivante : « Confiance, tranquillité d'esprit qui résulte de l'opinion, bien ou mal fondée, qu'on n'a pas à craindre de danger. Il signifie, par extension, Tranquillité, absence de danger ». Il y a donc

2 Voir notamment Beck (2001) ou Cahuc et Algan (2007). 3

bien une confrontation entre deux acceptions, même si le sentiment semble avoir la primeur. Le retour à la langue latine nous confirme que la racine est commune, le terme Securus renvoyant à la fois à un fait objectif et une perception. Bien évidemment, l’origine étymologique commune montre l’interférence entre ces deux vocables, et il n’est plus aujourd’hui possible de projeter l’acception du terme « sécurité » sur des faits entièrement objectifs. Nous choisirons, dans ce qui suit, d’appréhender la sécurité à travers deux facettes : d’une part, la sûreté objective ; de l’autre, le sentiment d’être en sûreté vis-à-vis du danger. Cerner le type de bien que représente la sécurité est nécessaire afin de savoir si le corpus théorique que nous souhaitons utiliser a trait au choix public ou à l’économie de marché. Est-ce un bien public ou privé ? Reprenons d’abord la définition de Stiglitz des biens publics purs : « les biens publics purs ont deux propriétés critiques. La première est qu’il n’est pas faisable de rationner leur utilisation. La seconde est que cela n’est pas désirable non plus »4. Nous savons qu’il existe des biens publics impurs ou mixtes. Stiglitz donne l’exemple d’une autoroute : non congestionnée, il est possible d’en priver l’usage aux automobilistes qui ne contribuent pas à son financement, mais le coût marginal de son usage pour un individu supplémentaire est quasiment nul. Dès lors, l’exclusion est faisable mais n’est pas désirable. En revanche, une autoroute plus congestionnée présente à la fois une possibilité et une certaine rationalité à l’exclusion, dans la mesure où le coût marginal d’un usager supplémentaire est devenu significatif. L’exemple d’une caserne de pompiers peut également être illustratif : il est aisé d’exclure un individu des services offerts, mais le coût marginal d’une aide supplémentaire est relativement faible (il existe seulement dans le cas où une même caserne fait face à plusieurs sinistres de manière quasiment simultanée).

Les deux propriétés que nous venons d’évoquer peuvent exister à des degrés variables pour un grand nombre de biens publics mixtes5. Par ailleurs, certains biens privés sont produits par la puissance publique. C’est, par exemple, le cas de l’éducation. Dans ce cas, alors que le coût marginal pour servir un individu supplémentaire est significatif, nous savons qu’il est également coûteux d’organiser un marché pour ce type de bien. On choisit alors souvent – les motifs de redistribution peuvent aussi être essentiels – une production de ce bien par la puissance publique. Les quelques éléments que nous venons d’évoquer peuvent être représentés sur le graphique suivant.

4 Cf. Stiglitz (1988), p.119. 5

Figure 1 : Biens publics purs et biens publics mixtes

Qu’en est-il de la sécurité face à différentes formes de risques ? Nous en distinguons trois exemples sur le graphique précédent. D’une part, exemple de bien public pur, la sécurité nucléaire : il est à la fois impossible et non souhaitable d’exclure un foyer de ce type de sécurité. Si un incident survient dans une centrale, les habitants qui l’environnent – à une échelle géographique variable suivant l’incident – seront touchés. De même, le coût marginal de protection d’une personne supplémentaire est nul, dans la mesure où la sécurité se gère avant tout en s’attachant à la centrale elle-même. En revanche, la sécurité sociale professionnelle constitue un bien privé puisqu’une personne supplémentaire prise en charge suscite des coûts supplémentaires. Cependant, il peut être coûteux pour la société de l’exclure du dispositif, cette décision mettant à mal les objectifs de cohésion sociale. Nous la situons donc avec l’éducation sur le graphique ci-dessus.

Prenons à présent la sécurité face au risque de criminalité. De toute évidence, le coût d’exclusion n’est pas négligeable. D’abord, par ce qu’il y a une perte de valeur forte pour la société à vivre dans un climat d’insécurité. Ensuite, parce que les agents des forces de police, les enseignants, les surveillants de prison, oeuvrent à assurer la sécurité de tous et ne peuvent souvent choisir d’exclure une personne ou une autre. Néanmoins, l’exclusion est possible partiellement dans la mesure où les patrouilles de police peuvent choisir de se tenir à l’écart de certains quartiers ; elles pourraient également refuser d’intervenir dans certains cas de délinquance avérée. Nous retiendrons donc qu’il est possible d’exclure un individu – ou une population – de la production de ce bien, mais que cette opération est coûteuse. Qu’en est-il à présent du coût marginal pour servir une personne supplémentaire ? On peut observer, de manière analogue à l’exemple des autoroutes, que la réponse à cette question dépend de l’état de l’infrastructure mise en place. Si les commissariats, les tribunaux et les prisons sont débordés ou surchargés, traiter une affaire supplémentaire aura un coût significatif pour la puissance publique. Ce coût sera moindre si les infrastructures mises en place ne fonctionnent pas à la limite de leur possibilité. Ces différentes modalités peuvent être observées sous la

Facilité d’exclusion Coût marginal pour

servir une personne supplémentaire

Biens publics purs Défense Nationale Sécurité Nucléaire

Autoroute congestionnée

Autoroute Fluide Phare

Caserne de pompiers Biens privés purs

Sécurité face au risque de criminalité

Biens privés apportés par la puissance publique - Education « Sécurité sociale professionnelle »

forme d’une plage représentée sur la figure1. Ainsi, nous retiendrons que la sécurité face au risque de criminalité doit être considérée comme un bien public mixte. Ce bien public sera conçu comme étant produit par un unique centre décisionnaire public. Dans ce qui suit, nous proposons, en nous fondant sur les deux prémices à présent établis, une méthode théorique de détermination d’une politique de sécurité efficiente.

2 - Fondements économiques d’une politique de sécurité

Pour construire les fondements théoriques d’une politique de sécurité, nous confrontons une « fonction d’offre » et une « fonction de demande ». L’intersection détermine alors une politique de sécurité efficiente. La réflexion se situe en réalité à deux niveaux. La première question concerne l’allocation des ressources entre plusieurs dépenses de sécurité (qui peuvent être considérées comme des facteurs de production), à budget constant. La seconde question concerne le niveau des dépenses consacrées à la sécurité. Pour répondre à cette seconde question, nous suivons Stiglitz lorsqu’il affirme que « la courbe de demande individuelle pour les biens publics peut être construite de la même manière que celle concernant les biens privés. Bien évidemment, ce ne sont pas les individus qui achètent les biens publics. Cependant, on peut leur demander combien ils demanderaient de bien public en plus s’ils avaient à payer, pour chaque unité supplémentaire, un montant donné. Cette question n’est pas complètement hypothétique, dans la mesure où les impôts augmentent en même temps que les dépenses publiques »6. Cela exigerait néanmoins, en toute rigueur, de véritablement connaître les préférences des agents, sur ce bien comme sur les autres biens, ce qui est difficile. Nous nous situerons alors en équilibre partiel, avec des dépenses envisagées qui pourront être considérées comme faibles au regard du budget public.

Bien sûr, ce cadre d’analyse ne nous garantit pas que la politique publique effectivement menée corresponde au point d’intersection entre offre et demande de sécurité. En effet, alors qu’un équilibre de marché s’établit à l’intersection de ces deux fonctions, il n’y a pas de raison pour que la production réelle du bien public – issue d’un processus politique – s’établisse à ce niveau. Nous savons seulement que si c’est le cas, le niveau de production de bien public est alors efficient. Dès 1968, Buchanan montrait également que les décisions portant sur l’offre et la demande de biens publics étaient prises à travers des institutions politiques, et non des marchés7. Le propos de cet article ne porte pas ici sur ce processus politique ; nous considérerons alors que le gouvernement est bienveillant et souhaite répondre de manière efficiente à la demande de sécurité.

L’objet sur lequel nous faisons porter la confrontation entre offre et demande est considéré dans cet article comme un bien public – la lutte contre l’insécurité ou, par abus de langage, la sécurité. « L’offre de sécurité » est portée par la puissance publique, représentée par un unique centre décisionnaire qui, par l’allocation de ses ressources, peut modifier le niveau d’insécurité. A partir de la « fonction de production » de sécurité, il est possible de déduire une « fonction d’offre », par allocation optimale des ressources entre les facteurs de production. La « demande de sécurité » est portée par les individus, conçus comme des victimes potentielles. Pour construire ces fonctions, il importe d’abord de définir un espace géométrique dans lequel elles peuvent être représentées.

6 Cf. Stiglitz (1988), p.133. 7

En effet, si les fonctions de « demande » et « d’offre » de sécurité se coupent en un point, celui-ci détermine un niveau de production de sécurité efficient. Dans ce contexte, la quantité de bien produite doit permettre d’égaler la disponibilité marginale à payer de la collectivité et le coût marginal de ce bien8. Trois questions apparaissent alors : comment appréhender et quantifier la quantité de bien produite lorsqu’il s’agit de sécurité ? Comment mettre en relation, par une « fonction de demande », une disponibilité marginale à payer et cette quantité ? Comment mettre en relation, par une « fonction d’offre », un coût marginal et cette quantité ?

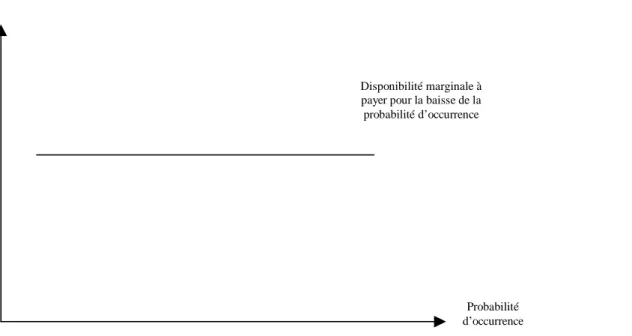

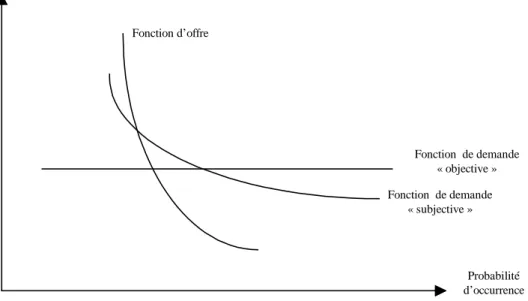

Nous pouvons d’abord appréhender la quantité de bien produite à travers la probabilité d’occurrence d’un risque donné, que nous plaçons en abscisse de notre espace géométrique. Ensuite, nous plaçons en ordonnée de ce même espace la disponibilité marginale à payer de la collectivité pour la baisse de cette probabilité (« fonction de demande ») ainsi que le coût marginal de production pour cette même baisse (« fonction d’offre »). Cette seconde fonction est obtenue en choisissant une allocation optimale des ressources publiques entre les facteurs de production de sécurité. Par suite, le niveau de production efficient est obtenu en égalant disponibilité marginale à payer et coût marginal pour la baisse de la probabilité d’occurrence. Ainsi, s’il est possible de trouver un point d’intersection entre ces deux courbes, correspondant à un équilibre stable, celui-ci détermine une « politique de sécurité » efficiente. Le graphique ci-dessous fournit une représentation de ces fondements.

Figure 2 : Fonctions d’offre et de demande de sécurité

La sécurité n’apparaît donc pas comme un bien classique : augmenter la quantité de ce bien revient à se déplacer vers la gauche sur l’axe des abscisses. La situation de « sécurité totale », caractérisée par une probabilité d’occurrence égale à zéro, pourra alors uniquement être considérée comme un point de référence. La « fonction d’offre » de sécurité a une allure décroissante dans le repère considéré si l’on considère que la production de sécurité comporte

8

Voir Samuelson (1954).

Disponibilité marginale à payer pour la baisse de la probabilité d’occurrence

Coût marginal pour la baisse de la probabilité

d’occurrence

Probabilité d’occurrence

des rendements décroissants en ligne avec l’adage selon lequel « le risque zéro n’existe pas ». On pourrait également intuitivement penser que la fonction de demande est croissante dans ce même repère, en accord avec les postulats classiques de la microéconomie : la disponibilité marginale à payer diminuerait à mesure que la quantité de sécurité augmente (la probabilité d’occurrence baissant). On constatera plus bas que ce n’est pas le cas. Voyons alors plus précisément comment construire les fonctions d’offre et de demande.

3 - Composantes et propriétés de la « fonction de demande » de sécurité

Associer à chaque probabilité d’occurrence du risque une disponibilité marginale de la collectivité à payer pour la réduction de cette probabilité suppose une réflexion préliminaire sur le rôle de la sécurité dans l’économie. Il est en effet essentiel de connaître le statut de l’information à incorporer dans la fonction de demande. Pour cela, nous considérons deux aspects. D’abord, les occurrences des risques réellement observés. Mais, cette approche purement conséquentialiste ne rend pas compte de la valeur de la liberté, dont l’une des conditions est la sécurité. Ainsi, la fonction de demande se doit de tenir compte de la perte de liberté dans le choix d’un mode de vie valorisable, alors même que l’aléa n’est pas encore survenu9. Dès lors, les seules statistiques des occurrences observées ne permettent pas d’appréhender l’insécurité sous ses deux facettes : elles ne rendent pas compte, en effet, de la privation de liberté due à l’insécurité. Un exemple permet de mieux se rendre compte du caractère parcellaire de l’information apportée par les statistiques d’occurrence d’un risque. Supposons une zone géographique particulièrement touchée par la criminalité. Deux possibilités (ou modes de fonctionnement, pour suivre Sen) s’offrent aux habitants : rester chez eux autant qu’ils le peuvent ; sortir comme si de rien n’était. Le premier mode de

fonctionnement n’est pas soumis au risque ; le second l’est et peut conduire à une sortie sans

encombre ou à une agression. Dès lors, les statistiques des agressions ne permettent pas d’appréhender complètement l’insécurité : si chacun reste calfeutré chez soi, les statistiques de la criminalité seront très basses. Pourtant, la perte de liberté occasionnée par cette situation sera élevée. Deux aspects apparaissent donc essentiels dans la sécurité : les événements qui adviennent réellement – sous la forme d’occurrence de risques – et la liberté de choisir un mode de vie valorisable sans craindre le danger. Ainsi, la fonction de demande de sécurité, qui lie la probabilité d’occurrence d’un risque et la disponibilité marginale à payer de la collectivité pour la baisse de cette probabilité, ne peut être fondée sur les seules statistiques. Pour donner une mesure de l’insécurité dans son ensemble, une information sur les deux facettes que nous venons de présenter doit être disponible.

L’analyse du comportement des agents face au risque nous apporte une évaluation supplémentaire. Si les préférences des agents diffèrent des évaluations fondées sur

9

Nous suivons en cela, la notion d’espace des capabilités établie par Sen (1985). Le meilleur indicateur du niveau de vie ne réside pas, pour l’économiste indien, dans les biens eux-mêmes ou dans les réalisations qu’ils permettent (appelées modes de fonctionnement), mais plutôt dans la liberté de choisir un mode de vie valorisable parmi un ensemble de réalisations qui lui sont offertes. Cette liberté est appréhendée à travers l’espace des capabilités dont dispose l’agent économique. L’observation exclusive des réalisations est alors insuffisante pour cerner cet espace. De notre point de vue, la sécurité est elle-même une capabilité. Elle ne peut donc être entièrement appréhendée par l’observation des événements ex post, qui sont des réalisations (des occurrences de risque) et ne rendent pas compte totalement de la forme de liberté que constitue la sécurité. Pour une axiomatique de la notion de capabilité en univers incertain, voir Pelletan (2009c).

l’observation ex post des événements, c’est en partie parce que les individus tiennent compte de la perte de liberté occasionnée par la crainte du danger. Cette seconde mesure porte en elle les deux facettes de la sécurité que nous avons soulignées, même si elle est largement empreinte de subjectivité. Nous avons donc recours également aux évaluations institutionnelles usuellement utilisées. Dès lors, il apparaît nécessaire d’incorporer deux composantes dans la fonction de demande de sécurité. C’est seulement avec ces deux composantes (l’une dite « objective », l’autre dite « subjective ») qu’il nous sera possible d’appréhender la sécurité sous ces facettes.

La première composante de la fonction de demande est fondée sur l’évaluation institutionnelle des faits observés ex post sous forme monétaire. La seconde composante repose sur l’évaluation que font les agents en amont de l’occurrence du risque. Certaines théories nous ouvrent des horizons nouveaux dans ce domaine, en particulier le courant économique de la

Prospect Theory initié par Kahneman et Tversky. Voyons donc les fondements de ces deux

composantes avant d’analyser comment il est possible de les combiner pour les confronter à une fonction d’offre.

3.1 - Fonction de demande « objective » : une évaluation institutionnelle

Supposons un risque θ survenant avec une probabilité p

( )

θ

(notée p dans la suite de cet article). θ est une application de l’ensemble des états de la nature S, muni d’une mesure de probabilité, vers un ensemble de conséquences noté ζ . Cette application appartient à l’ensemble des applications de S vers ζ , noté Θ. La valorisation que nous établissons dans ce paragraphe repose sur des mesures institutionnelles : de manière assez simple pour les enjeux financiers ; avec plus de difficulté pour les dommages physiques ou psychologiques. Nous écrivons alors de la manière suivante l’équivalent monétaire observé ex post pour un agent soumis au risque avec une probabilité p :cθ

− , avec une probabilité p ;

0, avec une probabilité 1 – p.

Pour accéder à un équivalent monétaire collectif fondant la première des deux fonctions de

demande de sécurité, plusieurs éléments sont nécessaires dans la pratique : d’abord, connaître

l’équivalent monétaire cθ correspondant à l’occurrence du risque θ ; ensuite, savoir avec quelle probabilité chacun des agents composant la collectivité est soumis à cet aléa ; enfin, si ces probabilités sont différentes, établir un équivalent monétaire collectif des sinistres à partir d’un critère d’agrégation interpersonnel que l’on se donne. Nous ne traitons pas explicitement dans cet article de ces trois aspects, en considérant notamment que les probabilités d’occurrence sont les mêmes pour tous les agents. Voyons à présent comment se construit la demande « subjective » au niveau individuel.

3.2 - Fonction de demande « subjective » : une évaluation par les agents

Nous supposons toujours une population touchée par un risque noté θ avec une probabilité p. Les conséquences de l’occurrence de cet aléa se caractérisent par un équivalent monétaire cθ . Il importe de trouver une fonction de valorisation V rendant compte du comportement de

l’agent face au risque. Comme dans le cadre de la théorie de l’espérance d’utilité, cela suppose d’associer à θ un nombre V

( )

θ

, tel que si θ est préféré au sens large à 'θ , alors :( )

( )

'V

θ

≥Vθ

.Plus formellement, si θ∈Θ, ensemble des applications de S vers ζ , nous supposerons que chaque agent a une relation de préférence large ≥Θ sur Θ. Alors, nous cherchons une fonction de valorisation V:Θ →ℝ , telle que

θ

≥Θθ

'⇔V( )

θ

≥V( )

θ

' . Par suite, nous pouvons trouver un équivalent monétaire individuel c'θ représentatif de l’évaluation par l’agent. Il vérifie :( )

(

')

V

θ

=V −c θTrouver une fonction représentative du comportement des agents face au risque n’est pas chose simple. D’abord, parce que la notion de risque a acquis une place centrale et très politisée dans les débats économiques et sociaux. Nouvelle logique de segmentation de la société, pour certains penseurs comme Ulrich Beck10, elle est souvent difficile à penser sereinement. Ensuite parce que si le paradigme de l’Espérance d’Utilité a connu nombre de remises en cause, il n’y a pas eu jusqu’à présent de nouvelle théorie, à même de fournir une évaluation « clé en main ». Certes, plusieurs représentations alternatives ont émergé récemment avec succès – la Prospect Theory en est un exemple - mais l’opérationnalisation pose des questionnements nouveaux. Comment alors mobiliser les théories dont nous disposons pour construire une fonction de demande ?

Le concept de Prospect Theory, initié par Kahneman et Tversky, constitue un pas important dans les tentatives de compréhension du comportement des agents face au risque11, et résulte d’un changement de paradigme déterminant dans l’approche du risque. Au lieu de partir d’une logique axiomatique fondant des théorèmes qu’il s’agirait de vérifier empiriquement par la suite, le cheminement se fait de l’observation vers les lois de comportements. Plusieurs observations étayent en effet cette théorie :

Un effet de cadrage : Les théories classiques du choix rationnel considèrent que des

formulations équivalentes doivent conduire aux mêmes préférences 12. Or, ce n’est pas le cas : le cadrage des options (notamment en termes de pertes ou de gains) a une influence sur les préférences 13. La neurobiologie apporte aujourd’hui un éclairage nouveau sur cette dissymétrie puisque l’on constate que les transmetteurs chimiques correspondants aux sentiments de récompense (la dopamine, vraisemblablement) et de pénalisation (la sérotonine) sont distincts 14. 10 Cf. Beck (2001). 11 Cf. Kahneman et Tversky (1979). 12 Cf. Arrow (1982). 13 Cf. Tversky et Kahneman (1986). 14 Cf. Changeux et Schmidt (2007).

Des préférences non linéaires : Le modèle standard prédit que l’utilité d’un événement risqué

est une combinaison linéaire des probabilités correspondant aux différentes conséquences possibles. Il est à présent bien documenté que ce n’est pas le cas15.

L’importance de la source d’information : Les agents présentent une aversion à la fois à

l’incertitude et à l’ambiguïté 16. Par ailleurs, certaines sources d’information sont suspectes, notamment si le sujet de risque est considéré comme mal maîtrisé. C’est typiquement le cas en ce qui concerne le nucléaire, mais aussi le risque de criminalité.

L’existence du goût pour le risque : Le modèle standard prédit une fonction de valorisation

toujours concave correspondant à une aversion pour le risque. Or, le goût pour le risque peut exister pour une faible probabilité de gain important (ce qui explique le succès de jeux comme le Loto) et, de manière inverse, dans le registre des pertes.

Une aversion aux pertes : Il y a une réelle dissymétrie entre le comportement dans les pertes

et dans les gains que ne permettent pas d’expliquer les effets de revenus ou la décroissance de l’aversion au risque. Cela apparaît cohérent avec l’impact des effets de cadrage et le comportement présumé du cerveau dans ces deux cas.

Il est à présent également bien documenté que le type de risque auquel l’individu fait face a un souvent un impact décisif sur son mode d’évaluation. En particulier, l’émotion gouverne largement notre perception des risques : la criminalité en offre un exemple illustratif significatif. A partir de ces observations, trois éléments clés sont au fondement de la théorie proposée par Kahneman et Tversky. Ils permettent d’expliquer certains des paradoxes relevés et offrent une richesse d’analyse autorisant une compréhension de la pluralité des modes de perception :

- Les conséquences sont à présent définies par déviation par rapport à la situation initiale, ce qui suppose la définition d’un point de référence

- Une fonction de valeur v, concave pour les gains et convexe pour les pertes, dont la pente est plus grande pour les pertes que pour les gains. La valeur associée au point de référence est alors égale à 0.

- Une fonction de transformation

π

, non linéaire de l’échelle de probabilité, qui surévalue les événements faiblement probables et sous évalue les événements plus probables. Par ailleurs, le comportement aux bornes est défini par :π

( )

0 =0 etπ

( )

1 =1.Kahneman et Tversky modifient ainsi l’approche de la théorie de Von Neuman et Morgenstern en substituant à la fonction d'utilité classique une fonction de valorisation des pertes ou des gains notée v, et une fonction de transformation des probabilités aux probabilités objectives notée

π

17. Si l’on note xi les conséquences des événements, indicés par i,intervenants avec une probabilité p , nous obtenons la représentation suivante : i

( )

( ) ( )

1 . n i i i V P π p v x = =∑

15Mis à part les travaux fondateurs de Allais (1953), voir notamment Camerer et Ho (1991), pour une étude plus récente.

16 Voir également Fellner (1965).

17 L’introduction d’une fonction de transformation des probabilités doit également aux travaux d’Edwards

Ainsi, l’attitude des individus n’est plus capturée par une seule fonction – l’utilité – mais par les deux fonctions v et

π

ce qui autorise une richesse des analyses qui n’était pas possible jusque là. La contrepartie de cette richesse est évidente : plus d’éléments doivent être connus si l’on veut mettre en pratique ce type de théorie. Du point de vue empirique, plusieurs comportements trouvent désormais une explication sans être taxés d’irrationalité. Les travaux ainsi menés bénéficièrent, dans les dernières décennies, de nouveaux apports importants. D’abord, avec les modèles dits « non additifs », qui mirent en évidence plusieurs difficultés propres à la version initiale de la Prospect Theory 18 . Ensuite, avec les nouveaux apports des auteurs de cette théorie eux-mêmes19.Plusieurs auteurs ont effectivement proposé d’utiliser des modèles appelés « non additifs » ou « dépendants du rang ». L’idée consiste à transformer les probabilités cumulées plutôt que chacune d’entre elles 20. Le but était à la fois de surmonter les faiblesses du modèle EU en le généralisant et de mobiliser l’idée de transformation des probabilités – ici les probabilités cumulées – introduite par Kahneman et Tversky. En particulier, l’axiome d’indépendance – dont la vérification est hypothétique – fut remplacé dans de nombreux travaux par l’axiome de

la chose sûre comonotone dans le risque. Sous cet axiome et quelques autres que nous ne

développerons pas dans le cadre de cet article, il est possible d’appréhender le comportement de l’agent face au risque par deux fonctions continues et croissantes. La première, u est une fonction d’utilité de type classique. La seconde, w s’apparente aux fonctions

π

déjà vues, mais s’applique aux probabilités cumulées et non aux probabilités prises individuellement21. Dans une version ultérieure de la Prospect Theory, Kahneman et Tversky ont incorporé cette vision cumulative des probabilités tout en gardant les éléments clés de leur article précédent22. Par ailleurs, ils ont établi expérimentalement une typologie des fonctions de transformation des probabilités et des conséquences. D’abord, ils ordonnent les alternatives selon les conséquences, dans un ordre croissant, en distinguant les conséquences positives et négatives. Elles sont donc classées, sans perte de généralité, du rang –m au rang n. La valeur que l’on cherche à évaluer est alors scindée en deux parties :( ) ( ) ( )

V P =V P+ +V P− , P+ et P− correspondant aux lois de probabilités portant sur les conséquences respectivement positives et négatives. On écrit alors :

0 ( ) . ( ) n i i i V P+ π +v x = =

∑

et 0 ( ) i . ( )i i m V P− π −v x =− =∑

18 En particulier la possibilité du viol du principe de dominance stochastique du premier ordre, pourtant

considéré comme un fondement essentiel de la rationalité. Pour cet aspect, voir notamment Cohen et Tallon (2000).

19 Cf. Kahneman et Tversky (1992).

20 La première version de ces modèles a été développées par Quiggin (1982). Yaari (1987), Segal (1987), ainsi

que Chateauneuf et Wakker (1999) en ont proposé des variantes ou des généralisations. Dans le contexte des inégalités de revenus, pour l’étude desquelles le corpus théorique est connexe à celui du risque, on peut noter l’axiomatique présentée par Weymark (1981).

21 Cf. Quiggin (1982).

22 Cf. Kahneman et Tversky (1992). Pour une axiomatique détaillée de cette représentation, voir Wakker et

En définissant les fonctions de pondération de la manière suivante :

( )

n w pnπ

+ = + ;π

−m− =w−(

p−m)

1 ( ) ( ) n n i j j j i j i w p w pπ

+ + + = = + =∑

−∑

pour i∈[

0,...,n−1]

1 ( ) ( ) i i i j j j m j m w p w pπ

− − − − =− =− =∑

−∑

pour i∈ −[

1 m,..., 0]

.Les deux fonctions w+ et w− sont strictement croissantes de l’intervalle unitaire vers lui-même, ce qui signifie : w+

( )

0 =w−( )

0 =0 et w+( )

1 =w−( )

1 =1. Si l’on veut comprendre de manière pratique comment cerner l’évaluation du risque par les agents, il est alors primordial de spécifier ces deux fonctions ainsi que la fonction de valorisation des conséquences notée v. Des expériences auprès d’étudiants n’ayant pas d’expérience en théorie du risque ont permis de vérifier les traits essentiels déjà postulés dans la première version de leurs travaux, mais surtout de spécifier les fonctions proposées. Il apparaît qu’elles peuvent se mettre sous les formes suivantes, dès lors que l’espace des conséquences est représenté dans les réels (ce qui est le cas avec l’équivalent monétaire cθ déjà vu) :( )

( )

, 0 . , 0 x x v x x x α βλ

≥ = − − ≤ ( )

(

)

(

)

1 1 p w p p p γ γ γ γ + = + −( )

(

)

(

)

1 1 p w p p p δ δ δ δ − = + −Ce type de modèle permet effectivement de rendre compte d’un comportement différencié dans les pertes et les gains, grâce à la possibilité de calibrer les différents paramètres. Leurs valeurs moyennes seraient alors les suivantes 23 :

0.88 2.25 0.61 0.69

α β

λ

γ

δ

= = = = =Ces éléments confirment les traits essentiels observés qualitativement : une attitude différenciée dans les pertes et les gains, avec notamment une aversion aux pertes (λ>1) ; une sensibilité aux conséquences décroissante avec leurs valeurs absolues (

α β

= <1) ; enfin, et23 Les quelques études empiriques effectuées jusqu’à présent sur les fonctions de transformation des probabilités

c’est essentiel, une amplification des probabilités faibles (

γ

<1 etδ

<1). Même s’il est évident que les paramètres ainsi évalués dépendent de chacun des agents, ils confirment néanmoins des traits stables du comportement humain. Kachelmeier et Shehata (1991) ont mené le même type d’expérience sur des élèves chinois, ce qui leur permettait, compte tenu de leur niveau de vie, d’élargir l’échelle des conséquences monétaires. Les grands traits de la représentation ci-dessus furent alors validés dans ce nouveau contexte 24.Si nous nous fondons sur ce type de modèle pour accéder à la seconde composante de la demande de sécurité, nous pouvons alors trouver un équivalent monétaire c'θ issu de l’évaluation ex ante par l’agent, et vérifiant :

( )

(

')

V

θ

=V −c θ .Dans le cas qui nous intéresse, deux conséquences sont possibles. La première correspond à un équivalent monétaire −cθ ; la seconde à l’état initial. La formulation devient :

0 0 1 ( ) . (0) . (0) . ( ) V

θ

=π

+v +π

−v +π

− −v −cθ , avec (0)v =0. De plus :( )

(

)

(

)

1 1 1 p w p p p δ δ δ δ π − − − = = + − et( )

.( )

v −cθ = −λ −cθ β d’après les formulation données. Nous avons alors :

( )

( )

(

)

(

)

1 . . 1 c p V p p β δ θ δ δ δλ

θ

= − − + −, ce qui signifie, si l’on veut trouver un équivalent certain −c'θ :

( )

( )

(

)

(

)

1(

)

(

)

. . . ' ' 1 c p V c V c p p β δ θ β θ θ δ δ δλ

θ

= − − = − −λ

= − + −Cela permet d’en déduire l’équivalent monétaire 'c θ dès lors que l’on dispose de l’équivalent monétaire cθ et de la probabilité p d’occurrence :

(

)

(

)

1 . . ' 1 c p c p p δ β θ θ δ δ δ β = + −A partir des éléments qui viennent d’être donnés, nous pouvons à présent connaître les caractéristiques géométriques des deux fonctions de demande de sécurité.

24

3.3 - Allure géométrique des deux « fonctions de demande » de sécurité

Rappelons que nous ne nous attachons pas ici à la détermination des paramètres cθ et p, en considérant qu’ils sont déjà connus. Par ailleurs, cette dernière probabilité est considérée comme homogène au sein de la population, ce qui n’induit pas d’inégalités dans l’exposition au risque. Le critère d’agrégation interpersonnel fondant le passage des demandes individuelles à la demande collective consistera donc en une opération simple de sommation25.

Afin de tracer la première composante de la fonction de demande, rappelons que l’équivalent monétaire observé ex post pour un agent soumis au risque avec une probabilité p peut s’écrire :

cθ

− , avec une probabilité p ;

0, avec une probabilité 1 – p.

La disponibilité marginale de la collectivité à payer pour une baisse de p peut alors s’écrire, si cette collectivité est composée de n individus :

.

m dC

D n c

dp θ

= = , qui est une constante.

La forme de la première composante de la fonction de demande de sécurité sera donc la suivante :

Figure 3 : Représentation géométrique de la demande de sécurité (versant « Objectif »)

Afin de tracer la seconde composante de la fonction de demande, nous pouvons différencier l’équivalent monétaire collectif C'=n c. 'θ par rapport à la probabilité d’occurrence p :

25 Il est possible de fonder en raison plusieurs types de critères d’agrégation averses aux inégalités d’exposition

au risque. En particulier Pelletan (2008) propose un critère fondé sur l’indice de Theil (1967).

Disponibilité marginale à payer pour la baisse de la probabilité d’occurrence

Probabilité d’occurrence

(

)

(

)

1 . ' . ' . . 1 p dC n dc n c d p p δ β θ θ δ δ δ β = = + − , qui s’écrit en développant :

(

)

(

)

(

(

)

)

(

)

(

(

)

)

1 1 1 1 1 1 . . 1 2. . . ' . . . 1 . . .(1 ) . 1 . 1 n c p dC p p p p p p p dp p p δ δ β θ β δ δ δ β δ δ δ δ δ β δ δ δ β δ δ δ β δ β − − − − = + − + − − + − + − Nous analysons ici exclusivement le cas de petites probabilités. On peut alors faire l’approximation suivante :

(

)

(

)

(

)

(

)

(

(

)

)

1 1 1 . 1 1 2. . . . . . . 1 . ' ' . . 1 1 m n c p p p p dC D n c dp p p p p δ δ δ δ δ β β β θ θ δ δ δ δ β δ δ β δ δ β β − − + − = = + − + −≃ , ce qui permet encore d’écrire :

' . ' dC dp C p δ β ≃

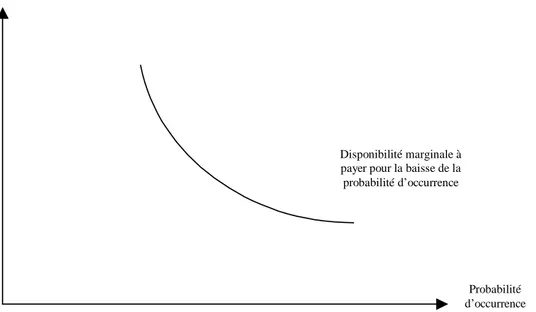

Quelle analyse peut-on faire de cette seconde composante de la fonction de demande ? L’élément principal est le suivant : même si les paramètres donnés par l’expérience de Kahneman et Tversky peuvent être hétérogènes parmi les agents et les classes de risque, le ratio

δ

β

est toujours inférieur à 1. Cela signifie que la disponibilité marginale à payer pour une baisse de p, notée D'm, est décroissante dans l’espace géométrique que nous avonsconstruit, si l’on fait l’hypothèse de petites probabilités. Par ailleurs, nous constatons que cette disponibilité tend vers l’infini lorsque p tend vers 0.

Il nous faut alors réviser le propos formulé à la faveur de l’introduction, fondé sur une allure croissante de la fonction de demande de sécurité dans l’espace géométrique adopté. Cette représentation semblait intuitive, puisqu’il est classique en microéconomie de voir la disponibilité marginale à payer diminuer à mesure que la quantité disponible d’un bien augmente. Il devrait, en toute logique, en être de même pour la sécurité : si celle-ci augmente (la probabilité d’occurrence baissant), la disponibilité marginale à payer devrait baisser, induisant une allure croissante pour la courbe de demande. On constate qu’en réalité, ce n’est pas le cas. L’allure de la seconde fonction de demande de sécurité, fondée sur une évaluation du risque par les agents en accord avec les modèles du type KT est décroissante. Cela signifie que les agents sont prêts à payer d’autant plus pour une augmentation de la sécurité que le niveau atteint est déjà élevé. Voyons-le ci-dessous.

Figure 4 : Représentation géométrique de la demande de sécurité (versant « Subjectif »)

Cette révision des hypothèses modifie de façon essentielle la recherche d’un niveau de production de sécurité efficient, défini par l’intersection entre la demande et l’offre, comme nous le voyons plus précisément ci-dessous.

4 - Conditions de détermination d’une politique de sécurité efficiente

La fonction de demande de sécurité comporte deux composantes qu’il s’agit de combiner et de confronter à une fonction d’offre pour déterminer une politique de sécurité. Nous définissons alors un équivalent monétaire collectif agrégé noté ℂ , et défini comme suit :

(

)

. 1 . '

a C a C

= + −

ℂ

Ainsi, la fonction de demande fondant une politique de sécurité est obtenu, dans l’espace géométrique que nous avons posé, en dérivant cet équivalent monétaire par rapport à la probabilité d’occurrence p :

(

)

'(

)

. 1 . . m 1 . 'm d dC dC a a a D a D dp = dp + − dp = + − ℂIl s’agit d’une combinaison entre une fonction constante et une fonction décroissante dans l’espace géométrique que nous avons construit. Elle est par conséquent décroissante dans ce même espace.

Par ailleurs, la puissance publique, en mettant en place une politique de sécurité, alloue des ressources entre différentes dépenses de sécurité, c’est-à-dire ayant une incidence sur le niveau d’insécurité. Par ailleurs, il est possible de concevoir un niveau efficient de sécurité résultant de la confrontation entre offre et demande de sécurité. Le coût marginal de production pour une même baisse unitaire de la probabilité d’occurrence est déterminé à partir

Disponibilité marginale à payer pour la baisse de la probabilité d’occurrence

Probabilité d’occurrence

de la « fonction de production de sécurité ». On peut formellement l’écrire sous la forme suivante :

(

1, 2,..., k)

p=h D D D , où :

- p représente la probabilité d’occurrence du risque ;

- Les D représentent les ressources allouées par la puissance publique dans le cadre de i

sa politique de sécurité. Enfin, on note :

1 k i i D D =

=

∑

, la somme de ces dépenses.A partir de ces éléments, voyons sous quelles conditions il est possible de déterminer une politique de sécurité efficiente. Cela signifie à la fois une optimalité dans l’allocation des dépenses de sécurité – ou facteurs de production – permettant de construire la fonction d’offre, et la détermination d’un niveau de production efficient.

Si nous voulons déterminer une politique de sécurité, la première étape consiste à poser les conditions d’optimalité dans l’allocation des dépenses de sécurité. Elles s’écrivent:

1 2 ... k p p p D D D ∂ = ∂ = = ∂ ∂ ∂ ∂ .

Cette relation correspond à une utilisation optimale des facteurs de production. La seconde étape consiste à déterminer le niveau des ressources allouées à la lutte contre l’insécurité, correspondant à l’intersection des fonctions d’offre et de demande. Il doit vérifier la relation suivante :

d dD

dp = − dp

ℂ

.

Cette seconde relation correspond à l’intersection entre les fonctions d’offre et de demande de sécurité sous le cadre théorique que nous avons déjà formulé. Elle permet de déterminer un niveau de production de sécurité efficient, une fois que l’allocation optimale, à budget constant, est connue. Le premier membre représente la disponibilité marginale à payer de la collectivité pour la baisse de p ; le second, le coût marginal nécessaire à cette réduction. Mais, en considérant qu’il y a bien un point d’intersection entre offre et demande de sécurité26, celui-ci correspond-il toujours à un système stable ? C’est sur ce point que nous nous concentrons à présent, en supposant l’utilisation optimale des facteurs de production déjà connue. Nous verrons alors que la stabilité de l’équilibre n’est vérifiée que sous certaines conditions que nous préciserons.

Quelques exemples permettent d’illustrer notre interrogation. En effet, afin d’énoncer les conditions sous lesquelles la détermination d’une telle politique est possible, il importe de distinguer trois formes différentes de fonctions d’offre « classiques ». Nous avons noté D la somme des dépenses de sécurité, et supposons une fonction d’offre s’écrivant sous la forme

26 Pour l’établir véritablement, il est nécessaire de spécifier numériquement les fonctions à travers l’exemple

( )

p=h D . De manière logique, on aura toujours dp 0

dD < . Par ailleurs, nous définissons les

rendements de la manière suivante :

- Les rendements seront dits « croissants » pour 2

2 0

d p dD < ;

- Les rendements seront dits « constants » pour 2

2 0

d p

dD = ;

- Enfin, les rendements seront dits « décroissants » pour 2

2 0

d p

dD > . C’est le cas le plus

vraisemblable.

Cas de rendements croissants 27

Dans le cas de rendements croissants, on voit que dD

dp

− , qui représente la fonction d’offre de sécurité, est croissante dans l’espace géométrique que nous avons caractérisé. La confrontation entre la fonction d’offre et les deux composantes de la fonction de demande est représentée ci-dessous.

Figure 5 : Confrontation entre la fonction d’offre et les deux composantes de la fonction de demande de sécurité (cas 1)

Dans l’exemple représenté graphiquement, la courbe d’offre coupe les deux composantes de la demande en des points correspondant respectivement à des probabilités d’occurrence

27

C’est en particulier le cas des fonctions s’écrivant sous la forme suivante :p=h D

( )

= −A B D. 2, avec, 0

A B> ; A<1 et D A B

< , afin d’avoir des probabilités comprises entre 0 et 1.

Fonction de demande « subjective » Fonction d’offre Probabilité d’occurrence Fonction de demande « objective »

*

p (pour la composante de la demande dite « objective ») et p'* (pour la composante de la demande dite « subjective »), avec p'*< p*, ce qui signifie ici que la composante subjective conduit à un niveau d’offre de bien public plus élevé que la composante subjective. L’inverse pourrait être vrai si la fonction d’offre était décalée vers la gauche.

Le point principal est le suivant : quelle que soit la combinaison des deux composantes de la fonction de demande privilégiée, on se rend compte que pour p< p* (respectivement p'*), la fonction de demande est au dessus de la fonction d’offre. L’inverse se vérifie pour p> p* (respectivement p'*). Nous en déduisons que le système ainsi caractérisé est instable, et qu’il ne peut fonder une politique de sécurité efficiente. Voyons ce qu’il en est si l’on considère le cas plus vraisemblable d’une fonction de production à rendements décroissants.

Cas de rendements décroissants 28

Dans le cas de rendements décroissants, on voit que dD

dp

− , qui représente la fonction d’offre de sécurité, est décroissante dans l’espace géométrique que nous avons caractérisé. Pour représenter la confrontation entre la fonction d’offre et les deux composantes de la fonction de demande, deux cas doivent être distingués.

Premier cas : la pente de la composante subjective de la demande est plus faible (en valeur absolue) que la pente de la fonction d’offre 29. La confrontation entre la fonction d’offre et les deux composantes de la fonction de demande est représentée ci-dessous.

28 A titre d’exemple, nous pouvons considérer une composante subjective de la fonction de demande caractérisée

par ' 0, 7. '

dp dC

C ≃ p, qui correspond bien au cadre vu précédemment avec

δ

β

<1.29 Cela peut être le cas des fonctions s’écrivant sous la forme suivante : p=h D

( )

=A D. −ρ, avec A,ρ>0et

1

Figure 6 : Confrontation entre la fonction d’offre et les deux composantes de la fonction de demande de sécurité (cas 2)

Dans l’exemple représenté graphiquement, la courbe d’offre coupe les deux composantes de la demande en des points correspondant respectivement à des probabilités d’occurrence

*

p (pour la composante « objective ») et p (pour la composante « subjective »), avec '*

'* *

p < p , ce qui signifie ici que la composante subjective conduit à un niveau d’offre de bien public plus élevé que la composante subjective. L’inverse pourrait être vrai si la fonction d’offre était décalée vers la droite.

Contrairement au cas dans lequel les rendements étaient croissants, on peut observer le point essentiel suivant : quelle que soit la combinaison des deux composantes de la fonction de demande privilégiée, on se rend compte que pour p< p* (respectivement p ), la fonction '* de demande est en dessous de la fonction d’offre. L’inverse se vérifie pour p> p* (respectivement p ). Nous en déduisons que le système ainsi caractérisé est stable, et qu’il '* peut fonder une politique de sécurité efficiente.

Second cas : la pente de la composante subjective de la demande est plus grande (en valeur

absolue) que la pente de la fonction d’offre 30. La confrontation entre la fonction d’offre et les deux composantes de la fonction de demande est représentée ci-dessous.

30 Cela peut être le cas des fonctions s’écrivant sous la forme suivante : p=h D

( ) (

= A BD−)

1,1, avec, 0

A B> ;A<1 et D A B

< , afin d’avoir des probabilités comprises entre 0 et 1.

Fonction de demande « subjective » Fonction d’offre Probabilité d’occurrence Fonction de demande « objective »

Figure 7 : Confrontation entre la fonction d’offre et les deux composantes de la fonction de demande de sécurité (cas 3)

Dans l’exemple représenté graphiquement, la courbe d’offre coupe les deux composantes de la demande en des points correspondant respectivement à des probabilités d’occurrence

*

p (pour la composante « objective ») et p (pour la fonction composante « subjective »), '* avec p'*< p*, ce qui signifie ici que la composante subjective conduit à un niveau d’offre de bien public plus élevé que la composante subjective. L’inverse pourrait être vrai si la fonction d’offre était décalée vers la gauche.

On se rend compte ici que la stabilité du système dépend de la combinaison adoptée pour la fonction de demande. En effet, pour ce qui est de la composante « objective », on se rend compte que pour p< p*, la fonction de demande est en dessous de la fonction d’offre. L’inverse se vérifie pour p> p*. Nous en déduisons que le système ainsi caractérisé est

stable, et qu’il peut fonder une politique de sécurité efficiente. En revanche, pour ce qui est de

la composante « subjective », on se rend compte que pour p< p'*, la fonction de demande est au dessus de la fonction d’offre. L’inverse se vérifie pour p> p'*. Nous en déduisons que le système ainsi caractérisé est instable, et qu’il ne peut fonder une politique de sécurité

efficiente.

La véritable question est alors celle de la combinaison des deux composantes de la fonction de demande. Pour une combinaison s’écrivant sous la forme que nous avons vue -

(

)

. m 1 . 'm

d a D a D

dp= + −

ℂ , nous savons, par continuité de cette fonction, qu’il existe un paramètre a0 tel que les pentes des fonctions d’offre et de demande de sécurité soient égales. Dès lors, la stabilité de l’équilibre est obtenue sous la condition a>a0. Cela signifie qu’il est nécessaire d’accorder un poids limité à l’évaluation du risque par les agents eux-mêmes. De manière générale, nous constatons que la prise en compte des deux composantes de la fonction de demande de sécurité nous donne des résultats hétérogènes :

Fonction de demande « subjective » Fonction d’offre Probabilité d’occurrence Fonction de demande « objective »

- Si la fonction de production de sécurité est à rendements croissants – ce qui n’est intuitivement pas le cas le plus probable, alors les deux points d’intersection trouvés (correspondant à des probabilités d’occurrence p , pour la composante « objective », * et p , pour la composante « subjective »), correspondent à des systèmes instables et '* ne peuvent fonder une politique de sécurité efficiente.

- Si la fonction de production de sécurité est à rendements décroissants – ce qui est le cas le plus probable, alors les deux points d’intersection trouvés (correspondant à des probabilités d’occurrence p , pour la composante « objective », et * p , pour la '* composante « subjective »), ont des comportements différents : le premier correspond à un système stable ; le second ne correspond à un système stable que si la pente de la seconde composante de la fonction de demande est plus faible (en valeur absolue) que la pente de la fonction d’offre. Dans ce cas, tout a de

[ ]

0,1 permet de fonder une politique de sécurité efficiente. Dans le cas contraire, le point d’intersection déterminé par la seconde fonction de demande correspondra à un système instable. Alors, la condition de stabilité de l’équilibre est donnée par la condition suivante : a>a0, où0

a est tel que les pentes des fonctions d’offre et de demande de sécurité sont égales en valeur absolue.

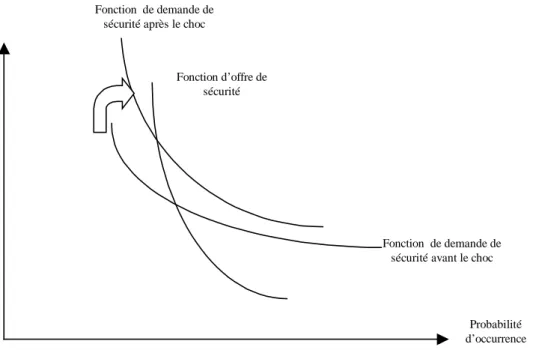

Ce qui précède nous a finalement permis de préciser le statut de l’information à incorporer dans la fonction de demande, qui contient une composante objective et une composante subjective. Certes, nous avons vu que la composante objective de la demande ne permettait pas de rendre compte de la complexité de la sécurité. Dès lors, il apparaissait nécessaire de construire une seconde composante de la demande qui s’appuyait sur l’évaluation du risque par les agents, afin d’enrichir l’information dont nous disposions. Le propos consistait alors à établir une fonction de demande, combinaison des deux fonctions distinguées. Cependant, nous savons qu’il est impossible de déterminer une politique de sécurité efficiente, caractérisée par l’intersection entre offre et demande de sécurité si le système n’est pas stable. Il existe donc des cas pour lesquels il est impossible de bâtir une politique de sécurité sur des fondements économiques si nous accordons un poids excessif aux seules préférences des victimes potentielles, ces derniers formulant une demande de sécurité qui ne peut jamais être satisfaite. Si la puissance publique ne parvenait pas à éviter cet écueil, elle s’épuiserait à satisfaire une demande insatiable de protection, renforcée sans cesse par son intervention. L’exemple du risque de criminalité, perçu de manière aigue par la population, peut illustrer très bien ce phénomène. Voyons alors comment les fondements que nous avons posés peuvent être mobilisés dans le cas de cette classe de risques.

5 - Exemple d’application : pourquoi et comment fonder sur la théorie

économique une politique de sécurité face au risque de criminalité ?

Malgré les difficultés à disposer de statistiques fiables, la France et plus généralement les pays occidentaux développés ont connu une longue période de pacification des mœurs qui s’origine au cœur du Siècle des Lumières, se constate de façon patente dès le 19ème siècle, et se poursuit jusqu’à la moitié du 20ème siècle. Cependant, dans la seconde moitié du 20ème siècle, un renversement de tendance s’observe, d’abord pour les actes de prédation, puis une croissance

de la violence s’opère à partir de la fin des années 198031. Certes, la France ne diffère guère de ses voisins en la matière et les taux de criminalité restent en deçà de ceux qui prévalaient au cours des siècles passés. Par ailleurs, la comparaison avec certains pays émergeants n’ayant pas encore réalisé de « transition criminelle », c’est-à-dire n’ayant pas bénéficié d’un mouvement de pacification des mœurs, tend à relativiser le phénomène observé. Il n’en demeure pas moins que la perception du risque criminel, et par là même les attentes de sécurité de la part de la population, sont très fortes. Cela n’est guère surprenant puisque le double mouvement observé accrédite la thèse d’une « déception des anticipations » : la population ayant vécu une très longue phase de pacification des mœurs a été rendue d’autant plus sensible à la criminalité – en particulier sous sa forme violence - que celle-ci semblait progressivement sortir des modes de vie dominants et que la prise en compte de l’importance de la vie humaine ne cessait d’augmenter.

Peut-on alors mobiliser les fondements économiques que nous venons de voir dans le cas du risque de criminalité ? Un premier examen nous en dissuade alors que l’essentiel des débats de ce côté de l’Atlantique tendent à accréditer l’idée qu’une politique de sécurité résulte avant tout d’arbitrages politiques ou, plus généralement, d’un choix de société. Pourtant, de l’autre côté de l’Atlantique, de nombreux modèles économiques ont visé à rendre compte du fait criminel, faisant le plus souvent l’objet d’un clivage entre les économistes et les autres analystes de la sécurité. Les remises en cause sont nombreuses, deux niveaux de critiques apparaissant face à ce type d’approche. Le premier a trait au bien fondé de faire usage de la science économique pour appréhender le fait criminel. Dans cette vision, l’économie du crime ne serait qu’un prétexte pour l’Ecole de Chicago à accroître sa notoriété et le nombre de ses docteurs. Le second niveau de critique s’attaque à la fiabilité des méthodes, à la fois théorique et empiriques, généralement utilisées en matière d’économie du crime, mais ces critiques sont celles dont fait plus généralement l’objet la science économique. Attachons-nous donc au premier niveau de critique, spécifique à notre sujet.

Nous savons que l’usage des modèles dont font œuvre les économistes du crime constitue un apport relativement récent. C’est en effet seulement avec Gary Becker, en 1968, que de tels modèles voient le jour dans une approche souvent qualifiée de néoclassique 32. Ces travaux s’inscrivent dans une perspective visant à montrer que l’économie pouvait être un instrument d’analyse pertinent pour comprendre des sujets apparemment éloignés de ses préoccupations originelles, tels que la sexualité, le mariage, l’éducation, le divorce, le crime, le fait d’aller à la messe ou d’avorter 33. Cette manière d’appréhender le fait criminel était-elle réellement neuve ? Mais, les motifs qui la sous tendent sont beaucoup plus anciens. En réalité, les travaux de Beccaria qui, dès le 18ème siècle, se fait le porteur d’un message sur la modération des peines ; ceux de Bentham, qui lia de manière étroite l’utilitarisme avec l’analyse criminelle, reposent sur les mêmes préceptes théoriques. Par ailleurs, ils partagent conceptuellement des modes de réflexion très proches de l’économie du bien-être et du choix social ainsi que l’économie des incitations. Cette approche n’est donc pas une invention dont

31

En réalité, il semble que le niveau général de la délinquance s’est stabilisé et a amorcé une légère décrue depuis 2003, à l’exception des actes de violence contre les personnes. Néanmoins, il demeure vérifié qu’une croissance de la criminalité durant quelques décennies, suivant une pacification des mœurs séculaire, a provoqué une perception aigue des phénomènes analysés de la part de la population.

32

Une analyse plus précise de ces modèles est menée dans Pelletan (2008) et Pelletan (2009b). Ils sont généralement utilisés afin de montrer comment le crime répond à un ensemble de facteurs économiques ou démographiques, ainsi qu’à une variété de politiques publiques visant à modifier les incitations aux activités légales ou illégales pour les individus.

33