i

République Algérienne Démocratique et Populaire

Ministère de l’Enseignement Supérieure et de la Recherche Scientifique Université Ahmed Draia - Adrar

Faculté des Sciences et de la Technologie Département des Mathématiques et Informatique

Mémoire de fin d’étude, en vue de l’obtention du diplôme de Master en informatique Option : Systèmes d'Information et Technologie Web

Thème

SYSTÈME DE CONTROLE D'ACCES PHYSIQUE

Préparés par

Mr. Abderrazzak MATALLAH

Mr. Abdeldjabbar BABAHADJ

Encadré par Mr. KADDI Mohammed Année Universitaire 2016/2017Système de contrôle d'accès physique

REMERCIEMENTS

Nous tenons à remercier, tous d'abord, Mr KADI Mohammed, Maitre Assistant A à l'université Ahmed Draya Adrar, qui nous a honoré par son encadrement de ce travail, aussi pour ses orientations et conduite de travail, et pour ses recommandations concernant l'élaboration d'un travail académique de qualité.

Nous tenons aussi, à remercier vivement Mr DRAOU Ahmed Fawzi, pour ses massifs encouragements, pour sa patience dans lecture du présent mémoire et pour ses précieuses remarques.

Nous remercions aussi Mr BERMATI Bou djemaa, notre chère ami, qui nous a soutenus dès les premiers pas, et n'a pas manqué de venir à notre aide à tout incident. Il nous a largement facilité le travail en acceptant de nous assister et de nous faire fournir accès aux équipements.

Système de contrôle d'accès physique ii

ـــ

ــ

ــــ

ص

9:;<=>ا @Aأ مDEF @A ءHI Jھ LMDNHOP>ا جJ>J>ا 9RSاTA مDEF

.

نJVWN

9OXATY و 9NدDA T\D]^ ة`^ @A

.

LW>ا لJbc تDcاTWSا ة`^ قJ:>ا Lf `XF

Dg>hiW;ا 9jNTط و DOIJ>J]VW>ا l:mY nbWop

.

9:;<=>ا ى`> @Arا لو<:A

L]Arا sADE]> 9OPOظJ>او 9O]jW>ا uMDvo>ا 9fTwA sOb^ lIJWN

.

`ھ Lf

ه

و s> 9FJV=>ا 9NدD=>ا هT\D]^ nbWoAو مDE]>ا ئدDRA D]zT^ ةT{|=>ا

9b=wW:=>ا DOIJ>J]VW>ا

.

لوrا مDE]b> @OjOR}p |OP]pو ~O=vp 9XATY Jھ D]f`ھ

ةرادإ sW=g=f LFD•>ا ‚OR}W>ا DAأ ،9bADVWA جJ>J>ا 9RSاTA تا`wA ةدDOS sW=gA

تDFDOR>ا

.

w=>ا ة`^DS „PF نh=wW:N @OjOR}W>ا h{

9b\و 9};اJY تDO}

…O=w>ا

nO†=>ا

RÉSUMÉ

Le système de contrôle d'accès physique est un sous ensemble du système de sécurité de l'établissement. Il se repose sur plusieurs éléments, matériels et logiciel. Dans le marché, on trouve plusieurs propositions de solution qui se différencient suivant leur technologie et leur mise en exploitation. Le responsable de sécurité de l'établissement doit connaitre les caractéristiques techniques et fonctionnelles de son système. Dans ce mémoire nous avons présenté les principes du système et les différents éléments matériels le constituant et les technologies utilisées. En outre nous avons donné plus d'importance aux éléments logiciels, l'objectif est de concevoir et d'implémenter deux applications constituant le système. La première a pour tache de piloter un équipement de contrôle d'accès intégré tandis que le rôle de la deuxième application est l'administration des données. Les deux applications utilisent la même base de données via des connexions client serveur.

Système de contrôle d'accès physique

iv

TABLE DES MATIÈRES

Remerciements ……...……… i

Résumé ………... ii

Introduction Générale……….. 1

Chapitre 1 Généralités Système de contrôle d’accès 4 1.1 Introduction ... 4

1.2 Définitions et objectifs ... 4

1.3 Type de contrôles d’accès ... 4

1.3.1 Contrôle Administratif ... 1.3.2 Contrôle Physique ... 1.3.3 Contrôle Logique ... 4 5 5 1.4 Les étapes de gestion du contrôle d’accès ... 5

1.4.1 L’identification ... 1.4.2 Authentification ... 1.4.3 Droits d’accès ... 1.4.4 Traçabilité... 6 6 6 6 1.5 Mécanismes pour mettre en œuvre la sécurité ... 7

1.5.1 Le sujet ... 1.5.2 Les objets ... 1.5.3 Permissions ... 1.5.4 Principe du moindre privilège ... 1.5.5 Liste de contrôle d’accès ... 1.5.6 Plage horaire ... 7 7 7 7 8 8 1.6 Politique de sécurité ... 8 1.6.1 Définition ... 8

1.6.2 Politique de sécurité d’accès physique ... 1.6.3 Elaboration d'une politique ... 9 10 1.7 Conclusion ... 11

Chapitre 2 Eléments du système de control d’accès physique ... 12

2.1 Introduction ... 12

2.2 Equipements de lectures ... 13

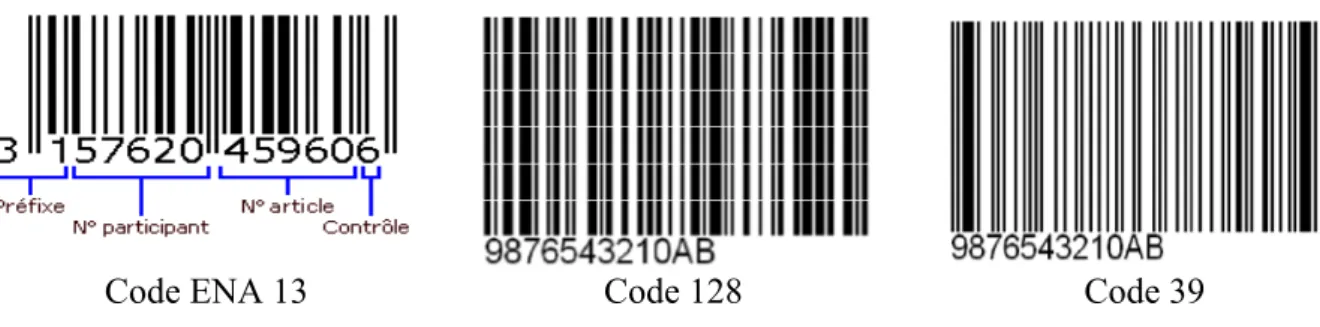

2.2.1 Badge à code barre (bar code) ... 13

a- Codes à barres unidimensionnels ou linéaires ... b- Codes à barres linéaires empilés ... 14 14 c- Codes à barres à deux dimensions ... 15

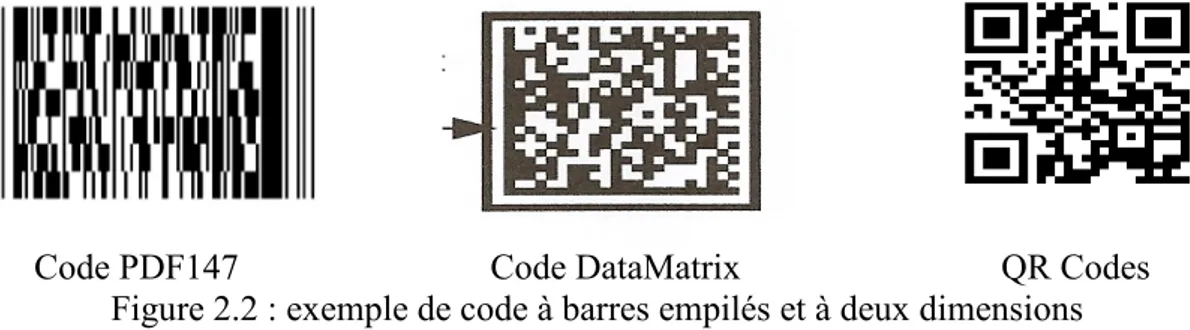

2.2.2 Badges à bande magnétique ... 16

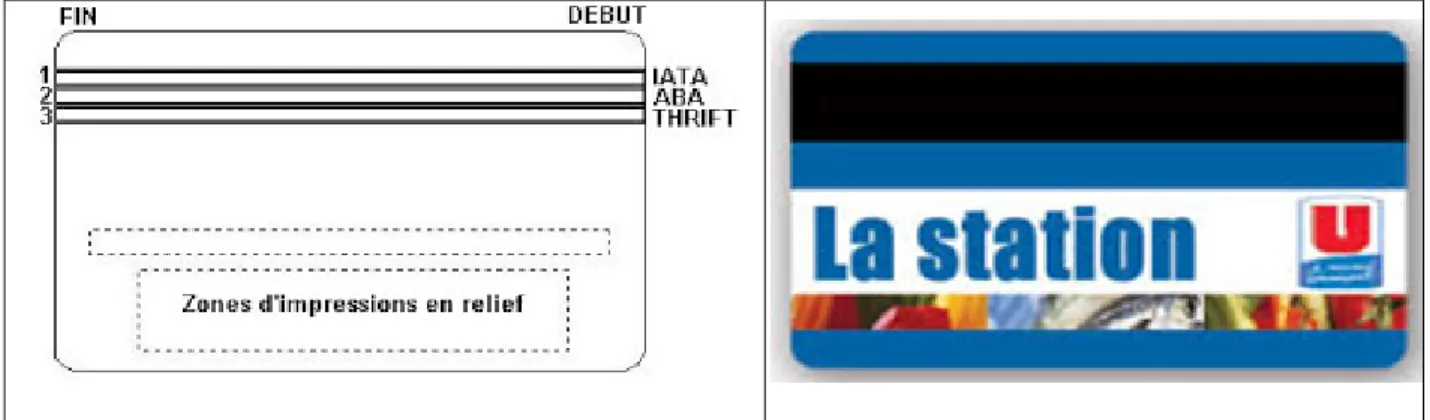

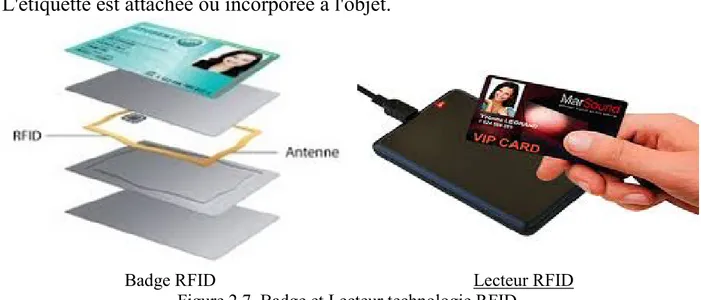

2.2.3 FRID :Radio Frequency Identification ... 18

Système de contrôle d'accès physique

b- Les différentes classes d’étiquettes ... 19

c- Fréquences ... 20

d- Mémoire ... 20

2.2 Les empreintes digitales ... 21

a- Caractéristiques : ... 21

b- Lecteur d'empreinte digitale ... 22

c- Empreinte digitale et contrôle ... 22

d- Mesure d’un système biométrique... 23

2.3 Equipement de blocage d’accès physique... 24

2.3.1 Principe de fonctionnement ... 24 2.3.2 Barrières routières ... 25 2.3.3 Portes ... 25 2.3.4 Tourniquets ... 26 2.3.5 Postes Automatique ... 26 2.4 Les contrôleurs ... 27 2.5 Communication ... 27 2.6 Le logiciel ... 28 2.7 Conclusion ... 29 Chapitre 3 Le modèle Client/serveur ... 30 3.1 Introduction ... 30 3.2 Architecture Client/serveur ... 30 3.3 Caractéristiques ... 31 3.3.1 Service... 31 3.3.2 Partage de ressources... 31 3.3.3 Protocole asymétrique ... 31 3.3.4 Transparence de la localisation ... 31 3.3.5 Message ... 31

3.3.6 Encapsulation des service ... 31

3.3.7 Evolution ... 32

3.4 La répartition des taches ... 32

3.5 Les différents modèles Client/serveur ... 32

3.5.1 Le client Serveur de données... 32

3.5.2 Le client serveur de présentations……….. 32

3.5.3 Le client serveur de traitements………. 33

3.6 Notion de protocole et port……… 33

3.6.1 Notion de port………. 33

3.6.2 Notion de protocole……… 34

3.7 Les Sockets ... 35

3.7.1 Les API ... 35

Système de contrôle d'accès physique

vi Chapitre 4

Pilotage d’une machine

4.1 Introduction ... 37 4.2 La machine ... 37 4.2.1 Caractéristiques ... 38 4.2.2 Spécifications techniques ... 39 4.2.3 Mode d’exploitation ... 39 4.2.4 Configuration de la machine ... 40 4.3 Le SDK ... 40 4.4 L'application de pilotage ... 41 4.4.1 Objectifs ... ... 41

4.4.2 Automate d’états de la machine ... 42

4.4.3 Les Etats de la machines ... 43

4.4.4 Etapes de contrôle d'accès ... 46

4.4.5 Structure de Données ... 47

4.5 Utilisation des Threads ... 47

4.6 Conclusion ... 49 Chapitre 5

Conception et Implémentation ... 50

5.1 Introduction 50

5.2 Plate-forme matérielle et logicielle 50

5.2.1 Matériel utilisé 50

5.2.2 Choix du langage de programmation 50 5.3 Politique de sécurités d'accès physique: 51

5.4 Plages Horaire 52 5.5 Profil utilisateur 52 5.6 L'application de pilotage 53 5.7 L'application d'administration 54 5.8 Conclusion 58 Conclusion générale 59 Bibliographie Annexe

Système de contrôle d'accès physique

TABLE DES FIGURES

Figure 2.1 Exemple de code à barres unidimensionnels 13

Figure 2.2 Exemple de code à barres empilés et à deux dimensions 14

Figure 2.3 Lecteur de Code barre linéaire 14

Figure 2.4 Badge à bande magnétique 15

Figure 2.5 Encodeur et Lecteur de badge à bande magnétique 16

Figure 2.6 principe système à technologie RFID 17

Figure 2.7 Badge et Lecteur technologie RFID 19

Figure 2.8 Différent type de dessins 20

Figure 2.9 les minuties dans l'empreinte 20

Figure 2.10 Lecteur d'empreinte digitale 21

Figure 2.11 Barrière Routière 24

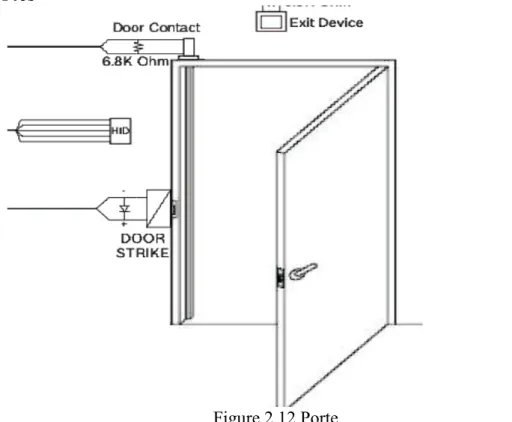

Figure 2.12 Porte 24

Figure 2.13 Tourniquet 25

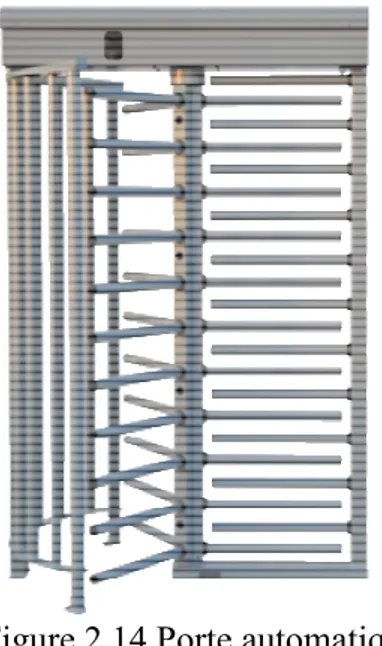

Figure 2.14 Porte automatique 25

Figure 2.15 Contrôleur boitier externe 26

Figure 3.1 Le modèle client/serveur 29

Figure 3.2 Protocole et port 33

Figure 3.3 Socket 34

Figure 3.4 Modèle OSI et middleware 35

Figure 4.1 Machine tourniquet TopData révolution 37

Figure 4.2 Clavier et afficher du tourniquet 38

Figure 4.3 Automate d'état machine 42

Figure 4.4 Algorithme de teste de connexion avec le contrôleur 45

Figure 5.1 Fenêtre principale de l'application de pilotage 53

Figure 5.2 Liste des Machines 53

Figure 5.3 Identification 54

Figure 5.4 Fenêtre principale de l'application Administrateur 55

Figure 5.5 Liste des employés 55

Figure 5.6 Liste des droits d'accès 56

Figure 5.7 Ajout, modification de droit 56

Système de contrôle d'accès physique

viii

Liste des Acronymes

• ACL: Access Control List

• API: Application program interface

• DNS: Domain Name system

• EAN: European Article Numbering

• EAN 13: European Article Numbering à 13 chiffres

• HTTP: Hyper Texte Transfert Protocol

• IP: Internet Protocol

• RFID : Radio Frequency Identification

• RPC : Remote Procédure Call

• T.F.R : Le taux de faux rejets

• T.F.A: le taux de fausses acceptions

• SNMP: Simple Network Management Protocol

• RS-232 :parfois appelée EIA RS-232, EIA 232 ou TIA 232

• TCP: Transmission Control Protocol

Système de contrôle d'accès physique

Page N0

Système de contrôle d'accès physique 1

INTRODUCTION GÉNÉRALE

La sécurité est l’une des préoccupations les plus importantes que rencontre les responsables des établissements, qu’ils soient administratif de service ou de production.

Afin de renforcer la sécurité, il faut contrôler l'accès des personnes aux différentes zones l'établissement, et en particulier les zones sensible.

L'élaboration d'une politique de sécurité fiable pour l'établissement est étape indispensable mais elle n'est pas suffisante pour garantir un certain niveau de sécurité. Il faut avoir les moyens de faire respecter cette politique.

Le contrôle d’accès physique consiste à s’assurer qu’un individu a bien les droits nécessaires pour accéder à un lieu, un édifice ou un local. Il permet d’organiser la circulation des personnes à l’intérieur d’un site et de gérer l’accès aux différentes zones de façon sélective. Ainsi, l’accès à des espaces sensibles peut être restreint à certains utilisateurs, selon des critères bien définies et connus par l'administration.

Selon le type d’activité de l’établissement, les responsables peuvent appliquer une politique d’accès sécurisée soit à l’entrée principale soit à des endroits bien précis et limiter la permission à un personnel de catégorie bien déterminée.

Le principe de gardiennage humain qui effectue les contrôles physiques à l'entrée du site une est méthode à risques dès que le flux de passage est important. D’autre part, le journal d’accès et le registre des visiteurs ne sont pas toujours à jours, puisque cette tache prend un temps très considérable.

Pour maitriser le contrôle d'accès physique la solution est donc un système automatique qui repose sur une Base de données géré par un administrateur de niveau élevé, qui comporte toutes les données nécessaires au fonctionnement du système, c.à.d. liste des cartes autorisées, points de contrôle, et planning et droit d’autorisation d’accès aux immeubles.

Système de contrôle d'accès physique

A chaque point d’accès on installe un équipement de blocage d’accès (tourniquet, Porte à fermeture électrique, barrière…). Ces équipements se connectent à un serveur de base de données afin de vérifier les droits.

L’employé, ou plus généralement le porteur de badge, doit présenter ce badge à chaque accès aux immeubles de l’établissement. Le système enregistre la demande d’accès et vérifie l’autorisation. Dans le cas affirmative l’accès est autorisé, dans le cas échéant l’accès est refusé.

Ce principe permet de diviser le site en zones d'accès (ou zones de sécurité). Chaque zone d'accès comporte une ou plusieurs portes qui permettent aux détenteurs de badges autorisés à passer entre une zone d'accès et une autre. Par la suite on peut définir des zones intérieures plus sûres où l'administrateur peut vouloir restreindre encore plus l'accès.

La procédure de délivrance des badges consiste à créer une fiche pour chaque porteur. Cette fiche individuelle va contenir toutes les informations personnelles relatives au porteur et l’utilisation de ce badge: son nom, prénom, photo, date de validité de la carte, droit d’accès.

L’administrateur responsable du système gère la base de données et assure sa mise à jour. Il associe à chaque porteur de badge un identifiant unique, et lui affecte ses droits d’accès regroupant la zone géographique (lieu), jour de semaine et heure.

Il faut noter que l’application permettant le contrôle des équipements est différente de l’application de gestion des carte d’accès toute fois ils partagent l’accès à la même base de données déjà citée.

Dans le premier chapitre nous allons présenté quelque fondement théoriques des systèmes de contrôle d’accès,

Le deuxième chapitre sera consacrer aux équipements qui constituent les éléments matériels du système de contrôle d'accès existant sur le marché.

Système de contrôle d'accès physique

Page N0

Système de contrôle d'accès physique 3

Dans le troisième on donnera une brève aperçue sur le modèle client/serveur qui permet le partage de la base de données.

On présentera dans le quantième chapitre la démarche utilisée afin de pouvoir exploiter un équipement tourniquet. On a développé une l’application du pilotage de cette machine.

Dans le dernier chapitre, on donnera une présentation des deux applications développées. Ce mémoire sera est clôturée par une conclusion générale.

Chapitre 1

Page N0

44

Généralités Système de contrôle d’accès

Système de contrôle d'accès physique

CHAPITRE 1

GÉNÉRALITÉS SYSTÈME DE CONTRÔLE D’ACCÈS

1.1 Introduction :

Dans ce chapitre on va présenter quelque fondement théorique des systèmes de contrôle d'accès, la notion de politique de sécurité et la mise en œuvre de cette dernière dans le système de contrôle d'accès physique.

1.2 Définitions et objectifs :

Un système de control d’accès a pour objectif principal de limiter l’accès à certaine ressource (zones, matériels ou informations) à un ensemble de personne bien définie durant des périodes bien définies et de garder trace des demandes d’accès autorisées ou refusés.

Le contrôle d’accès donne à une entité l’autorisation d’accéder aux ressources demandées, qu’elles soient physiques (accès à un bâtiment, une salle, un coffre, etc.) ou logiques (accès à certains dossiers, programmes, informations, etc.). Les deux principales entités définies dans le contrôle d’accès sont le sujet et les objets. [5]

1.3 Type de contrôles d’accès :

Dans la littérature on fait la distinction entre trois types de contrôles d’accès, Administratif, Physique et logique.[6]

1.3.1 Contrôle Administratif

Le contrôle administratif intervient principalement sur les employés. Le facteur humain est le principal risque de sécurité dans une entreprise. Il faut donc avoir une politique de sécurité adaptée et utiliser un contrôle administratif. Le contrôle administratif a pour principe de renforcer le système de sécurité sans utiliser de technologie, et principalement en inspectant tout ce qui se rapporte aux ressources humaines.

On vérifiera par conséquent le passé de l’employé (si l’employé a un casier judiciaire avant de l’embaucher par exemple), expliquer les politiques de sécurité

Chapitre 1 Généralités Système de contrôle d’accès de l’entreprise (afin que chacun les intègrent et les comprennent) et faire de la surveillance pour vérifier qu’elles soient comprises et appliquées par tous.

1.3.2 Contrôle Physique

Le contrôle d’accès physique intervient notamment sur les locaux de l’établissement et le matériel. Empêcher l’accès aux zones sensibles au personnel non autorisé, ou encore éviter que l’employé ne modifie ses outils de travail sont des points importants de la sécurité en entreprise. Le contrôle physique a pour principe d’utiliser toute méthode pouvant entraver, surveiller ou dissuader l‘accès physique d’une entité sans permissions aux systèmes à protéger.

L’utilisation de caméra de surveillance pour garder une trace des accès à une zone de l’entreprise, de garde, de porte blindée, de serrure de sécurité ou encore de biométrie est courante.

1.3.3 Contrôle Logique

Les entreprises sont de plus en plus dépendantes de l’informatique et des réseaux. Par conséquent, elles se voient obligées d’appliquer des politiques de sécurité pour le réseau et les systèmes informatiques de l’entreprise avec des contrôles d’accès logique adaptés. Le contrôle d’accès logique utilise des procédés visant à limiter l’action d’un compte sur un système/réseau logique.

1.4 Les étapes de gestion du contrôle d’accès

Au niveau de chaque point de control, l'accès n'est autorisé que si la personne est porteuse d'une autorisation valable. Le control d'accès se déroule en quatre étapes

• La personne demandant l'accès présence un moyen d’identification.

• Apres lecture des données d’identification on fait une recherche de la clé dans la base de données déjà élaborée afin de vérifier les droits; et il donne sa décision soit la demande est acceptée soit elle est rejetée.

• Si l’autorisation est valide le système donne signal pour autoriser l’accès • Quel que soit la réponse on doit Enregistrer les données de différentes

Chapitre 1

Page N0

66

Généralités Système de contrôle d’accès

Système de contrôle d'accès physique

1.4.1 L’identification :

Une personne demandant l’autorisation d’accès à une ressource, doit avant tout s’identifier auprès du système. C’est le fait de présenter son identité.

La phase d’identification ne prouve pas qu’on est bien celui qu’on prétend être. C’est-à-dire qu’on pourra s’identifier comme étant l’administrateur, alors qu’on est en fait un simple employé.

1.4.2 Authentification :

L’authentification est le fait de prouver son identité du sujet par une quelconque méthode, qu’elle soit choisie ou imposée. Cette opération intervient juste après l’identification. Elle peut utiliser plusieurs moyens : [5]

• quelque chose que connaît le sujet, c.à.d. une information que seuls le sujet connait (mot de passe),

• quelque chose qu’il possède délivrer par une autorité (badge, carte magnétique, carte à puce, etc.),

• quelque chose qui lui est propre, moyens biométriques (empreinte digitale, voix, scanographie de rétine, etc.),

• quelque chose qu’il sait faire (par exemple une signature).

Le but de l’authentification est de vérifier l’identité de tous les utilisateurs qui souhaitent utiliser le système, de leur attribuer un identificateur système et de garantir la validité de cet identificateur, afin de pouvoir déterminer l’initiateur de tout accès aux ressources.

La vérification de l’identité consiste à s’assurer que l’utilisateur est bien celui dont il présente l’identité par un moyen déjà cité.

1.4.3 Droits d’accès :

Le demandeur d’autorisation d’accès se voit attribuer la permission ou bien refus de sa demande. Si la réponse et affirmative l’accès sera libéré pour le demandeur seul. Dans le cas contraire il serra informer du rejet de sa demande généralement avec précision de cause.

1.4.4 Traçabilité:

Toutes les actions sont tracées et conservées au sein d’une base de données. Ces données seront très utiles lors d’un éventuel audite.

Chapitre 1 Généralités Système de contrôle d’accès

1.5 Mécanismes de contrôle d’accès :

Dans ce paragraphe, on va présenter quelque définition de termes utilisés dans le domaine des systèmes de contrôle d’accès. [1]

1.5.1 Le sujet :

Le sujet est défini comme l’entité qui initie la demande d’accès à un objet. Il peut être affecté de manière unique à des règles spécifiques concernant un ou plusieurs objets, ou être implémenté dans un groupe disposant de règles communes à tous. Un sujet peu être un utilisateur, un programme, un processus, un fichier, un ordinateur, une base de données, etc.

1.5.2 Les objets :

Les objets, ou ressources sont les éléments auxquels le sujet veut accéder. Une ressource peut être un lieu, un bâtiment, une salle, une imprimante, un programme, un fichier, un ordinateur, une base de données, etc.

Un sujet est une entité active (utilisateur, programme, etc.) et un objet est une entité passive (fichier, écran, ressource de calcul, etc.) qui peut être manipulée par des sujets autorisés.

1.5.3 Permissions :

Permissions, droits d’accès et privilèges sont trois termes ayant la même signification concernant le contrôle d’accès. Ils désignent la permission d’accéder à une ressource confidentielle par un sujet, c’est-à-dire une ressource qui ne peut être accessible par un sujet non autorisé. On désigne donc ainsi toute autorisation qui permet aux sujets autorisés explicitement, et à eux seuls d’accéder à une ressource spécifique.

1.5.4 Principe du moindre privilège :

Le principe de moindre privilège revêt une grande importance en termes de sécurité dans une entreprise. On désigne ici le fait d’accorder à un sujet le minimum de permissions nécessaire à l’accomplissement de ses tâches au sein de l’entreprise. [5]

Cette méthode a pour principal avantage de réduire les risques qu’une ressource soit menacée par un sujet (une personne) n’ayant nullement besoin de

Chapitre 1

Page N0

88

Généralités Système de contrôle d’accès

Système de contrôle d'accès physique

pourra pas par conséquent être une menace potentielle pour les serveurs de l’entreprise.

1.5.5 Liste de contrôle d’accès :

Une liste de contrôle d’accès (“ Access Control List” ou “ ACL ”) est associée à chaque ressource. Elle liste tous les sujets (l’identité de l’utilisateur ou du rôle) qui sont autorisés à accéder à la ressource et leurs droits d’accès.

L’accès à la ressource est autorisé, si le sujet existe dans la liste ACL de cette ressource. Les ACLs sont exploitées sur la base de l’identité du sujet demandant l’accès à une ressource protégée.

L’avantage principal d’une ACL est qu’elle permet facilement de répondre à la question : “qui peut accéder à cette ressource ?” Cela rend l’audit de la sécurité des ressources plus facile et plus sûr.

Le droit de modifier l’ACL est très puissant, il faut donc limiter l’ensemble des sujets qui le possèdent. Ceci a pour conséquence une politique de protection très statique où les droits d’accès changent peu.[5]

1.5.6 Plage horaire :

Intervalle de temps entre deux moments donnés indiquant le commencement et la fin d’une période valide incluse dans une zone de temps ou les doit d'accès sont définit. Si la plage horaire recherchée n'excite pas dans la base de donnée cela signifie que les droits ne sont pas définit.

1.6 Politique de sécurité : 1.6.1 Définition :

La politique de sécurité est un ensemble de propriétés de sûreté.

Le contrôle d’accès est donc un moyen de ne laisser que les sujets autorisés à accéder à une ressource spécifique. On utilise une politique de sécurité établie préalablement afin de définir quels sujets auront accès à tel ou tel objet. [6]

Exemple de règle :

• Le contrôle d’accès physique à la salle d’archive est obtenu par l’utilisation d’une clef

• les visiteurs ne doivent pas pouvoir se balader seuls dans l’établissement. • L’accès aux dossiers de paie est réservé seulement aux personnes du

service.

Chapitre 1 Généralités Système de contrôle d’accès

Les politiques de sécurité définissent l’ensemble des propriétés de sécurité que l’on désire assurer dans un système ainsi que les dispositifs pour les assurer. La politique doit identifier les objectifs de sécurité du système et les menaces auxquelles le système devra résister.

La politique de sécurité décide de la validité de tout accès aux objets protégés. La définition de la politique de sécurité est donc vitale pour la sécurité du système. Mais il faut noter la règle “Un système donné est “sûr” uniquement par rapport à une politique de sécurité spécifique. ” [5]

En matière d'administration, La politique doit :

• déterminer les personnes qui sont dignes de confiance pour certaines opérations, et donc à qui pourra être confiée l’autorisation de les exécuter. • déterminer comment les utilisateurs s’identifient auprès du système et la

vérification de cette identification. La politique d’authentification décide quel mécanisme d’authentification utiliser

• déterminer les droits que les sujets ont sur les objets.

• spécifie également comment ces droits peuvent être modifiés.

La politique de sécurité physique s’occupe de tout ce qui concerne l’aspect physique. En particulier, elles définissent les mesures contre le cambriolage, les incendies, les catastrophes naturelles, et les coupures d’électricité ou d’eau (pour la climatisation).

1.6.2 Politique de sécurité d’accès physique:

La politique de sécurité d’accès physique des personnes est un ensemble de règles à respecter pour faire face contre les intrusions non autorisées.[4]

Définir une politique de sécurité revient à:

• Attribuer des responsabilités à des personnes compétentes possédant l’autorité et les moyens nécessaires

• Identifier les composants à sécuriser

• Déterminer les enjeux (importance du composant) • Définir les menaces potentielles affectant le composant • Estimer les failles de sécurité du système en place

Chapitre 1

Page N0

1010

Généralités Système de contrôle d’accès

Système de contrôle d'accès physique

1.6.3 Elaboration d'une politique :

La mise en place pratique de la politique de sécurité d’accès à un site donné consiste à réaliser les taches suivantes :[4]

• Diviser le site en zones de sécurité. Chaque zone comporte un ou plusieurs issues, qui permettent de passer d’une zone à l’autre. On définit donc les zones les plus sûres ou l’utilisateur doit avoir plus de privilèges pour qu’il soit autorisé à accéder.

• Définir les groupes de personne selon l’objet de leur présence dans le site par exemple : les fournisseurs, les clients, les superviseurs, et même les employés du service S1 n’ont pas forcément le même groupe que ceux du service S2.

• Définir les niveaux de sécurité de chaque zone. Le type de control pour chaque niveau (Mot de passe ou code, badge, carte à puce, empreinte digital, iris, etc. )

• Enumérer les règles générales de possession de permission d’accès pour chaque zone, le niveau de sécurité ainsi que les plages horaires correspondantes.

• Administration du système, procédures à suivre pour l’octroi d’un moyen d'identification valide.

• Prévoir les moyens permettant de vérifier l’intégrité des données et de les sécuriser.

• Les moyens d'identification égarés sont rapidement bloqués et les droits d'accès modifiés par exemple en cas de disparition d'un badge il faut prévoir une réaction immédiate par paramétrage dans la base de données sans avoir à modifier le matériel installé.

Chapitre 1 Généralités Système de contrôle d’accès

1.7 Conclusion:

La mise en place d’un système de control d’accès doit satisfaire à un certain nombre de critères. Dans ce qui suit on va énumérer les plus importantes.

1- Sûreté : Le système doit couvrir tous les passages, et ne doit pas faire obstacle au fonctionnement des issues de secours.

2- La clé unique : Pour authentifier une personne, il est nécessaire que la donnée utilisée soit unique à cette personne. On doit utiliser la technologie qui permet une authentification unique au sein de très larges populations. 3- Le temps : Le temps d'utilisation du système doit être le plus court possible

car il est généralement admis que le temps d'attente pour accéder à un lieu doit être de l'ordre de quelques secondes.

4- L’ergonomie : Les personnes sont sensibles aux aspects ergonomie et "hygiène" dans l'utilisation des systèmes, (équipements propres et passage bien aménagé).

5- Le cout : Afin d'atteindre les objectifs visé par la politique de sécurité élaborée, le budget alloué doit couvrir l'ensemble des opérations de réalisation du système a savoir: fourniture d’équipement, logiciel, installation et maintenance.

6- Politique de sécurité réalisable: Il faut définir de manière précise les objets a protéger et les sujets qui peuvent accéder a ces objets. Il est inutile d'écrire des règles qu'on ne peut pas les respectées.

Eléments du système de contrôle d'accès physique

Chapitre 2 Eléments du système de contrôle d'accès physique Chapitre 2

ELÉMENTS DU SYSTÈME DE CONTRÔLE D'ACCÈS

PHYSIQUE

2.1 Introduction:

Le but de ce chapitre est de donner une vue générale sur les dispositifs matériels existant sur le marché et les technologies utilisées dans ces équipements.

Tout système de control d’accès est constitué des éléments suivants :[9]

- Equipement de lecture : permettant la lecture des données d’identification de la personne demandant la permission d’accès physique.

- Equipement de blocage d’issu physique. Composer essentiellement par un dispositif à relai électroniques.

- Contrôleur : généralement les équipements de blocage d’issu sont commandés à l’aide d’un microcontrôleur intégré avec l’équipement et qui est paramétré et géré avec un PC.

- Moyen de Communication : la technologie de câblage utiliser pour le raccordement des déférents composant du système.

- Logiciel de gestion de l’accès physique : applications permettant de d'implémenter la politique de contrôle d'accès en utilisant les équipement du système. On distingue une partie dédier au pilotage du matériel et une autre pour l'administration des listes et droit d'accès.

Chapitre 2

Page N0

Eléments du système de contrôle d'accès physique

13 13

Système de contrôle d'accès physique

2.2 Equipements de lectures:

Pour l’identification automatique dans les systèmes de control d’accès, il existe plusieurs technologies utilisées, dans ce qui suit, on va présenter brièvement les plus populaires qui sont:

Code Barre

Bande magnétique Empreinte Digital RFID

D’autre techniques come la carte à puce, ou biométrique1 (La rétine, L'iris) qui demandent des équipements plus sophistiqués. Ils sont employés dans des applications militaires ou nucléaires. [17]

Pour chaque technique utilisée on doit impérativement l’exploiter avec le lecteur approprié, il n’y a pas de lecteur universel. Afin d’augmenter la sécurité Le lecteur peut être équipé de clavier pour la saisie de code.

2.2.1 Badge à code barre (bar code)

Le cryptogramme visuel est conçu pour être lu par des lecteurs optiques qui interpréteront les espaces et l’épaisseur des lignes pour décoder le chiffre. Un ordinateur pourra ainsi immédiatement identifier un objet sur lequel est imprimé un code-barres.

Le code barre est une alternance de barres foncées et d’espaces clairs, pour sa lecture on exploite une propriété bien connue de la lumière : elle est réfléchie par les surfaces claires et absorbée par les surfaces foncées. Le balayage d’un code barre par un faisceau lumineux va générer un signal électrique dont la variation en amplitude et en fréquence pourra être rapportée à un symbole donné et, par conséquent, à une information ou à un message.[15]

Il existe trois grandes familles de codes-barres, chaque famille renfermant plusieurs de types de code. Chaque code utilise un protocole de codification différent[2].

Dans les paragraphes suivantes on va présenter quelque codes parmi les plus utilisés.

1Biométrie: Technique globale visant à établir l'identité d'une personne en mesurant une de ses

caractéristiques physiques. La biométrie est considérée maintenant comme l’ensemble des procédés de reconnaissance automatique d’une personne par certaines de ses caractéristiques physiques.

Chapitre 2 Eléments du système de contrôle d'accès physique

a- Codes à barres unidimensionnels ou linéaires :

Le code à barres EAN(European Article Numbering) qui a été développé à partir du code américain UPC pour les besoins spécifiques du commerce européen.

Le code à barres EAN-13 se décompose ainsi :

Le préfixe, représente le code du pays ayant délivré le numéro de participant. Le numéro de participant, il est délivré par l'organisation EAN du pays concerné. Le numéro d'article du producteur de l'objet étiqueté sur 5 chiffres ;

Le chiffre de contrôle ou "Check Digit".

Ce code est universellement utilisé dans le commerce de détail européen. Le commerce de détail américain utilise le code UPC, dont il existe plusieurs variantes.

Code ENA 13 Code 128 Code 39

Figure 2.1 : exemple de code à barres unidimensionnels

D’autres code existent appartiennent à cette famille comme le code39, qui est utilisé pour la vente des médicaments en pharmacie, et le Code 128, est utilisé dans les transports et la logistique (cartons, palettes, conteneurs).

b- Codes à barres linéaires empilés :

Ces codes se caractérisent par leurs grande capacité, ils sont utilisés lorsque des informations détaillées doivent impérativement être attachées à l'objet identifié, comme c'est le cas dans le transport des matières dangereuses par exemple le code PDF417, qui est de longueur variable et peut comprendre jusqu'à 1.850 caractères alphanumériques.

Il existe d'autres de cette même familles comme le Code Postnet, CODE16, CODE49, PLANET.[22]

Chapitre 2

Système de contrôle d'accès physique

c- Codes à barres à deux dimensions

Le code DataMatrix

jusqu'à 2.335 caractères alphanumériques ou 3.116

permet d'imprimer beaucoup d'information sur très peu de surface système de correction d'erreur

électronique pour marquer les circuits imprimés et les circuits intégrés

Code PDF147

Figure 2.2 : exemple de code à barres

QR codes permet d’environ 4000 caractères.

des numéros de téléphone, des références de produit ou services. Ils sont très populaires dans le domaine du e

lecture des codes QR qui s’installent dans les smart phones. Elles sont offertes généralement sans frais.

Figure 2.

Pour la lecture des code

fait passez un code-barre devant un lecteur le faisceau, fournit par des LED ou une diode laser, balaye les barres et les espaces blancs du code barre.

Le faisceau lumineux, émis par le lecteur, est alors absorbé par les barres sombres sans être réfléchi, alors qu'il est réfléchi par les espaces clairs.

du lecteur (CCD ou phototransistor) analyse ensuite les retours :

Eléments du système de contrôle d'accès physique Codes à barres à deux dimensions :

DataMatrix : ce code est de longueur variable, il peut comprendre caractères alphanumériques ou 3.116 caractères numériques, et permet d'imprimer beaucoup d'information sur très peu de surface

système de correction d'erreur de lecture. Ce code est utilisé dans l'industrie électronique pour marquer les circuits imprimés et les circuits intégrés

Code DataMatrix

: exemple de code à barres empilés et à deux dimensions

QR codes permet d’encoder jusqu'à 2083 Octets de donnée ou un texte d’environ 4000 caractères. Ces codes peuvent contenir du texte des adresses web des numéros de téléphone, des références de produit ou services. Ils sont très populaires dans le domaine du e-commerce. En effet il existe des applications de lecture des codes QR qui s’installent dans les smart phones. Elles sont offertes généralement sans frais.

Figure 2.3 Lecteur de Code barre linéaire

ecture des codes barres, le procédé de lecture es

barre devant un lecteur le faisceau, fournit par des LED ou une diode laser, balaye les barres et les espaces blancs du code barre.

Le faisceau lumineux, émis par le lecteur, est alors absorbé par les barres sans être réfléchi, alors qu'il est réfléchi par les espaces clairs.

du lecteur (CCD ou phototransistor) analyse ensuite les retours :

Page N0

Eléments du système de contrôle d'accès physique

15 15

: ce code est de longueur variable, il peut comprendre caractères numériques, et permet d'imprimer beaucoup d'information sur très peu de surface ;il incorpore un Ce code est utilisé dans l'industrie électronique pour marquer les circuits imprimés et les circuits intégrés.

QR Codes et à deux dimensions

d’encoder jusqu'à 2083 Octets de donnée ou un texte Ces codes peuvent contenir du texte des adresses web des numéros de téléphone, des références de produit ou services. Ils sont très effet il existe des applications de lecture des codes QR qui s’installent dans les smart phones. Elles sont offertes

e procédé de lecture est simple. Lorsqu'on barre devant un lecteur le faisceau, fournit par des LED ou une diode laser, balaye les barres et les espaces blancs du code barre.

Le faisceau lumineux, émis par le lecteur, est alors absorbé par les barres sans être réfléchi, alors qu'il est réfléchi par les espaces clairs. Le capteur du lecteur (CCD ou phototransistor) analyse ensuite les retours :

Chapitre 2 Eléments du système de contrôle d'accès physique • Si la lumière a été réfléchie, il renvoie un signal électrique faible. Le

faisceau a rencontré un espace clair.

• Si la lumière a été absorbée, il renvoie un signal électrique fort. Le faisceau a rencontré un espace sombre)

La durée du signal électrique détermine l'épaisseur des éléments, puis le décodeur du lecteur convertit ce signal en caractères, qui sont ensuite transmis à l'ordinateur.[2]

2.2.2 Badges à bande magnétique :

Sur ce type de carte les informations sont contenues sur une bande magnétique. Cette dernière est composée de micro particules (en général l’oxyde de fer) ferromagnétiques dispersées dans un liant. Lorsqu’on applique un champ magnétique à ce mélange, les particules se comportent comme de petits cristaux aimantés qui prennent une certaine orientation selon la valeur du champ magnétique. Les particules ont une certaine rémanence cette propriété permet à un matériau magnétique d’acquérir et de conserver une aimantation permanente.

Pour écrire sur cette bande il faut appliquer une excitation magnétique externe (tête d’écriture). Pour la lecture la tête va parcourir la bande et suivant l’orientation des particules une intensité va être crée dans la tête. Cette intensité va être amplifiée est traiter pour donner l’information lus sous forme binaire. [16]

Figure 2.4 Badge à bande magnétique

On retrouve généralement trois pistes sur la bande magnétique, les données sont stockées sur ces pistes. Nous ne sommes pas tenus de respecter un standard.

Les machines permettant2 l’encodage et lecture d’une bande magnétique sont disponibles dans le marché.

Chapitre 2

Page N0

Eléments du système de contrôle d'accès physique

17 17

Système de contrôle d'accès physique

Les cartes à bande magnétique sont plus faciles à lire et plus accessibles en écriture par une machine qu’on trouve largement sur le marché. C’est pour cette raison la sécurité des données trop faible, il faut encodée les données sur ce type de carte avec un chiffrement personnalisé pour garantir un certain degré de confidentialité. [16]

Figure 2.5 Encodeur et Lecteur de badge à bande magnétique

Pour le codage numérique sur une bande magnétique, on utilise le codage F/2F qu'est une technique qui permet de différencier les 0 et les 1 en se basant sur une durée (modulation de fréquence). On symbolise alors le 0 par une simple inversion de flux tandis que le 1 est codé par 2 inversions de flux consécutives. La longueur entre une inversion pour un 0 et deux inversions pour un 1 sont égales. On a donc F pour 0 et 2F pour 1. Au début de la piste, on trouve une suite de 0 permettant à l’horloge du lecteur de se synchroniser.

Pendant le défilement de la bande sous la tête d’écriture, le champ magnétique généré par cette tête va subir plusieurs inversions du à des variations d’intensités.

Pour la lecture, la tête va parcourir la bande et suivant l’orientation des particules une intensité va être créée dans la tête. Cette intensité va ensuite être amplifiée puis modélisée par un signal rectangulaire de type niveau haut-niveau bas. Ce signal va ensuite être interprété par une suite de 0 et de 1 suivant le codage F/2F. [16]

Chapitre 2 Eléments du système de contrôle d'accès physique

2.2.3 RFID : Radio Frequency Identification:

RFID est une technologie d'identification automatique, cette technologie largement utilisée permet d'identifier un objet à distance grâce à une étiquette émettant des ondes radio.

La Radio identification aussi désignée par le terme RFID est une technologie développée pour mémoriser et récupérer des données à distance en utilisant des marqueurs appelés «radio-étiquettes » «RFID tag» ou transponder.[11]

Les étiquettes sont aussi appelées « transpondeur », c’est un équipement destiné à recevoir un signal radio et à renvoyer immédiatement en réponse un signal radio contenant une information pertinente.

• Le Lecteur (station de base) émet des ondes électromagnétiques qui induisent un courant dans l’antenne de l’étiquette, ce champ alimente l’étiquette et active la puce.

• Les étiquettes intègrent une puce électronique qui mémorise les données d’identification et une antenne de transmission. (voir figure illustration) • La transmission s’effectue selon des fréquences définies, un signal Radio

est émis par le lecteur via une antenne, L’étiquette se trouvant dans le champ de lecture répond alors au signal. Elle émet une suite de bits qui représentent les données fixe servant à identifier l’objet étiquette en modulant l’amplitude ou la phase sur la fréquence porteuse.

• Le lecteur reçoit ces informations et les transforme en binaire (0 ou 1).

PC

Tag- étiquette

Lecteur

Figure 2.6 Principe système à technologie RFID a- Tags actifs – tags passifs :

L’étiquette active se distingue de l’étiquette passive par la présence d’une source d’énergie propre à lui permettant de communiquer avec la station de base

Chapitre 2

Page N0

Eléments du système de contrôle d'accès physique

19 19

Système de contrôle d'accès physique

Les tags passifs utilisent le courant induit dans l’antenne de l’étiquette, par les ondes électromagnétiques de la station de base (10µA). La distance de fonctionnement est de quelques centimètres.

Les tags actifs possèdent une pile incorporée leur permettant d’émettre un signal de façon autonome, on peut obtenir des distances de saisie de quelques mètres. Ils sont plus onéreux et volumineux. [11]

Une des méthodes d'identification est d'abriter un numéro de série ou une suite de données dans une puce et de relier cette dernière à une petite antenne ce couple est encapsulé dans un support (RFID Tag). Ces tag sont incorporés dans des objets ou être collées sur des produit.

Le lecteur est constitué d'un circuit qui émet une énergie électromagnétique, et d'une électronique qui reçoit et décode les informations envoyé par le transpondeur et les envoie au dispositif de collecte de données. Cette communication entre le lecteur et l'étiquette s'effectue en quatre temps:[14]

1. Le lecteur transmit par radio l’énergie nécessaire à l’activation du tag ; 2. Il lance alors une requête interrogeant les étiquettes à proximité;

3. Il écoute les réponses et élimine les doublons ou les collisions entre réponses;

4. Enfin, il transmet les résultats obtenus aux applications concernées.

b- Les différentes classes d’étiquettes.

EPCgIobal est un consortium de géants catégorise les étiquettes en six classes : Classe 0 Les étiquettes à lecture seulement. Ces étiquettes sont programmées

par le fabriquant qui inscrit sur l'étiquette des informations pré-indiquées.

Classe 1 Les étiquettes à une seule écriture et à plusieurs lectures.

Ces étiquettes sont programmées par le fabriquant ou par l'utilisateur, qui grave les informations pré-indiquées sur l'étiquette.

Classe 2 Les étiquettes à écritures et lectures multiples. Les informations sur ces étiquettes peuvent être modifiées et lues à plusieurs reprises. Classe 3 Les étiquettes à lecture et à écriture pourvues de capteurs intégrés

pour enregistrer les paramètres, notamment, les températures, les mouvements, les voix...

Classe 4 Les étiquettes à lecture et à écriture avec de transmetteurs intégrés pouvant communiquer indépendamment avec les lecteurs.

Classe 5 Les étiquettes à lecture et à écriture incluant les équipements de la classe4 et pouvant en plus communiquer avec des étiquettes passives.

Chapitre 2 Eléments du système de contrôle d'accès physique Les données EPC définies pour la classe 0 et la classe 1 dans les étiquettes EPCglobal contiennent jusqu'à 96 bits.

Exemple 01.0000A89.00016F.000169DC

01 est la section d'entêté déterminant la structure de contenues 0000A89 caractérise le fabricant ou la compagnie

00016F identifie le produit ou groupe de produits. 000169DC0 est le numéro série du produit..[13]

L'étiquette est attachée ou incorporée à l'objet.

Badge RFID Lecteur RFID

Figure 2.7 Badge et Lecteur technologie RFID c- Fréquences :

La technologie RFID fonctionne essentiellement dans cinq bandes de fréquence définies par le standard ISO/IEC 18000. Ces fréquences sont listées ci-dessous, 1 124 – 135 kHz LF Low Frequency

2 13,56 MHz HF High Frequency 3 433 MHz HF High Frequency

4 860 – 960 MHz UHF Ultra-High Frequency 5 2,45 GHz UHF

d- Mémoire :

Comme pour les autres paramètres, la quantité de mémoire disponible sur un tag dépend des besoins de l’application RFID. Il est nécessaire d’avoir au minimum quelques dizaines de bits pour stocker l’UID du tag. Cet identifiant est en principe déterminé par le fabricant et ne peut plus être modifié par la suite.

Chapitre 2

Page N0

Eléments du système de contrôle d'accès physique

21 21

Système de contrôle d'accès physique

2.2.4 Les empreintes digitales :

C’est le dessin formé par les lignes de la peau des doigts. Ces lignes sont uniques et immuables, elles ne se modifient pas, gardent la même forme tout au long de la vie (sauf par accident comme une brulure par exemple) même les jumeaux venant de la même cellule, auront des empreintes très proches mais pas les même.[18, 20]

Trois types de dessins généraux.

Boucle Verticille arc

Figure 2.8 Différent type de dessins a- Caractéristiques :

Les empreintes digitales sont composées de terminaisons en crêtes, soit le point où la crête s’arrête, et de bifurcations, soit le point où la crête se divise en deux. Le noyau est le point intérieur, situé en général au milieu de l’empreinte. Il sert souvent de point de repère pour situer les autres minuties. D’autres termes sont également rencontrés: le lac, l’île, le delta, la vallée…[17]

Francis Galton anthropologue anglais après l'étude des empreintes digitales pendant dix ans publie un ouvrage en 1892 a démontré «qu’il y a une chance sur 64 milliards d’avoir la même empreinte qu’un autre individu». [18]

Chapitre 2 Eléments du système de contrôle d'accès physique L’individualité du dessin est due à des «irrégularités » appelées minuties dans les lignes.

Les éléments qui permettent de différencier deux empreintes digitales ayant le même motif sont :

- Les points noyau ou centre :lieu de convergences des stries. Et delta : lieu de divergences des stries.

- Les points les minuties : points d’irrégularité se trouvant sur les lignes capillaires.

b- Lecteur d'empreinte digitale :

Figure 2.10 Lecteur d'empreinte digitale

Le doigt est placé sur un capteur éclairé par une lampe. Une caméra convertit l’image, composée de crêtes foncées et de vallées claires, en un signal vidéo afin d’obtenir une image numérisées utilisable.

Une empreinte complète contient en moyenne une centaine de points caractéristiques mais les contrôles ne sont effectués qu'à partir de 14 points. Statistiquement, il est impossible de trouver deux individus présentant 14 points caractéristiques identiques, même dans une population de plusieurs millions de personnes. [16]

c- Empreinte digitale et contrôle:

Afin d'utiliser les empreintes digitales dan un système de contrôle, il faut en premier lieu enregistrer des données biométriques de référence pour chaque personne à contrôler. La phase d'enrôlement consiste à la création du gabarit biométrique et de faire liaison avec l'identité déclarée. Les caractéristiques

Chapitre 2

Page N0

Eléments du système de contrôle d'accès physique

23 23

Système de contrôle d'accès physique

L’authentification par les empreintes digitales repose sur la concordance entre le fichier d’enregistrement, ou gabarit, obtenu lors de l’enrôlement et le fichier obtenu lors de l’authentification. Si la cohérence est reconnue (système à seuil), l’authentification est acceptée. [17]

d- Mesure d’un système biométrique.

Un système biométrique est mesuré par deux paramètres :

- Le taux de fausse acceptation, qui est la probabilité de confusion d’identité(FAR)

- Le taux de faux rejet, qui est la probabilité de ne pas reconnaître une identité lors d’un essai (FRR)

- Un troisième paramètre mesure l’utilité du système. C’est le taux d’échec à l’enrôlement, qui traduit la probabilité d’absence d’une caractéristique biométrique pour un individu dans une population (FER).[17]

Un système biométrique n’utilise pas toute l’information contenue dans l’image ou le signal capté. Il en extrait certaines caractéristiques, ce qui réduit la quantité d’information, donc la capacité du système à reconnaître l’unicité d’une donnée. Puis il effectue un calcul et obtient un résultat à partir des données recueillies. Sa robustesse dépend du nombre de critères retenus et de la méthode de modélisation (ou de calcul) utilisée.

Quel que soit le procédé biométrique utilisé, la coïncidence à 100 % entre les deux fichiers signatures, celui établi lors de l’enrôlement et celui établi lors de l’authentification est impossible.

La performance et la fiabilité d’un système s’expriment donc par le taux de faux rejets(T.F.R.) et le taux de fausses acceptations (T.F.A.). Un système émet un faux rejet lorsqu’il rejette par erreur un vrai utilisateur. A l’inverse, un système émettra une fausse acceptation en donnant accès à quelqu’un qui n’a pas de droit. Le seuil de décision doit être estimé en fonction du niveau de sécurité souhaité.[17]

Chapitre 2 Eléments du système de contrôle d'accès physique

2.3 Equipement de blocage d’accès physique :

Dans ce paragraphe en va présenter en premier lieu le principe de fonctionnement des équipements qui permettent de ploquer passage des personnes et les différents types d’équipements présents dans le marché.

2.3.1 Principe de fonctionnement :

Les équipements d’accès sont utilisés pour gérer le contrôle de passage de personnes aux points de contrôle.

L’équipement est à l’état fermer bloquant ainsi l’entrée ou la sortie plus généralement les deux sens.

• A la réception d’une demande le système de contrôle vérifie les données de la demande dans la base

• Dans le ca ou la demande est autorisée le mécanisme est débloqué pour permettre le passage, Le verrou interne est électriquement débloqué durant un certain nombre de secondes (paramétrable).

• L’équipement revient à son état de blocage après le passage de la personne ou après les n seconds passée (Time out).

La mise en action du relais par sa bobine de commande demande une puissance électrique faible. Elle provoque l’ouverture ou la fermeture d’un circuit dans lequel circule un courant élevé, et par là même elle peut commander une puissance beaucoup plus grande que la puissance d’excitation. [1]

En règle générale le blocage/déblocage de l’accès s’affiche sur le pictogramme à diodes.

Chapitre 2

Système de contrôle d'accès physique

2.3.2 Barrières routières

Cet équipement est utiliser pour le c véhicules à un parking, ou

automatique) Il est commandé gardien.

Pour notre cas on s’intéresse au cas où il est commandé par un microcontrôleur, et donc fait partie intégrante du système.

2.3.3 Portes

Après lecture du

l’utilisateur. Si le badge de l’utilisateur permet l’accès, le dispositif de va déverrouiller la porte. Des serrures électrique

peuvent être utilisées.

Juste après avoir permis l’accès à une personne autorisée, la porte fermer de façon autonome.

Les ferme-portes ou position fermée et verrouillée.

Eléments du système de contrôle d'accès physique 2.3.2 Barrières routières

Figure 2.11 Barrière Routière

Cet équipement est utiliser pour le control des Entrées et/ou sorties des ou aménagements industriels. Si le control est visuel (non Il est commandé par un bouton installé près d’un

Pour notre cas on s’intéresse au cas où il est commandé par un microcontrôleur, et donc fait partie intégrante du système.

Figure 2.12 Porte

badge le système vérifie les droits d’accès du badge Si le badge de l’utilisateur permet l’accès, le dispositif de

va déverrouiller la porte. Des serrures électrique sous des gâches électriques s avoir permis l’accès à une personne autorisée, la porte

fermer de façon autonome.

portes ou les dispositifs automatiques, ramènent la porte en fermée et verrouillée.

Page N0

Eléments du système de contrôle d'accès physique

25 25

ontrol des Entrées et/ou sorties des . Si le control est visuel (non un bouton installé près d’un concierge ou du Pour notre cas on s’intéresse au cas où il est commandé par un

les droits d’accès du badge de Si le badge de l’utilisateur permet l’accès, le dispositif de commande des gâches électriques s avoir permis l’accès à une personne autorisée, la porte doit se ramènent la porte en

Chapitre 2

2.3.4 Tourniquets

Les tourniquets sont équipés d’un mécanisme à bras articulé trouve à l’horizontale blo

mécanisme le bras tombe en position verticale libérant le passage d’un seul utilisateur.

Tourniquet simple prévu pour usage extérieur ou i d’un mécanisme assistant le mouvement des barres

L’armature et le tourniquet sont réalisés en acier inoxydable ou peints.

2.3.5 Portes Automatique

Le Tourniquet Grande hauteur

sécurisé. Il est destiné particulièrement aux centres sensibles non gardiennés

Une simple poussée de l’utilisateur permet la rotation du mécanisme. Le

Eléments du système de contrôle d'accès physique

Figure 2.13 Tourniquet

sont équipés d’un mécanisme à bras articulé

trouve à l’horizontale bloque le passage. Après rotation d’un-tiere(1/3) de tour du tombe en position verticale libérant le passage d’un seul

simple prévu pour usage extérieur ou intérieur, ils assistant le mouvement des barres.

L’armature et le tourniquet sont réalisés en acier inoxydable ou peints.

2.3.5 Portes Automatique :

Figure 2.14 Porte automatique

Le Tourniquet Grande hauteur est conçu pour assurer un contrôle d’accès l est destiné particulièrement aux centres sensibles non gardiennés

ne simple poussée de l’utilisateur permet la rotation du mécanisme. Le

Eléments du système de contrôle d'accès physique

sont équipés d’un mécanisme à bras articulé. Le bras qui se tiere(1/3) de tour du tombe en position verticale libérant le passage d’un seul

ntérieur, ils sont équipés L’armature et le tourniquet sont réalisés en acier inoxydable ou peints.

conçu pour assurer un contrôle d’accès plus l est destiné particulièrement aux centres sensibles non gardiennés. ne simple poussée de l’utilisateur permet la rotation du mécanisme. Le

Chapitre 2

Page N0

Eléments du système de contrôle d'accès physique

27 27

Système de contrôle d'accès physique

2.4 Les contrôleurs :

Un contrôleur d'accès est un appareil électronique qui gère les signaux d'entrée et de sortie émis et reçus par les composants périphériques (lecteurs, contrôleurs de porte, périphériques de demande de sortie, contacts magnétiques, etc.). Le contrôleur est capable de gérer lui-même certains événements de signaux et il sert d'interface de communication entre le logiciel de contrôle d'accès et ces composants matériels.[7]

Plusieurs équipements présentent la particularité d’intégrer sur le même boitier du mécanisme bloquant, le lecteur approprié et le microcontrôleur du mécanisme.

Mais il existe une autre configuration plus intéressante c’est d’avoir un seul contrôleur qui gère en même temps plusieurs lecteurs et plusieurs mécanismes.

Figure 2.15 Contrôleur boitier externe 2.5 Communication :

La communication entre les différents éléments d’un système est un dialogue s’établit selon un protocole de communications prédéfinies, ou les données seront échangées. Elle peut être assurée en utilisant une ou plus des méthodes suivantes :

1. Weigand 2. Serie 3. TCP /IP.

L'interface Wiegand est un type de câblage standard découlant de la popularité des lecteurs de cartes Wiegand dans les années 1980. Il est fréquemment utilisé pour connecter un lecteur de carte avec le reste d'un système d'entrée électronique. L'interface Wiegand utilise trois fils, un commun et deux fils de transmission de données. Un avantage de la signalisation Wiegand format est qu'il permet de très longs câbles, (la plupart des fabricants de lecteur annoncent un maximum de 150 mètres.[8]

Chapitre 2 Eléments du système de contrôle d'accès physique L'interface RS-232, appelée aussi port série (ou port "COM") est relativement universelle et permet d'interconnecter 2 matériels afin d'établir un dialogue. Les anciens connecteurs SUB-D 25 broches étant en voie de disparition, nous n'évoquerons donc que les prises SUB-D 9 broches.

TCP IP: La connexion est réalisée par câble réseau via une prise RJ45, le câble est composé de quatre paires de fil de cuivre torsadées.

Des organisations comme l'association de l'industrie de télécommunication fixent des normes pour les câbles sont classés en différentes catégories en fonction de leurs niveaux de performance.

Le câble Catégorie 5 peut supporter entre 10 et 100 Mbps et a une capacité de 100 MHz. Catégorie5E : peut effectuer le transfert des données à 1000 Mbps et est idéal pour le gigabit Ethernet. Tandis que le Catégorie 6 est plus avancé et fournit de meilleures performances. Il supporte une capacité de 10 Gigabit Ethernet et opère dans une bande de 250 MHz.[8]

2.6 Logiciels:

Le système control d'accès permet, à partir d’un Identifiant, de consulter la base de données afin de voir les droits affectés à cet identifiant : date de début et de fin de validité, zones autorisées, dates et heures d’accès, etc. En fonction de ces droits, il autorise ou non l’accès à la zone concernée et déclenche ou non l’ouverture de l'Equipment bloquant le passage.

Le système doit préalablement affecter des badges nominatifs à des utilisateurs en définissant les zones autorisées et en y affectant des plages horaires d'accès. Tous les événements générés sont écrits dans la base de données en temps réel. On a donc trois éléments logiciels:

1- Une application de pilotage de l'équipement. 2- Serveur de Base de données.

Chapitre 2

Page N0

Eléments du système de contrôle d'accès physique

29 29

Système de contrôle d'accès physique

2.7 Conclusion:

Les badges à codes barre sont très simples à reproduire par simple copie de ce fait ils sont très simple à lire et à identifier mais ne présente pas une solution adaptées au système de control d’accès.

Bien que les bandes magnétiques soient économiquement avantageuses à produire, la possibilité de lecture et d’écriture et disponibilité large des équipements permettant ces opérations remet en cause leur sécurité. La carte à bande magnétique n’est pas un moyen sûr pour stocker des informations confidentielles.

La technique de l’empreinte digitale exige l'utilisation d'appareil de capture d'empreinte fiables qui sont onéreuses, d'où un cout plus élevé pour la mise en place du système.

La technologie utilisant les badges RFID, semble la mieux adapté pour le rapport qualité/prix.

L'équipent de fermeture d'accès ne doit pas être un produit jetable c.à.d. qu’est fréquemment en panne et qu'on doit le remplacer chaque année, cet équipement doit être robuste et support les conditions climatique du site d'installation (Humidité, chaleur, poussières)

Pour le câblage entre les équipements, on doit bien choisir un produit qui fournit une bonne protection contre les interférences. Un mauvais support de transmissions remet en cause tout le système de contrôle. Nombreux sont les choix technologiques disponibles à l'heure actuel. Dans le marché, on trouve en vaste variété d'équipement permettant d'assurer le contrôle d'accès physique. Pour l'installation d'un système fiable, Il faut bien faire le choix, et éviter d'acheter un équipement si on n'a pas les moyens de le faire fonctionner.

Chapitre 3 Page N0 LE MODELE CLIENT/SERVEUR 30 30

Système de contrôle d'accès physique

Chapitre 3

LE MODELE CLIENT/SERVEUR

3.1 Introduction

L'environnementclient-serveurdésigne un mode de communication à travers un réseau entre plusieurs programmes : l'un, qualifié de client, envoie des

requêtes ; l'autre ou les autres, qualifiés de serveurs, attendent les requêtes des

clients et y répondent. Par extension, le client désigne également l'ordinateur ou

la machine virtuelle sur lequel est exécuté le logiciel client, et le serveur, l'ordinateur

ou la machine virtuelle sur lequel est exécuté le logiciel serveur.

En général, les serveurs sont des ordinateurs dédiés au logiciel serveur qu'ils abritent, et dotés de capacités supérieures à celles des ordinateurs personnels en ce qui concerne la puissance de calcul, les entrées-sorties et

les connexions réseau. Les clients sont souvent des ordinateurs personnels ou des

appareils individuels (téléphone, tablette), mais pas systématiquement. Un serveur peut répondre aux requêtes d'un grand nombre de clients.

Il existe une grande variété de logiciels serveurs et de logiciels clients en fonction des besoins à servir : un serveur Web publie des pages Web demandées

par des navigateurs Web ; un serveur de messagerie électronique envoie des mails à

des clients de messagerie ; un serveur de fichiers permet de partager des fichiers sur un

réseau ; un serveur de base de données permet de récupérer des données stockées

dans une base de données, etc.[24] 3.2 Architectures Client-serveur :

L'architecture client/serveur désigne un mode de communication entre plusieurs ordinateurs d'un réseau qui distingue un ou plusieurs postes clients du serveur : dans ce modèle, le dialogue entre le client et le serveur se fait par échange de messages plutôt que par mémoire partagée. Pour le client, un serveur est une boite noire. Seuls les services rendus par le serveur sont connus du client par leurs noms ; les paramètres à fournir et les paramètres qui lui seront rendus après exécution du service. Le dialogue avec le serveur est à l’initiative du client, il est réalisé par échange de deux messages :

- Une requête (demande) du client pour l’exécution d’un service par le serveur.