HAL Id: tel-01153449

https://pastel.archives-ouvertes.fr/tel-01153449

Submitted on 19 May 2015HAL is a multi-disciplinary open access archive for the deposit and dissemination of sci-entific research documents, whether they are pub-lished or not. The documents may come from teaching and research institutions in France or abroad, or from public or private research centers.

L’archive ouverte pluridisciplinaire HAL, est destinée au dépôt et à la diffusion de documents scientifiques de niveau recherche, publiés ou non, émanant des établissements d’enseignement et de recherche français ou étrangers, des laboratoires publics ou privés.

Une architecture d’administration de cartes à puce,

similaire à OTA, et dédiée aux réseaux sans fil IP

Toundé Mesmin Dandjinou

To cite this version:

Toundé Mesmin Dandjinou. Une architecture d’administration de cartes à puce, similaire à OTA, et dédiée aux réseaux sans fil IP. Informatique [cs]. TELECOM ParisTech, 2006. Français. �tel-01153449�

Travaux de recherche pour l'obtention de la

Thèse de doctorat

de l'Ecole Nationale Supérieure des Télécommunications

de Paris

Spécialité : Informatique et Réseaux

Par

Mesmin Toundé DANDJINOU

Une architecture d'administration de cartes à puce,

similaire à OTA, et dédiée aux réseaux sans fil IP

Soutenue le 19 juin 2006 devant le jury

composé de

Président : Pr Pierre PARADINAS, CNAM, Paris, France

Rapporteurs : Pr Bernard COUSIN, Université de Rennes 1, Rennes, France

Pr Pascal LORENZ, Université de Haute Alsace, Colmar, France

Directeur de thèse : Pr Pascal URIEN, ENST-Paris, Paris, France

Examinateurs : Pr Guy PUJOLLE, Université de Paris VI, Paris, France M. Eric ALZAI, Oberthur Card System, Nanterre, France

Gloire à DIEU ! Gloire à DIEU ! Gloire à DIEU ! A mon épouse Sandrine, A mes enfants Carmen, Jean-Emmanuel, Anne et Marie-Esther, A mes parents.

Remerciements

Au moment d'écrire ces lignes de remerciements, je suis dans la reconnaissance vis-à-vis de mon Dieu qui m'a témoigné de son amour et de sa fidélité pendant toutes ces années. Il fallait vraiment du courage pour se replonger dans une aventure de thèse, et je pense qu'en Lui je n'en ai pas manqué. Merci infiniment à Lui pour toutes ses grâces et ses bénédictions.

Elles sont nombreuses les personnes qui se sont battues pour que je puisse en son temps trouver une formation de DEA, un laboratoire d'accueil, une bourse, les documents de ma mise en route, un endroit où loger, travailler, etc. J'ai été aidé, aussi bien avant que durant mes multiples séjours de recherches en France. J'ai été soutenu aussi bien par des personnes morales que physiques, burkinabé comme françaises ; qu'elles trouvent ici exprimés mes sincères remerciements.

Je dis ici toute ma particulière reconnaissance à la coopération française qui a pris en charge le financement de cette thèse en alternance.

Grand merci au professeur Guy Pujolle qui a accepté mon dossier d'inscription pour le DEA et qui m'a fait l'honneur de faire partie de mon jury de thèse. Il m'a fait confiance dès le départ et cela m'a encouragé à redoubler d'efforts, moi qui avais au départ pas mal de handicaps à franchir.

Mon patron, le professeur Pascal Urien, malgré sa surcharge de travail a manifesté une très grande disponibilité à mon endroit tout au long de ce travail. Il m'a communiqué sa passion pour les cartes à puce. Et si j'ai pu avancer, c'est beaucoup grâce à lui. Je lui dis de tout cœur grand merci.

Merci aux professeurs Bernard Cousin et Pascal Lorenz qui ont accepté être les rapporteurs de cette thèse. Merci pour les critiques pertinentes qui ont été formulées et qui m'ont servi à améliorer la qualité de la présentation de mes travaux.

Je suis reconnaissant au professeur Pierre Paradinas qui a accepté de présider mon jury de soutenance de thèse.

Merci à M. Eric Alzai qui a consenti à faire partie de mon jury malgré son emploi du temps très chargé.

J'exprime ma gratitude aux collègues de bureau et de laboratoire en général qui, de diverses manières, ont, par leur présence à mes côtés, contribué à me faire passer les soucis de tout bon père de famille en mission de travail loin des siens.

Merci à tous ces amis et parents habitant Paris et sa banlieue, Annemasse, Besançon, Bobo-Dioulasso, Crissey, Dijon, Le Mans, Nice, Ouagadougou, Poitiers, Strasbourg et

Tours, qui m'ont supporté durant la réalisation de cette deuxième thèse. En particulier à tous ceux qui, ce 19 juin 2006, ont, soit eu des pensées pour moi, soit fait le déplacement pour assister à ma soutenance, je dis ici toute ma gratitude.

Je suis très reconnaissant à Geneviève Jomier et Anne-Marie Charles qui, non comptant des mètres-cubes à Paris qu'elles ont continuellement et gracieusement mis à ma disposition, n'ont ménagé aucun effort pour que mon travail puisse se dérouler et être présenté dans les meilleures conditions possibles. Soyez en retour richement bénies !

Merci aux frères et sœurs de sang comme d'église à Bobo, Ouagadougou et Paris dont le soutien constant et multiforme ne m'a pas fait défaut durant toutes ces années de va-et-vient entre le Burkina Faso et la France.

Table des matières

Remerciements ...5

Table des matières...7

Liste des figures...11

Liste des tableaux ...13

Abstract...15

Résumé ...17

General introduction ...19

Introduction générale ...23

Chapitre 1 : Introduction à l'administration OTA (Over The Air)...29

I. Introduction au concept de l'administration OTA...29

II. Généralités sur le réseau GSM...31

II.1. Infrastructure du réseau GSM ...32

II.2. Services offerts par le réseau GSM...33

III. Vue d'ensemble du système d'administration OTA ...34

IV. Transport par messages courts SMS ...36

IV.1. Généralités ...36

IV.2. Architecture protocolaire sous-jacente ...38

V. Transport par USSD...40

VI. Conclusion ...42

Chapitre 2 : Mécanismes internes au téléphone portable dans l'administration OTA ...43

I. Les entités fonctionnelles du téléphone portable...43

II. Le protocole d'échanges SIM – ME ...44

III. SIM proactive et SIM Application Toolkit (SAT) ...46

IV. Les environnements d'exécution mobile ...49

V. La SIM dans la famille des modules de sécurité...50

VI. La SIM et la sécurité de l'administration OTA ...52

VI.1. Contexte général de sécurité ...52

VI.2. Mécanismes de sécurité employés ...53

VI.3. La carte SIM au cœur de la sécurité ...54

VII. Conclusion ...59

Chapitre 3 : Les réseaux sans fil IP ...61

I. Généralités sur la famille des réseaux locaux 802.11 (WLAN) ...61

II. Architecture de sécurité 802.1X ...63

III. Architecture de sécurité WPA...65

IV. Architecture de sécurité 802.11i...66

V. Architecture de sécurité 802.16 et 802.16e (WMAN) ...68

VI. Récapitulatif des principales caractéristiques des réseaux sans fil IP...70

VII. Conclusion ...70

Chapitre 4 : Le protocole EAP et la carte à puce...73

I. Le protocole EAP ...73

I.1. Contextes de déploiement du protocole EAP...73

I.3. Procédure d'authentification EAP...75

I.4. Modèle de multiplexage EAP ...76

I.5. Hiérarchie des clés EAP ...76

I.6. Conditions d'emploi du protocole EAP en milieu non sécurisé...77

II. Des méthodes d'authentification...78

II.1. Les protocoles TLS et EAP-TLS ...78

II.2. Le protocole EAP-SIM ...80

II.3. Le protocole EAP-AKA ...81

II.4. Le protocole EAP-PSK ...82

III. Le protocole EAP dans une carte à puce ...83

III.1. Description générale ...83

III.2. Services de la carte EAP ...85

III.3. Contraintes à lever par la carte à puce EAP...86

IV. Conclusion ...87

Chapitre 5 : Le protocole EAP-SSC...91

I. Cahier des charges du protocole ...91

II. Présentation générale du protocole EAP-SSC...92

II.1. Vue d'ensemble...92

II.2. Format du paquet EAP-SSC...92

II.3. Authentification mutuelle par EAP-SSC...93

II.4. Chiffrement par défaut au sein du protocole EAP-SSC...98

III. Validation fonctionnelle du protocole EAP-SSC ...98

IV. Faiblesses du protocole EAP-SSC...99

V. Comparaison des protocoles EAP-SSC et EAP-TLS...100

VI. Conclusion ...100

Chapitre 6 : La plate-forme OpenEapSmartcard...103

I. Objectifs et chances du projet OpenEapSmartcard ...103

II. Exigences à prendre en compte...104

III. Architecture de la plate-forme OpenEapSmartcard ...105

III.1. Présentation générale ...105

III.2. OpenEapSmarcard dans les cartes SIM ...108

III.3. Intégration aux terminaux ...109

IV. Résultats expérimentaux et performances ...109

IV.1. Problèmes d'interopérabilité ...109

IV.2. Résultats avec la méthode EAP-TLS ...110

IV.3. Résultats avec la méthode EAP-PSK...112

IV.4. Résultats avec la méthode EAP-AKA ...113

V. Conclusion...114

Chapitre 7 : Les micro-serveurs d'authentification ...115

I. Motivations...115

II. Description générale ...116

III. Tests de performances...118

IV. Perspectives ...119

IV.1. Serveurs de traces ou d'attestations de connexion...119

IV.2. Micro-serveurs pour WLAN et VPN ...120

IV.3. Distributeur de clés dans un WPAN ou WLAN ...121

IV.4. Carte à puce EAP bi-mode ...121

IV.6. Serveurs EAP-SIM mobiles...121

IV.7. Coffre-fort triplement blindé...122

V. Conclusion...122

Chapitre 8 : Le TEAPM, une nouvelle architecture pour l'administration OTA dans les réseaux sans fil IP...123

I. Architecture protocolaire du TEAPM...123

II. Services du TEAPM ...125

III. Exemple de déploiement du TEAPM ...126

IV. Administration et déploiement de nouveaux services...127

V. Performances expérimentales...129

VI. Conclusion ...131

CONCLUSION GENERALE – PERSPECTIVES...133

BIBLIOGRAPHIE ...137

ANNEXE I ...145

Liste des figures

figure 1-1 : infrastructure du réseau GSM. ...32

figure 1-2 : vue d'ensemble du système d'administration OTA...35

figure 1-3 : contexte général d'échange de messages dans le réseau GSM...37

figure 1-4 : tentative réussie de livraison d'un message court à un mobile...37

figure 1-5 : tentative infructueuse de livraison d'un message court à un mobile...38

figure 1-6 : pile protocolaire utilisée lors d'un transport par messages courts SMS. ...39

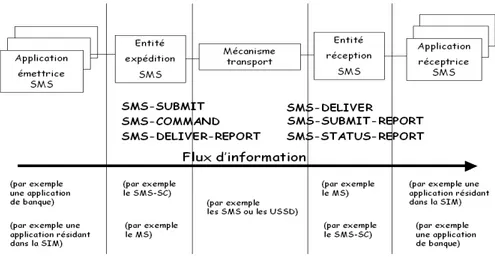

figure 1-7 : entités impliquées dans le transport par SMS...39

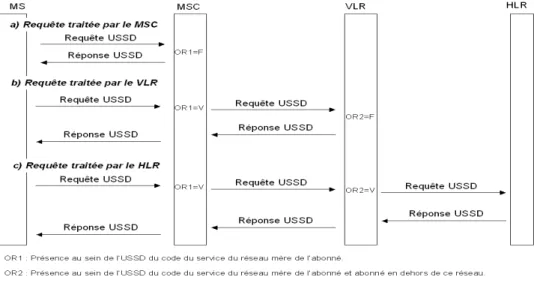

figure 1-8 : contexte de traitement d'une donnée USSD...41

figure 1-9 : cas de requête USSD émanant du réseau et portant sur une simple opération. 41 figure 1-10 : cas simples d'initiation par le mobile d'un service de transport par USSD...42

figure 2-1 : composants d'un téléphone portable GSM. ...43

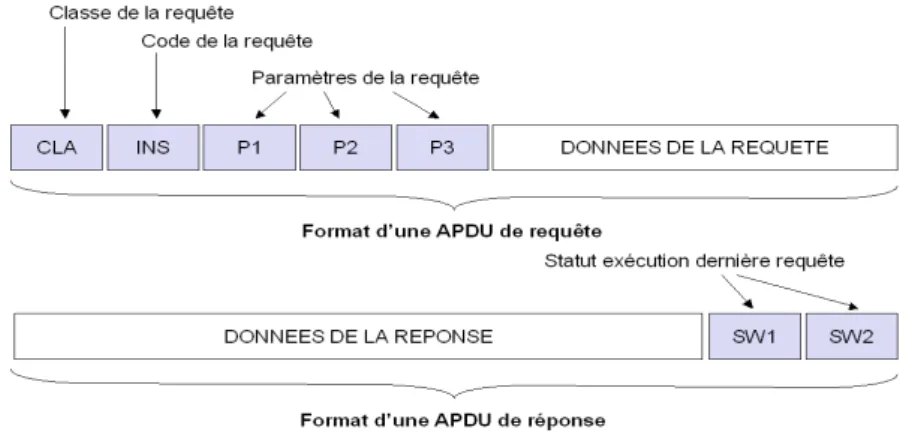

figure 2-2 : formats types d'APDU échangés entre la SIM et l'équipement mobile. ...44

figure 2-3 : architecture générique de l'environnement MExE...50

figure 2-4 : principaux blocs fonctionnels d'une carte SAM. ...51

figure 2-5 : constituants habituels d'une carte Java...51

figure 2-6 : contexte général de sécurité dans l'administration OTA. ...53

figure 2-7 : organisation des fichiers et répertoires GSM dans la SIM. ...56

figure 2-8 : déroulement de l'authentification de la SIM par le réseau. ...58

figure 3-1 : constituants d'un réseau sans fil IP 802.11. ...62

figure 3-2 : principaux acteurs de l'architecture de sécurité 802.1X. ...64

figure 3-3 : protocoles dans l'environnement 802.1X. ...64

figure 3-4 : hiérarchie des clés avec le protocole TKIP. ...66

figure 3-5 : distribution de clés entre point d'accès et demandeur d'accès...67

figure 3-6 : hiérarchie des clés à partir de la clé PMK...68

figure 3-7 : éléments de la pile protocolaire de sécurité dans le 802.16e...69

figure 4-1 : contextes de déploiement du protocole EAP. ...74

figure 4-2 : schéma d'un paquet EAP. ...75

figure 4-3 : modèle de multiplexage EAP...76

figure 4-4 : hiérarchie des clés dans EAP...77

figure 4-5 : authentification TLS en "full mode" à gauche, et en "resume mode" à droite...79

figure 4-6 : résumé d'une authentification normale avec le protocole EAP-AKA...82

figure 4-7 : schéma de réalisation fonctionnelle de EAP-PSK. ...83

figure 4-8 : logiciel client EAP réparti sur la carte à puce et le terminal. ...84

figure 4-9 : contexte protocolaire de la carte à puce EAP...84

figure 4-10 : services de base de la carte à puce EAP...85

figure 5-1 : environnement protocolaire de la méthode d'authentification EAP-SSC. ...92

figure 5-2 : format des messages EAP-SSC...93

figure 5-3 : sous-type 1 associé au contexte de chiffrement à clés symétriques...94

figure 5-4 : sous-type 2 associé au contexte de chiffrement à clés asymétriques...95

figure 5-5 : succession de condensés attachés aux messages échangés dans EAP-SSC...97

figure 6-1 : plate-forme OpenEapSmartcard...105

figure 6-2 : support OpenEApSmartcard dans les cartes SIM...108

figure 7-2 : micro-serveur et client EAP insérés chacun dans un lecteur USB de cartes à

puce. ...117

figure 7-3 : environnement logiciel d'une carte à puce EAP et d'un micro-serveur EAP...117

figure 7-4 : authentification entre un client EAP Jcop et un micro-serveur EAP Jcop. ...118

figure 8-1 : pile protocolaire du TEAPM. ...123

figure 8-2 : exemple de déploiement du TEAPM. ...126

figure 8-3 : environnement de gestion à distance du TEAPM...127

figure 8-4 : mise en œuvre pratique de serveurs TEAPM. ...129

figure 8-5 : vue logique des opérations dans une grille de TEAPM. ...130

figure 8-6 : clé AK dérivée de PAK (phase d'autorisation basée sur RSA)...145

figure 8-7 : clé AK dérivée de PAK et PMK (autorisation basée sur RSA et EAP). ...145

figure 8-8 : clé AK dérivée de PMK (autorisation basée sur EAP)...146

figure 8-9 : clé AK dérivée de PMK et PMK2 (autorisation et authentification basées sur EAP). ...146

figure 8-10 : clés HMAC, CMAC et KEK dérivées de AK...147

figure 8-11 : clé MTK dérivée de MAK. ...147

Liste des tableaux

tableau 2-1 : exemples d'interactions SIM – ME basiques réussies...45

tableau 2-2 : principales valeurs de retour associées à l'exécution d'une commande...47

tableau 2-3 : nouvelles commandes SAT à la disposition de l'équipement mobile...47

tableau 2-4 : exemples de transactions entre équipement mobile et SIM proactive...47

tableau 2-5 : commandes dont l'exécution peut être demandée par la SIM proactive. ...48

tableau 3-1 : quelques caractéristiques des principaux réseaux sans fil IP...61

tableau 3-2 : caractéristiques des protocoles de sécurité dans les WLAN. ...68

tableau 5-1 : comparaison des protocoles EAP-SSC et EAP-TLS. ...100

tableau 6-1 : interface d'authentification...107

tableau 6-2 : principales caractéristiques des cartes à puce employées. ...110

tableau 6-3 : temps mesurés durant une session d'authentification TLS "full mode". ...111

tableau 6-4 : performances RSA de quatre cartes à puce...111

tableau 6-5 : temps mesurés lors d'une session d'authentification TLS en "resume mode". 112 tableau 6-6 : paramètres de base pour EAP-PSK...113

tableau 6-7 : temps mesurés lors d'une session d'authentification EAP-PSK. ...113

tableau 6-8 : performances de EAP-AKA pour la carte Java E...114

Abstract

IP wireless networks are invading most of our life areas. But the lack of secured access of these networks is a serious brake for the development of new services in them. In our work, we propose to use smart cards as security modules, as it is the case in the mobile radio telephony networks GSM.

For this purpose in spite of smart cards limitations of their computational and storage capabilities, we suggest a new protocol named EAP-SSC (EAP Secured Smartcard Channel). This protocol is dedicated to the mutual authentication using both symmetrical and asymmetrical cryptographic keys contexts.

As IP wireless networks are operated by various administrative authorities, it is necessary to anticipate the consideration of the diversity of the underlined security politics. So, we propose a platform named OpenEAPSmartcard intended to be set up in every Java card of the market place. This platform is opened and easy for being convenient for new authentication scenarios chosen by the computer programmers.

Security of cryptographic materials stored on the servers is not safeguarded, because of the operating systems flaws and vulnerabilities; access points closed to the users are less sheltered from attacks. For that reason we suggest to create authentication micro-servers that correspond to EAP servers included in the Java smart cards.

The deployment of those micro-servers on a large scale will cause the problem of keeping them up to date. We propose a software architecture called TEAPM (Trusted EAP Module) which heart is formed by EAP and EAP-TLS surrounded by XML and HTTP protocols. This architecture allows the "On The Air" secured administration of the micro-servers

Key-words : GSM, EAP, smart cards, TLS, EAP-SSC, OpenEAPSmartcard, authentication micro server, OTA, TEAPM, tracks servers.

Résumé

Les réseaux sans fil IP envahissent nos lieux de vie et le défaut de sécurité d'accès est un sérieux frein au développement de nouveaux services en leur sein. Dans ce travail nous proposons l'emploi de la carte à puce Java comme module de sécurité pour l'accès à ces réseaux, comme le sont les puces pour la téléphonie mobile GSM.

Pour y parvenir malgré les limitations de ces cartes en matière de puissance de traitement et de capacité de stockage, on propose un nouveau protocole du nom de EAP-SSC (EAP Secured Smartcard Channel). Il assure une authentification mutuelle fondée sur la cryptographie à clés symétriques ou asymétriques.

La diversité des autorités administrant les réseaux sans fil IP commande la prise en compte d'une variété de politiques de sécurité applicables. Aussi, proposons-nous une plate-forme dénommée OpenEAPSmartcard pour toute carte Java du marché. Son architecture est ouverte et facile à adapter aux scénarii d'authentification des développeurs.

La sécurité des matériaux cryptographiques stockés sur les serveurs n'est pas garantie, à cause des attaques profitant des failles et des vulnérabilités des systèmes d'exploitation ; celle des bornes d'accès à la portée des utilisateurs l'est moins encore. Notre solution est d'implanter dans les cartes Java des serveurs EAP dénommés micro-serveurs d'authentification.

Le déploiement de ces micro-serveurs pose le problème de leur mise à jour dans le temps et dans l'espace. Une architecture logicielle dénommée TEAPM (Trusted EAP Module) est proposée. En son cœur sont les protocoles EAP et EAP-TLS surmontés de XML et HTTP pour faciliter l'administration distante et sécurisée "Over The Air" des cartes à puce Java.

Mots-clés : GSM, EAP, carte à puce, TLS, EAP-SSC, OpenEAPSmartcard, micro-serveur d'authentification, OTA, TEAPM, serveurs de traces.

General introduction

Nowadays two families of networks can be distinguished : operator wireless networks in which the radio telephony GSM (Global System for Mobile communications) appeared during ninety years is a part, and the IP (Internet Protocol) wireless networks well known under the WLAN IP (Wireless Local Area Network Internet Protocol) name which ancestor is the IEEE 802.11 standard appeared by ninety nine years.

Operator networks are closed because the acceptation of an user request is conditioned by subscribing to one of the network operators. They are also closed when we consider the new services which can be installed only with the agreement of the operator. Generally, networks of this family operate well, because of the strict control of user accesses (identification and authentication of the subscriber), and one must pay for several offered services which require authentication and authorization.

In the opposite side, IP wireless networks are equivalent to an opened world. Many networks of this kind exist in our towns and any user can connect to them, because their default configuration does not realize an access control. Few services are offered to the users in these networks. However, the capacities in terms of bandwidth of these IP wireless networks are increasing and some of them compete with and sometimes surpass some classical networks. For example, with the IEEE 802.11b a maximum throughput of 11 Mbit/s is expected, that is taller than the classical Ethernet wired networks 802.3 capacity. With the IEEE 802.11g standard offering a theoretical throughput of 54 Mbit/s, we obtain on the air support almost the half of the capacity of the Fast Ethernet wired networks. Furthermore, since 2005 the IEEE 802.16e specifications plan to offer on the radio more than 100 Mbit/s for subscriber stations moving at vehicular speeds and combining fixed and mobile broadband wireless access. This opportunity can sound the death knell of the UMTS (Universal Mobile Telecommunications System) technology.

For a real development of the IP wireless networks and their massive usage, it is important to set prior in these networks security services that allow the controlled networks to be launched at their actual position. The main issue to solve in this work will be to propose an ideal framework for the development of services in the IP wireless networks.

The first brick to use in the assembling of this suitable framework for services development in IP wireless networks is the security of the user access to these networks. In GSM networks the SIM (Subscriber Identity Module) card is used to identify and authenticate the subscriber of a mobile phone network. We think a similar system must be introduced to ensure the security of the user access to IP wireless networks.

Basically, the IP wireless networks are from the management point of view under several administrative authorities, a situation that is not possible to observe in an operator network. For example the IP wireless networks at home are under the administrative authority of natural persons. In the companies and public areas like hot spots, these networks are under the administrative responsibility of a legal entity. Each network has its particular security policy. For maintaining this administration liberty in spite of the strengthening of the security of users access to the IP wireless networks, the security module has to support a wide range of authentication scenarios easy to implement. The

second contribution of our work is to propose for this module an opened platform, adaptable and not linked to a particular manufacturer.

Although the physical access to the different equipments in the operator core network is highly secured, some of them can become compromised, after attacks using the flaws and vulnerabilities of operating systems they run. In a similar situation of compromised machines, it is no more possible to ensure confidentiality and integrity of cryptographic materials they store. In the IP wireless networks, machines like servers and access points can be in a physical scope of users : their security must be increased. How ? Through our third contribution, we try to give an answer to this issue.

Finally, considering the great number of networks a user will be able to access, it is essential for the module which contains profiles, identity and authorization credentials of the user, to be remotely manageable. In GSM networks, the OTA (Over the Air) administration allows the operator a remote control of the configuration of the security modules related to the users. In the same way, the means to download code and data in the security modules have to be anticipated in IP wireless networks. The proposition of an architecture capable to allow this remote administration will be the last contribution of this work.

The presentation of this work is structured in two main parts. In the beginning part we realize a state of the art concerning on the one hand security in GSM and IP wireless networks, and on the second hand EAP (Extensible Authentication Protocol) smart card. In the final part we show our contributions to improve security in IP wireless networks and so promote the development of services inside these networks.

Chapter 1 starts with the presentation of the concept of smart cards administration using OTA technology and the general framework of its deployment, the GSM network. A description of transport services on which this technology is backing on is also done.

Chapter 2 concerns interactions between functional parts of the mobile phone, particularly SIM card and mobile equipment. We describe mechanisms used to ensure first coherence during the realization of basic and standardized supplementary services, and secondly open towards all new supplementary services which certainly will be set up to respond to the customers needs.

In the chapter 3 are at first described 802.11 specifications with the reinforcement of the access security thanks to 802.1X infrastructure. Then, the presentation of 802.11i architecture shows the manner to ensure nowadays the security of IP wireless local networks by using required ciphering and keys distribution protocols. Emerging 802.16 and 802.16e metropolitan IP wireless networks are not forgotten since they are expected to offer Internet broadband everywhere. As a numerous group of key materials to manufacture and distribute are needed to provide security in these networks, the chapter is ended by noticing that a SAM (Secure Access Module) card would be convenient to IP wireless networks.

The first part of the manuscript is ended with chapter 4 in which EAP (Extensible

Authentication Protocol) and some strong authentication methods usable in wireless

network contexts are presented. Then, the concretisation of this protocol inside a Java card is described and we show the main constraints to take account if we want to use it to reinforce the security of IP wireless networks accesses.

Our first contribution is presented in the chapter 5. Considering the limited storage and computation capacities of the smart cards, we proposed to IETF (Internet Engineering

protocol is in charge of mutual authentication between the subscriber and the visited IP wireless network, in both symmetrical and asymmetrical cryptographic keys contexts.

In chapter 6 is presented our second contribution : the opened OpenEapSmartcard platform intended to compute EAP inside a Java card. Its purpose is to facilitate the deployment of a variety of solutions which will make more secure the access of IP wireless networks, by offering a software architecture that can be supported by the common smart cards on the market and easily reusable. The difficulties we meet during the realization of this platform are pointed out. Some performance test results of the implementation of this platform are given, using smart cards made by different manufacturers, and using also several authentication methods.

Chapter 7 brings out the concept of EAP servers implemented in Java cards, our third contribution. Actually, in addition to the first mission of storing confidential documents related to the user, it is necessary to foresee in the IP wireless network environments a collector agent of reliable and contextual data which can be used in the future to produce any kind of piece of proof. The EAP server presence inside the smart card, able to initiate EAP requests towards EAP clients, can help to assure this service.

Finally, we propose in the chapter 8 a software machine which goal is to promote

Over The Air administration of smart cards inside IP wireless networks. The heart of this

device is composed of EAP and EAP-TLS (EAP Tranport Layer Security) protocols surrounded by XML (eXtensible Markup Language) and HTTP (Hypertext Transfer Protocol) which open the smart card to the distributed applications of Web : the TEAPM (Trusted

EAP Module). We show a few cases of utilization of this device and deliver some

Introduction générale

Deux familles de réseaux sans fil se distinguent de nos jours : les réseaux sans fil d'opérateurs dont fait partie celui de la radio téléphonie GSM (Global System for Mobile

communications) apparue dans les années 90, et les réseaux sans fil IP (Internet Protocol)

connus sous l'appellation WLAN IP (Wireless Local Area Network Internet Protocol) dont le standard IEEE 802.11 est l'ancêtre paru dans les années 1999.

Les réseaux sans fil d'opérateurs sont fermés en ce sens qu'un utilisateur ne peut y être admis que s'il a auparavant souscrit un abonnement chez un opérateur. Ils sont également fermés par rapport aux nouveaux services qui ne peuvent y être introduits que sous le contrôle d'un opérateur. Les réseaux de cette famille fonctionnent en général bien, car l'accès des utilisateurs à ce type de réseaux est strictement contrôlé (identification et authentification de l'abonné). De nombreux services payants, qui nécessitent une authentification et une autorisation, y sont offerts.

A l'opposé, les réseaux sans fil IP correspondent à un monde ouvert. En effet, de nombreux réseaux de ce type existent dans nos villes et n'importe quel utilisateur peut s'y connecter, leur configuration par défaut ne réalisant aucun contrôle d'accès. Très peu de services y sont offerts à l'utilisateur. Or les capacités en termes de bande passante de ces réseaux sans fil IP sont en train de rivaliser et même de dépasser celles de certains réseaux classiques. Par exemple avec le standard IEEE 802.11b un débit théorique maximum de 11 Mbit/s est prévu, ce qui dépasse les capacités des réseaux Ethernet filaires 802.3 classiques. Avec le standard IEEE 802.11g offrant un débit théorique de 54 Mbit/s, on a sur le médium aérien presque la moitié des capacités offertes dans les réseaux câblés Fast

Ethernet. De plus, depuis 2005 les spécifications IEEE 802.16e prévoient d'offrir via le

médium hertzien une bande passante de plus de 100 Mbit/s aux terminaux en déplacement à l'allure d'un véhicule. Ceci pourrait sonner le glas de l'UMTS (Universal

Mobile Telecommunications System).

Pour que les réseaux sans fil IP puissent connaître un réel développement de leur utilisation par un plus grand nombre, il est impérieux qu'y soient déployés les services de sécurité qui ont permis aux réseaux contrôlés par les opérateurs d'occuper la position qu'ils ont actuellement. Le problème à résoudre dans notre travail est donc de proposer un cadre favorable au développement des services dans les réseaux sans fil IP.

La première brique à employer dans le montage de ce cadre propice au développement des services dans les réseaux sans fil IP est la sécurité de l'accès des utilisateurs de ces réseaux. Dans le réseau GSM la carte SIM (Subscriber Identity Module) sert de module d'identification et d'authentification de l'abonné au réseau téléphonique mobile. Nous pensons qu'un dispositif analogue doit être introduit pour sécuriser l'accès de l'utilisateur aux réseaux sans fil IP.

Fondamentalement les réseaux sans fil IP sont des réseaux qui, du point de vue de leur administration, sont sous différentes autorités, contrairement à ce qu'on rencontre dans un réseau d'opérateur. Par exemple les réseaux sans fil IP dans les domiciles sont sous l'autorité administrative de personnes physiques. Dans les entreprises comme dans les lieux publics (hot spots), ils sont sous la responsabilité administrative d'une personne morale. Chacun de ces réseaux a sa propre politique de sécurité. Pour que cette liberté

d'administration puisse perdurer malgré le renforcement de la sécurité de l'accès des utilisateurs aux réseaux sans fil IP, le module de sécurité devra être en mesure de supporter une diversité de scenarii d'authentification faciles à implémenter. Proposer pour ce module sécurisé une plate-forme ouverte, adaptable et indépendante du fabricant de carte à puce constituera la deuxième contribution de notre travail.

Bien que l'accès physique aux différents équipements situés au cœur des réseaux d'opérateurs soit hautement sécurisé, il arrive néanmoins que certains d'entre eux soient compromis, suite à des attaques profitant des failles et vulnérabilités des systèmes d'exploitation qu'ils hébergent. En situation de compromission de ces machines, on ne peut pas garantir la confidentialité et l'intégrité des matériels cryptographiques qu'elles conservent. Dans les réseaux sans fil IP, les équipements tels que les serveurs et les points d'accès peuvent être à la portée physique des utilisateurs : leur sécurité devrait donc être renforcée. Comment ? A travers notre troisième contribution nous tenterons de répondre à cette interrogation.

Enfin, vu le grand nombre de réseaux sans fil IP auxquels un utilisateur pourra se connecter, il est indispensable que le module de sécurité renfermant les profils, les pièces d'identités et autorisations de l'utilisateur, puisse être administré à distance. Dans les réseaux GSM, l'administration OTA, Over The Air, permet de prendre à distance le contrôle de la configuration des modules de sécurité relatifs aux utilisateurs. De même dans les réseaux sans fil IP le moyen d'y télécharger des données ou du code exécutable est à prévoir. La proposition d'une architecture en mesure de rendre possible cette administration distante sécurisée constituera notre dernière contribution dans ce travail.

L'exposé de notre travail est structuré en deux grandes parties. Dans la première partie nous faisons l'état de l'art sur la sécurité dans les réseaux GSM et sans fil IP d'une part, et sur la carte à puce EAP d'autre part. Dans la deuxième partie nous exposons nos contributions qui devraient améliorer la sécurité des réseaux sans fil IP et y favoriser le développement de services.

Le chapitre 1 débute avec la présentation du concept d'administration des cartes à puce via la technologie OTA et du cadre général de sa mise en œuvre, le réseau GSM, avec une description des services de transport en dehors de celui de la voix sur lequel cette technologie s'appuie.

Le chapitre 2 traite des interactions entre les entités fonctionnelles constituant le téléphone mobile lui-même, en particulier la carte SIM et l'équipement mobile. Sont décrits les mécanismes employés pour assurer d'une part une cohérence dans la réalisation des services de base et des services supplémentaires standardisés, et d'autre part une ouverture vis-à-vis de nouveaux services supplémentaires qui, immanquablement se mettront en place en vue de répondre aux besoins des utilisateurs.

Au chapitre 3 sont d'abord décrites les spécifications 802.11 avec le renforcement de la sécurité d'accès à travers l'infrastructure 802.1X. Ensuite la présentation de l'architecture 802.11i montre comment est actuellement garantie la sécurité dans les réseaux locaux sans fil IP en matière de protocoles requis pour le chiffrement et la distribution des clés. Les réseaux sans fil IP métropolitains 802.16 et 802.16e émergeants ne sont pas oubliés puisqu'ils sont sensés offrir des accès Internet haut débit partout. De très nombreux matériaux de fabrication et de distribution de clés étant nécessaires pour assurer la sécurité dans ces réseaux, le chapitre est conclus par le constat qu'une carte SAM (Secure

Access Module) pourrait convenir aux réseaux sans fil IP.

La première partie du manuscrit se termine avec le chapitre 4 dans lequel sont présentés d'abord le protocole EAP (Extensible Authentication Protocol) et certaines

méthodes d'authentification robustes utilisables dans le contexte des réseaux sans fil. Ensuite est décrite la première implémentation de ce protocole au sein d'une carte à puce Java et sont indiquées les principales contraintes à satisfaire au cas où la carte à puce EAP devrait servir à renforcer la sécurité de l'accès aux réseaux sans fil IP.

Notre première contribution est présentée au sein du chapitre 5. Pour tenir compte des capacités limitées de stockage et de traitement de la carte à puce, nous avons proposé à l'IETF (Internet Engineering Task Force) le draft du protocole EAP-on (EAP Secured Smartcard

Channel). Celui-ci est chargé, aussi bien dans un contexte cryptographique de clés

symétriques qu'asymétriques, d'assurer une authentification mutuelle entre l'abonné et le réseau sans fil IP visité.

Le chapitre 6 présente notre deuxième contribution : la plate-forme ouverte

OpenEapSmartcard réalisant EAP au sein d'une carte Java. Son objectif est de faciliter le

déploiement d'une diversité de solutions sécurisant l'accès aux réseaux sans fil IP, en proposant une architecture logicielle supportable par les cartes Java du marché et facilement réutilisable. Nous y évoquons les difficultés apparues lors de la réalisation de la forme. Nous communiquons les résultats des tests de performances de la plate-forme implantée sur des cartes de fabricants différents d'une part, et utilisant diverses méthodes d'authentification d'autre part.

Le chapitre 7 traite des serveurs EAP implémentés dans les cartes à puce Java, notre troisième contribution. En effet, en plus de cette mission première de stockage de documents confidentiels se rapportant à l'utilisateur, il est nécessaire de prévoir dans les environnements de réseaux sans fil IP un agent collecteur d'informations contextuelles fiables servant à la production de preuves de toutes sortes. La présence d'un serveur EAP sur la carte à puce, capable d'initier des requêtes EAP vers des clients EAP, peut aider à rendre ce service.

Enfin, nous proposons au chapitre 8 un dispositif logiciel visant à favoriser l'administration Over The Air des cartes à puce dans les réseaux sans fil IP. Le cœur du dispositif est constitué des protocoles EAP et EAP-TLS (EAP Transport Layer Security) au-dessus desquels XML (eXtensible Markup Language) et HTTP (Hypertext Transfer Protocol) viennent s'arrimer pour ouvrir la carte à puce aux applications Web distribuées : le TEAPM (Trusted EAP Module). Nous montrons des utilisations possibles de ce dispositif et présentons quelques résultats d'expérimentation.

Chapitre 1 : Introduction à l'administration OTA (Over

The Air)

L'utilisation de l'acronyme anglais OTA pour Over The Air s'est répandue durant ces dernières années. Il désigne au départ la possibilité de prendre à distance et par le biais du réseau GSM (Global System for Mobile Communications) le contrôle de la configuration du téléphone mobile d'un abonné [GSM01.04]. En effet, avec le développement des capacités des cartes à puce, l'application initiale de téléphonie mobile a été complétée par de nouvelles applications logées dans la même carte SIM (Subscriber Identity Module), afin de donner à ces nouveaux services un caractère mobile. Notre objectif dans ce chapitre est :

• de présenter d'abord le concept général de l'administration OTA,

• de décrire ensuite l'infrastructure du réseau GSM qui en supporte la mise en œuvre,

• et enfin de rappeler les deux types de transport prévus en dehors de celui de la voix, pour étendre le champ des services applicatifs mis à la disposition des clients de la radio téléphonie : le transport par messages courts et celui des données de services supplémentaires non structurées.

I. Introduction au concept de l'administration OTA

Malgré les possibilités offertes par les opérations et transactions sur l'Internet, il reste encore, dans la vie de tous les jours, de nombreuses situations nécessitant d'un client un déplacement physique vers un prestataire de services, pour un nouvel achat ou pour un dépannage. Il est vrai qu'avec la multiplication des "hot spots", les lieux d'accès à l'Internet se sont multipliés, mais on est encore loin d'atteindre la couverture actuellement assurée par le réseau GSM.

L'une des raisons du succès de la téléphonie mobile est la facilité avec laquelle l'abonné peut bénéficier des services offerts par ce réseau. Ainsi, quel que soit le lieu dans l'espace géographique couvert par son opérateur de radiotéléphonie et quelle que soit l'heure à laquelle l'abonné désire consulter son solde ou s'approvisionner en unités téléphoniques, il peut bénéficier de ces services. La possibilité de changer la configuration des services téléphoniques de l'abonné, à distance et sans qu'on ait besoin d'aller se brancher physiquement à un câble, va servir à l'amélioration ou à l'extension des services rendus par ces équipements électroniques qui sont actuellement les plus répandus au monde1.

Ces remarquables possibilités de mise à disposition de nouveaux services et de modification (extension ou réduction) de celles qui existent, ne sont que la conséquence de la capacité à télécharger dans une carte à puce téléphonique SIM des informations. Ici, en plus des capacités du réseau, ce sont celles de la carte à puce employée dans le téléphone portable qui vont être sollicitées. En effet, les capacités de stockage et de traitement de la carte à puce ont connu de grandes évolutions ces dernières années. Elles permettent par exemple d'exécuter, dans des contextes bien isolés les uns des autres, les différentes applications embarquées. Les informations qui peuvent, via l'interface aérienne, aboutir à la carte SIM de l'abonné correspondent soit à des données à employer par les applications, soit à du code interprétable ou directement exécutable.

1 En 2005, selon GSM World, on comptait plus de 1,5 milliards d'abonnés appartenant à des milliers de

Un autre aspect de cette administration via l'interface hertzienne, est la limitation ou même l'absence d'intervention du porteur du téléphone mobile dans ce processus d'administration à distance. Pourvu que le terminal téléphonique soit en bon état de marche, allumé et dans une zone de couverture radio-téléphonique de son opérateur ou de l'un de ses partenaires2, l'administration à distance est réalisable sans demander forcément

l'implication de son porteur. Cependant, dans certaines situations, l'intervention du porteur de la carte est requise : par exemple quand l'authentification de ce dernier constitue un préalable à l'obtention de l'autorisation d'accéder aux ressources de la carte SIM. La satisfaction de cette condition ouvre la voie à de nombreux services à distance tels que le télétravail, la télésurveillance, le téléguidage, la téléconsultation, le téléchargement, le téléachat, le télépaiement, en fait tout ce qui pourrait être fait partiellement ou complètement à distance. Il est de ce fait très important que ces opérations d'administration se déroulent dans des conditions de sécurité irréprochables sur les segments carte SIM / équipement mobile d'une part, et équipement mobile / réseau d'autre part, en faisant l'hypothèse qu'au sein du réseau cœur de l'opérateur de bonnes mesures de sécurité sont déjà prises.

Cet exposé serait incomplet s'il n'évoquait pas les acteurs et les utilisateurs concernés par l'administration OTA.

Au nombre des acteurs il y a les MNO (Mobile Network Operator) et les MVNO (Mobile Virtual Network Operator). Les MNO sont les opérateurs traditionnels de radiotéléphonie ; les infrastructures déployées sur le terrain leur appartiennent. Les MVNO sont de nouveaux venus dans les télécommunications, à la faveur du dégroupage en cours dans ce secteur. Ils ne sont pas propriétaires du réseau cellulaire mais sont en mesure de proposer un service complet de téléphonie mobile. Généralement les MVNO achètent en gros des minutes de téléphonie aux opérateurs traditionnels et les revendent ensuite à leurs clients3.

Parmi les utilisateurs de cette technologie figurent les porteurs d'équipements de téléphonie mobile et de nouveaux fournisseurs de services. A quelques exceptions près, les porteurs de terminaux de téléphonie mobile ont souscrit un abonnement auprès d'un opérateur réel ou virtuel de radiotéléphonie. Les nouveaux fournisseurs de services profitent de l'ouverture du cœur des réseaux opérateurs pour proposer d'autres services aux abonnés de la radiotéléphonie, moyennant le respect des conditions de sécurité. Qu'il s'agisse des MNO, des MVNO ou des fournisseurs de services OTA, leur administration à distance ne peut se faire que si, au cours du processus conduisant à sa personnalisation, la carte SIM a été préparée par son propriétaire pour supporter ce genre d'opération.

Comme toute l'administration réalisée à travers l'interface aérienne repose sur l'existence d'un réseau de radiotéléphonie GSM, la section suivante fournit une description générale de ce réseau.

2 En 2005, selon la source http://www.gsmworld.com/ news/press_2006/press06_06.shtml, le partenariat

GSMA (GSM Association) regroupait plus de 680 opérateurs et fabricants de téléphones mobiles dans le monde.

3 Par exemple en 2006, la société Debitel est un MVNO partenaire de la société SFR, tandis que M6 Mobile est

II. Généralités sur le réseau GSM

Depuis 1992, date de sa première exploitation commerciale, le GSM sert de moyen de transmission de la voix, mais aussi des données à travers les textos4 aussi appelés

messages courts SMS (Short Message Services). Il fonctionne dans les bandes de fréquences de 900 MHz, 1800 MHz et 1900 MHz selon les pays, et autorise sur l'interface aérienne des débits théoriques variant entre 9,6 et 14,4 kbit/s.

Plusieurs centaines de documents de spécifications ont été produits par les différents groupes de travail du GSM. En 1989 toutes ces spécifications sont intégrées à celles de l'ETSI (European Telecommunications Standards Institute) qui dès lors en assure l'évolution à travers différentes phases dénommées phase 1, phase 2 et phase 2+. La phase 1 démarre en 1992 à partir de toutes les spécifications du GSM concernant l'implémentation de ses services de base tels que la transmission de la voix, le transfert d'appel, la gestion de l'itinérance (roaming) et le service des messages courts. La phase 2, débutée en 1996, voit la prise en compte des services supplémentaires tels que les conférences, les appels en handover, la négociation du numéro d'appel et la prise en compte de la bande de fréquences des 1800 MHz. Dans la phase 2+, aussi qualifiée de 2.5 G, sont prises en compte les fonctions de la SIM Application Toolkit, la technologie de commutation de circuit de données à grande vitesse HSCSD (High Speed Circuit-Switched Data) assurant une vitesse théorique de transmission de 8 fois 9,6 kbit/s soit 76,8 kbit/s. La phase 2+ inclut aussi le GPRS (General Packet Radio System) qui offre un service de commutation de paquets à un débit allant théoriquement jusqu'à 171,2 kbit/s, tarifié au volume et non à la durée de connexion, et assure l'interconnexion avec d'autres réseaux paquets comme Internet et X.25. Une autre amélioration du GSM est venue avec la technologie EDGE (Enhanced Data rate for GSM Evolution) qui permet à un terminal mobile ayant une vitesse comprise entre 100 et 250 km/h de se connecter au réseau avec un débit de 384 kbit/s. Comme ultime évolution on a cru à la 3 G avec l'UMTS (Universal Mobile

Telecommunications System) [SaTh01] offrant des services multimédia à des débits compris

entre 0,4 et 2 Mbit/s. Cependant, au moment de terminer cette rédaction, est présentée la technologie 3,5 G baptisée HSDPA (High Speed Downlink Packet Access) supportant des vitesses de transfert des données de l'abonné mobile comprises entre 1 et 8 Mbit/s. Alors à quand la 4 G ?

Depuis 2000 deux groupes travaillant sur le GSM existent à l'ETSI : d'une part le 3GPP (Third Generation Partnership Project) constitué d'experts travaillant sur l'interface de l'équipement mobile avec la SIM (Subscriber Identity Module) ou l'USIM (Universal Mobile

Telecommunications System Subscriber Identity Module) ; et d'autre part le groupe EP SCP

(ETSI Project Smart Card Platform) constitué d'experts travaillant sur tous les aspects des cartes à puce employées pour les télécommunications.

4 En 2005 plus de 1000 milliards de textos ont été échangés dans le monde. (Source :

figure 1-1 : infrastructure du réseau GSM.

II.1. Infrastructure du réseau GSM

Dans un réseau GSM peuvent se distinguer trois sous-ensembles : le sous-système radio, le sous-système d'acheminement et le sous-système d'exploitation/maintenance. La figure 1-1 en donne une illustration.

Le sous-système radio appelé RSS (Radio System) ou BSS (Base Station

Sub-system) est chargé de gérer les ressources radio et d'assurer les transmissions sur ce

support. Il est constitué d'un ensemble d'antennes nommées BTS (Base Transceiver Station) raccordées à des contrôleurs dénommés BSC (Base Station Controller). Chaque BTS est constituée d'un ensemble d'émetteurs-récepteurs radioélectriques échangeant avec les mobiles de la zone géographique (cellule) qu'elle couvre. Plusieurs BTS sont rattachées au même BSC et définissent ainsi une zone de localisation. Le rôle du BSC est de contrôler cet ensemble de BTS.

Le sous-système d'acheminement, encore connu sous le nom de réseau fixe ou le sigle NSS (Network Sub-System), regroupe toutes les fonctions nécessaires à l'établissement des appels et à la gestion de la mobilité. Il est constitué de commutateurs appelés MSC (Mobile-services Switching Centre ou Mobile Switching Centre), de routeurs GMSC (Gateway

MSC) et IWMSC (InterWorking MSC) et de bases de données VLR (Visitor Location Register)

et HLR (Home Location Register). Un MSC est chargé de gérer les appels partant du réseau ou y aboutissant. Il est relié à plusieurs BSC. Si généralement un VLR est associé à un MSC, c'est parce qu'il contient des informations de profil et de localisation de tous les mobiles présents dans la zone de couverture d'un MSC. Par contre, le HLR renferme les informations sur le profil et la dernière localisation connue de chacun des abonnés d'un réseau GSM. Le GMSC est employé comme passerelle avec un réseau fixe commuté ou un réseau RNIS (Réseau Numérique à Intégration de Services), tandis que le IWMSC sert de passerelle avec les réseaux de données.

Le sous-système d'exploitation/maintenance connu sous les sigles OSS (Operation

Sub-System) ou OMSS (Operation and Maintenance Sub-System) permet à l'opérateur de

retrouve comme dispositifs des centraux tels que l'AUC (Authentication Centre) chargé de l'authentification des abonnés d'un réseau, l'OMC (Operation and Maintenance Centre) s'occupant du fonctionnement et de la maintenance du réseau, et des bases de données telles que l'EIR (Equipment Identity Register) enregistrant les références des terminaux mobiles dont l'accès au réseau doit être refusé.

Face à ce réseau l'usager est muni de son téléphone mobile dans lequel se trouve une carte à puce dite SIM (Subscriber Identity Mobile). La SIM est employée principalement comme module d’identification et d'authentification de l’abonné. Elle demeure, dans le monde du GSM, la pièce maîtresse qui va permettre de réaliser des services innovants avec une plus grande valeur ajoutée. C'est elle qui permet à un abonné de consulter son solde téléphonique ou bancaire par interrogation d'une base de données distante via un message court SMS.

Pour plus de détails sur le GSM, nous conseillons l'imposante documentation d'accès libre de la norme GSM. Mais au travers de [LaGoTa00] le lecteur pourra aussi découvrir rapidement les principales caractéristiques de ce système et son fonctionnement.

II.2. Services offerts par le réseau GSM

A l'instar de tout réseau moderne de télécommunications, le réseau GSM offre trois catégories de services : les services support, les télé-services et les services supplémentaires.

Les services support correspondent en gros à la mise à disposition de l'abonné par l'opérateur de "tuyaux" lui permettant d'envoyer entre deux points de l'information utile liée à un service (voix, vidéo, données, etc.), ainsi que toute la signalisation associée. A ces conduits correspondent des paramètres qui vont en définir la QoS (Quality of Service) : débit, taux d'erreur, variation du délai, délai d'acheminement de bout en bout, etc. Dans le cas du GSM, ces services support [GSM02.02] se déclinent en trois types :

• le type circuit de données concernant des données transmises entièrement ou partiellement sous forme numérique (débit variant entre 0,3 et 9,6 kbit/s, un type d'accès synchrone ou asynchrone, un mode transparent ou non) ;

• le type accès asynchrone à un réseau de données avec un débit pouvant être asymétrique, compris entre 75 bit/s et 9600 bit/s, et en mode transparent ou non ;

• le type accès synchrone à un réseau de données avec un débit compris entre 2400 bit/s et 9600 bit/s et en mode non transparent uniquement.

Les télé-services se définissent comme les premiers services incluant des fonctions du terminal. Ceux disponibles au niveau du GSM sont : la transmission de la voix, la transmission des messages courts et la télécopie [GSM02.03]. Le service de transmission de la voix se résume à celui des communications téléphoniques déjà offert dans le réseau fixe habituel avec en plus la prise en compte des appels d'urgence même lorsque le téléphone portable n'est pas muni de carte SIM. Le service fax est décomposable en deux catégories : d'une part la transmission alternée voix/fax à 9,6 kbit/s en mode transparent ou non, et d'autre part la transmission automatique fax à 9,6 kbit/s en mode transparent ou non. Quant au service des messages courts, nous y reviendrons en profondeur plus loin étant donné que sa présence permet la réalisation de l'administration OTA.

Les services supplémentaires décrits dans [GSM02.04] [GSM04.10] sont proposés afin d'améliorer les services de base que sont les services support et les télé-services. Ils ne s'emploient donc jamais isolément, mais en conjonction avec un ou plusieurs services support ou télé-services. Ces services supplémentaires introduisent les concepts de permission et d'interdiction d'une opération à un abonné, d'activation ou de désactivation

d'un service pour un abonné, d'interrogation du réseau par l'abonné, de mise en place ou de suppression d'un service dans le réseau par son fournisseur, etc. Certains de ces services ont été standardisés comme l'identification de numéro, le renvoi d'appel, le double appel, la conférence, la facturation et la restriction d'appel. D'autres, qualifiés de

services supplémentaires non structurés, sont plus spécifiques à l'opérateur, tout en restant

conformes à la norme ; ils permettent l'entrée d'ordres à partir du clavier du terminal de l'abonné et à destination du réseau d'une part, et l'obtention en retour d'indications fournies par le réseau au terminal de l'abonné d'autre part.

Ces services sont donc plus ou moins complexes et correspondent à des procédures très structurées. L'approche consistant à composer des procédures élémentaires permet de venir à bout de cette complexité. Ainsi la réalisation du service de réception d'un appel sur un téléphone portable est décomposable en différentes procédures telles que la localisation de la cellule où se trouve le destinataire de l'appel, l'obtention d'un canal sur lequel le réseau peut échanger avec le terminal, l'authentification du terminal initiée par le réseau pour valider l'identité fournie par le terminal, la mise en place du contexte de chiffrement des messages, l'échange des messages, et enfin la libération du canal.

Si de nombreux services sont standardisés, comme par exemple la réception de messages courts (télé-service numéro 21), l'envoi de messages courts (télé-service numéro 22), le téléphone/fax service numéro 62), le service de diffusion de la parole (télé-service numéro 92), de nombreux (télé-services restent encore à mettre en place, soit par les opérateurs de téléphonie, soit par des tiers fournisseurs de services. Les organismes de spécification du GSM ont prévu deux types de transport permettant d'assurer ces services : le transport par SMS et celui par USSD (Unstructured Supplementary Service Data). Avant d'aborder la description de ces deux types de transport, décrivons l'environnement de déploiement de la technologie d'administration OTA.

III. Vue d'ensemble du système d'administration OTA

Le système d'administration OTA peut être considéré comme formé de quatre entités communiquant entre elles, en général via les réseaux GSM et Internet : la carte SIM du téléphone mobile, le terminal du téléphone mobile, une passerelle OTA et un serveur OTA. La figure 1-2 en donne une illustration.

La carte SIM représente l'une des terminaisons du système. C'est elle qui doit être modifiée dans le cadre d'une opération d'administration en utilisant l'interface aérienne. Malgré l'apparence, elle fait partie de l'infrastructure de l'opérateur GSM et est simplement mise à la disposition de l'abonné. C'est la raison pour laquelle après sa personnalisation, il est théoriquement impossible d'y faire des modifications si l'on ne dispose pas de privilèges suffisants. Le propriétaire de la SIM – en l'occurrence le MNO ou le MVNO – garde donc un contrôle total de ce qui peut y être téléchargé, comme données et applications, en conformité avec les spécifications de la phase 2+. Nous y reviendrons plus tard.

figure 1-2 : vue d'ensemble du système d'administration OTA.

L'équipement mobile accueillant la carte SIM est chargé d'une part de recevoir les messages contenant des données/commandes qu'il transmet à la carte SIM, et d'autre part de recevoir et d'envoyer vers le réseau les messages dont la SIM est l'initiatrice. Du fait des exigences des services OTA, le terminal mobile doit satisfaire aux spécifications de la phase 2+.

La passerelle OTA s'occupe de convertir les demandes de services OTA en un ensemble de commandes (script) au format GSM compréhensible par les cartes. Cette traduction doit tenir compte de la diversité des cartes SIM qui existent sur le marché du fait d'une implémentation souvent différente des spécifications GSM. Elle a aussi parfois besoin de récupérer Over The Air des informations concernant l'abonné lui-même. Une ou plusieurs transactions correspondant à des échanges de messages à travers un canal sécurisé [GSM03.48] peuvent être nécessaires à la réalisation de l'opération d'administration sur la ou les cartes SIM concernées.

La machine qu'on désigne par "serveur OTA" est la première sollicitée pour administrer des cartes SIM. Elle va formuler, en fonction de la demande reçue, des requêtes permettant d'agir sur une carte SIM particulière, sur un ensemble de cartes SIM d'un type donné ou appartenant à une catégorie de clients, ou encore sur plusieurs catégories de cartes SIM. En étant cliente de la passerelle OTA à laquelle elle fait parvenir ses requêtes, elle peut à son tour faire face aux demandes d'administration OTA qu'elle reçoit en tant que fournisseur de services OTA.

Pour la communication entre ces quatre entités, les réseaux GSM et Internet sont mobilisés. En effet, on a recours au réseau Internet pour supporter les échanges entre le serveur OTA et la passerelle OTA avec l'emploi des services traditionnels Web ou FTP par exemple pour réaliser les échanges. En revanche, entre le téléphone mobile et la passerelle OTA, s'interpose le réseau GSM décrit ci-dessus ; c'est lui qui offre le canal de communication dont l'établissement nécessite l'emploi de l'un des deux types de transport, par SMS ou par USSD, décrits ci-dessous.

IV. Transport par messages courts SMS

IV.1. Généralités

Un message court SMS est une suite d'octets structurée en deux parties [GSM03.40] : un en-tête et une charge utile. L'en-tête qui a au maximum 22 octets, renferme par exemple le type du message (émission ou réception de données d'utilisateurs, de commandes d'utilisateurs, de notifications du réseau, de commandes du réseau), l'adresse de l'expéditeur ou du destinataire du message, l'identificateur du protocole de couche supérieure auquel le message est destiné, le type de codage des données transportées, la date et le délai de livraison du message. La partie correspondant à la charge utile dispose de 140 octets maximum en format non compressé, et 160 maximum dans le cas contraire [GSM03.42] [GSM03.38]. Dans cette dernière partie sont convoyés les messages des utilisateurs, mais aussi les commandes d'administration ou d'accès à des services OTA ; elle peut être structurée afin de recevoir plusieurs messages concaténés.

La présence des services de transport de messages courts est obligatoire au niveau d'un téléphone mobile [GSM02.07]. Ils peuvent être assurés lorsque le téléphone mobile est en veille ou même durant une communication téléphonique, parce qu'ils utilisent essentiellement des canaux de signalisation et non de trafic. Ils mobilisent généralement les équipements suivants au niveau du réseau GSM :

• une entité générique désignée sous le vocable SME (Short Message Entity) capable de recevoir ou d'émettre des messages courts. Elle correspond soit à un téléphone mobile, soit au centre d'acheminement de messages courts du réseau GSM, ou encore à un serveur appartenant à un réseau fixe ;

• un centre d'acheminement de messages courts appelé SMS-SC (SMS Service Centre) ou simplement SC. Il est capable de recevoir des messages courts et de les envoyer vers leurs destinataires ;

• un routeur capable de retrouver les informations de routage pour l'acheminement des messages courts. Les équipements SMS-GMSC et SMS-IWMSC qualifiés de passerelles jouent ce rôle ;

• un commutateur du genre MSC capable d'être à l'interface du téléphone mobile et du réseau dans le cadre de la réception et de la délivrance des messages courts ;

• des bases de données conservant des informations sur la localisation des destinataires de messages. Le HLR et les VLR sont commis à cette tâche ;

• un téléphone mobile désigné par l'acronyme MS (Mobile Station) et qui constitue la cible de l'opération d'administration.

Les différents équipements impliqués dans le transport des messages courts sont représentés à la figure 1-3.

Sur le segment 1 transitent des messages courts de deux sortes : ceux envoyés du SC vers la passerelle GMSC et à destination d'un mobile d'une part, et ceux envoyés de la passerelle IWMSC vers le SC d'autre part. Sur ce segment circulent également des rapports de livraison ou d'erreur entre le SC et les passerelles. Le segment 2 illustre la recherche d'informations de routage (adresse du MSC ou du SC auquel transmettre le message court) auprès du HLR. Le tronçon 3 correspond principalement au transfert de messages courts de la passerelle GMSC au MSC dans le cas d'un service de transport à destination d'un mobile, et du MSC vers le IWMSC dans le cas d'un service ayant pour origine un mobile. Il va sans dire que ce segment supporte aussi le transfert des rapports de livraison et d'échec. Grâce aux échanges sur le segment 4, le MSC peut se renseigner sur la localisation précise du mobile destinataire du message ou vérifier que ce service ne souffre

d'aucune restriction de la part de l'opérateur. Finalement le segment 5 représente la livraison ou l'expédition du message court et le retour d'un rapport de livraison ou d'erreur.

figure 1-3 : contexte général d'échange de messages dans le réseau GSM.

Dans le service de transport par messages courts, deux catégories se distinguent et concernent directement l'abonné : le type service de transport par messages courts en point à

point, et le type service de transport par messages courts en diffusion vers des mobiles. Leur

fonctionnement est décrit dans [GSM02.03].

Le transport par messages courts en diffusion vers des mobiles, connu sous l'appellation CBS (Cell Broadcast Service), est décrit dans [GSM03.41]. Il permet de transmettre un message court de 93 caractères maximum d'un centre de messages SMS vers un ensemble de téléphones mobiles présents dans la couverture géographique d'une BTS. Il est généralement employé par un diffuseur d'informations en direction de clients GSM d'une localité donnée, et très rarement pour une administration OTA.

figure 1-4 : tentative réussie de livraison d'un message court à un mobile.

Le type de transport par messages courts point à point représente le moyen largement employé lors de l'administration OTA. Selon l'origine de la demande de service de transport par messages courts, deux catégories peuvent être distinguées : la catégorie des messages courts arrivant à un mobile en point à point, et celle des messages courts provenant d'un mobile en point à point.