Université Akli Mohand Oulhadj – Bouira

Faculté des sciences et des sciences appliquées

Département de Génie Electrique

Mémoire de Master

Filière : Génie électrique

Option : Technologies des Télécommunications

Réalisée par :

HAMEL Rebhelmachi

KHALFI Asma

Thème :

QoS, routage dans les réseaux

ad hoc

Devant le jury composé de :

Président : Mr.Barrag Amine Université de Bouira Examinateur : Mr. Kirech Noura Université de Bouira Examinateur : Mr.Touafek Mohamed Yaakoub Université de Bouira Encadreur : DR. Saoud Bilal Université de Bouira

Avant tout nous remercions dieu pour la santé, la volonté et la patience qui nous ont accompagné durant le cursus universitaire afin de réaliser ce modeste travail

On tient à exprimer nos vifs remerciements et notre sincère gratitude à notre encadreur « Mr SAOUD BILAL» de son suivi, ses conseils avisés, sa disponibilité et sa patience. Nous vous témoignons ici toute notre reconnaissance

Nos remerciements chaleureux et anticipés vont aux membres du jury qui ont consacré une partie de leur temps pour examiner et juger notre travail.

Nous tenons aussi à remercier tous les enseignants de notre département pour leurs efforts fournis durant notre cursus universitaire.

Nos remerciements vont également à tous ceux qui nous ont aidé de loin comme de près à l’aboutissement de ce travail, soit avec leur support, leur amitié ou leur amour.

Nous passons également notre très vif remerciement à nos camarades de la promotion 2017.

II

DEDICACES

A

Ma mère & Mon père

Vous êtes pour moi une source de vie car sans vos sacrifices, votre tendresse et votre Affection je ne pourrais arriver jusqu’au bout. Je me réjouis de cet amour filial. Que

Dieu vous garde afin que votre regard puisse suivre ma destiné.

A

Mes grande parents & Mes frères & Mes sœurs (imad, zaki, feriel, maria)

Pour leurs disponibilités à entendre mes frustrations et les sources de mon stress Avec mes souhaits de bonheur et de réussit dans leurs vies.

A

Toute ma famille A

Tous mes amis et mes camarades

En témoignage de notre amitié sincère.

A

Tous ceux que j’aime et qu’ils m’aiment

Qu’ils trouvent dans ce travail l’expression de mes sentiments les plus affectueux. Je dédié ce travail.

III

Dédicace

Merci Allah de m’avoir donné la capacité d’écrire et de réfléchir, la force d’y croire, la patience d’aller jusqu’au bout de mes rêves.

Pour la mémoire de mon père qu’était toujours présent par son âme et ses instructions À ma mère, aucune dédicace ne saurait exprimer mon respect, mon amour éternel et ma considération pour les sacrifices que vous avez consenti pour mon instruction et

mon

Bien être. Je vous remercie pour tout le soutien et l’amour que vous me portez depuis mon

Enfance et j’espère que votre bénédiction m’accompagne toujours. Que ce modeste travail

Soit l’exaucement de vos vœux tant formulés, le fruit de vos innombrables sacrifices, bien

Que je ne vous en acquitterai jamais assez. Puisse Dieu, le Très Haut, vous accorder santé, bonheur et longue vie et faire en sorte que jamais je ne vous déçoive.

A Mon frères et & Mes sœurs A toute ma famille et mon oncle Hamid

A

Tous ceux que j’aime et qu’ils m’aiment

Qu’ils trouvent dans ce travail l’expression de mes sentiments les plus affectueux. Je dédié ce travail.

Asma

IV

Résumé

Un réseau ad hoc est une collection de nœuds mobiles. Le routage est un problème majeur dans les réseaux Ad Hoc parce qu'il n'existe pas une infrastructure. Un certain nombre de protocoles de routage ont été conçus pour surmonter les problèmes dont certains ont fait l’objet de normalisation. L’objectif ce travail est de faire une étude comparative entre deux protocoles de routage de deux classes différentes (protocole AODV et DSDV) et de confronter par la simulation à l'aide de NS-2. Les résultats montrent qu'il n'y a pas un protocole qui est favori pour tous les critères d'évaluation. En effet, chaque protocole a des comportements déférents suivant les métriques de performances considérées telles que la perte des paquets, le débit et le temps de retard.

Mots clés : Ad hoc, protocole de routage, AODV, DSDV, NS2, métriques de performances

Abstract

An ad hoc network is a collection of mobile nodes. Routing is a major problem in Ad Hoc networks because there is no infrastructure. A number of routing protocols have been proposed to overcome these problems, some of them have been the subject of standardization. The aim of this work is to make a comparative study between two routing protocols of two different classes (AODV and DSDV protocol) and to compare by simulation using NS-2. The results show that there is no protocol that is preferred for all evaluation criteria. Indeed, each protocol has deferent behaviors according to the considered performance metrics such as packet lost, bit rate and delay time.

V

Tables des matières

Résumé ... IV Table des matières ... V Liste des figures ... VIII Liste des tableaux ... IX Liste des acronymes ... X

Introduction générale ... 1

Chapitre 1 : Généralités sur les réseaux sans fil I.1Introduction ... 3

I.2 L’environnement d’un réseau sans fil ... 3

1.2.1 Définition ... 3

I.3 Catégorie d’un réseau sans fil. ... 3

1.3.1 WPAN ... 3

1.3.2 WLAN ... 4

1.3.3 WMAN ... 4

1.3.4 WWAN ... 4

I.4.Contraintes et problème spécifiques des réseaux sans fil ... 5

I.5. Technologies utilisées dans le monde sans fil ... 5

I.6. Les différentes topologies d’un réseu sans fil ... 7

I.7.Concept d’un réseau ad hoc ... 7

I.7.1 Caractéristiques principales des réseaux « ad hoc » ... 7

I.7.2 Les applications d’un réseau ad hoc ... 8

I.8 Conclusion ... 9

Chapitre 2 : Routage dans les réseaux ad hoc II.1 Introduction ... 10

II.2 L’acheminement de l’informtion dans les réseaux ad hoc ... 10

II.2.1 L’envoi direct... 10

II.2.2 Le routage ... 10

VI

II.2.2.2 Caractéristiques des algorithmes de routage ... .12

II.2.2.3 La conception des stratégies de routage ... 13

II.3 Modes de communications dans un réseau ad hoc ... 14

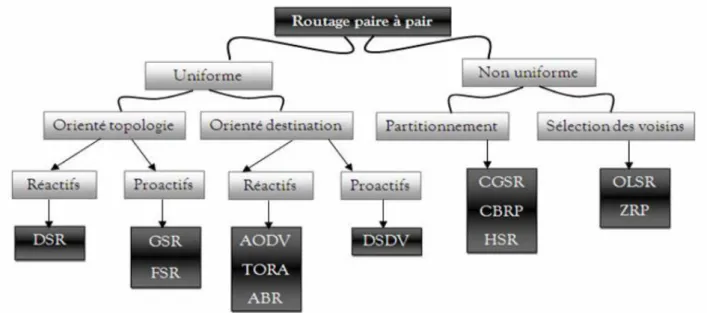

II.4 Différents classification des protocoles de routage ... 14

II.4.1 Routage hiérarchique ou plat ... 14

II.4.2 Le routage à la source et le routage saut par saut ... 15

II.4.3 Etat de lien ou vecteur de distance ... 16

II.4.4 Protocoles uniformes et non-uniformes ... 17

II.5 La classification du groupe MANET ... 17

II.5.1 Les protocoles de routage proactifs ... 18

II.5.1.1 Le protocoles de routage OLSR ... 19

II.5.1.2 Le protocoles de routage DSDV ... 20

II.5.1.3 Le protocole de routage GSR. ... 22

II.5.2 Les protocoles de routage réactifs ... 23

II.5.2.1 Le protocole de routage AODV ... 23

II.5.2.2 Le protocole de routage DSR ... 26

II.5.2.3 Le protocole de routage TORA ... 26

II.5.3 Les protocoles hybrides. ... 27

II.5.3.1 Le protocole de routage ZRP ... 27

II.5.3.2 Le protocole de routage CBRP ... 29

II.6 Conclusion ... 31

Chapitre 3 : QoS, les environnements de simulation III.1 Introduction ... 32

III.2 Définition de la qualité de service ... 32

III.3 Les paramètres de l qualité de service ... 33

III.3.1 Paramètres de délai (delay) ... 33

III.3.2 Paramètres de débit (throughput) ... 33

III.3.3 Parmètres de fiabilité ... 34

III.4 Les simulateurs ... 34

III.4.1 GloMoSim ... 35

III.4.2 QualNet ... 35

VII

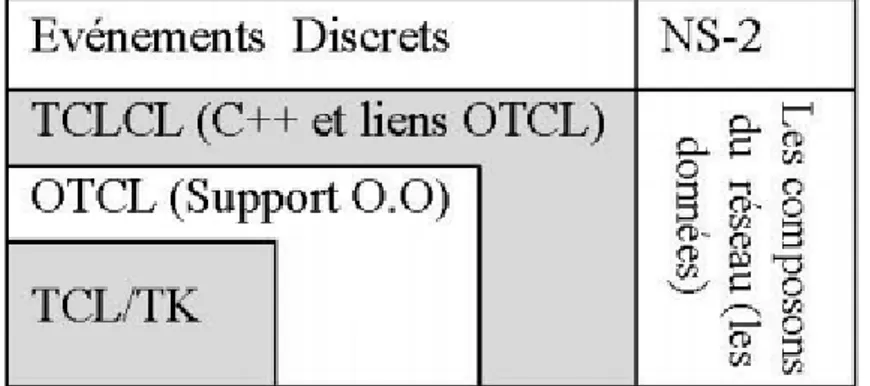

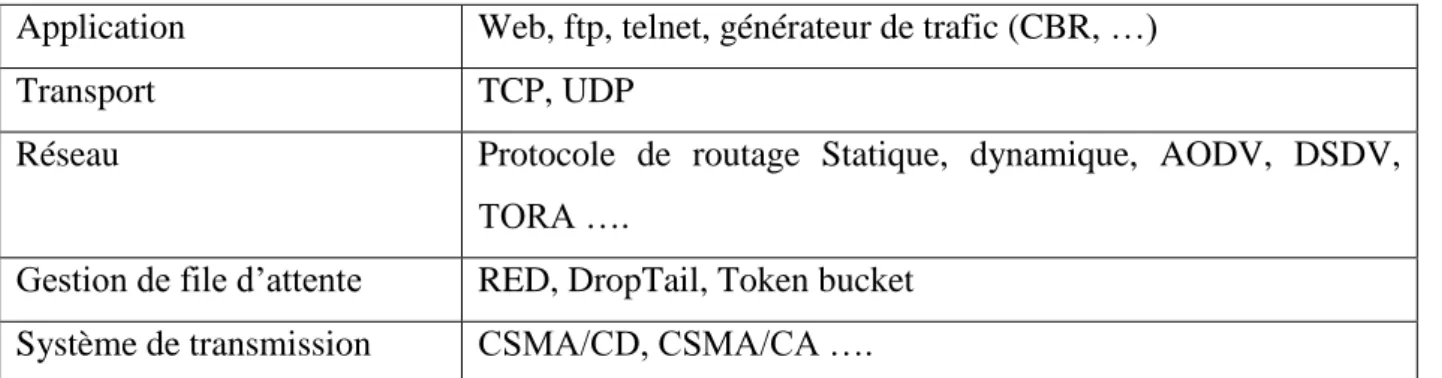

III.4.4 Présentation de Network Simulator 2 ... 37

III.5 Conclusion ... 39

Chapitre 4 : Résultats de simulation IV.1 Introduction ... 40

IV.2 Description du scénrio simulé ... 40

IV.2.1 Modèle de simulation ... 40

IV.2.2 Modèle de trafic ... 41

IV.3 Les métriques de performnces ... 42

IV.3.1 Le débit ... 42

IV.3.2 Les paquets perdus ... 42

IV.3.3 Le temps de retard ... 42

IV.4 Analyses et discussions des résultats de simulation ... 43

IV.5 Conclusion ... 45

Conclusion générale ... 46

VIII

Liste des Figures

Figure 1.1 : Architecture d’un réseau ad hoc ... 8

Figure 2.1 : Le chemin utilisé dans le routage entre la source et la destination. ... 11

Figure 2.2 : Un simple réseau ad hoc constitué de trois unités mobiles ... 12

Figure 2.3 : Modes de communication dans les réseaux mobiles ... 14

Figure 2.4 : Routage « à plat » (a) & routage hiérarchique (b) ... 15

Figure 2.5 : algorithmes d’état de lien (a) et de vector de distance(b) ... 12

Figure 2.6 : Classification des protocoles de routages. ... 18

Figure 2.7 : le principe des nœuds MRP ... 20

Figure 2.8 : Mise à jour incrémental ... 21

Figure 2.9 : Mise à jour complète (full dump) ... 21

Figure 2.10 : Exemple d’établissement de roue entre 1 et 5 ... 25

Figure 2.14 : Recherche de chemin du protocoles ZRP. ... 29

Figure 2.15 : Les différents types de nœuds dans GBRP . ... 30

Figure 3.1 : Interface de simulateur QualNet ... 36

Figure 3.2 : Interface de OPNET... 36

Figure 3.3 : Structure de simulateur NS2 ... 37

Figure 3.4: Lancement de l’animation avec NAM sur NS 2 ... 38

Figure 4.1 : Sortie de fichier NAM de notre scénario de simulation avec AODV. ... 41

Figure 4.2 : Sortie de fichier NAM de notre de scénario simulation avec DSDV. ... 42

Figure 4.3 : Les résultats de la variation de débit avec le temps.. ... 43

Figure 4.4 : Les résultats de la perte des paquets .... ... 44

IX

Liste des tableaux

Tableau 3.1 : Protocoles implémentés sur NS 2 ... 38 Tableau 4.1 : Paramétre de simulation ... 40

X

Liste des acronymes

ANP Accelerated Null messge Protocol

AODV Ad hoc On-demand Distance Vector

AP Access Point

BLR Boucle Locale Radio

CBR Constant Bit Rate

CBRP Cluster Based Routing Protocol

CC Central Controller

CCITT Comité Consultatif et télégraphique Internationnal Téléphonique

CGSR Cluster-head Gateway Switch Routing

CH Cluster Head

DAG Directed Acyclic Graph

DARPA Defence Advanced Research Project Agency

DBF Distributed Bellman-Ford

DREAM Distance Routing Effect Algorithm for Mobility

DSDV Destination-Sequenced Distance-Vector

DSR Dynamic Source Routing

FSR Fisheye State Routing

FTP File Transfer Protocol

GloMoSim Global Mobile Simulator

GSR Global State Routing

GSM Global System Mobil

HC Hop Count

HSR Hierarchical State Routing

IARP Intrazone Routing Protocol

IEEE Institut of Electric and Electronical Engeneers

IERP Interzone Routing Protocol

IETF Internet Engineering Task Force

ISI Information Sciences Institue-californie

ISM Industrie, Science et Médical

LBNL Lawerence Berkley National Laboratory-californie

LSR Link State Routing

MAC Media Access Control

MPR MultiPoint Relay

NAM Network AniMator

NDP Neighbor Discovery Protocol

NS Network Simulator

OLSR Optimized Link State Routing protocole

PARC Palo Alto Research Center Californie

RERR Route ERRur

RREP Route REPlay

RREQ Route REQuest

TBRPF Topology Broadcast based on Reverse Path Forwarding

TC Topology Control

TORA Temporary Ordering Routing Algorithme

UDP User Datagram Protocol

VINT Virtual Inter Network Testbed

XI WIMAX Worldwide Interoperability for Microwave Access

WLAN Wireless Local Area Network

WMAN Wireless Metropolitan Area Network

WPAN Wireless Personnel Area Network

WRP Wireless Routing Protocol

WWAN Wireless Wide Area Network

ZHLS Zone bassed Hierarchical Link State

1

Introduction générale

L’essor des technologies sans fil offre aujourd’hui des perspectives intéressantes dans le domaine des télécommunications. L’évolution récente des moyens de communication sans fil a permis la manipulation d’informations au travers d’unités de calcul portables aux caractéristiques bien particulières (faible capacité de stockage, source d’énergie autonomie, puissance limitée, etc.) qui accèdent au réseau par le biais d’une interface de communication sans fil.

Les réseaux mobiles sans fil, peuvent être classés en deux catégories : les réseaux avec infrastructure qui utilisent généralement le modèle de la communication cellulaire, et les réseaux sans infrastructure ou les réseaux ad hoc.

Un réseau ad hoc est constitué de stations (nœuds) mobiles reliées par des liens sans fil, la portée des stations étant relativement limitée, le déploiement d’un réseau à grande échelle nécessite que le réseau MANET soit multi-sauts, c’est-à-dire que des stations intermédiaires fassent office de point de relais (routeur). Les réseaux MANET grâce à leur autonomie, et a l’absence d’infrastructure, peuvent facilement être déployés dans de nombreux domaines (système embarqués, opérations militaires, … etc.), ils restent limités par différentes contraintes : la largeur de bande du support partagé, le délai, la mobilité, …etc.

La gestion de l'acheminement de données, consiste à assurer une stratégie qui garantit, la connexion entre n'importe quelle paire de nœuds à n’importe quel moment. La stratégie de routage doit prendre en considération les changements de la topologie ainsi que les autres caractéristiques du réseau ad hoc (bande passante, nombre de liens, ressources du réseau..etc.) En outre, la méthode adoptée dans le routage, doit offrir le meilleur acheminement des données en respect des différentes métriques de coûts utilisées. Pour cela les réseaux ad hoc utilisent des protocoles de routages spécifiques qui se composent en trois catégories proactives, réactives et hybrides.

Notre étude offre principalement une étude comparative entre les protocoles de routage. Nous avons effectué une étude sur les réseaux Ad Hoc et les protocoles de routages qui existent. Nous avons compris les protocoles AODV qui est le plus utilisé dans le réseau Ad Hoc avec le protocole de routage DSDV. AODV et DSDV sont très utilisé dans le domaine des réseaux Ad Hoc. Pour évaluer ces deux protocoles nous avons utilisé un simulateur des réseaux sans fil (simulateur NS 2). Les résultats de la simulation ont été sélectionnés suivants un certains nombres de métriques de test. Nous avons présenté dans notre travail les simulateurs de réseaux les plus importants et quelques notions sur la qualité de service dans un réseau Ad Hoc.

2 L’organisation du mémoire :

Le premier chapitre présente la progression des réseaux sans fil, Quelques technologies de communication mobile actuelles candidat à cette nouvelle génération, puis nous introduisons le concept d’un réseau ad hoc.

Le deuxième chapitre donne une présentation assez brève sur les techniques de routage avec les difficultés rencontrées, ensuite nous abordons les différentes catégories des protocoles dans le réseau ad hoc (proactif, réactif et hybride) bien détaillés

Le troisième chapitre donne une présentation sur la qualité de service et ses paramètres effectués dans le routage, puis nous exposons quelques types de simulateurs conçus pour les réseaux ad hoc

Le quatrième chapitre présente les résultats de simulation ou nous avons étudié les performances des protocoles AODV et DSDV.

3

I.1 Introduction

L’évolution des systèmes de communication sans fil dans les dernières années a donné une naissance à une utilisation croissante des réseaux de communication. Les réseaux de communication permettent de partager les données et les ressources physiques. On trouve des réseaux filaires et sans fil. L’utilisation d’un réseau filaire ou sans fil dépend de l’application et les besoins. Les réseaux mobiles Ad Hoc essaient d’étendre les notions de la mobilité.

Dans ce chapitre nous allons présenter les différentes catégories et technologies des réseaux sans fil, nous introduisons ensuite les réseaux ad hoc.

I.2 L’environnement d’un réseau sans fil

I.2.1 Définition

Un réseau sans fil (en anglais Wireless network) est, comme son nom l'indique, un réseau dans lequel au moins deux terminaux peuvent communiquer sans liaison filaire.

Grâce aux réseaux sans fils, un utilisateur a la possibilité de rester connecté tout en se déplaçant dans un périmètre géographique plus ou moins étendu, c'est la raison pour laquelle on entend parfois parler de "mobilité". Il peut être associé à un réseau de télécommunications pour réaliser des interconnexions entre nœuds [1].

I.3 Catégorie d’un réseau sans fil

On distingue habituellement plusieurs catégories de réseau sans fil. Cette classification se fait en général selon la portée et/ou le débit. A chaque catégorie correspond un standard (une norme), une technologie et un type d’application. On trouve principalement les réseaux WPAN, WLAN, WMAN et WWAN.

1.3.1 WPAN

Le réseau personnel sans fil (appelé également réseau individuel sans fil ou réseau domestique sans fil et noté WPAN pour (Wireless Personal Area Network) concerne les réseaux sans fil d'une faible portée : de l'ordre d’une dizaine mètre. Ce type de réseau sert généralement à relier des périphériques (imprimante, téléphone portable, appareils domestiques, etc.) ou un assistant personnel (PDA) à un ordinateur sans liaison filaire ou bien à permettre la liaison sans fil entre deux machines très peu distantes. Ils apportent une grande souplesse d’utilisation par rapport à la connexion filaire.

4

Les technologies utilisées dans ces réseaux offrent des débits faibles et consomment peu d’énergie, Cette caractéristique favorise leurs intégrations dans les équipements autonomes sans fil et les utiliser aussi dans les réseaux capteurs sans fil.

Pour mettre en œuvre de tels réseaux, les principales technologies sont le Bluetooth et ZigBee, WIFI, la technologie infrarouge est également utilisée dans ce type de réseaux. Elle est cependant plus sensible aux perturbations lumineuses et nécessite une vision directe entre les éléments souhaitant communiquer ce qui la limite bien souvent à usager de type télécommande [2,3].

I.3.2 WLAN

Les WLAN (Wireless Local Area Network) sont des réseaux sans fil qui ont les meilleures performances en débit et en portée, ils sont un domaine de télécommunications en plein expansion. Ils offrent de nombreux avantages : mobilité des équipements informatiques, compatibilité des débits avec les applications informatiques actuelles, utilisation des bandes de fréquences libres de droit d’utilisation ; infrastructure légère ou inexistante et une mise en œuvre aisée. Mais ils sont moins sûrs et moins fiables.

Ils sont généralement utilisés soit dans des endroits privés (entreprises, salle de conférence), soit dans un environnement public (hôtel, restaurant). De plus, ils permettent l’interaction avec des infrastructures filaires. Ces réseaux sont principalement basés sur la technologie IEEE 802.11(x) (WiFi) ou sur la technologie HiperLan (1 et 2).

Les WLAN par rapport ont une meilleure portée et un meilleur débit par rapport les WPAN [2,3].

I.3.3 WMAN

Les réseaux métropolitains sans fil ou Wireless Metropolitan Area Network (WMAN) également appelés boucle locale radio (BLR) étaient à l’origine prévus pour interconnecter des zones géographiques difficiles d’accès à l’aide d’un réseau sans fil. Ces réseaux sont basés sur la technologie IEEE 802.16 connue sous le nom commercial WiMAX (Worldwide Interoperability for

Microwave Access) [4]. Ils ont une portée de l’ordre de quelques dizaines de kilomètres (50km) et un

débit théorique pouvant atteindre 50Mbit/s. cette technologie est destinée principalement aux opérateurs de télécommunication

I.3.4 WWAN

Les WWAN (Wireless Wide Area Network) sont, comme leur nom l’indique, des réseaux de grandes dimensions (plusieurs dimensions) ou réseau cellulaires mobiles. Ces technologies

5

nécessitent une infrastructure importante et l’intervention d’opérateurs de téléphonie portable comme par exemple Mobilis, Ooreedo…etc [2].

I.4 Contraintes et problème spécifiques des réseaux sans fil

Si ces réseaux comportent des avantages incontestable, un certain d’inconvénients existent jusqu’à présent [3,5].

• Interférence et atténuation : l’atténuation du signal est proportionnelle à la distance, par contre les interférences sont dues aux bandes de fréquences proches. Ces dernières augmentent le nombre d’erreurs sur une transmission et réduisent les performances d’un lien radio.

• Liens asymétriques : la liaison entre l’émetteur et le récepteur et vice versa n’est pas toujours la même.

• Nature half-duplex des liaisons : en général, un nœud ne peut réaliser les tâches d’émission et d’écoute du canal au même temps (une à la fois) car le signal émis est plus fort que celui reçu

• Portée limité : un champ de communication limité engendré par l’atténuation du signal.

• Fiabilité : le taux d’erreurs est plus important que celui rencontré dans les réseaux filaires. La nature même de ces pertes est différente, en effet, dans un réseau filaire, les pertes sont souvent dues à des congestions contrairement aux réseaux sans fil où les pertes sont majoritairement dues à des problèmes de transmission du signal.

• Débit : il est plus faible que celui que l’on trouve dans les réseaux filaires même si les premiers réseaux haut-débit sans fil commencent à voir le jour.

I.5 Technologies utilisées dans le monde sans fil

Il existe plusieurs technologies utilisé pour assurer la communication dans un réseau sans fil. Le choix de la norme de communication dépend de plusieurs paramètres (l’environnement, le type de l’application, consommation de l’énergie …). Parmi ces technologies on trouve :

• Bluetooth a été développé pour les réseaux personnels. Il offre des communications à courte portée allant du mètre à une centaine de mètre environ et des débits faibles ou moyens entre toute sorte d’équipements. Il travaille dans la bande ISM des 2.4 GHz. Il est géré par le groupe de travail 802.15

Les réseaux Bluetooth sont construits de manière centralisée, un maître élu peut prendre en charge jusqu’à huit esclave et forme ainsi un piconet. Il contrôle toutes les transmissions en interrogeant régulièrement les esclaves pour savoir s’ils ont des données à envoyer (polling). Plusieurs piconets peuvent être reliés afin de former une structure plus grande appelée scatternet [6].

• Home RF est un standard développé en 1998 par le « Home Radio Frequency Working Goup ». il utilise comme le wifi la bande de fréquence de 2.4GHz et offre un débit théorique de 10 Mbit/s mais en pratique, il est de 3 à 4 Mb/s. sa portée varie entre 50 et 100m.

6 • Opnair est un standard proche de 802.11b, il utilise la même bande de fréquence de 2.4 GHz et

propose un débit de 1.6 Mb/s.

• HiperLan (High Performance Local Area Network) : elle existe en deux versions : HiperLan 1 et HiperLan 2 qui peuvent fonctionner ensemble. Elle utilise une bande de fréquence proche de 5 GHz et offre un débit théorique de 20 Mb/s pour HiperLan 1 et 54 Mb/s pour HiperLan 2. Sa portée dépend du milieu (environ 50 et100m). Cependant des milieux dégagés (type point à point) la connexion sera mieux que le wifi.

• HiperLan 1 est l’équivalent de la norme 802.11. il a une architecture totalement décentralisé, il n’y a pas de notion de point d’accès mais les nœuds HyperLan 1 peuvent cependant avoir des rôles de passerelles. Il est resté au stade de prototype dans les laboratoires. Les caractéristiques les plus marquantes d’HiperLan 1 sont [6] :

o Un mécanisme évolué d’accès au médium permettant d’obtenir des garanties de QoS surtout les flux multimédias ;

o La possibilité d’étendre le réseau au-delà de la portée radio, par sauts successifs (fonctionnement semblable aux réseaux Ad Hoc)

• HiperLan 2 est basé sur une centralisation poussée avec une architecture très différente du type 1. Les points d’accès AP (Access Points) ou CC (Central Controler) sont reliés entre eux par une infrastructure réseau filaire ou non. Pour accéder aux ressources du réseau, les mobiles doivent s’attacher à ces points d’accès.

Il peut aussi fonctionner sans infrastructure fixe, mais dans ce cas, il est différent d’un réseau ad hoc au sens MANET. Dans ce mode, les mobiles pourront communiquer soit directement entre eux (un saut), ou par l’intermédiaire du CC (deux sauts) qui est chargé de l’ordonnancement des communications dans les zones qu’il gère. Ces communications se font grâce à des trames de duré fixe (2 ms) véhiculant soit les informations de contrôle du point d’accès, soit les données. Il faut noter que la couche physique d’HiperLan 2 est très semblable à celle de 802.11. Donc HiperLan est peu adapté aux réseaux Ad Hoc [6].

• WiFi (Wireless Fidelity) : est une technologie standard d’accès sans fil à des WLAN, c’est le nom commercial du standard IEEE 802.11b développé en 1999. Il est le plus utilisé dans le monde. Il utilise la bande de fréquence 2.4GHz et offre un débit théorique de 11 Mb/s. Sa portée varie entre 10 et 200 m. ce standard a été développer pour favoriser l’interopérabilité du matériel des différents fabricants [6,7].

• WiMAX est un acronym pour Worldwide Interoperability for Microwave Access. Il a été créé pour permettre la convergence et l’interopérabilité entre deux standards de r é-seaux sans fils auparavant

7

indépendants .En effet, Le réseau WiMax désigne dans le langage courant un ensemble de standards et techniques du monde des réseaux métropolitains sans fil (WMAN), ou il permet le raccordement sans fil d'entreprises ou de particuliers sur de longues distances à haut débit.

WiMAX apporte une réponse appropriée pour certaines zones rurales ou difficilement accessible qui sont aujourd'hui privées d'accès à l'Internet à haut débit pour des raisons de coût. Cette technologie vise donc à introduire une solution complémentaire au DSL (Digital Subscriber Line) et aux réseaux câblés d'une part, et à interconnecter des hotspots WiFi d'autre part.

I.6 Les différentes topologies d’un réseau sans fil

Les deux topologies les plus connues dans les réseaux sans fil [8] sont la topologie avec infrastructure et la topologie sans infrastructure ou ad hoc

-Les topologies avec infrastructure : elles sont constitués d’un ensemble de stations de

bases fixes connectés par un réseau filaire. La zone de couverture de chaque station de base définit une cellule. Les hôtes mobiles communiquent entre eux via le réseau des stations de base, le réseau GSM est un exemple typique des réseaux sans fil avec infrastructure. Les réseaux WLAN basés sur la norme IEEE802.11 sont un autre exemple plus récent de cette famille de réseaux [8].

-Les topologies sans infrastructure : ces réseaux sont constitués d’unités mobiles

communiquant entre eux sans l’aide d’infrastructure fixe, appelées communément ad hoc, elles ne nécessitent aucune structure physique pour être déployées et sont opérationnelles instantanément. Dans ce type de réseau, tous les hôtes doivent se coopérer pour gérer les communications entre eux (routage, contrôle de l’accès au média, etc.) [1,5].

I.7 Concept d’un réseau ad hoc

Les réseaux mobiles ad hoc ou Mobile Ad hoc Network (MANet) consistent en une collection de terminaux (ou nœud) capable de s’auto organiser, et communiquent les uns avec les autres sans l’existence d’une infrastructure de gestion prédéfinie. Du fait du champ de transmission limitée des nœuds, les MANets sont des réseaux pairs à pair, multi sauts, qui s’appuient sur les nœuds intermédiaires en tant que relais pour acheminer les paquets. Ceci signifie que les nœuds jouent à la fois le rôle d’hôte et de routeur : ils sont d’une part responsables de l’émission et de la réception de leurs propres données, et ils assurent d’autre part la retransmission du trafic des autres nœuds [9].

8

Figure 1.1 : Architecture d’un réseau ad hoc [2]

I.7.1 Caractéristiques principales des réseaux « ad hoc »

Les réseaux mobiles ad hoc sont caractérisés par ce qui suit :

- Une topologie dynamique : Les unités mobiles du réseau, se déplacent d'une façon libre et arbitraire. Par conséquent la topologie du réseau peut changer, à des instants imprévisibles, d'une manière rapide et aléatoire. Les liens de la topologie peuvent être unis ou bidirectionnels.

- Une bande passante limitée : Un des caractéristiques primordiales des réseaux basés sur la communication sans fil est l'utilisation d'un médium de communication partagé. Ce partage fait que la bande passante réservée à un hôte soit modeste.

- Des contraintes d'énergie : Les hôtes mobiles sont alimentés par des sources d'énergie autonomes comme les batteries ou les autres sources consommables. Le paramètre d'énergie doit être pris en considération dans tout contrôle fait par le système.

- Une sécurité physique limitée : Les réseaux mobiles ad hoc sont plus touchés par le paramètre de sécurité, que les réseaux filaires classiques. Cela se justifie par les contraintes et limitations physiques qui font que le contrôle des données transférées doit être minimisé.

- L'absence d'infrastructure : Les réseaux ad hoc se distinguent des autres réseaux mobiles par la propriété d'absence d'infrastructures préexistante et de tout genre d'administration centralisée. Les hôtes mobiles sont responsables d'établir et de maintenir la connectivité du réseau d'une manière continue [9].

I.7.2 Les applications d’un réseau ad hoc

Les domaines d’applications des réseaux sans fil ad hoc sont nombreux et très riche, et nous pouvons citer les applications suivantes :

9 • Applications de collaborations : les utilisateurs professionnels ont besoin d’applications particulières lors d’échange entre collaborateurs. Ainsi, au cours de réunions ou de conférences, ces utilisateurs peuvent ressentir le besoin de former dans n’importe quel lieu un réseau pour s’échanger des informations, ou faire une vidéo conférence entre bureaux voisins. Les réseaux ad hoc sont bien appropriés à ces besoins.

• Jeux vidéo : les réseaux sans fil sont bien adaptés pour permettre l’échange d’informations entre applications personnels. Ainsi, pour les utilisateurs voulant jouer en réseau, il est facile et à faible coût de déployer un réseau ad hoc.

• Urgences : lors de catastrophes d’origines naturelles (comme les tremblements de terre, les tsunamis, les feux de forêt ou d’habitations…) ou non, les infrastructures préexistantes peuvent ne pas être opérationnelles compliquant d’autant plus les besoins de communications des moyens de secours. Les réseaux sans fil, par leur compacité et leur rapidité de déploiement, permettent aux différentes équipes de secours d’établir rapidement des liaisons et d’échanger des informations.

• Militaires : lors d’interventions en milieu hostiles, il peut être difficile ou trop encombrant d’utiliser un réseau à infrastructures. Les réseaux sans fil sont parfaitement bien adaptés à ce type d’environnement où les déplacements restent peu rapides et peu soutenus

• Etendre les réseaux : un des major problème des réseaux avec infrastructure est la couverture limitée, pour cela les réseaux ad hoc sont solliciter afin d’étendre la couverture des réseaux cellulaire par exemple [9].

I.8 Conclusion

Dans ce chapitre nous avons présenté les réseaux sans fil d’une manière générale (définitions, classifications, les différentes technologies dans ce domaine …). Nous avons introduire les réseaux Ad Hoc qui ont fait partie des réseaux sans fil

Le besoin de la mobilité et le cout d’installation des infrastructures donnent un avantage aux réseaux Ad Hoc, Comme les nœuds sont mobiles alors la topologie de réseau au cours de temps ce qui va poser des problèmes les chercheurs ont proposé plusieurs protocoles de routage. Les protocoles de routages dans les réseaux Ad Hoc sont classés suivant plusieurs critères.

Chaque protocole a une stratégie pour assurer le routage (acheminent de l’information) comme illustre de chapitre suivant.

10

II.1-Introduction

Les protocoles de routage des réseaux filaires, qui sont basés sur des routes préétablies par des appareillages spécialisés (routeurs), ne peuvent plus gérer correctement un réseau ad hoc. Dans un réseau Ad Hoc les nœuds sont mobiles et sont dynamiquement et arbitrairement éparpillés d’une manière où l’interconnexion entre les nœuds peut changer à tout moment. Généralement, le nœud de la destination ne se trouve pas obligatoirement dans la portée de nœud source. Donc l’échange de données entre deux nœuds quelconques doit être effectué par des nœuds intermédiaires. Pour cela les réseaux Ad hoc utilisent d’autres protocoles de routage spécifiques.

Dans ce chapitre, nous commençons par la définition du routage puis nous présentons les principaux protocoles de routage dans les réseaux ad hoc avec des exemples.

II.2 L’acheminent de l’information dans les réseaux ad hoc

En tant que système de communication, un réseau ad hoc doit acheminer l’information d’un nœud source vers un nœud destination. Deux types d’acheminement sont possibles : l’envoi direct et le routage

II.2.1 L’envoi direct

N’aura lieu que si l’environnement physique le permet. L’émetteur doit pouvoir envoyer ses données directement d’un nœud à un autre quel que soit la destination. Les nœuds mobiles sont suffisamment proches les uns des autres ce qui permet aux nœuds d’avoir des liens étroits et directs entre eux et aucun autre intermédiaire ne peut s’interposer dans cette relation directe privilégiée [6].

II.2.2 Le routage

Généralement, le routage est une méthode d'acheminement des informations à la bonne destination à travers un réseau de connexion donné. Le problème de routage consiste pour un réseau dont les arcs, les nœuds et les capacités sur les arcs sont fixés à déterminer un acheminement optimal des paquets (de messages, de produits …etc.) à travers le réseau au sens d'un certain critère de performance. Le problème consiste à trouver l'investissement de moindre coût en capacités nominales et de réserves qui assure le routage du trafic nominal et garantit sa serviabilité en cas de n'importe quelle panne d'arc ou de nœud [7].

Par exemple si on suppose que les coûts des liens sont identiques, le chemin indiqué dans la figure 2.1 est le chemin optimal reliant la station source et la station destination. Une bonne stratégie de routage utilise ce chemin dans le transfert des données entres les deux stations [8].

11

Figure 2.1 : Le chemin utilisé dans le routage entre la source et la destination [8]

II.2.2.1 La difficulté du routage dans les réseaux ad hoc

L'architecture d'un réseau mobile ad hoc est caractérisée par une absence d'infrastructure fixe préexistante, à l'inverse des réseaux de télécommunication classiques. Un réseau ad hoc doit s'organiser automatiquement de façon à être déployable rapidement et pouvoir s'adapter aux conditions de propagation, au trafic et aux différents mouvements pouvant intervenir au sein des unités mobiles.

Dans le but d'assurer la connectivité du réseau, malgré l'absence d'infrastructure fixe et la mobilité des stations, chaque nœud est susceptible d'être mis à contribution pour participer au routage et pour retransmettre les paquets d'un nœud qui n'est pas en mesure d'atteindre sa destination : tout nœud joue ainsi le rôle de station et de routeur.

Chaque nœud participe donc à un protocole de routage qui lui permet de découvrir les chemins existants, afin d'atteindre les autres nœuds du réseau. Le fait que la taille d'un réseau ad hoc peut être énorme, souligne que la gestion de routage de l'environnement doit être complètement différente des approches utilisées dans le routage classique. Le problème qui se pose dans le contexte des réseaux ad hoc est l'adaptation de la méthode d'acheminement utilisée avec le grand nombre d'unités existant dans un environnement caractérisé par de modestes capacités de calcul et de sauvegarde.

Dans la pratique, il est impossible qu'un hôte puisse garder les informations de routage concernant tous les autres nœuds, dans le cas où le réseau serait volumineux.

Certains protocoles, comme le DSR et l’AODV, utilisent la sauvegarde des données de routage concernant une destination donnée (dans le cas où la source ne possède pas déjà de telles informations). Cependant, ces protocoles ne spécifient pas les destinations que les nœuds doivent garder leurs données de routage. Le problème ne se pose pas dans le cas de réseaux de petites

12

tailles, car l'inondation (la diffusion pure) faite dans ces réseaux n'est pas coûteuse. Par contre, dans un réseau volumineux, le manque de données de routage concernant les destinations peut impliquer une diffusion énorme dans le réseau, et cela si on considère seulement la phase de découverte de routes. Le trafic causé par la diffusion, dans ce cas, est rajouté au trafic déjà existant dans le réseau ce qui peut dégrader considérablement les performances de transmission du système caractérisé principalement par une faible bande passante.

Dans le cas où le nœud destination se trouve dans la portée de communication du nœud source le routage devient évident et aucun protocole de routage n'est initié. Malheureusement, ce cas est généralement rare dans les réseaux ad hoc. Une station source peut avoir besoin de transférer des données à une autre station qui ne se trouve pas dans sa portée de communication.

Par exemple dans le réseau illustré par la figure 2.2 l'unité mobile W n'est pas dans la portée de communication de l'unité U (indiquée par le cercle d'origine U) et vice versa. Dans le cas où l'unité U veut transférer des paquets à W, elle doit utiliser les services de l'unité V dans l'envoi des paquets, puisque l'unité V contient dans sa portée de communication les unités U et W. Dans la pratique, le problème de routage est plus compliqué à cause de la non-uniformité de la transmission sans fil et de la possibilité du déplacement imprévisible de tous les nœuds concernés par le routage [9].

Figure 2.2 : Un simple réseau ad hoc constitué de trois unités mobiles [9]

II.2.2.2 Caractéristiques des algorithmes de routage

Un algorithme doit :

13 Empêcher la concentration du trafic autour de certains nœuds ou liens.

Offrir un support pour pouvoir effectuer des communications multipoints fiables.

Assurer un routage optimal et permet de prendre en compte différents métriques de coûts (bande passante, nombre de liens, ressources du réseau, délais de bout en bout,…etc.).

Assurer une maintenance efficace de routes avec le moindre coût possible.

Pourvoir s’adapter aux changements de topologie rapidement, en proposant des routes de longueur acceptable, même en cas de forte mobilité des nœuds [10] [11]

Les algorithmes de routage doivent être :

Correctes, simples et optimaux (offrent les meilleurs chemins),

Robustes (les réseaux sont en place pour longtemps),

Stables (une communication continue indépendamment des coupures),

Adaptatifs ou non (opèrent dans toutes les situations) [12]

II.2.2.3La conception des stratégies de routage

L'étude et la mise en œuvre d’un protocole de routage pour assurer la connexion dans un réseau ad hoc au sens classique du terme (tout sommet peut atteindre tout autre), est un problème complexe. L'environnement est dynamique et évolue donc au cours du temps, la topologie du réseau peut changer fréquemment. Il semble donc important que toute conception de protocole de routage doive étudier les problèmes suivants :

- La minimisation de la charge du réseau : l'optimisation des ressources du réseau renferme’ deux autres sous problèmes qui sont l'évitement des boucles de routage, et l'empêchement de la concentration du trafic autour de certains nœuds ou liens.

- Offrir un support pour pouvoir effectuer des communications multipoints fiables : le fait que les chemins utilisés pour router les paquets de données puissent évoluer, ne doit pas avoir d'incident sur le bon acheminement des données. L'élimination d'un lien, pour cause de panne ou pour cause de mobilité devrait, idéalement, augmenter le moins possible les temps de latence.

- Assurer un routage optimal : la stratégie de routage doit créer des chemins optimaux et pouvoir prendre en compte différentes métriques de coûts (bande passante, nombre de liens, ressources du réseau, délais de bout en bout, etc.). Si la construction des chemins optimaux est un problème dur, la maintenance de tels chemins peut devenir encore plus complexe, la stratégie de routage doit assurer une maintenance efficace de routes avec le moindre coût possible.

- Le temps de latence : la qualité des temps de latence et de chemins doit augmenter dans le cas où la connectivité du réseau augmente [9].

14

II.3 Modes de communications dans un réseau ad hoc

Les principaux modes de communications dans les réseaux mobiles sont :

a) La communication point à point ou unicast, pour laquelle il y a une seule source et une seule destination,

b) La communication multipoint ou multicast, qui permet d’envoyer un message d’une source à plusieurs destinataires,

c) La diffusion ou broadcast, qui envoie un message d’une source à tous les nœuds du réseau. Ces trois modes de communication sont schématisés par la figure 2.3.

Figure 2.3 : Modes de communication dans les réseaux mobiles [13]

II.4 Différents classification des protocoles de routage

Les protocoles de routage pour les réseaux ad hoc peuvent être classés suivant plusieurs critères.

II.4.1 Routage hiérarchique ou plat

Le premier critère utilisé pour classifier les protocoles de routage dans les réseaux ad hoc concerne le type de vision qu’ils ont du réseau et les rôles qu’ils accordent aux différents mobiles.

Les protocoles de routage « à plat » considèrent que tous les nœuds sont égaux (figure 2.4) la décision d’un nœud de router des paquets dépendra de sa position et pourra être remise en cause dans le temps. L’AODV (Ad hoc On Demand Distance Vector) est un exemple utilisant cette technique.

15

Figure 2.4 : Routage « à plat » (a) & routage hiérarchique (b) [14]

Les protocoles de routage hiérarchique : fonctionnent en confiant aux mobiles des rôles qui varient de l’un à l’autre. Certains nœud lus et assurent des fonctions particulières qui conduisent à une vision en plusieurs niveaux de la topologie du réseau. Par exemple, un mobile pourra servir de passerelle pour un certain nombre de nœuds qui se seront attachés à lui. Le routage en sera simplifié, puisqu’il se fera de passerelle à passerelle, jusqu’à celle directement attachée au destinataire. Un exemple est donné sur la figure 2.3(b), où le nœud N3 passe les passerelles P1,

P2 et P3 pour atteindre N7. Dans ce type de protocole, les passerelles supportent la majeure

partie de la charge du routage (les mobiles qui s’y rattachent savent que si le destinataire n’est pas dans leur voisinage direct, il suffit d’envoyer à la passerelle qui se chargera du reste). Ce type de routage présente certains avantages. Un exemple de protocole utilisant cette stratégie est l’OSLR (Optimized Link State Routing) [14].

II.4.2 Le routage à la source et le routage saut par saut

Le routage à la source : ou (source routing) consiste à déterminer complètement les routes à partir des nœuds sources. Il fonctionne en incluant dans chaque paquet routé l’intégralité du chemin que devra suivre le paquet pour atteindre sa destination. L’entête de paquet va donc contenir la liste des différents nœuds relayeurs vers la destination. Le protocole le plus connu se basant sur cette classe est DSR (Dynamique Source Routing) [15].

Le routage saut par saut : ou (Hop by hop) consiste à donner uniquement à un paquet l’adresse de prochain nœud vers la destination. L’AODV fait partie des protocoles qui utilisent cette technique.

16 II.4.3 Etat de lien ou vecteur de distance

Une autre classification, héritée du monde filaire, est possible pour les protocoles de routage : les protocoles basés sur l’état des liens et ceux basés sur le vecteur de distance. Les deux méthodes exigent une mise à jour périodique des données de routage qui doivent être diffusées par les différents nœuds de routage du réseau.

Les algorithmes de routage basés sur ces deux méthodes, utilisent la même technique qui est la technique des plus courts chemins, et permettent à un hôte donné, de trouver le prochain hôte pour atteindre la destination en utilisent le trajet le plus court existant dans le réseau [8].

Les protocoles à état de lien : cherchent à maintenir dans chaque nœud une carte plus ou moins complète de réseau où figurent les nœuds et les liens les reliant. À partir de cette carte il est possible de construire les tables de routage. Cette famille de protocoles ce base sur les informations rassemblées sur l’état des liens dans le réseau. Ces informations sont disséminées dans le réseau périodiquement ce qui permet ainsi aux nœuds de construire une carte complète de réseau. Un nœud qui reçoit les informations concernant l’état des liens, met à jour sa vision de la topologie du réseau et applique un algorithme de calcul des chemins optimaux afin de choisir le nœud suivant pour une destination donnée.

Chaque nœud commence par établir la liste de ces voisins et le coût de la communication avec chacun d’eux (figure 2.5(a)). Il diffuse ensuite cette liste partout dans le réseau grâce à un mécanisme appelé inondation. Un des avantages de ce type de protocole est leur capacité à pouvoir facilement trouver des routes alternatives lorsqu’un lien est rompu. Il est même possible d’utiliser simultanément plusieurs routes vers une même destination, augmentant ainsi la répartition de la charge et la tolérance aux pannes dans le réseau. En contrepartie, si le réseau est étendu, la quantité d’information à stocker et à diffuser peut devenir considérable. Les principaux protocoles de routages qui appartiennent à cette classe sont les suivants : TORA (Temporally Ordered Routing Algorithme routing protocole) [16], OLSR et TBRPF (Topology

Broadcast based on Reverse Path Forwarding)

Les protocoles à vecteur de distance : Plutôt que de maintenir une carte complète de réseau (ce qui peut s’avérer extrêmement lourd), ces protocoles ne conservent que la liste des nœuds de réseau et l’identité du voisin par lequel passer pour atteindre la destination par le chemin le plus court. À chaque destination possible sont donc associés le saut suivant (next-hop) et une distance généralement en nombre de sauts.

17

La démarche adoptée (figure 2.5(b)) consiste alors à diffuser à ses voisins (et non plus au réseau entier) des informations concernant les chemins choisis pour atteindre chacun des autres nœuds connus (et non plus seulement ses propre voisins). Si un voisin envoie un paquet de contrôle dans lequel il indique être plus près d’une destination que le saut suivant que l’on utilisait jusqu’alors il le remplace dans la table de routage. Un des inconvénients de cette technique et qu’il est du coup plus difficile de conserver plusieurs routes alternatives au cas où celle qui est privilégiée serait rompue (on ne dispose que de saut suivant, et on ne sait pas si la suite de la nouvelle route est indépendante de celle qui a été rompue). Les protocoles de routages basés sur le vecteur de distance le plus connus pour les réseaux ad hoc sont : DSR, DSDV (Dynamic destination-Sequenced Distance –Vector) et AODV [14].

Figure 2.5 : algorithmes d’état de lien (a) et de vector de distance(b) [17]

II.4.4 Protocoles uniformes et non-uniformes

Certains protocole de routage n’utilisent pas tous les nœuds d’un réseau pour faire transiter les messages , au contraire ils en sélectionnent certains ,en fonction du voisinage ou pour former des cellules . ces protocoles sont dits non-uniformes. Ceux qui utilisent tous les nœuds du réseau capables de router sont appelés protocoles uniformes.

II.5 La classification du groupe MANET

C’est la classification qui nous intéresse et qu’on maintient pour la suite de ce chapitre. Le principal but de tout stratégie de routage est de mettre en œuvre une bonne gestion d’acheminnement qui soit robuste et et efficace. D’une maniére générale, les protocoles de routages peuvent étre répertoriés suivant la façon dont ils disséminent l’information de contrôle ( le mode de mise à jour de l’information de routage ) que l’on peut classiquement regrouper dans les trois premiéres grandes familles de protocoles [18,19] : les protocoles proactifs ou " table driven " avec

18

un comportement identique à ceux des réseaux filaires ( échange périodique des informations sur la topologie par chaque nœud du réseau), les protocoles réactifs ou "on demande" ( échange des informations de routage uniquement lors de la création d’une route ) et les protocoles hybrides ( un mélange entre les deux types précédents, proactif pour de faibles distances et réactifs pour distances supérieures). Comme ils peuvent également être classés selon le critére de hiérarchie entre nœuds et on parle dans ce cas des protocoles hiérarchiques [20,22].

Figure 2.6 : Classification des protocoles de routages

II.5.1 Les protocoles de routage proactifs

Dans cette catégorie dite à diffusion de table, les protocolesmaintiennent à jour une table de routage dans chaque noeud. Achaque changement du réseau des messages de mise à jour sontcommuniqués aux noeuds. Les protocoles basés sur ce principesont entre autre: DSDV, WRP , OLSR, GSR, FSR, HSR, ZHLS, CGSR, DREAM et LSR. Les protocoles de routage proactifs essaient de maintenir lesmeilleurs chemins existants vers toutes les destinationspossibles au niveau de chaque noeud du réseau pour le faire ilsutilisent l’échange régulier de messages de contrôle pourmettre à jour les tables de routage vers toute destinationatteignable depuis celui-ci. Cette approche permet de disposerd’une route vers chaque destination immédiatement au momentoù un paquet doit être envoyé. Les tables de routage sontmodifiées à chaque changement de la topologie du réseau. Lesdeux principales méthodes utilisées sont : la méthode état de lien et la méthode du vecteur de distance[23].

19 II.5.1.1 Le protocole de routage OLSR

Les protocoles OLSR ont été standirsé en 2003. Leur fonctionnement est basé sur l’algorithme d’état de lien où de nombreux changenemnts ont été aportés pour le rendre exploitable dans un réseau ad hoc[20]. Il est considéré comme une optimisation de protocole LSR (Link State

Routing) pour les réseaux mobiles ad hoc. LSR fonctionne sur le principe d’une inondation globale

du réseau par les message de contrôle où chaque nœud signale périodiquement son état à ses voinsins ; qui à leur tour propaget cette information à tous le réseau. Cette technique d’inondation consomme la bande passante disponible qui est généralement limitée dans les environnement sans fil ce qui cause une dégradation de performance surtout des réseaux de grande dimension.

Pour une meilleur gestion de la bande passante et pour réduire le nombre de paquets nencéssaire à l’échange dans la topologie (un paquet est émis uniquement à son voisinage immédiat)[6]. L’innovation du protocole OLSR réside dans sa façon d’écominiser les ressources radio lors des diffusions grâce à l’utilisation de la notion du concept des multipoints relais (MPR :

Multi Point Relay)[24] a qui on délègue la retransmission de l’information dans le réseau[25].

Des messages de contrôle périodiques doivent être utilisés pour le maintien des tables de routage et de vosinages. Dans le protocole OLSR , les deux principaux messages utilisés sont les paquets « Hello » et les paquets TC (Topology Control). Périodiquement, chaque nœud diffuse localement un paquet Hello contenant des informations sur son voisinage et l’éta des liens. Ce type de paquet comprend la totalité de la base de liens (ensemble des nœuds lui ayant transmis un paquet Hello) connue par l’émetteur du paquet. Ceci permet à chaque nœud de prendre connaissance de son voisinage à un et deux sauts. Une fois les voisins découverts, les nœuds peuvent échanger les informations sur leur voisinage pour former la topologie du réseau. Cette fonction est attribuée à des nœuds particuliers appelés relais multiopoints (MPRs), les seuls autorisés à transmettre les informations de routage[6].

L’ensemble MPR est alors construit dans chaque nœud de façon à contenir un sous-ensemble de voisins à deux sauts, Afin de constuire les tables nécessaires au routage des paquets, chaque nœud génère périodiquement un paquet TC contenant la liste de ses voisins l’ayant choisi comme MPR. Le message TC est diffusée dans l’ensemble du réseau. Seulsles voisins MPR rediffusent un paquet TC reçu pour éviter l’inondation. A la réception d’un message TC, la table de topologie peut être contruite. Chaque nœud peut calculer la table de routage qui permet d’acheminer les paquets vers n’importe quelle destination dans le réseau[25,26].

20

Figure 2.7 : Le principe des nœuds MPR [20]

La table de routage est calculée à partir de la table de topologie et celle des voisins à chaque fois qu’au moins de ces tables est modifée. Un algorithme de plus court chemin est utilisé pour tranmettre les données à destination, en se servant des routes disponibles dans la table de routage. Chaque entrée de route contient, entre autres, les informations suivantes : les adresses du nœud destination et le nœud suivant sur la route, la distance en nombre de sauts vers la destination. La table de routage est modifiée lorqu’un changement est détecté au nivea des liens, des voisins à un et deux sauts, et de la topologie.

II.5.1.2Le protocole de routage DSDV

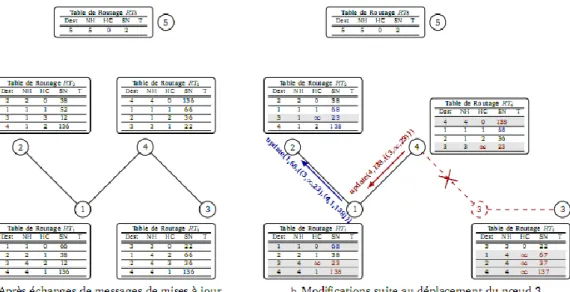

DSDV (Destination-Sequenced Distance-Vector) est l’un des premiers protocoles de routage ad hoc proactifs à vecteur de distance. Il se base sur l’algorithme distribué Bellman-Ford DBF (Distributed Bellman-Ford) qui a été modifié pour s’adapter aux réseaux ad hoc. Comme il s’agit d’un protocole proactif, chaque nœud a, une vision complète du réseau, à chaque instant. Pour ce faire, chaque nœud récupère les distances le séparant de chaque autre nœud du réseau et ne garde que le plus court chemin. Ceci est fait grâce à des échanges périodiques d’informations sur leurs tables de routage respectives. Ces échanges sont classés en deux types :

Les mises à jour incrémentales (incremental updates) pour lesquelles seules les données qui ont subi des modifications depuis la dernière mise à jour sont envoyées. Un exemple est présenté dans la figure 2.8 où, suite au déplacement du nœud 3 qui n’est plus à portée radio, le nœud 4 initie une procédure de mise à jour (update) qui ne concerne que l’entrée correspondant au nœud 3 dans sa table de routage (voir figure 2.8b). Chaque nœud recevant ce message le transfert en incluant les

21

entrées qui viennent d’être modifiées. C’est le cas du nœud 1 qui initialise une mise à jour suite à la réception de celle du nœud 4.

Figure 2.8 : Mise à jour incrémentale

Les mises à jour complètes (full dump) pour lesquelles la totalité de la table de routage est envoyée. La figure 2.9 montre un exemple de cette procédure où le nœud 4 envoie la totalité de sa table de routage à tous les nœuds du réseau ce qui induit des changements au niveau de leurs tables de routage. Outre son adresse et son propre numéro de séquence, chaque paquet de mise à jour doit contenir une liste des routes ajoutées/modifiées pour laquelle chaque entrée est un triplé formé par :

22

L’adresse de la destination Dest, le nombre de sauts HC pour l’atteindre (Hop Count) et le dernier numéro de séquence connu associé à cette destination (Sequence Number) qui permet notamment de distinguer les nouvelles routes des anciennes et évite ainsi la formation de boucles de routage. La figure 2.9a montre un exemple de ce paquet de mise à jour. Pour gérer la mobilité des nœuds, DSDV associe à chaque nœud un minuteur (timer) qui est mis à jour à la valeur maximale à chaque fois qu’un message est reçu du voisin : c’est un indicateur de validité du lien. Ainsi, lorsque ce minuteur expire, le nœud considère que le voisin en question n’est plus à portée radio et que le lien est rompu. Il peut aussi utiliser les messages de la couche 2 pour détecter les ruptures de liens. La détection d’un lien rompu se traduit au niveau de l’entrée correspondante dans la table de routage par l’assignement de la valeur ∞ au nombre de sauts (en pratique, il s’agit de n’importe quelle valeur supérieure au maximum autorisé) et l’incrémentation du numéro de séquence au prochain numéro impair 1. Toutes les routes utilisant ce nœud qui n’est plus joignable sont aussi mises à jour comme étant des routes invalides. Ces changements sont envoyés en priorité à tous les voisins en utilisant un paquet de mise à jour. Il est à noter que c’est le seul cas où un nœud autre que la destination pourra changer le numéro de séquence de la destination qui n’est plus joignable (voir figure 2.8b cas des nœuds 3 et 4). À la réception d’un paquet de mise à jour, les routes avec les plus grands numéros de séquences sont privilégiées pour le choix des routes puisque cela signifie une route plus fraîche. Dans le cas de numéros de séquences égaux, le plus court chemin est retenu en se basant sur le nombre de saut. Le nœud intermédiaire procède ensuite à la rediffusion des informations qu’il vient de modifier dans sa table de routage tout en incrémentant son numéro de séquence. Malgré les améliorations qu’il propose par rapport à DBF en éliminant le problème des boucles de routage (routing loops) et le problème du comptage à l’infini (counting to infinity) grâce notamment à l’utilisation des numéros de séquence, DSDV reste long et coûteux. Il nécessite des mises à jour régulières de ses tables de routage même lorsque le réseau est inactif. À chaque mise à jour, un nouveau numéro de séquence est nécessaire ce qui augmente le temps avant que le réseau converge. Ceci rend DSDV peu adapté aux réseaux très dynamiques [27].

II.5.1.3 Le protocole de routage GSR

Dans le protocole Table-driven GSR (Global State Routing) chaque nœud maintient une table de la topologie qui l'informe sur la topologie globale du réseau et lui permet de calculer les routes pour atteindre chaque destination. GSR utilise la méthode Link State des réseaux filaires et l'améliore en supprimant le mécanisme d'inondation des paquets de contrôle. Un nœud dans GSR maintient :

23

- Une liste de voisins,

- Une table de topologie qui contient les informations sur les liens du réseau,

- Une table des nœuds suivants qui indique le nœud à utiliser pour atteindre chaque destination, - Une table de distance qui contient la plus courte distance pour chaque destination.

Comme dans la méthode Link State chaque nœud dans GSR construit sa table de topologie basé sur les informations de liens reçus, et l'utilise pour calculer les distances minimales qui le séparent des autres nœuds du réseau. Dans GSR la table de topologie entière de chaque nœud est échangé périodiquement uniquement avec les voisins au lieu de la diffusé par inondation dans tout le réseau. GSR réduit la charge des paquets de contrôle en évitant l'inondation et assure plus de précision, concernant les données de routage. Le problème de GSR est la taille de ses paquets de mise à jour (Table de topologie) qui peut devenir considérable si le réseau contient un grand nombre de nœuds [24].

II.5.2 Les protocoles de routage réactifs

Comme nous l'avons vu dans la section précédente, les protocoles de routage proactifs essaient de maintenir les meilleurs chemins existants vers toutes les destinations possibles (qui peuvent représenter l'ensemble de tous les nœuds du réseau) au niveau de chaque nœud du réseau. Les routes sont sauvegardées même si elles ne sont pas utilisées. La sauvegarde permanente des chemins de routage est assurée par un échange continu des messages de mise à jour des chemins, ce qui induit un contrôle excessif surtout dans le cas des réseaux de grande taille. Les protocoles de routage réactifs (dits aussi : protocoles de routage à la demande l, représentent les protocoles les plus récents proposés dans le but d'assurer le service du routage dans les réseaux sans fil. La majorité des solutions proposées pour résoudre le problème de routage dans les réseaux ad hoc, et qui sont évaluées actuellement par le groupe de travail MANET (Mobile Ad Hoc

Networking Working Groupe l) de (l'IETF [Internet Engineering Task Force), appartiennent à cette

classe de protocoles de routage.

Les protocoles de routage appartenant à cette catégorie, créent et maintiennent les routes selon les besoins. Lorsque le réseau a besoin d'une route, une procédure de découverte globale de routes est lancée, et cela dans le but d'obtenir une information spécifiée, inconnue au préalable [25].

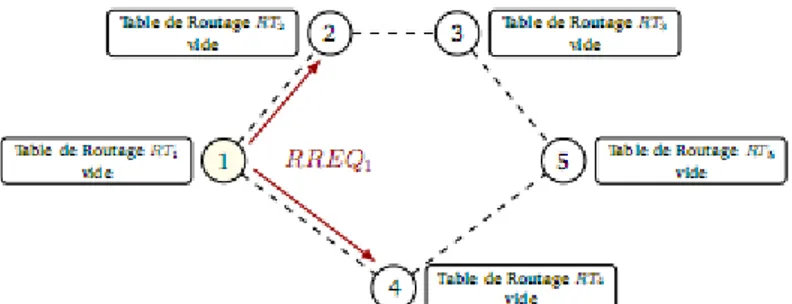

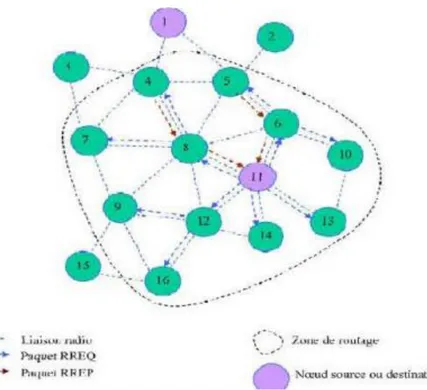

II.5.2.1 Le protocole de routage AODV

AODV (Ad hoc On demand Distance Vector) est un protocole de routage réactif à vecteur de distance qui s’inspire de DSDV. Contrairement à celui-ci, il ne construit pas a priori la table

24

de routage mais réagit à la demande et essaie de trouver un chemin avant de router les informations. Tant que la route reste active entre la source et la destination, le protocole de routage n’intervient pas, ce qui diminue le nombre de paquets de routage échangés entre les nœuds constituant le réseau. Lorsqu’un nœud S essaie de communiquer avec un nœud D, l’échange de messages se fait en plusieurs étapes décrites ci-dessous à l’aide de l’exemple de la figure 2.10

Lorsqu’un nœud source a besoin d’une route vers une certaine destination (e.g. le nœud 1 dans la figure 2.10 désire envoyer des données au nœud 5) et qu’aucune route n’est disponible (la route peut être non existante, avoir expiré ou être défaillante), la source 1 diffuse en broadcast (voir figure 2.10a) un message de demande de route RREQ (Route REQuest). Ce message contient un identifiant (RREQ_ID) associé à l’adresse de la source (@SRC) qui servira à identifier de façon unique une demande de route. Le nœud 1 enregistre cet identifiant de paquet RREQ ([RREQ_ID, @SRC]) dans son historique (buffer) et l’associe à un timer qui décomptera sa durée de vie au-delà de laquelle cette entrée sera effacée. Quand un nœud intermédiaire (cas des nœuds 2 et 4 dans la figure 2.10b) qui n’a pas de chemin valide vers la destination reçoit le message RREQ, il ajoute ou met à jour le voisin duquel le paquet a été reçu. Il vérifie ensuite qu’il ne l’a pas déjà traité en consultant son historique des messages traités. Si le nœud s’aperçoit que la RREQ est déjà traitée, il l’abandonne et ne la rediffuse pas. Sinon, il met à jour sa table de routage à l’aide des informations contenues dans la requête afin de pouvoir reconstruire ultérieurement le chemin inverse vers la source. Il incrémente ensuite le nombre de sauts HC (Hop Count) dans la demande de route et la rediffuse. Il est à noter qu’AODV utilise le principe des numéros de séquence pour pouvoir maintenir la cohérence des informations de routage. Ce numéro, noté SN (Sequence Number), est un champ qui a été introduit pour indiquer la fraicheur de l’information de routage et garantir l’absence de boucles de routages. À la réception d’un paquet RREQ (figure 2.10c), la destination 5 ajoute ou met à jour dans sa table de routage un chemin vers le nœud voisin duquel il a reçu le paquet (nœud 4) ainsi qu’un chemin vers la source 1. La destination 5 génère ensuite une réponse de route RREP qu’elle envoie en unicast vers le prochain saut en direction de la source (voir figure 2.10c). Notons qu’un nœud intermédiaire peut aussi générer un RREP si la requête l’autorise à le faire (bit destination_only de la RREQ mis à 0) et qu’il dispose déjà dans sa table de routage d’un chemin valide vers la destination 5. Les nœuds intermédiaires qui reçoivent la RREP (cas du nœud 4 dans la figure 2.10d) vont mettre à jour le chemin qui mène à la destination dans leurs tables de routage et retransmettre en unicast le message (après avoir incrémenté le nombre de sauts) vers le nœud suivant en direction de la source sachant que cette information a été obtenue

![Figure 2.2 : Un simple réseau ad hoc constitué de trois unités mobiles [9]](https://thumb-eu.123doks.com/thumbv2/123doknet/13897472.447868/24.892.180.700.656.959/figure-simple-réseau-ad-hoc-constitué-unités-mobiles.webp)

![Figure 2.3 : Modes de communication dans les réseaux mobiles [13]](https://thumb-eu.123doks.com/thumbv2/123doknet/13897472.447868/26.892.99.798.395.614/figure-modes-communication-réseaux-mobiles.webp)

![Figure 2.5 : algorithmes d’état de lien (a) et de vector de distance(b) [17]](https://thumb-eu.123doks.com/thumbv2/123doknet/13897472.447868/29.892.110.773.449.663/figure-algorithmes-d-état-lien-a-vector-distance.webp)