République Algérienne Démocratique et Populaire

Ministère de l’Enseignement Supérieur et de la Recherche Scientifique

Université Akli Mohand Oulhadj – Bouira

Faculté des sciences et des sciences appliquées

Département de Génie Electrique

Mémoire de Master

Option : Systémes des Télécommunications

Thème

Réseaux de communiction à base des

protocoles à accès aléatoire et les codes RS

Date de soutenance :

31/10/ 2018

Réalisé Par :

-

Hamad Faouzi

-Harous Lounis

Encadré par:

Dédicace

I

Dédicace

J’ai le grand honneur de dédier ce travail A l’être le plus cher à mon cœur,

ma mére.

A celui qui a fait de moi un homme, Mon père.

A tous ceux qui me sont chers

Mes chers frères : Fayçal, Sabar, Yougourta.

Mes chères Sœurs.

A tous mes amies.

A « N.Attaf ».

Et mon binôme « Lounis ».

A tous mes collègues de spécialité Master Télécom qui me donnent le

courage.

A tous ceux et celles qui m’ont aidé de loin ou de prés.

Je dédie ce modeste travail.

Dédicace

Dédicace

A mes chers parents qui ont toujours été là pour moi, rien au monde

ne vaudra les sacrifices et les efforts que vous avez fourni jour

et nuit pour mon éducation et mon bien-être. J’espère qu’ils

trouveront dans ce travail toute ma reconnaissance.

A tous ceux qui me sont chers

Mes frères et sœurs qui ont toujours été là pour

moi.

Tous mes amis (es) avec lesquels, j’ai eu mes moments de joie et de

bonheur, sans oublier tous mes camarades sans exception, avec qui j’ai

partagé cette passion qui est les Systèmes des télécommunications.

Remerciement

III

Remerciement

Je remercie Allah le tout puissant, qui nous a donné la force et la

patience pour l’accomplissement de ce travail.

Je remercie les chers parents qui nous ont donné la volonté pour la

réussite de ce travail.

Je remercie mon binome Hamad Faouzi avec lequel j’ais partagé le

travail, car on a vécu tous les moments ensembles, le beau et le pire, la joie et

la tristesse.

J’exprime toutes mes gratitudes à

Dr BOUCENNA Mohamed Lamine

,

pour l’effort fourni, les conseils prodigués, sa patience et sa persévérance

dans le suivi.

J’adresse également mes remerciements, à tous nos enseignants, pour

leurs aides inestimables, qui nous ont donné les bases de la science.

Je remercie très sincèrement, les membres de jury d’avoir bien voulu

accepter de faire partie de la commission d’examinateur.

Je tien à remercier aussi l’ensemble du personnel de faculté des sciences

et sciences appliqués surtout département Génie Electrique.

A toute personne qui a participé de près ou de loin pour

l’accomplissement de ce modeste travail.

Sommaire

Dédicaces………..I Remerciements……….….III Sommaire ………...V Liste des figures………...VIII Liste des tableaux ………...X Liste des abréviations ………...XI Résumé………. .…...XIII

Introduction général ………...1

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage. I.1. Introduction...3

I.2. Réseaux de communication ...3

I.2.1. Définition ...3

I.2.2. Types ...4

I.2.2.1. Réseau filaire ...4

I.2.2.2. Réseau sans fils ...4

I.2.3. Modèles de conception d’un réseau ...5

I.2.3.1. Le modèle OSI ...5

I.2.3.1.1. Définition...5

I.2.3.1.2. Les couches de modèle OSI ...6

I.2.3.2. Le modèle TCP/IP ...6

I.2.3.2.1. Définition...6

I.2.3.2.2. Les couches de modèle TCP/IP...7

I.2.3.3. Sous-couche de contrôle d’accès au canal (MAC)...7

I.3. Protocoles d’accès ...8

I.3.1. Protocoles d’accès fixe...8

I.3.1.1. FDMA ...8

I.3.1.2. TDMA ...8

I.3.1.3.CDMA ...9

Sommaire

VI

I.3.2.1.2. Aloha discrétisé (Sloted aloha)...11

I.3.2.2.CSMA...11 I.3.2.2.1.Définition...11 I.2.2.3.2.Modes d’accès ...12 I.2.2.3.2.1.CSMA p-persistant ...12 I.2.2.3.2.2.CSMA 1-persistant ...13 I.2.2.3.2.3.CSMA 0-persistant ...14

I.2.2.3.2.4.CSMA non persistant ...15

I.2.2.3.3.Types de CSMA ...16

I.2.2.3.3.1.CSMA/CD (Carrier Sense Multiple Access/Collision Détection) ...16

I.2.2.3.3.1.1.Définition...16

I.2.2.3.3.1.2.Mode de fonctionnement ...16

I.2.2.3.3.2.CSMA/CA (Carrier Sense Multiple Access /Collision Avoidance) ...18

I.2.2.3.3.2.1.Définition...18

I.2.2.3.3.2.2.Types d’espaces temps définies ...18

I.2.2.3.3.2.3.CSMA/CA avec mécanisme de contention ou backoff...18

I.2.2.3.3.2.4.Problème des stations cachées :...20

I.2.2.3.3.2.5.CSMA/CA avec RTS et CTS : ...20

I.3. Le codage...22

I.3.1.Les canaux de transmission...22

I.3.1.1.Le canal binaire symétrique (CBS) ...22

I.3.1.2.Le canal a effacement ...22

I.3.1.3.Canal à bruit additif blanc gaussien ...23

I.3.2.Les codes correcteurs d’erreurs ...23

I.3.2.1.Codes en blocs ...24

I.3.2.2.Les codes convolutifs ...25

I.3.3.Les codes Reed-Solomon ...26

I.3.3.1.Définition ...26

I.3.3.2.Propriétés des codes Reed-Solomon ...26

I.4. Conclusion ...28

Sommaire

II .1. Introduction ...29

II.2. Aloha-pur...29

II.3. Slotted Aloha (Aloha discritisé) ...30

II.4. Le multi-copie Aloha...31

II.5. CSMA non-persistant :...33

II.6. CSMA 1-persistant ...34

II.7. Comparaison entre les simulations précédentes des protocoles d’accès aléatoires...35

II.7. Le codage de Reed-Solomon...36

II.7.1. La théorie du codage...36

II.7.2. Polynôme générateur ...37

II.7.3. Le mot de code...37

II.8. Codage d’effacement...39

II .9. Conclusion...40

Chapitre III : Intégration des codes RS avec les protocoles d’accès aléatoire. III.1. Introduction ...41

III.2. La technique Aloha à accès aléatoire et ses dérives...41

III.2.1. La technique d’Aloha ...41

III.2.2. Slotted Aloha ...41

III.3. Sloted Aloha avec codage RS ...42

III.3.1. Description du schéma ...42

III.3.2. Procédures ...42

III.3.3. Modèle analytique ...42

III.4. Sloted-non-persistent CSMA avec le codage d’effacement ...46

III.4.1. Description du Schéma...46

III.4.2. Principe de Fonctionnement ...46

III.4.3. Modèle analytique ...47

III.5. Conclusion ...50

Conclusion générale ...51

Sommaire

IV Dédicaces………..I Remerciements……….….III Sommaire ………...IV Liste des figures………...VII Liste des tableaux ………...IX Liste des abréviations ………...X Résumé………. .…...XII

Introduction général ………...1

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage. I.1. Introduction...3

I.2. Réseaux de communication ...3

I.2.1. Définition...3

I.2.2. Types...4

I.2.2.1. Réseau filaire...4

I.2.2.2. Réseau sans fils...4

I.2.3. Modèles de conception d’un réseau...5

I.2.3.1. Modèle OSI...5

I.2.3.1.1. Définition...5

I.2.3.1.2. Couches de modèle OSI...6

I.2.3.2. Modèle TCP/IP...6

I.2.3.2.1. Définition...6

I.2.3.2.2. Les couches de modèle TCP/IP...7

I.2.3.3. Sous-couche de contrôle d’accès au canal (MAC)...7

I.3. Protocoles d’accès ...8

I.3.1. Protocoles d’accès fixe...8

I.3.1.1. FDMA...8

I.3.1.2. TDMA...8

I.3.1.3.CDMA...9

I.3.1.4.WCDMA...9

I.3.2. Protocoles d’accès aléatoire...10

I.3.2.1. Aloha...10

I.3.2.1.1. Aloha pur...10

Sommaire

I.3.2.2.CSMA...11 A .Définition...11 B.Modes d’accès...12 B.1.CSMA p-persistant...12 B.3.CSMA 0-persistant...13B.4.CSMA non persistant...14

I.3.3.Types de CSMA...15

I.3.3.1.CSMA/CD (Carrier Sense Multiple Access/Collision Détection)...15

I.3.3.1.1.Définition...15

I.3.3.1.2.Mode de fonctionnement :...15

I.3.3.2.CSMA/CA (Carrier Sense Multiple Access /Collision Avoidance)...17

I.3.3.2.1.Définition...17

I.3.3.2.2.Types d’espaces temps définies...17

I.3.3.2.3.CSMA/CA avec mécanisme de contention ou backoff...17

I.3.3.2.4.Problème des stations cachées :...19

I.3.3.2.5.CSMA/CA avec RTS et CTS :...19

I.4. Le codage...21

I.4.1.Les canaux de transmission...21

I.4.1.1.Le canal binaire symétrique (CBS)...21

I.4.1.2.Le canal a effacement...21

I.4.1.3.Canal à bruit additif blanc gaussien...22

I.4.2.Les codes correcteurs d’erreurs ...22

I.4.2.1.Codes en blocs...23

I.4.2.2.Les codes convolutifs...24

I.4.3.Les codes Reed-Solomon...25

I.4.3.1.Définition...25

I.4.3.2.Propriétés des codes Reed-Solomon...25

Sommaire

VI

Chapitre II : Etude des protocoles d’accès aléatoire et du codage RS.

II .1. Introduction ...28

II.2. Aloha-pur...28

II.3. Slotted Aloha (Aloha discritisé)...30

II.4. Le multi-copie Aloha ... 31

II.5. CSMA non-persistant :...32

II.6. CSMA 1-persistant...33

II.7. Comparaison entre les simulations précédentes des protocoles d’accès aléatoires...34

II.7.1. Le codage de Reed-Solomon...35

II.7.1.1. La théorie du codage... 35

II.7.1.2. Polynôme générateur ... 36

II.7.1.3. Le mot de code... 36

II.8. Codage d’effacement...38

II .9. Conclusion...39

Chapitre III : Intégration des codes RS avec les protocoles d’accès aléatoire. III.1. Introduction ...40

III.2. La technique Aloha et Slotted Aloha ...40

III.2.1. La technique Aloha...40

III.2.2. Slotted Aloha...40

III.3. Slotted Aloha avec codage RS ...41

III.3.1. Description du schéma ...41

III.3.2. Procédures...41

III.3.3. Modèle analytique...42

III.4. Slotted-non-persistent CSMA avec le codage d’effacement ...45

III.4.1. Description du Schéma...45

III.4.2. Principe de Fonctionnement...45

III.5. Conclusion ...48

Conclusion générale ...50

Liste des figures

Figure I.1: Réseaux de communication... 3

Figure I.2: Réseaux filaires... 4

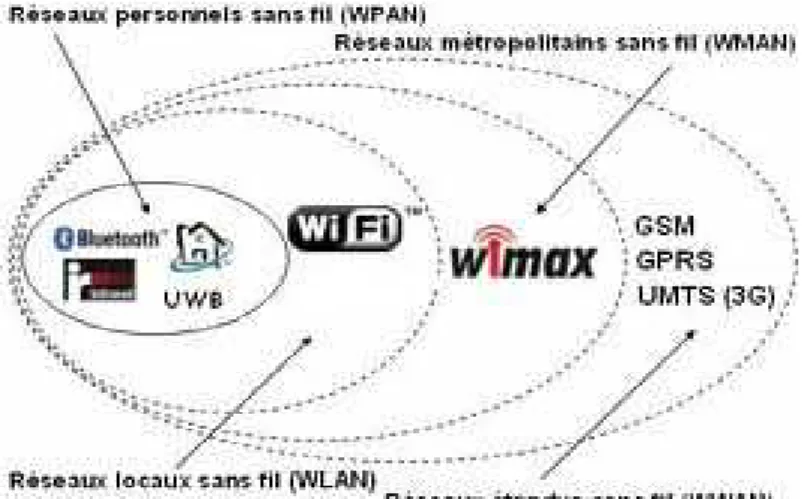

Figure I.3: Réseaux sans fils... 5

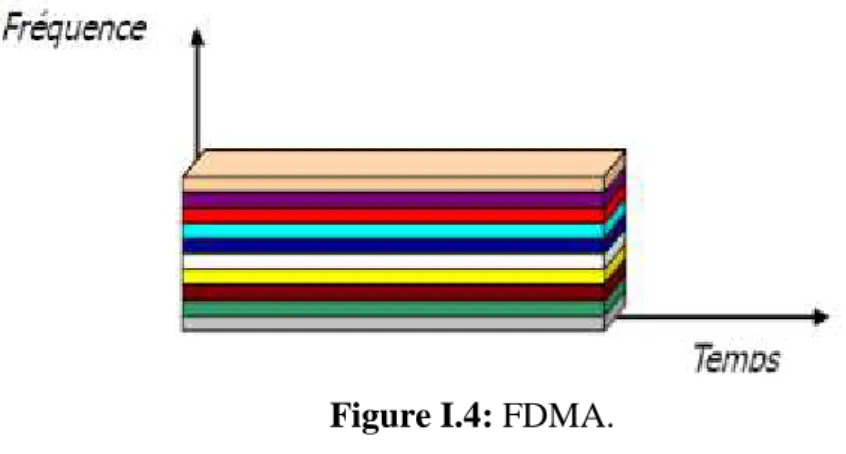

Figure I.4: FDMA... 8

Figure I.5: TDMA... 8

Figure I.6: CDMA... 9

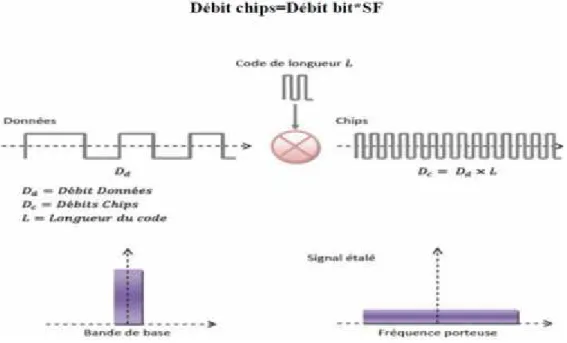

Figure I.7: WCDMA... 10

Figure I.8: Aloha-pur... 10

Figure I.9: Aloha discrétisé... 11

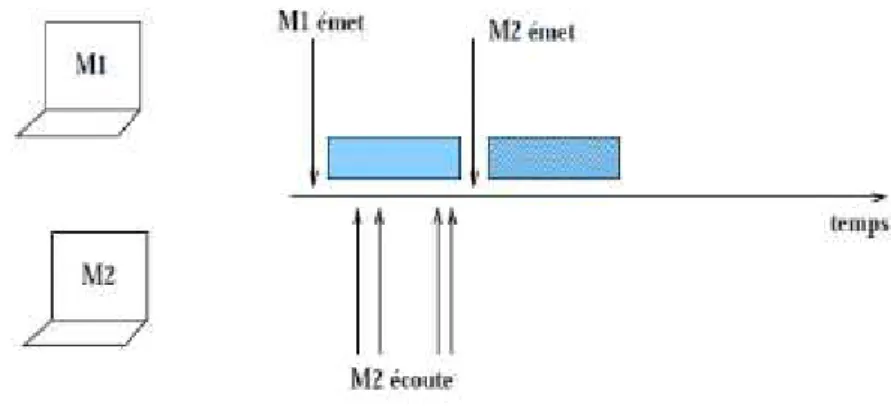

Figure I.10: Principe de CSMA... 11

Figure I.11: CSMA avec collision... 12

Figure I.13:Principe de CSMA p-persistant... 12

Figure I.12: Prncipe de CSMA p-persistant... 12

Figure I.14: Principe de CSMA 1-persistant... 13

Figure I.15: Principe de CSMA o-persistant... 14

Figure I.16: Principe de CSMA non persistant... 14

Figure I.17: Détection de collision... 16

Figure I.18: Principe de CSMA/CD... 16

Figure I.19: Types d’IFS... 17

Figure I.20: CSMA/CA avec Backoff... 18

Figure I.21: Principe de CSMA/CA avec Backoff... 18

Figure I.22: Problème de station cachée... 19

Figure I.23: Exemple d’échange par CSMA avec RTS et CTS... 20

Figure I.24: CSMA/CA avec RTS et CTS... 20

Figure I.25: Principe de CSMA/CA avec RTS et CTS... 20

Figure I.26: Canal binaire symétrique... 21

Figure I.27: Représentation d’un canal binaire à effacements... 22

Figure I.28: Schéma général des Codes Correcteurs d’erreur... 23

Figure I.29: Utilisation des codes correcteurs d’erreurs... 23

FigureI. 30: Les familles des codes correcteurs d’erreur... 23

Figure I.31: Codage en bloc... 24

Figure I.32: Codage convolutif... 25

Figure I.33: Mot-code de Reed-Solomon... 25

Figure II.1: Variation de débit utile en fonction de la charge normalisée... 29

Figure II.2: variation de débit utile en fonction de la charge normalisée... 30

Figure II.3: Débit en multi-copie Aloha... 32

Figure II.4: La variation de S(G) de CSMA non-persistant... 33

Figure II.5: La variation de S(G) de CSMA 1-persistant... 34

Figure II.6: Ensemble des variations S(G) avec a=0.01... 35

Liste des figures

VIII

Figure III.1: Débit en S-Aloha avec codage d’effacement RS... 43

Figure III. 2: Débit en S-Aloha avec codage RS avec K=1 et N=15... 43

Figure III.3: Débit en S-Aloha avec codage RS avec K=N=1... 44

Figure III. 4: L'effet du codage d’effacement RS sur le protocole Slotted Aloha... 44

Figure III. 5: Le Débit du non-persistent CSMA Conventionnel avec codage d’effacement RS à... 47

Liste des tableaux

Tableau I 1: Les couches de modèle OSI... Erreur ! Signet non défini. Tableau I 2:Les couches de modèle TCP/IP... Erreur ! Signet non défini.

Liste d’abréviations

X

ISO International Organization for Standardization(Organisation internationale de normalisation)

OSI Open System Interconnexion - interconnexion de systèmes ouverts

TCP /IP Transmission Control Protocol/Internet Protocol UDP User Datagram Protocol

MAC Medium Access Control

FDMA Frequency Division Multiple Access

TDMA TimeDivision Multiple Access

CDMA CodeDivision Multiple Access

WCDMA Wide band Code Division Multiple Access

FDD Frequency Division Duplex

TDD Time Division Duplex

CSMA Carrier Sense Multiple Access

CSMA/CD Carrier Sense Multiple Access/Collision Detection

CSMA/CA Carrier Sense Multiple Access /Collision Avoidance

SIFS Short Inter Frame Space

ACK Acknowledge

PIFS Point Coordination Inter Frame Space

DIFS Distributed Inter Frame Space

EIFS Extended Inter Frame Space

RTC Request To Send

CTS Clear To Send

Liste d’abréviations

CAE Canal a Effacement

BBAG Bruit Blanc Additif Gaussien

Codes BCH Reprenant les initiales de ses inventeurs : Bose, Ray-Chaudhuri et Hocquenghem

Code LDPC Low-density parity-check (Contrôle de parité à faible densité)

Résumé

XII

Résumé

Les réseaux de communication sans fil en particulier les réseaux ad-hoc et les réseaux satellitaires s’appuient sur des protocoles à accès aléatoire comme Aloha, Slotted Aloha, CSMA et autres, pour gérer et organiser l’accès au support de communication. Ces protocoles offrent un débit optimal et une consommation modérée de l’énergie par les différentes stations du réseau. Cependant lorsque le nombre des stations augmente il y aura le risque d’avoir des collisions et d’autres phénomènes perturbateurs de la transmission des données affectant alors la qualité de la transmission dans ces réseaux. Nous présentons dans ce mémoire une étude sur les protocoles à accès aléatoire où nous analysons la possibilité d’améliorer la qualité de ces protocoles par l’intégration d’un système de codage sur les mécanismes de ces protocoles. Le codage de Reed-Solomon est utilisé dans ce travail, et les résultats illustrent l’effet de cette intégration sur la qualité du réseau exprimé par le débit effectif de la transmission.

Mots clés : Aloha, Slotted Aloha, CSMA, code de Reed-solomon. Abstract

Wireless communication networks, particularly ad-hoc networks and satellite networks based on random access protocols as Aloha, Slotted Aloha, CSMA and others, are applied to manage and organize access to the medium. These protocols offer an optimal throughput and moderate energy consumption by avarious stations of the network. However, as the number of stations increases there will be the risk of collisions and other problem on data transmission that affecting the quality of transmission in these networks. We present in this paper a study of random access protocols where we analyze the possibility of improving the quality of these protocols by integrating a coding system on the mechanisms of these protocols. The Reed-Solomon coding is used in this work and the presented results illustrate the effect of this integration on the quality of the network expressed by the actual transmission throughput.

Résumé

ﺺﺨﻠﻤﻟا ﺳﻼﻟا تﻻﺎﺼﺗﻻا تﺎﻜﺒﺷ ﺪﻤﺘﻌﺗ و ﺔﺼﺼﺨﻤﻟا تﺎﻜﺒﺸﻟا ﺔﺻﺎﺧو ، ﺔﯿﻜﻠ تﺎﻜﺒﺷ ﻷا رﺎﻤﻗ ﺔﯿﻋﺎﻨﺼﻟا تﻻﻮﻛﻮﺗوﺮﺑ ﻰﻠﻋ ﻻا لﺎﺼﺗ ﻲﺋاﻮﺸﻌﻟا ،ﺎھﻮﻟﻻا ﻞﺜﻣ و ﺎھﻮﻟا دﺎﺗﻮﻠﺳ ﺎھﺮﺒﻏ و ﺎﻤﺳﺎﯿﺴﻟا ﻰﻟإ لﻮﺻﻮﻟا ﻢﯿﻈﻨﺗو ةرادﻹ ةﺎﻨﻗ .تﻻﺎﺼﺗﻻا ﻊﻣ ، ﻚﻟذ ﻊﻣو .ﺔﻜﺒﺸﻠﻟ ﺔﻔﻠﺘﺨﻤﻟا تﺎﻄﺤﻤﻟا لﻼﺧ ﻦﻣ ﺔﻗﺎﻄﻠﻟ ًﻻﺪﺘﻌﻣ ﺎًﻛﻼﮭﺘﺳاو ﺎًﯿﻟﺎﺜﻣ ﺎًﻘﻓﺪﺗ تﻻﻮﻛﻮﺗوﺮﺒﻟا هﺬھ ﺮﻓﻮﺗ ﺮھاﻮظ ﻦﻣ ﺎھﺮﯿﻏو تﺎﻣدﺎﺼﺗ ثوﺪﺣ ﺮﻄﺧ كﺎﻨھ نﻮﻜﯿﺳ ، تﺎﻄﺤﻤﻟا دﺪﻋ ةدﺎﯾز ﺔﻠﻄﻌﻤﻟا ﻟ ﺮﺛﺆﺗ ﻲﺘﻟا تﺎﻧﺎﯿﺒﻟا ﻞﻘﻨ هﺬھ ﻲﻓ مﺪﻘﻧ .تﺎﻜﺒﺸﻟا هﺬھ ﻲﻓ لﺎﺳرﻹا ةدﻮﺟ ﻰﻠﻋ ﻟا ةﺮﻛﺬﻤ تﻻﻮﻛﻮﺗوﺮﺑ ﻦﻋ ﺔﺳارد ﻻا لﺎﺼﺗ ﺚﯿﺣ ﻲﺋاﻮﺸﻌﻟا مﺎﻈﻧ ﺞﻣد ﻖﯾﺮط ﻦﻋ تﻻﻮﻛﻮﺗوﺮﺒﻟا هﺬھ ةدﻮﺟ ﻦﯿﺴﺤﺗ ﺔﯿﻧﺎﻜﻣإ ﻞﻠﺤﻧ ﻟا ﺘ نﻮﻣﻮﻟﻮﺳ ﺪﯾر ﺮﯿﻔﺸ ﻲﻓ هﺬھ تﺎﯿﻟآ ﺞﺋﺎﺘﻨﻟا ﺢﺿﻮﺗ .تﻻﻮﻛﻮﺗوﺮﺒﻟا ﺎﮭﯿﻠﻋ ﻞﺼﺤﺘﻤﻟا ﺮﯿﺛﺄﺗ اﺬھ ا جﺎﻣدﻹ ﺎﮭﻨﻋ ﺮﯿﺒﻌﺘﻟا ﻢﺘﯾ ﻲﺘﻟا ﺔﻜﺒﺸﻟا ةدﻮﺟ ﻰﻠﻋ ﺑ لﺪﻌﻤ ﻲﻠﻌﻔﻟا ﻞﻘﻨﻟا .لﺎﺼﺗﻼﻟ حﺎﺘﻔﻣ تﺎﻤﻠﻛ ﺎﻤﺳﺎﯿﺴﻟا ، ﺎھﻮﻟا دﺎﺗﻮﻠﺳ ،ﺎھﻮﻟﻻا و مﺎﻈﻧ ﻟا ﺘ نﻮﻣﻮﻟﻮﺳ ﺪﯾر ﺮﯿﻔﺸ . AgzulAzeṭṭa n taywalt war tuqqna(war lxiḍ) ladɤa azeṭṭa ad-hoc akked izeḍwa imeṭṭiwgan, ttsenniden ɤef yirekwal n wuduf n usamma Aloha, Slotted Aloha, CSMA d wiyaḍ, akken ad selḥun wa ad ddsen uduf ɤer useggur n taywalt. Irekwal-a ttaken-d tizizla d imifiw akked tuččit s wazal kan n tnezmart seg yal taɤsert n uzeṭṭa. Maca mi ara yali umḍan n teɤsar, yezmer ad yelli ugur n umyewwet d wugur n yittwag imarwayen n usiweḍ n yinefkan. D ayen ara yesxerben taɤara n usiweḍ deg yizeḍwa-ya. Deg ukata-ya ad d-nesken tazrawt ɤef yirekwal ikeččmen deg unagraw n tengalt ɤef yimerukata-yacen n yirekwal-a. Tangalt Reed-Solomen nesseqdec-itt deg umahil-a, i igmaḍ nsaweḍ beynen-d asemdu n temɤerḍa-ya ɤef tɤara n uzeṭṭa id-yettwanan s tzizla n tidet n usiweḍ-a.

Introduction général

Page 1

Introduction général

Depuis les années 1960 et l’avènement des communications satellitaires, la question de fiabilité de la transmission est allée de pair avec l’évolution de la technologie des applications qui demande de sa part une qualité de communication de plus en plus élevée afin de répondre aux exigences modernes des communications en multimédia. Aussi, les réseaux de communication qui assurent le partage des données entre les différents utilisateurs, sont sujet actuel de plusieurs recherches et développements scientifiques dans l’objectif d’optimiser ce partage de communication. En effet, l’accès au support de communication fait l’un des sujets critiques de la recherche scientifique actuelle. Ceci est dû principalement à son rôle crucial dans la gestion des transferts des données entre les différents usagers, et aussi pour que les transmissions qui ne sont pas toujours réussies, qu’elles soient corrigées ou retransmises selon des mécanismes spéciaux (protocoles) employés au niveau de la couche MAC (Médium Access Control) lors de cet accès au médium.

Les protocoles MAC pour l’accès au canal de communication se regroupent généralement sous deux grandes familles ; les protocoles fixes et les protocoles aléatoires, que chacune de ces familles à son domaine et conditions d’utilisation qui priorisent son application. Dans les communications sans fil et plus particulièrement, les communications dans les réseaux ad-hoc et satellitaires, les protocoles aléatoires comme le protocole Aloha et CSMA (Carrier Sens Multiple Access), sont plus favorables pour optimiser le temps et l’énergie. Néanmoins, lorsque le nombre des usagers est multiplié ; un contrôle plus efficace doit s’adopter encore pour gérer les pertes de données suite à des situations de collisions et erreurs commises pendant les transmissions. À cet effet, une technique convenable du codage canal peut être utilisée pour rétablir les liaisons et perfectionner le réseau.

Le travail présent comporte une étude détaillée sur les différents protocoles de communication et en particulier les protocoles à accès aléatoire. Où nous illustrons le résultat d’intégration d’un code de correction et d’effacement dans les protocoles aléatoires notamment l’Aloha discrétisé (Slotted-Aloha) et le CSMA. Le mémoire est structuré de la manière suivante : dans le premier chapitre nous présentons un état de l’art sur les réseaux de communications où nous discutons leurs types, modèles de conception, couches des différents modèles et la sous couche MAC, aussi, nous étudions les protocoles d’accès en décrivant leurs différents types et les

Introduction général

caractéristiques de chaque type. Le premier chapitre englobe aussi une introduction sur le codage et les caractéristiques générales des codes célèbres largement utilisés. Le second chapitre présent une étude détaillée et étude comparative sur les protocoles d’accès aléatoire (Pur-Aloha, Slotted-Aloha, CSMA et ses différentes dérivées) ainsi que le codage Reed-Solomon. Enfin, le troisième qui est le dernier chapitre traite l’intégration des codes d’effacement dans les protocoles à accès aléatoire et illustre son effet sur les performances du réseau de communication.

Chapitre I

La théorie des protocoles d’accès aléatoire et du

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

I.1. Introduction

Pour augmenter le nombre d’utilisateurs, diverses techniques sont employées pour permettre à plusieurs terminaux mobiles d’accéder au même spectre radio en même temps, c’est-à-dire la méthode d’accès. Il y a deux types de méthode d’accès aux réseaux de communication qui sont la méthode d’accès fixe et aléatoire. Le développement de la théorie de l’information par Claude Shannon en 1948 a donné naissance à la théorie des codes. Poussés par les avancées scientifiques et technologiques d’un côté, et les besoins industriels d’un autre côté, les codes n’ont eu de cesse de progresser. Lorsqu’ils sont utilisés pour corriger des erreurs intervenant sur des informations codées sous forme numérique, ces codes sont appelés codes correcteurs d’erreurs.

I.2. Réseaux de communication

I.2.1. Définition

Un réseau de communication peut être défini comme l’ensemble des ressources matérielles et logicielles liées à la transmission et l’échange d’informations entre différentes entités. Suivant leur organisation, ou architecture, les distances, les vitesses de transmission et la nature des informations transmises, les réseaux font l’objet d’un certain nombre de spécifications et de normes. [1][2]

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 4

I.2.2. Types

I.2.2.1. Réseau filaire

Le réseau filaire est un réseau qui comme son nom l'indique est un réseau que l'on utilise grâce à une connexion avec fil. Ce réseau utilise des câbles Ethernet pour relier des ordinateurs et des périphériques grâce à un routeur ou à un commutateur. On qualifie souvent ce réseau de rapide, fiable et sécurisé, et on distingue trois types des câbles des réseaux filaires : câbles coaxiaux, paires torsadées, et fibres optiques. [3]

Figure I.2: Réseaux filaires.

I.2.2.2. Réseau sans fils

Un réseau sans fil est un ensemble d’appareils connectés entre eux et qui peuvent s’envoyer et recevoir des données sans qu’aucune connexion « filaire » physique reliant ses différents composants entre eux ne soit nécessaire. [4]

Il existe principalement deux méthodes pour la transmission dans les réseaux sans fil :

– Transmission par les ondes infrarouges qui nécessite que les appareils soient en face l’unes des autres et aucun obstacle ne sépare l’émetteur du récepteur (car la transmission est directionnelle).

– Transmission par les ondes radio qu’est utilisé pour la création des réseaux sans fil qui ont plusieurs kilos mètres. Elles ont l’avantage de ne pas être arrêtés par les obstacles car sont émises d’une manière omnidirectionnelle. [5][6]

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Figure I.3: Réseaux sans fils.

I.2.3. Modèles de conception d’un réseau

Deux grands modèles sont utilisés :

• Modèle OSI de l’ISO (Open System Interconnexion - interconnexion de systèmes ouverts). • Modèle TCP/IP

Les deux modèles donnent des recommandations et des indications pour bien concevoir et structurer un réseau. Les deux modèles se basent sur le principe du découpage en couches (en modules).

I.2.3.1. Modèle OSI

I.2.3.1.1. Définition

Le modèle de référence OSI est publié en 1984 par l’ISO, est un modèle abstrait, il a été créé comme une architecture descriptive en couches pour une conception d’un réseau. Il constitue un cadre qui aide à comprendre comment les informations circulent dans un réseau. Le modèle OSI explique comment les données circulent entre l’émetteur et le récepteur, même si la source et le destinataire utilisent des types de médias réseaux différents. L'ISO a mis au point le modèle OSI pour aider les fournisseurs à créer des réseaux compatibles avec d'autres réseaux. [7] [8]

Tableau I 1: Les couches de modèle OSI

7 Application 6 Présentation 5 Session 4 Transport 3 Réseau 2 Liaison de données

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 6

I.2.3.1.2. Couches de modèle OSI

Le modèle OSI est composé de 7 couches, chaque couche porte un nom et un numéro. La couche 1 (couche physique) correspond à la couche la plus basse, la couche 7 (couche application) correspond à la couche la plus haute. [8][9]

1- Physique : Définis les spécifications électriques, mécaniques et fonctionnelles des procédures

assurant la transmission des éléments binaires sur la liaison physique.

2- Liaison de données :

• Contrôle l’accès au média.

• Détecter et corriger les erreurs de transmission.

3- Réseaux :

• Adressage et routage. • Adressage logique.

• Acheminement des données.

4- Transport :

• Assure un transport fiable et de bout en bout, des données issues de la couche • Détecte et corrigent des erreurs.

• Contrôle le flux d'informations.

5- Session :

• Ouvre, gère et ferme les sessions entre deux systèmes.

• Synchronise le dialogue entre les couches de présentation des deux systèmes.

6- Présentation :

• Présentation des données

• Lisibilité des données par les deux systèmes. • Format, structure et codage des données.

7- Application : Fournis les services réseau aux applications de l'utilisateur.

I.2.3.2. Modèle TCP/IP

I.2.3.2.1. Définition

Le modèle de référence TCP/IP rend possible l'échange de données entre deux ordinateurs, partout dans le monde. Il constitue la norme sur laquelle s'est développé Internet. [8] [9]

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage. • TCP : Transmission Contrôle Protocole.

• IP : Internet Protocole.

I.2.3.2.2. Les couches de modèle TCP/IP

Le modèle de référence TCP/IP comporte quatre couches : la couche application, la couche transport, la couche internet, la couche accès au réseau. [8][9]

1- Accès au réseau : Prend en charge la liaison physique. 2- Internet :

• Achemine les paquets. • Identifie le meilleur chemin. • Protocole IP.

3- Transport :

• Gère le contrôle et la qualité du flux. • la correction des erreurs.

• Protocole avec connexion TCP. • Protocole sans connexion UDP.

4- Application : Gère les protocoles de haut niveau, les questions de représentation, le code et le

contrôle du dialogue.

I.2.3.3. Sous-couche de contrôle d’accès au canal (MAC)

Les réseaux peuvent être divisés en deux catégories selon qu’ils utilisent des connexions de type point à point ou qu’ils effectuent des diffusions sur un réseau multipoint. Dans un réseau à diffusion, tous les abonnés ont la possibilité d’émettre et de recevoir. Le problème majeur consiste à déterminer qui, à un instant donné, a le droit d’émettre. Pour cela, dans les réseaux on établit de nombreux protocoles dans le but de résoudre ces problèmes. Les protocoles utilisés pour déterminer qui sera le

4 Application 3 Transport 2 Internet 1 Accès au réseau

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 8

couche MAC. Cette sous-couche joue un rôle très important dans les réseaux, et plus particulièrement dans ceux dont le fonctionnement repose sur le principe d’accès multiple, ou encore dans les réseaux point à point. La sous-couche MAC contrôle l’accès au canal, à savoir la technique d’allocation des canaux de communication. [4][7]

I.3. Protocoles d’accès

I.3.1. Protocoles d’accès fixe I.3.1.1. FDMALa FDMA est la méthode d'accès multiple la plus utilisée. Cette technique est la plus ancienne, elle permet de différencier les utilisateurs par une simple différenciation fréquentielle. L'implémentation de cette technique est assez simple. En effet, pour écouter l'utilisateur N, le récepteur ne considère que la fréquence FN associée. [10] [11]

I.3.1.2. TDMA

Le TDMA est une méthode d'accès qui se base sur la répartition de ressources dans le temps. Chaque utilisateur émet ou transmet dans un intervalle de temps concret dont la périodicité est définie par la durée de la trame. Dans ce cas, pour écouter l'utilisateur N, le récepteur n’a qu’à considérer l’intervalle de temps N associé à cet

utilisateur. [10] [11]

Figure I.4: FDMA.

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

I.3.1.3.CDMA

La CDMA est une méthode basée sur la répartition par codes. En effet, chaque utilisateur est

différencié du reste des utilisateurs par un code N qui lui a été alloué au début de sa communication et qui est orthogonal au reste des codes liés à d’autres utilisateurs. Dans ce cas, pour écouter l’utilisateur N, le récepteur n’a qu’à multiplier le signal reçu par le code N associé à cet utilisateur. [10] [11]

I.3.1.4.WCDMA

La WCDMA est un mode d’accès multiple par répartition de code utilisant une technique d’étalement par séquence directe (DS-WCDMA, Direct Sequence Wideband Code Division with Multiple Access). Cela signifie que les bits correspondant aux données utilisateur sont étalés sur une large bande passante en multipliant ces données utilisateur par une séquence pseudo-aléatoire de bits appelée (chips) provenant des codes d’étalements CDMA. Afin de pouvoir supporter des débits très élevés (jusqu'à 2Mbit/s), la WCDMA utilise des transmissions à facteur d’étalement variable et à multiples codes. La WCDMA possède deux modes de fonctionnement, le mode FDD (Frequency Division Duplex) et le mode TDD (Time Division Duplex). Dans le mode FDD, deux bandes passantes de 5MHz sont utilisées, l’une pour le sens montant (Up Link), l’autre pour le sens descendant (Down Link) alors que dans le mode TDD, une seule bande passante de 5 MHz est utilisée pour les deux sens. [10][11]

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 10

Figure I.7: WCDMA.

I.3.2. Protocoles d’accès aléatoire

Technique de contention, toute station ayant une information à transmettre l'émet. S’il y a collision, il y aura erreur et la station réémettra. Le débit devient faible lorsque le nombre de stations connectées devient élevé. Il a été développé à l'Université d'Hawaii au début des années 1970 pour connecter les ordinateurs situés sur différentes îles hawaïennes. Il est le père de plusieurs protocoles d'accès. Les ordinateurs du réseau ALOHA transmettent sur le même canal radio chaque fois qu'ils ont un paquet à transmettre. [12][13]

I.3.2.1. Aloha I.3.2.1.1. Aloha pur

Le protocole Aloha est un protocole extrêmement simple. Chacun des émetteurs envoie ses paquets de données dès qu'il le souhaite. Si un paquet de données est perdu à cause d'une collision avec un autre paquet, celui-ci sera retransmis après un temps aléatoire.[12] [14]

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

I.3.2.1.2. Aloha discrétisé (Sloted aloha)

Ce protocole est dérivé d’Aloha, qui permet de doubler leur débit et a été publiée en 1972. Toutes les stations sont connectées par radio sur une unique fréquence. La différence avec le protocole Aloha pur est que désormais chaque station ne peut émettre qu’à des instants précis, périodiques, définissant des times slots. Chaque station ayant un paquet à émettre à un instant t, ne peut donc commencer à émettre qu’au début du time slot suivant.

Lorsque deux ou plusieurs stations émettent dans le même time slot, il y a collision et tous les paquets doivent être réémis. La durée d’un time slot est supposée égale à la durée de transmission d’un paquet (taille fixe), qui fixera l’unité de temps. [12][15][16]

I.3.2.2.CSMA

A .DéfinitionL’écoute de canal permet d’augmenter le débit. Avec les protocoles à détection de porteuse (Carrier Sense Multiple Access, CSMA), les stations adaptent leur comportement à l’activité du canal :

Si le canal est occupé (busy), il ne faut pas émettre,

Si le canal est libre (idle), il est raisonnable de pouvoir transmettre [13][17]

Figure I.9: Aloha discrétisé.

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 12

Le nombre de collisions est diminué mais pas nul.

Il y a la collision lorsque deux stations émettent en même temps.

B.Modes d’accès

B.1.CSMA p-persistantSi une station souhaite émettre et que le canal est libre, elle émet avec une probabilité P. Sinon, elle attend un intervalle de temps avant de retenter avec la même probabilité P. En cas de collision, la station attend un temps aléatoire avant de recommencer la procédure. [17][18]

Figure I.11: CSMA avec collision

Oui Oui Non Canal Ecoute du canal Canal occupé ? Emission au prochain slot Non Collision ? Transmission validée Attente aléatoire Brouillage Attente aléatoire Probabilité p Probabilité 1-p

Le canal est slotté

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

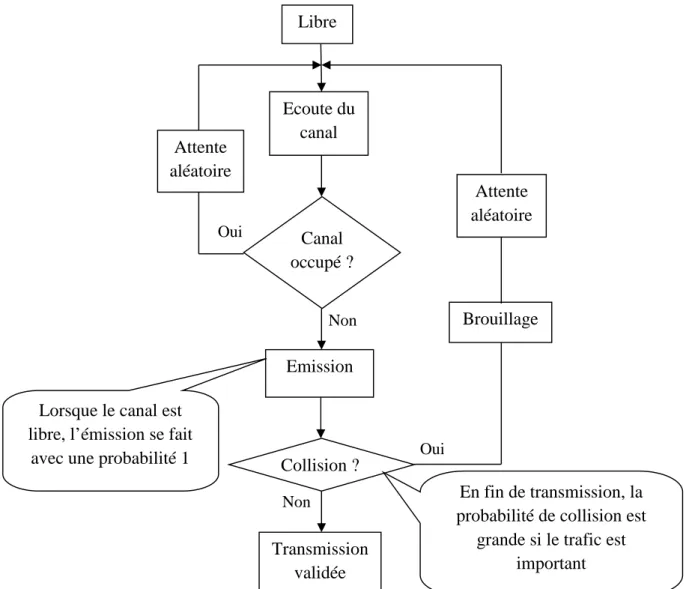

B.2.CSMA 1-persistant

CSMA 1-persistant est un cas particulier de CSMA p-persistant où p = 1. Si une station souhaite envoyer des données et que le support de transmission est libre, elle commence l'émission. Si le support est occupé, elle commence l'envoi dès que celui-ci se libère. En cas de collision, la station attend un temps aléatoire avant de recommencer l'émission. C'est la méthode employée avec CSMA/CD sur les systèmes Ethernet. [17][18]

Figure I.14: Principe de CSMA 1-persistant.

B.3.CSMA 0-persistant

Chaque station se voit affecter un ordre de transmission par une station maître. Chaque station transmet ses informations dans l'intervalle de temps qui lui est affecté. Cette méthode est utilisée dans

Non Oui Oui Non Libre Ecoute du canal Canal occupé ? Emission Collision ? Transmission validée Attente aléatoire Brouillage Attente aléatoire

Lorsque le canal est libre, l’émission se fait

avec une probabilité 1

En fin de transmission, la probabilité de collision est

grande si le trafic est important

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 14

Figure I.15: Principe de CSMA o-persistant. B.4.CSMA non persistant

En mode non-persistant, chaque station vérifie régulièrement que le média est disponible. Si ce n'est pas le cas, elle attend un temps aléatoire pour revérifier si le média est enfin libre. Enfin, lorsque le média n'est pas occupé, la station transmet ses informations immédiatement. Cette approche réduit les collisions mais le temps d'attente initiale peut être très long. [17][18]

Figure I.16: Principe de CSMA non persistant.

Non Oui Oui Non Libre Ecoute du canal Canal occupé ? Emission Collision ? Transmission validée Attente aléatoire Brouillage Attente aléatoire Un délai supplémentaire est introduit Les probabilités de collision sont réduites

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

I.3.3.Types de CSMA

Il existe trois méthodes principales employées dans les réseaux :

I.3.3.1.CSMA/CD (

Carrier Sense Multiple Access/Collision Détection)

I.3.3.1.1.Définition

Est une méthode d’accès du type aléatoire. Elle s'utilise couramment dans les réseaux locaux d'entreprise du type Ethernet, et dans les réseaux radioélectriques du type Aloha.La méthode est dérivée d'un système de transmission radio Aloha. Son principe est de laisser chacun libre de gérer ses émissions en fonction de ses besoins et de la disponibilité du média. [19][20]

I.3.3.1.2.Mode de fonctionnement :

Avant de transmettre la station écoute le canal. Si elle ne détecte aucune porteuse sur le support, elle transmet.

Si elle détecte un signal en ligne, elle attend que le canal devienne libre pour émettre sa trame. Pour détecter une éventuelle collision, une station doit rester à l’écoute pendant sa propre

transmission et le temps d’émission d’une trame doit être supérieur à 2 temps de propagation. lorsqu’elle détecte un signal non conforme, elle arrête sa transmission et elle émet une séquence de

brouillage (jamming signal).

Elle comptabilise la tentative (BEB).

Si ce nombre n’est pas trop (inférieur à 16 tentatives), elle calcule l’attente et attend avant de lancer une nouvelle séquence de CSMA pour tenter la réémission de la trame.

Si ce nombre est trop important (16 tentatives), elle arrête les essais et renvoie une indication négative aux couches supérieures.

Le slot-time (unité de temps du protocole) est la durée nécessaire à une application pour que celle-ci soit certaine que son message est transmis sans problème. Il est au moins deux fois la durée maximale de propagation d’un signal sur le support.

Temps émission > 2∗ temps propagation ⇒ temps émission d’une trame ≥ slot-time

La période de vulnérabilité est la durée pendant laquelle une station éloignée peut détecter le canal libre et transmettre à son tour. Et est au maximum égale à un temps de propagation entre les deux stations les plus éloignées sur le support. [19] [20]

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 16

Figure I.17: Détection de collision.

Figure I.18: Principe de CSMA/CD.

Non Oui Oui Non Non Oui Oui Données à transmettre Créer la trame Transmission en cours ? Commencer la transmission Collision détectée ?? Transmission finie Brouillage Comptabiliser tentative Trop de tentatives ? Calculer l’attente Attendre Abandon : trop de tentatives Transmission Ok

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

I.3.3.2.CSMA/CA (Carrier Sense Multiple Access /Collision Avoidance)

I.3.3.2.1.DéfinitionLa méthode CSMA/CA s'utilise dans les réseaux sans-fil. En effet, contrairement aux réseaux filaires, deux stations peuvent émettre vers une troisième sans se détecter (la première étant hors de portée de la seconde). [20][21]

I.3.3.2.2.Types d’espaces temps définies

Il y a 4 types d’espace en entre deux trames, utilisés pour leurs différentes propriétés :

le SIFS (Short Inter Frame Space) de 28µs est utilisé pour séparer les transmissions appartenant a un même dialogue (par exemple Fragment-ACK). C’est le plus petit écart entre deux trames et il y a au plus une seule station autorisée à transmettre après cet intervalle.

le PIFS (Point Coordination IFS) de 78µs est utilisé par le point d’accès pour obtenir l’accès au support avant n’importe quelle autre station.

le DIFS (Distributed IFS) de 128µs est l’intervalle utilisé par une station voulant commencer une nouvelle transmission.

l’EIFS (Extended IFS) est l’intervalle le plus long utilisé par une station recevant un paquet qu’elle ne comprend pas. Ceci permet d’éviter que la station qui ne comprend pas l’information de durée ne provoque de collision avec un futur paquet. [20][21]

Figure I.19: Types d’IFS. I.3.3.2.3.CSMA/CA avec mécanisme de contention ou backoff

À la fin de la transmission d’un paquet de données, le support redevient libre, et il est possible que deux stations démarrent un échange simultanément. ⇒La norme IEEE802.11 a mis en place une temporisation aléatoire appelée contention ou backoff.

chaque station choisit un nombre aléatoire entre 0 et N et attend ce nombre de slots avant d’accéder au support.

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 18

l’algorithme de backoff exponentiel est exécuté quand une station veut émettre et que le support est occupé ou après chaque transmission ou retransmission réussie.

ce mécanisme n’est pas utilisé quand la station décide de transmettre un nouveau paquet et que le support a été libre pour un temps supérieur au DIFS.

la bonne réception est confirmée par un paquet ACK après une attente de SIFS. la détection de collision est détectée par non-réception d’ACK. [20][21]

Figure I.20: CSMA/CA avec Backoff

Figure I.21: Principe de CSMA/CA avec Backoff. Non Oui Non Oui Non Oui Canal occupé ? Décision d’envoi Ecouter canal Attendre pendant DIFS Medium occupé ? Transmission dedonnées Collision ? Transmission avec succès

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

I.3.3.2.4.Problème des stations cachées :

Dans un réseau radio, la portée limitée des interfaces pose le problème des stations cachées accessibles par certaines interfaces et inaccessibles à d’autres. [20][21]

Figure I.22: Problème de station cachée. I.3.3.2.5.CSMA/CA avec RTS et CTS :

Dans l’exemple, la station n˚3 est une station cachée pour la n˚1. Pour éviter les collisions, la technique utilisée est la suivante :

La station n˚1 voulant émettre attend une durée DIFS avant de transmettre le paquet court de contrôle RTS, qui donnera la source, la destination, et la durée de la transaction.

La station n˚2 répond après une attente d’une durée SIFS (si le support est libre) avec un paquet de contrôle de réponse CTS qui inclura les mêmes informations sur la durée.

Toutes les stations recevant soit le RTS soit le CTS et en particulier la n˚3 sauront ainsi que le support radio est occupé et arrêteront d’émettre pendant la durée indiquée dans le paquet RTS. Grâce au fait que le RTS et le CTS sont des trames courtes, le nombre de collisions est réduit. Après réception de CTS, la station n˚1 peut transmettre ses données après qu’elle attend une durée

SIFS, dont la bonne réception est confirmée par un paquet ACK après une attente de SIFS. La détection de collision est détectée par non-réception d’ACK. [20] [21]

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 20

Figure I.23: Exemple d’échange par CSMA avec RTS et CTS.

Figure I.24: CSMA/CA avec RTS et CTS.

Figure I.25: Principe de CSMA/CA avec RTS et CTS.

Oui Non Oui Non Oui Non Retard aléatoire Support libre Transmission de request to send Clear to send Transmission ACK ? Fin Début

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

I.4. Le codage

Cette partie de chapitre a pour objectif de place les codes dans le contexte de sujet. Pour atteindre ce but, nous commençons par présenter les différents types de canaux de transmission afin de donner une vision générale. Puis nous allons parler sur deux familles de code correcteur (code en bloc et convolutif). Enfin l’objectif de notre étude le code Reed-Solomon (structure, algorithme).

I.4.1.Les canaux de transmission

Afin d’échanger de l’information d’un émetteur vers un récepteur les systèmes de communication utilise un canal (support) de transmission, qu’introduit des perturbations, écho, bruit qui détériorent l’information émise et engendre des erreurs dans le message. Afin de fiabiliser le message (empêcher la perte due aux perturbations, bruit), les systèmes intègrent un processus de protection du message émis. [22]. Nous présentons ci-dessous, trois types de canal dont les deux premiers sont non compliqués et mis pour faciliter la compréhension des idées de base. Ensuite, nous présentons le dernier type de canaux pour entamer la discussion sur les effets d’un canal réel.

I.4.1.1.Le canal binaire symétrique (CBS)

C'est un canal binaire caractérisé par la probabilité d'erreur P qu'au cours de la transmission d’un bit (0 ou 1) soit modifié son opposé. Ces modifications se produisent indépendamment sur chacun des bits transmis. Le canal CBS peut être représenté par le schéma suivant : [22]

Figure I.26: Canal binaire symétrique.

I.4.1.2.Le canal a effacement

Tout comme le CBS, le Canal à effacement (CAE) est un canal discret, stationnaire et sans effet mémoire [24]. Les erreurs qui interviennent sur ce type de canal sont des effacements des informations. Contrairement au canal binaire symétrique, l’information transmise sur ce canal n’est pas altérée, mais une partie de celle-ci est tout simplement perdue. Sur un canal à effacements de paramètre p, la

X (1-P) Y 0 0 1 1 P P (1-P)

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 22

Un symbole E représentant l’effacement voire figure :

Figure I.27: Représentation d’un canal binaire à effacements.

I.4.1.3.Canal à bruit additif blanc gaussien

Le canal à bruit blanc additif gaussien (BBAG) c’est le modèle le plus fréquemment utilisé pour la simulation des transmissions numériques, parce qu’il est plus facile à générer et à analyser. Le bruit (BBAG) modélise deux types de bruits, les bruits d’origine interne (bruit thermique dû aux imperfections des équipements…),et les bruits d’origine externe (bruit d’antenne…). Puisque ce modèle représente une transmission quasi-parfaite de l’émetteur au récepteur, il est souvent associé à une transmission filaire. Le signal reçu s’écrit comme suit :

(t)= s(t)+v(t) (1.1)

Où v(t) représente la BBAG est un bruit dont la densité spectrale de puissance est la même pour toutes les fréquences (bruit blanc). Il est dit additif car il est simplement ajouté au signal entrant. Enfin, il est dit gaussien du fait de sa densité de probabilité de transmission définie comme suit [22] [24]

P (r/s) =

√

e

( )(1.2)

Où :La variance.

I.4.2.Les codes correcteurs d’erreurs

Les codes correcteurs d’erreurs ont pour objectif de permettre la transmission d’informations malgré l’ajout éventuel d’erreurs lors de la transmission. Les codes ce sont des techniques de codage de l’information basée sur la redondance au message à transmettre. [24]

0 (1-P) Y X E 0 1 1 P P (1-P)

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Figure I.28: Schéma général des Codes Correcteurs d’erreur.

Figure I.29: Utilisation des codes correcteurs d’erreurs.

On considère généralement qu’il existe deux classes de codes correcteurs : les codes en blocs et les codes convolutifs. [22]

FigureI. 30: Les familles des codes correcteurs d’erreur.

I.4.2.1.Codes en blocs

Le codeur employé dans un code en bloc divise la séquence d’information en bloc de message de taille fixe k bit, pour transformée chacun de message Di en un mot de code Ci de taille n en appliquant

Décodeur Donnée à codé Donnée corrigée Donnée reçue Donnée codé Codage de Canal Détection des erreurs Localisation des erreurs Evaluation des erreurs Canal de propagation Bruit Source D’information Réception d’information Codeur Canal de transmission Décodeur Les codes correcteurs Les codes en Blocs Les codes convolutifs

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 24

Le rendement d’un code en bloc est défini par la formule suivante :

R =

(1.3)Où, k et n représentent respectivement les nombres de bits en entrée et en sortie du codeur, et le taux de codage est (n-k).

Les codes en blocs linéaires constituent un faible pourcentage de l’ensemble des codes en blocs. Les codes en

blocs sont les plus utilisés dans la pratique [26][27].Il existe plusieurs, exemple : codes à répétition, le code de parité, code de Hamming, code Cyclique, les codes BCH, code Reed-Solomon, le code LDPC.

Figure I.31: Codage en bloc.

I.4.2.2.Les codes convolutifs

Les codes convolutifs ont été introduits par Elias en 1955. Bien qu’apparus plus tard, ils offrent des performances égales, voire supérieures dans beaucoup d’applications pratiques aux codes en blocs, les codes convolutifs plus utilisés dans les systèmes de télécommunications fixes et mobiles. Ils sont généralement plus faciles à implémenter et utilisables en temps réel. [26]

Un code convolutif diffère d’un code en bloc par le fait que chaque bloc de n éléments en sortie ne dépend pas seulement des k entrés à un instant donné. [27] Le codeur d’un code convolutif accepte lui aussi en entrée une séquence d’information constituée de blocs de K bits et génère une séquence de blocs de N bits. En codage convolutif un bloc de sortie n’est pas relié qu’à un seul bloc d’entrée mais à plusieurs. Comme dans les réseaux IMT 2000 et les réseaux satellitaires.

Message d’origine k k k k C C C C n n n n Message codé

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Figure I.32: Codage convolutif

I.4.3.Les codes Reed-Solomon

I.4.3.1.Définition

Ces codes appartiennent à la classe des codes correcteurs d’erreurs cycliques non-binaires. Sont formés de n symboles, avec n = q – 1 et q =2 , chaque symbole appartenant à GF(q) qui est le corps de Galois (Galois Field) à q éléments, s représente donc le nombre de bits par symbole. Pour distance minimale d et pour dimension k = n - d + 1. Nous avons donc affaire à des codes [n, k, n - k + 1]. Le nombre t est égal à (n-k) /2 représente le nombre de symboles d’erreurs que ce code sera capable de corriger. Ils sont basés sur des polynômes générateurs. Ces codes sont donc capables de détecter et corriger plusieurs erreurs symboles par paquet du fait de leur structure.

Les codes Reed-Solomon sont utilisés dans beaucoup d’applications courantes telles que les Compact Disc (CD), Digital Versatile Disc (DVD) etc. [22, 24, 26]

I.4.3.2.Propriétés des codes Reed-Solomon

Ces codes ont une propriété importante, ils sont linéaires et font partie des codes BCH. Le codeur prend

k

symboles de données (chaque symbole contenants

bits) et calcule les informations de contrôle pour construire n symboles, ce qui donne n-k symboles de contrôle. Le décodeur peut corriger au maximum t symboles, où 2t=n-k.

Le diagramme ci-dessous montre une trame constituée par le codeur Reed-Solomon: n Message d’origine k k k k C C C C n n n n Message codé K Donnée 2tChapitre I : La théorie des protocoles d’accès aléatoire et du codage.

Page 26

La longueur maximale d’un code de Reed-Solomon est définie comme :

n =k+2t=2

s-1

(1.4)Avec :

k

: nombre de symboles de données.2t

: nombre de symboles de contrôle.s

: nombre de bits par symbole.La distance minimale d’un code Reed-Solomon est :

d

min=2t+1

(1.5)Les codes de Reed-Solomon sont des codes non-binaires et les codes sont représentés sur des champs de Galois GF (2m) non sur GF (2) [22] [26].

Exemple1.1 :

Prenons un code de Reed-Solomon RS (15,9), que l’on utilisera par la suite pour tous les autres exemples. L’objectif est de découvrir combien de bits sont utilisés pour chaque symbole et combien d’erreurs peut-on corriger.

RS (n, k)=RS(15,9) : n indique la longueur totale d’un bloc de Reed-Solomon ; 15 symboles dans ce cas, et k indique la longueur du bloc d’information ; 9 symboles dans cet exemple.

La capacité de correction des erreurs du système est :

2t=n-k=15-9=6 (1.6)

Donc :

t

=

= 3

(1.7)Ce code permettra de corriger 3 symboles. Le nombre de bits

s

par symbole est :n=2

s-1

(1.8)=

(( )) = ln(16)ln(2) (1.9)Le nombre de bits utilisés pour coder les symboles est donc 4 bits. Ce qui nous amène à utiliser un « champ de Galois » de GF (24).

Chapitre I : La théorie des protocoles d’accès aléatoire et du codage.

I.5. Conclusion

Dans ce chapitre nous avons introduit les deux grandes familles des protocoles ou techniques d’accès au support de communication. Nous avons décrit le principe de fonctionnement et les mécanismes de chaque type des protocoles à accès aléatoire. Le CSMA qui est une version avancée des protocoles aléatoire vient pour minimiser les collisions et améliorer le débit des protocoles Aloha et Slotted Aloha respectivement.

Les codes correcteurs d’erreurs sont également introduis dans la deuxième partie de ce chapitre. Le codage de Reed-Solomon qui fait partie des codes en bloc présente une efficacité importante dans la correction des erreurs ainsi que les effacements, chose qui le favorise pour etre intégré dans les systèmes de communication modernes.

Chapitre II

Etude des protocoles d’accès aléatoires et

Chapitre II : Etude des protocoles d’accès aléatoires et du codage RS.

II .1. Introduction

Les protocoles à accès aléatoire sont employés dans les communications satellitaires et dans les réseaux adhoc ainsi que dans les réseaux locaux sont fils. Dans ce chapitre, nous allons analyser les différents types de ces protocoles à accès aléatoire notamment, Aloha, Slotted Aloha et CSMA avec toutes ses dérivées. L’analyse est focalisée sur les caractéristiques de ces protocoles en particulier le débit du transfert des données.

Nous terminions ce chapitre par présenter le principe de fonctionnement des codes Reed-Solomon qui offrent une grande efficacité dans la détection et la correction des erreurs et des effacements. Les codes RS sont utilisés dans beaucoup d’applications courantes telles que les Compact Disc (CD), Digital Versatile Disc (DVD) etc.

II.2. Aloha-pur

On considère un ensemble de sources de trafic générant λ paquets par seconde et on note Tp la durée moyenne d’un paquet en seconde. On introduit alors le trafic normalisé (ou offered channel traffic) :

G = λ.Tp

(2.1)Qui représente le nombre moyen de tentatives de transmission de paquets pendant la durée d’un paquet. Dans un réseau Aloha, la probabilité de ne pas avoir de collision (fenêtre de collision de longueur 2T) est :

P

= e

(2.2)On considère alors que la probabilité que k paquets soient générés pendant la durée d’un paquet suit une distribution de Poisson et s’écrit :

Pr

[k] =

! (2.3)

Si on identifie alors un paquet particulier on peut dire que la transmission sera effectuée avec succès si aucun paquet n’a été émis dans une « fenêtre temporelle » de Tp avant l’émission de ce paquet identifié et que ce dernier a été le seul à être émis durant son temps d’émission Tp.

Chapitre II : Etude des protocoles d’accès aléatoires et du codage RS.

Page 29

= .

(2.5)Cette probabilité est la probabilité qu’un paquet soit émis et qu’il passe, c’est donc aussi le nombre moyen de paquets qui passent avec succès durant la durée d’un paquet et bien entendu ce nombre ne peut pas être plus grand que 1. Pour remonter au débit effectif en bits/s, il faut regarder la taille du paquet en nombre de bits : N p et on obtient alors :

é

=

. .

(2.6)Soit, en remplaçant G par sa valeur :

é

= . .

(2.7)Notons S le nombre moyen de trames utiles, c’est-à-dire émise sans collision et notons G le nombre moyen de trames émises pendant une durée de trame. [14][29][30]

S = G. e

(2.5)La courbe de S = f (G) pour Aloha pur est représentée sur la figure ci-dessous.

Figure II.1: Variation de débit utile en fonction de la charge normalisée.

Le débit utile croit prospectivement avec la charge normalisée jusqu’atteindre leS = 0.18 soit 18℅ à G = 0.5, après le débit utile décroît jusqu’à tend vers 0 àG = +∞

Chapitre II : Etude des protocoles d’accès aléatoires et du codage RS.

II.3. Slotted Aloha (Aloha discritisé)

Dans un réseau S-ALOHA, la probabilité de ne pas avoir de collision (fenêtre de collision de longueur 2T) est :

=

(2.8)Si on se place dans le cadre d'un système de communication utilisant une structure de trame

temporelle avec des times slots définis, la probabilité de collision par chevauchement d'un paquet émis dans une fenêtre temporelle de taille Tp est impossible. La probabilité de transmission avec succès est alors simplement égale à la probabilité d'émettre un paquet pendant la durée d'un paquet. On a alors :

= [ = 1]

(2.9)Notons S le nombre moyen de trames utiles, c’est-à-dire émise sans collision et notons G le nombre moyen de trames émises pendant une durée de trame. [15][16][29]

S = G. e

(2.10)La courbe de S = f (G) pour Aloha discrétisé est représentée sur la figure ci-dessous.

Figure II.2: variation de débit utile en fonction de la charge normalisée.

Le débit utile croit prospectivement avec la charge normalisée jusqu’atteindre leS = 0.37 soit 37℅ à G = 1, après le débit utile décroît jusqu’a tend vers 0 àG = +∞ .

Chapitre II : Etude des protocoles d’accès aléatoires et du codage RS.

Page 31

II.4. Le multi-copie Aloha

Lorsque m copies d'un paquet avec la technique Slotted Aloha (Multi-copy) sont envoyées, la probabilité de réussite de la transmission (probabilité de transmission réussie) de ce paquet ou la probabilité pour qu'un paquet parmi les m exemplaires envoyés ne soit pas entrés en collision; sera plus importante en comparaison avec le cas où une seule copie est envoyée (S-Aloha). Afin de maximiser la probabilité de réussite de la transmission, nous supposons que tous les utilisateurs envoient le même nombre de copies (m) [30]. Nous considérons que l'arrivée du paquet est un processus de Poisson. Pour le simple Slot Aloha, nous supposons que le délai moyen de transmission est supérieur à 5 intervalles, alors que la valeur moyenne du retard pour les m copies, y compris la première transmission, doit être aussi élevée que 5 intervalles.

Pour le trafic, nous avons selon [30]:

λ = λ + λ + ⋯ + λ = ∑ λ

(8)Le nombre moyen de (N) copies par paquet est égal à :

=

. ∑

.

(9)La probabilité pour que le paquet soit reçu avec succès est :

P = 1 − prob[toutes les copies sont en collision] = 1 − (1 − e . ) Le débit sera égale à

= .

(10)Pour k copies, nous aurons :

= .

= 1 − (1 −

.)

(11)Pour

= 1,2,3 …

et=

(12)Donc, le débit :

Chapitre II : Etude des protocoles d’accès aléatoires et du codage RS. Dans la figure suivante, nous présentons S en fonction du trafic.

Figure II.3: Débit en multi-copie Aloha.

II.5. CSMA non-persistant :

Notons S le nombre moyen de trames utiles, c’est-à-dire émises sans collision ou dites-le débit utile, notons G le nombre moyen de trames émises pendant une durée de trame ou dite la charge normalisée et a=τ/T est le délai de propagation normalisée. [18]

• Toutes les durées sont normalisées par rapport à T,

• t : instant d’arrivée d’un paquet qui a trouvé le canal inoccupé, • a=τ/T : délai de propagation normalisé,

• t+Y : instant d’arrivée du dernier paquet entre t et t+a, • B : durée de la période d’activité,

• I : durée de la période d’inactivité,

• U : durée pendant laquelle, au cours d’un cycle, le canal est utilisé avec succès. • Le débit utile s’écrit : S = E [U]/(E [B] + E [I])

• Durée de transmission utile pendant un cycle : une transmission est réussie si aucun paquet n’est généré entre t et t+a.

• E [U] =e : Durée moyenne d’une période d’inactivité : un paquet est généré en moyenne tous les 1/G.

• E [I] = 1/G : Durée moyenne d’une période d’activité : E [B] = 1 + E [Y] + a. • Pr [Y≤ y] = exp(-G(a-y)) avec y≤ a

Chapitre II : Etude des protocoles d’accès aléatoires et du codage RS.

Page 33

S =

( ) (2.3)La courbe S=f(G) de CSMA non-persistant est représentée sur la figure ci-dessous.

Figure II.4: La variation de S(G) de CSMA non-persistant.

Le débit utile croit prospectivement avec la charge normalisée jusqu’atteindre leS à G , après le débit utile décroît jusqu’à tend vers 0 àG = +∞ .

Dés que (a) le délai de propagation normalisée est plus grand, le débit utile se diminue et la probabilité de collision croit.

Si a= 0.01, le débit utile atteintS = 0.82 soit 82℅ à la charge normaliséeG =10.

II.6. CSMA 1-persistant

Notons S le nombre moyen de trames utiles, c’est-à-dire émise sans collision ou dite le débit utile, notons G le nombre moyen de trames émises pendant une durée de trame ou dite la charge normalisée et a=τ/T est le délai de propagation normalisée. [18]

S =

( ) ( . ).( () ) (2.4)Chapitre II : Etude des protocoles d’accès aléatoires et du codage RS.

Figure II.5: La variation de S(G) de CSMA 1-persistant.

Le débit utile croit prospectivement avec la charge normalisée jusqu’atteint leS àG , après le débit utile décroit jusqu’a tend vers 0 àG = +∞ .

Dés que (a) le délai de propagation normalisée est plus grand, le débit utile se diminue et la probabilité de collision croit.

Si a=0.01, le débit utile atteintS = 0.53 soit 53℅ à la charge normaliséeG =1.

II.7. Comparaison entre les simulations précédentes des protocoles d’accès

aléatoires

On prend dans tous les cas le délai de propagation normalisée a=0.01.

Les courbes S(G) d’Aloha, Sloted Aloha, CSMA non persistant et CSMA 1-persistant sont présentées dans la figure ci-dessous.

Chapitre II : Etude des protocoles d’accès aléatoires et du codage RS.

Page 35

Figure II.6: Ensemble des variations S(G) avec a=0.01.

Aloha discrétisé est deux fois plus efficace qu’Aloha pur puisqu’il permet d’utiliser 36℅ du débit physique de réseaux.

Les protocoles CSMA sont tous plus efficace que les protocoles d’Aloha.

II.7.1. Le codage de Reed-Solomon

Le codage avec les codes de Reed-Solomon est effectué de la même façon que le codage à l’aide du CRC. La seule différence est que les codes de Reed-Solomon sont non-binaires (Reed-Solomon GF (2m)), alors que le CRC est binaire, (GF (2)) [24].

II.7.1.1. La théorie du codage

L’équation clé définissant le codage systématique de Reed-Solomon (n, k) est :

n k

n k

C x i x x i x x m od g x (2.5) Avec :

C(x

): polynôme du mot-code, degré n −1 i (x) : polynôme d’information, degré k −1[i(x) xn-k] mod g(x): polynôme de contrôle, degré n − k −1 g(x) : polynôme générateur, degré n –k