Sécurisation des communications dans les réseaux sociaux décentralisée

Texte intégral

Figure

![Figure 1 : Panorama des médias sociaux [17]](https://thumb-eu.123doks.com/thumbv2/123doknet/13905022.448405/27.892.148.749.446.811/figure-panorama-des-médias-sociaux.webp)

![Figure 3 : Des statistiques sur les appareils les plus connecteé a l'internet [28]](https://thumb-eu.123doks.com/thumbv2/123doknet/13905022.448405/34.892.110.786.594.870/figure-statistiques-appareils-connecteé-internet.webp)

![Figure 4: Des statistiques sur l'utilisation de facebook par différantes appareils [28]](https://thumb-eu.123doks.com/thumbv2/123doknet/13905022.448405/35.892.110.787.181.519/figure-statistiques-utilisation-facebook-différantes-appareils.webp)

Documents relatifs

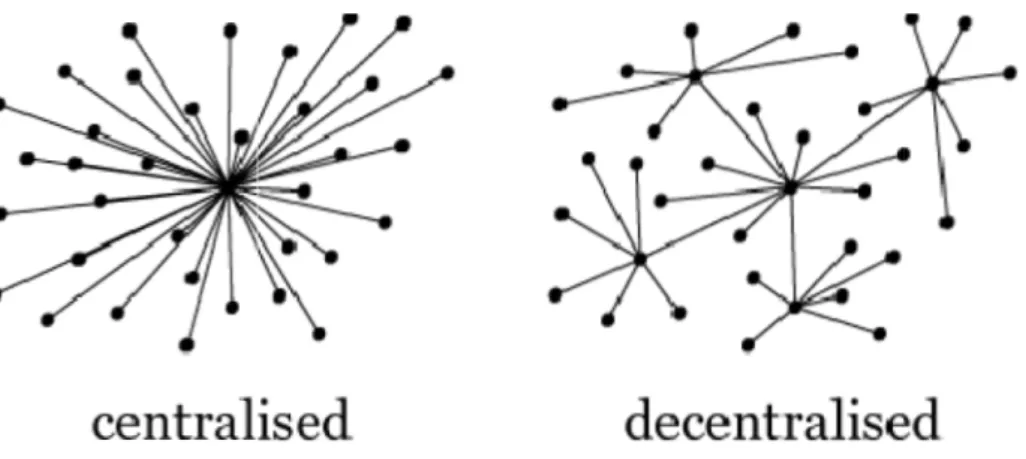

Dans cet article, nous nous intéressons à une méthode d’analyse des réseaux dynamiques basée sur la décomposition. Notre méthode consiste à « discrétiser » le réseau

A la fin de cette section, nous avons donné la structure, logique, du module de sécurité qui sert à sécuriser les communications entre un appareil domotique et d’autres

Si les échanges se font dans les deux sens par chiffrement asymétrique, Alice crée elle aussi deux clés, une clé de chiffrement publique, que Bob utilise pour crypter les messages

This type of research is continued here by investigating calculations of independent random variables described by uniform, gaussian, and beta distributions which arise

It calculates a number of parameters such as: total capital cost in dollars, total replacement duration in person days, total property loss in dollars, and total business

Pour cela on peut utiliser des softs comme OCS Inventory NG... V) Sensibilisation, contrôle et sécurisation des postes clients Sécurisation. Les clients doivent être

Revêtements en bois pour parois et plafonds Am énagem ents de cuisines pour villas et

Depuis plus de 30 ans, notre société de 160 personnes s’articule autour de deux domaines, l’un dans le secteur des télécommunications avec sa gamme de produits Mobipass®

![Figure 13 : L’application connectée avec Facebook peut accéder à la donnée privée des utilisateurs facebook [49]](https://thumb-eu.123doks.com/thumbv2/123doknet/13905022.448405/46.892.95.797.96.361/figure-application-connectée-facebook-accéder-donnée-utilisateurs-facebook.webp)

![Figure 14 : Architectuer pour DOSN [31]](https://thumb-eu.123doks.com/thumbv2/123doknet/13905022.448405/48.892.140.747.705.1046/figure-architectuer-pour-dosn.webp)