Une approche à base d’agents mobiles pour la sécurité des systèmes d’informations sur le web

150

0

0

Texte intégral

Figure

![Figure 1.1. Trois points clés du contrôle d‟accès [18].](https://thumb-eu.123doks.com/thumbv2/123doknet/2187386.11032/25.892.224.798.133.502/figure-points-cles-controle-acces.webp)

![Figure 2. 1. Résumé des différentes techniques anti-intrusions [47]](https://thumb-eu.123doks.com/thumbv2/123doknet/2187386.11032/55.892.216.770.142.680/figure-resume-techniques-anti-intrusions.webp)

![Figure 2.3 Installation des N-IDS [2]](https://thumb-eu.123doks.com/thumbv2/123doknet/2187386.11032/62.892.160.782.783.985/figure-installation-des-n-ids.webp)

![Figure 2.4 Schéma Standard d‟un IDS Proposé par l‟IDWG [35]](https://thumb-eu.123doks.com/thumbv2/123doknet/2187386.11032/77.892.144.812.132.434/figure-schema-standard-d-ids-propose-par-idwg.webp)

+7

Documents relatifs

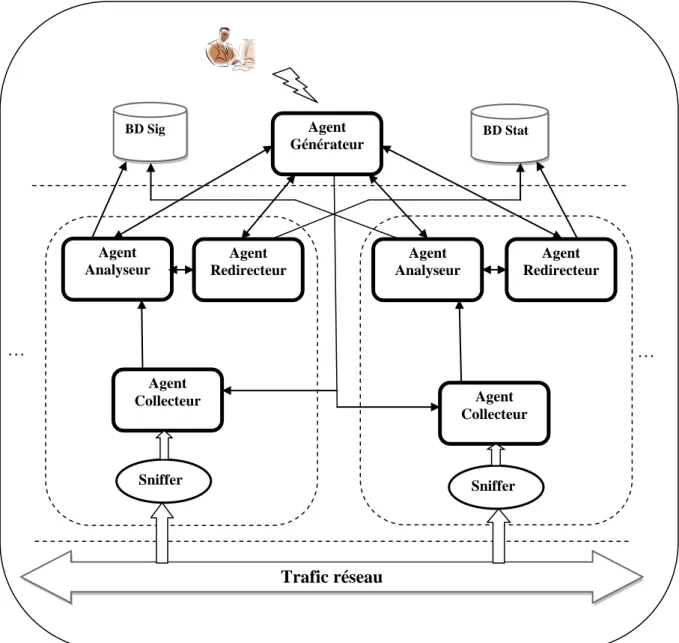

As we presented in sections 2 and 4, such specification has to be refined to an implementation architecture (figure 6). The targeted and executable architecture is a

![Tableau 2.1 Quelques outils d‟IDS commerciaux et libres [2].](https://thumb-eu.123doks.com/thumbv2/123doknet/2187386.11032/82.892.165.814.192.889/tableau-outils-ids-commerciaux-libres.webp)

![Figure 2.6 Composants de l‟IDS Snort [2].](https://thumb-eu.123doks.com/thumbv2/123doknet/2187386.11032/84.892.151.887.643.926/figure-composants-de-l-ids-snort.webp)

![Figure 2.7. IDS distribué [71]](https://thumb-eu.123doks.com/thumbv2/123doknet/2187386.11032/86.892.160.837.553.1066/figure-ids-distribue.webp)