Contribution à la sécurisation des réseaux ad hoc véhiculaires

Texte intégral

Figure

Documents relatifs

Trajectory of bubble flow deviated by the US beam (2MHz). a) Without a skull the bubble displacement was a few centimeters and b) with a human skull the bubble displacement between

Pour le système composé d’un ensemble d’émetteurs en couplage faible avec le plasmon de surface, des nanocristaux de CdSe dont la longueur d’onde d’émission est centrée autour

However, the discrepancy between the theoretical and numerical results increases with larger asperities; and this may come from the coarse meshing in the volume (cf. As is

Simulated effective electronic conductivity evolution from the modified FIB/SEM volumes is shown in Figure 3 where the CB/PVdF volume fraction is either increased by dilatation for

In order to determine plausible miss costs, we reasoned as follows. The production server from which our trace was collected had an in-memory cache of 4 GB [12], i.e.

لصفلا عبارلا : ديملا تانايبلا ليلحت ةينا 104 ةانق تناك ثيح ةبسنب تلجسو نيثوحبملا تاباجإ بسح راهنلا ةانقل ىلولأا ةسفانملا يه

The intonation pattern of this type of sentence is the same as that of sentences with an antitopic, where the same suspensive intonation separates

For instance, in the Ur III balanced account from Umma YBC 4179 (P111807, copy in Ellis, 1970, complete edition in Ouyang Proust forthcoming, text 3) we see the same amount of

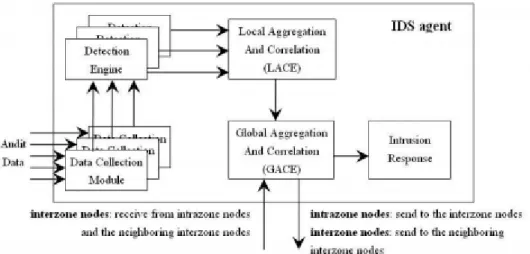

![Figure 24: La division du réseau en zone par ZBIDS [77]](https://thumb-eu.123doks.com/thumbv2/123doknet/2192148.11585/70.892.129.656.113.398/figure-division-du-reseau-zone-par-zbids.webp)