T

T

H

H

È

È

S

S

E

E

En vue de l'obtention duD

D

O

O

C

C

T

T

O

O

R

R

A

A

T

T

D

D

E

E

L

L

’

’

U

U

N

N

I

I

V

V

E

E

R

R

S

S

I

I

T

T

É

É

D

D

E

E

T

T

O

O

U

U

L

L

O

O

U

U

S

S

E

E

Délivré par l'Université Toulouse III - Paul Sabatier Discipline ou spécialité : Informatique

Jury

Président du jury Michel Diaz Directeur de recherche, LAAS-CNRS (Toulouse)

Rapporteur Francine Krief Professeur, ENSEIRB (Bordeaux)

Rapporteur Pascal Lorenz Professeur, Université de Haute Alsace (Colmar)

Examinateur Zoubir Mammeri Professeur, Université Paul Sabatier (Toulouse)

Rapporteur Pascale Minet Chargée de Recherche, INRIA (Rocquencourt)

Examinateur Patrick Sénac Enseignant-chercheur, ISAE (Toulouse)

Ecole doctorale : Mathématiques, Informatique et Télécommunications de Toulouse Unité de recherche : Institut de Recherche en Informatique de Toulouse – UMR 5505

Directeur de Thèse : Zoubir Mammeri

Présentée et soutenue par David Espès Le 27 novembre 2008

Titre :

Protocoles de routage réactifs pour l’optimisation de

bande passante et la garantie de délai dans les réseaux

ad hoc mobiles

Remerciements

Une thèse est l’accomplissement de travaux de recherche de plusieurs années. Ce travail, bien qu’enrichissant, n’est pas tous les jours évident à entreprendre. Le soutien des proches et des collègues de travail permet de faire avancer ce travail, même dans les moments les plus difficiles.

Je tiens à remercier tout particulièrement Zoubir Mammeri pour m’avoir accueilli dans son équipe et pour ses conseils avisés. Je le remercie pour toute la patience dont il a su faire preuve (durant la relecture des papiers ou de la thèse par exemple) mais également de son soutien dans les moments délicats. Un grand MERCI !

Je tiens également à remercier les membres de mon jury : Michel Diaz, Francine Krief, Pascal Lorenz, Pascale Minet et Patrick Sénac de l’intérêt porté à nos travaux de recherche.

Je tiens à remercier l’ensemble de l’équipe ASTRE, et tout particulièrement les collègues et amis de la composante réseau. Merci à Cédric Teyssié pour son soutien, son aide et ses conseils. Merci à tous ceux et toutes celles qui ont partagés mon bureau. Les anciens qui ont maintenant quitté le milieu universitaire (Anne Millet, David Doose) ainsi que les petits nouveaux (Jonathan Petit, Mahboub Bali). Un grand merci aux membres de l’équipe SIERA : François Barrère (qui m’a permis de parfaire mes connaissances au niveau physique et liaison), Abdelmalek Benzekri, Julien Broisin, Thierry Desprats (grâce à qui mes connaissances en géographie se sont améliorées), Michel Kamel, Romain Laborde (trop lent sur Parc Baby), Daniel Marquié et Philippe Vidal pour m’avoir aidé à réaliser mes premiers pas dans l’enseignement (et ceci dans divers horizons MIAGE, L2 informatique et IUT).

Merci à tous mes amis de la fac (Claire, Chaouki, Sam, Marie, Xav, Aurélie, les deux Antoine, Samy, Sophie, Lucie) et à ceux rencontrés durant les années de thèse (Samir, Nop, JC, Souad, Armelle). Merci d’avoir partagé mon quotidien : le rutage, les soirées jeux, la danse …

Merci à tous mes amis de Plaisance : Yann Lebras, Julien Orvoen, Florent Bernard, Cédric Colombier, Sophie Gregorio, Cédric Delannoy et David Jougla. Malgré la distance qui nous sépare aujourd’hui, ça ne m’empêchera pas de franchir la frontière de la garonne (rive gauche) pour continuer à venir vous voir et passer quelques jours en votre compagnie.

Sur un plan plus personnel, je tiens à remercier tout particulièrement mes parents, ma sœur et tous les membres de ma famille. Je les remercie pour leur soutien de tous les jours, leur compréhension dans les moments difficiles. Sans eux, certains jours auraient été bien plus noir.

Résumé

Nos travaux se situent dans le contexte des réseaux MANETs (Mobile Ad Hoc NETorks) qui constituent une catégorie de réseaux sans fil pouvant être déployés rapidement, multi-sauts et sans infrastructure. Les réseaux MANETs permettent la communication entre utilisateurs d’applications mobiles diverses (applications collaboratives, urgences, militaires, embarquées…).

Cependant, ces réseaux souffrent d’inconvénients à la fois liés aux caractéristiques du medium de transmission (partage du canal de transmission, faible débit…), mais également aux protocoles de routage (dissémination de l’information, sélection d’un chemin…). Ces limites rendent difficile le support des applications multimédia et temps réel (telles que la vidéoconférence, la vidéo à la demande, la VoIP…). Ces applications requièrent le respect de contraintes de Qualité de Service (QoS) telles que la bande passante et le délai.

Le but de nos travaux est d’optimiser la bande passante disponible d’un réseau MANET pour permettre l’utilisation d’applications fortement consommatrices en bande passante. Comme un réseau MANET est multi-saut, l’influence des protocoles de routage sur les performances du réseau est déterminante. Trois axes ont été étudiés pour augmenter la bande passante utile des réseaux MANETs : réduction des collisions, réduction des informations de routage et garantie de la bande passante et du délai.

Mots-clés : Réseaux ad hoc, routage, routage à QoS, applications temps-réel, bande passante, délai

Table des Matières

Remerciements ... i

Résumé ... iii

Table des Matières... v

Table des Figures ... ix

Introduction ... 1

1 Introduction aux Réseaux Mobiles Ad hoc (MANETs) ... 5

1.1 Contexte des travaux ... 6

1.2 Les réseaux mobiles ad hoc (MANETs) ... 7

1.2.1 Caractéristiques des réseaux MANETs ... 8

1.2.2 Contraintes liées aux réseaux MANETs... 9

1.3 Réseaux IEEE 802.11 ... 10

1.3.1 IEEE 802.11 mode infrastructure / mode ad hoc ... 10

1.3.2 La couche physique ... 11

1.3.3 Sous-couche MAC ... 12

1.3.4 Accès au canal de manière distribuée ... 13

1.3.4.1 Mode DCF ... 13

1.3.4.2 Mode DCF avec RTS/CTS ... 15

1.4 Accès au canal sans contention ... 17

1.5 Modèles de mobilité ... 18

1.6 Discussion ... 19

2 Routage Meilleur effort dans les réseaux MANETs ... 21

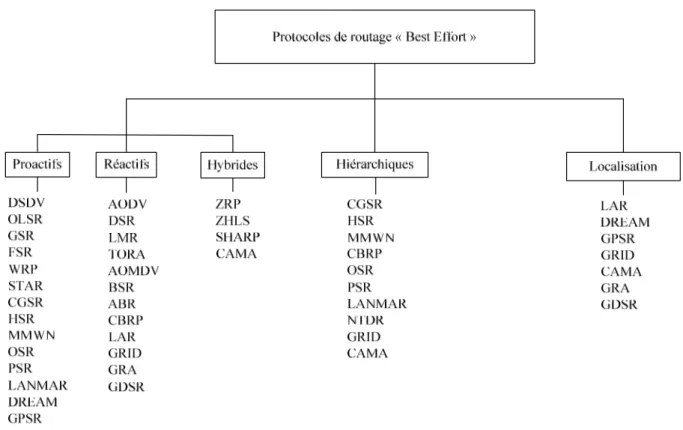

2.1 Type de dissémination de l’information de routage ... 23

2.1.1 Protocoles de routage Proactifs ... 23

2.1.1.1 Protocole DSDV ... 24

2.1.1.2 OLSR ... 25

2.1.1.3 Autres protocoles proactifs ... 25

2.1.2 Protocoles Réactifs ... 26

2.1.2.1 Protocole AODV ... 27

2.1.2.2 Protocole DSR ... 28

2.1.2.3 Autres protocoles réactifs ... 29

2.1.3 Protocoles Hybrides ... 30

2.1.3.1 Protocole ZRP ... 31

2.1.3.2 Autres protocoles hybrides ... 32

2.2 Hiérarchisation du réseau ... 32

2.2.1 Cluster ... 33

2.2.2 Réseaux à backbone ... 34

2.3 Protocoles utilisant des informations de localisation ... 37

2.3.1 Protocole LAR ... 38

2.3.2 Protocole DREAM ... 39

2.3.3 Autres protocoles à localisation ... 40

2.4 Discussion ... 42

3 Routage à Qualité de Service dans les réseaux MANETs ... 45

3.1 Routage à QoS ... 46

3.2 Métriques de QoS ... 48

3.2.1 Modèles d’estimation ... 49

3.2.2 Estimation de bande passante disponible ... 49

3.2.2.1 Méthode de Kazantsidis et Gerla ... 50

3.2.2.2 Méthode de Lee et al. ... 51

3.2.3 Estimation de délai ... 51

3.2.3.1 Modèle d’estimation de délai à sonde ... 52

3.2.3.2 Modèle d’estimation de délai de bout en bout de Chen ... 52

3.3 Complexité des algorithmes ... 52

3.4 Fonction poids ... 54

3.5 Qualité de Service dans les protocoles de routage existants ... 55

3.5.1 Protocoles de routage à QoS indépendants de la méthode d’accès au support ... 56

3.5.2 Protocoles de routage à QoS dépendants de la méthode d’accès au support... 59

3.6 Discussion ... 64

4 Optimisation de la bande passante disponible ... 67

4.1 Bande passante : une ressource critique ... 67

4.1.1 Paramètres influant sur la diminution de la bande passante ... 68

4.1.2 Protocole de routage : élément essentiel dans la gestion de la bande passante ... 70

4.2 Collisions : causes et conséquences ... 71

4.2.1 Causes... 71

4.2.1.1 Nombre de nœuds voisins ... 78

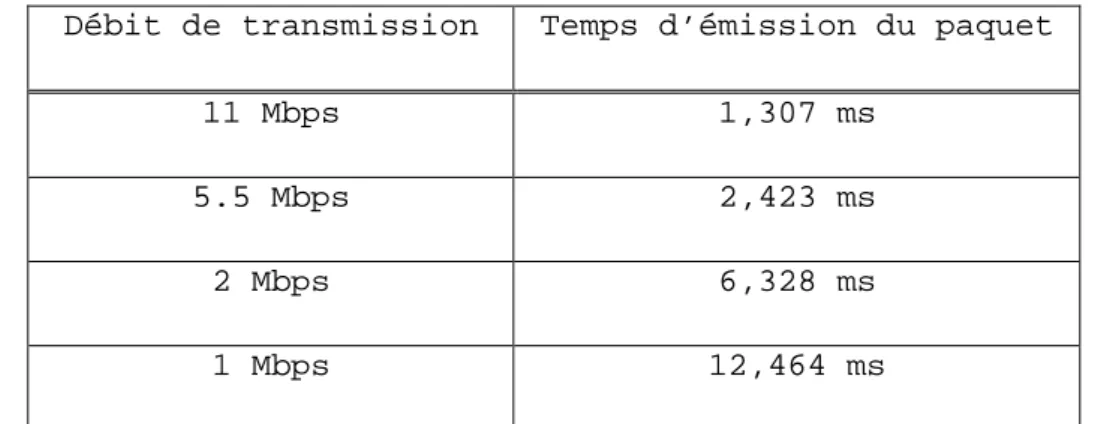

4.2.1.2 Débit de transmission ... 80

4.2.1.3 Charge d’un lien ... 81

4.2.1.4 Influence de la longueur d’un chemin ... 84

4.2.2 Conséquences ... 85

4.3 Protocole de routage ... 86

4.3.1 Fonction poids numéro 1 ... 87

4.3.1.1 Métriques utilisées ... 87

4.3.1.2 Fonction poids utilisée ... 88

4.3.2 Fonction poids numéro 2 ... 90

4.3.2.1 Métriques ... 90

4.3.2.2 Fonction poids utilisée ... 91

4.3.3 Phase de découverte de route ... 92

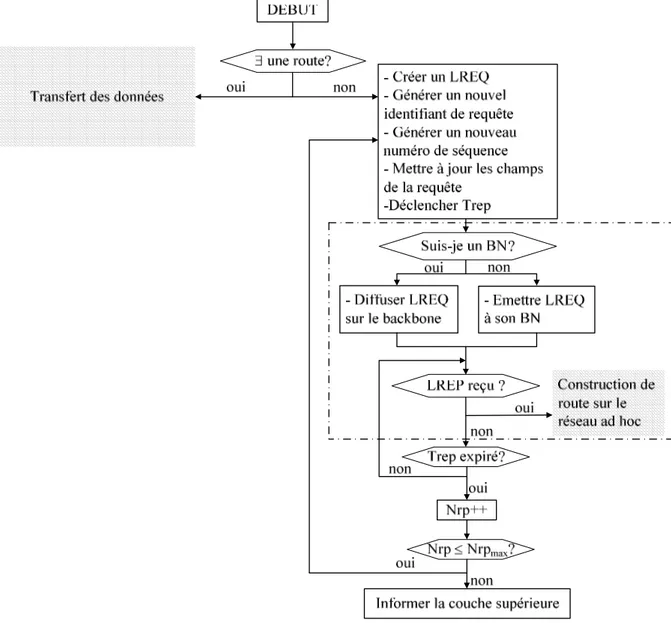

4.3.3.1 Algorithme du nœud source... 93

4.3.3.3 Algorithme du nœud de destination ... 95

4.3.4 Maintenance des routes ... 96

4.3.5 Analyse de performance ... 96

4.4 Discussion ... 104

5 Approches de Réduction de la charge due aux informations de contrôle ... 107

5.1 Détermination de la position de la destination ... 109

5.1.1 Protocole de localisation de la destination ... 110

5.1.1.1 Phase de découverte de la destination ... 110

5.1.1.2 Phase de maintenance ... 113

5.1.1.3 Analyse de performance ... 114

5.1.1.4 Discussion ... 118

5.2 Réduction de l’espace de recherche ... 119

5.2.1 Forme géométrique triangulaire ... 119

5.2.2 Forme géométrique en cerf-volant ... 124

5.2.3 Protocole de découverte de route ... 129

5.2.4 Complexité en messages ... 130

5.2.5 Simulations ... 131

5.2.5.1 Discussion ... 134

5.3 Protocoles utilisant une recherche de parcours en profondeur ... 135

5.3.1 Propriétés de la zone de recherche ... 135

5.3.2 Protocole optimal ... 138

5.3.2.1 Phase de découverte des routes... 139

5.3.2.2 Phase de maintenance ... 141

5.3.2.3 Complexité en termes de message ... 141

5.3.3 Protocole conciliant taux de découverte des routes et dissémination d’informations de routage ... 142

5.3.3.1 Phase de découverte des routes... 143

5.3.3.2 Phase de maintenance ... 144

5.3.3.3 Complexité en termes de messages ... 145

5.3.4 Simulations ... 145

5.4 Discussion ... 148

6 Protocole de routage pour l’optimisation de bande passante sous des contraintes : délai et bande passante ... 149

6.1 Garantie du délai : un besoin ... 149

6.2 Facteurs impactant la bande passante lors de réservation de slots ... 151

6.2.1.1 Impact de la réservation d’un slot sur les nœuds voisins ... 152

6.2.2 Problème de routage ... 153

6.2.2.1 Impact d’un chemin sur les nœuds voisins ... 154

6.2.3 Bande passante surconsommée ... 159

6.3 Optimisation de la bande passante sous contraintes de délai et bande passante ... 160

6.3.1 Métriques ... 160

6.3.2 Fonction poids ... 161

6.3.4 Algorithme ... 163 6.3.5 Analyse de performances ... 166 6.4 Discussion ... 169 7 Conclusion et perspectives ... 171 7.1 Contributions ... 171 7.2 Expérience ... 173

7.3 Critiques et orientations futures ... 173

Bibliographie ... 175

Annexes ... 187

Table des Figures

Figure 1-1 : Couche Physique IEEE 802.11 ... 11

Figure 1-2 : Exemple d’accès au médium pour 3 stations ... 14

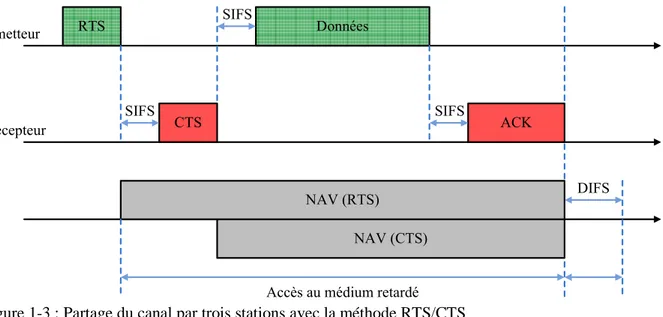

Figure 1-3 : Partage du canal par trois stations avec la méthode RTS/CTS ... 15

Figure 1-4 : Problèmes des nœuds cachés ... 16

Figure 1-5 : L’utilisation du mécanisme RTS/CTS n’empêche pas la totalité des collisions. ... 17

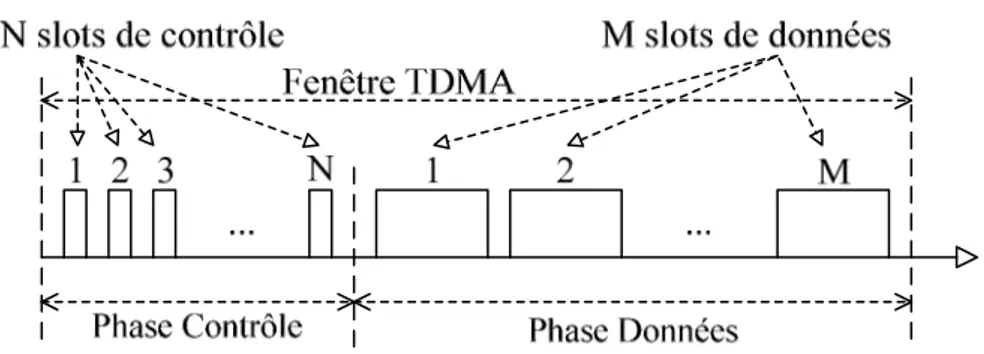

Figure 1-6 : Structure d’une fenêtre TDMA de M slots de données par fenêtre, pour un réseau de N nœuds. ... 17

Figure 2-1 : Différents types de protocoles de routage Meilleur Effort ... 22

Figure 2-2 : Topologie d’un réseau de clusters ... 33

Figure 2-3 : Topologie d’un réseau de Backbone ... 34

Figure 3-1 : Exemple de graphe associé à un réseau ... 47

Figure 4-1 : Intervalle de temps durant lequel peut se produire une collision. a) X commence à transmettre alors que Y a déjà commencé à transmettre. b) Y commence à transmettre alors que X a déjà commencé à transmettre. ... 73

Figure 4-2 : Intervalle de temps durant lequel une collision est susceptible de se produire dans le cas de nœuds cachés. ... 74

Figure 4-3 : Sélection d’un chemin possédant moins de voisins pour le protocole de routage optimal comparé au protocole de plus court chemin. ... 79

Figure 4-4 : Temps d’émission d’une trame IEEE 802.11b ... 80

Figure 4-5 : Charge transmise en fonction de la charge soumise sur le médium pour des nœuds ayant un débit de transmission égal à 1 Mbps ou à 2 Mbps. ... 82

Figure 4-6 : Nombre de collisions subies par le réseau en fonction du débit total des nœuds avec un débit de transmission égal à 1 Mbps ou 2 Mbps. ... 83

Figure 4-7 : Nombre de paquets supprimés en fonction du débit total des nœuds avec un débit de transmission égal à 1 Mbps ou 2 Mbps ... 84

Figure 4-8 : Organigramme exécuté par un nœud source ... 94

Figure 4-9 : Organigramme utilisé par un nœud intermédiaire. L’encadré en pointillé met en valeur la partie différente de notre protocole comparé au protocole AODV... 95

Figure 4-10 : Organigramme utilisé par la destination. L’encadré en pointillé met en valeur la partie différente de notre protocole comparé au protocole AODV. ... 95

Figure 4-11 : Bande passante consommée par les paquets de données en fonction du nombre de nœuds présents sur le réseau. La taille des paquets est de 512 octets. ... 97

Figure 4-12 : Bande passante consommée par les paquets de données en fonction du nombre de nœuds présents sur le réseau. La taille des paquets est de 1500 octets. ... 98

Figure 4-13 : Bande passante consommée par les paquets de données en fonction du nombre de nœuds présents sur le réseau. La taille des paquets est de 512 octets et 20% (respectivement 30%, 50%) des nœuds ont un débit de 1Mbps (respectivement 11Mbps, 54Mbps). ... 98

Figure 4-14 : Bande passante ayant subi des collisions en fonction du nombre de nœuds présents sur le réseau. La taille des paquets est de 512 octets. ... 99 Figure 4-15 : Bande passante ayant subi des collisions en fonction du nombre de nœuds présents sur le réseau. La taille des paquets est de 1500 octets. ... 99 Figure 4-16 : Bande passante ayant subi des collisions en fonction du nombre de nœuds présents sur le réseau. La taille des paquets est de 512 octets et 20% (respectivement 30%, 50%) des nœuds ont un débit de 1Mbps (respectivement 11Mbps, 54Mbps). ... 100 Figure 4-17 : Bande passante consommée par les requêtes en fonction du nombre de nœuds présents sur le réseau. La taille des paquets est de 512 octets. ... 101 Figure 4-18 : Bande passante consommée par les requêtes en fonction du nombre de nœuds présents sur le réseau. La taille des paquets est de 1500 octets. ... 101 Figure 4-19 : Bande passante consommée par les requêtes en fonction du nombre de nœuds présents sur le réseau. La taille des paquets est de 512 octets et 20% (respectivement 30%, 50%) des nœuds ont un débit de 1Mbps (respectivement 11Mbps, 54Mbps). ... 102 Figure 4-20 : Bande passante consommée par les paquets de données en fonction de la mobilité des nœuds. Le réseau est composé de 50 nœuds et la taille des paquets est de 512 octets. ... 102 Figure 4-21 : Bande passante ayant subi des collisions en fonction de la mobilité des nœuds. Le réseau est composé de 50 nœuds et la taille des paquets est de 512 octets. ... 103 Figure 4-22 : Bande passante consommée par les requêtes en fonction de la mobilité des nœuds. Le réseau est composé de 50 nœuds et la taille des paquets est de 512 octets. ... 104 Figure 5-1 : Organigramme utilisé par le nœud source pour déterminer la position de la destination. L’encadré en pointillé met en valeur la partie différente de notre protocole comparé au protocole AODV. ... 111 Figure 5-2 : Organigramme utilisé par un nœud intermédiaire. L’encadré en pointillé met en valeur la partie différente de notre protocole comparé au protocole AODV... 112 Figure 5-3 : Organigramme utilisé par la destination. L’encadré en pointillé met en valeur la partie différente de notre protocole comparé au protocole AODV. ... 113 Figure 5-4 : Nombre de requêtes de localisation échangées en fonction du nombre de nœuds avec une mobilité des nœuds de 5m/s. ... 115 Figure 5-5 : Nombre de requêtes de localisation échangées en fonction de la mobilité des nœuds pour deux topologies différentes (une composée de 50 nœuds, l’autre composée de 100 nœuds). .... 116 Figure 5-6 : Temps d’obtention de la position d’un nœud destination en fonction du nombre de nœuds du réseau ... 117 Figure 5-7 : Temps d’obtention de la position d’un nœud destination en fonction de la mobilité des nœuds pour deux topologies (une composée de 50 noeuds, l’autre composée de 100 nœuds). . 118 Figure 5-8 : Zone de recherche de forme triangulaire ... 120 Figure 5-9 : Zone de recherche en forme de cerf-volant ... 125 Figure 5-10 : Organigramme utilisé par un nœud intermédiaire ... 130 Figure 5-11 : Pourcentage d’échec à la détermination d’une route en fonction du nombre de nœuds du réseau. ... 132 Figure 5-12 : Pourcentage d’échec à trouver une route suivant l’angle utilisé pour calculer la taille de la zone de recherche. ... 133 Figure 5-13 : Nombre moyen de requêtes nécessaires à la découverte d’une route ... 133

Figure 5-14 : Nombre moyen de requêtes par connexion en fonction de la taille de la zone de

recherche ... 134

Figure 5-15 : Zone de recherche avec un angle α aigu (a) et un angle α obtus (b) ... 136

Figure 5-16 : Organigramme utilisé par le nœud source. L’encadré en pointillé met en valeur la partie différente de notre protocole comparé au protocole AODV. ... 140

Figure 5-17 : Echec de la découverte d’une route alors qu’une existe. ... 143

Figure 5-18 : Organigramme utilisé par le nœud source. L’encadré en pointillé met en valeur la partie différente de notre protocole comparé au protocole AODV. ... 144

Figure 5-19 : Pourcentage d’échec à la découverte d’une route ... 146

Figure 5-20 : Nombre requêtes transmises sur le réseau pour la découverte des chemins ... 147

Figure 5-21 : Nombre moyen de requêtes pour la détermination d’un chemin ... 147

Figure 6-1 : Nombre de slots réservés suivant la position d’un nœud sur un chemin ... 152

Figure 6-2 : Impact de chemins différents sur un réseau de 8 nœuds. a) Impact du chemin le plus court. b) Impact du chemin optimal. ... 155

Figure 6-3 : Impact d’un chemin sur les nœuds voisins avec la réservation de 2 slots par nœud traversé. ... 157

Figure 6-4 : Organigramme utilisé par le nœud source ... 164

Figure 6-5 : Organigramme utilisé par un nœud intermédiaire j ... 165

Figure 6-6 : Organigramme utilisé par le nœud destination ... 166

Figure 6-7 : Bande passante surconsommée par le protocole LD comparé à notre protocole ... 167

Figure 6-8 : Bande passante nécessaire à l’obtention des routes ... 168

Figure 6-9 : Bande passante utilisée par les paquets de données ... 168

Figure 6-10 : Nombre de slots restés libres en fin de simulation en fonction du nombre de nœuds. .. 169

Figure A-1 : Organigramme du nœud source ... 190

Figure A-2 : Organigramme d’un nœud intermédiaire ... 191

Introduction

1. Contexte

Avec le développement constant des technologies, l’utilisation des systèmes d’information s’est transformée. Elle s’exprime notamment par un besoin de mobilité des utilisateurs. Les réseaux filaires ne pouvant assurer une telle flexibilité d’utilisation, les réseaux sans fil, et WiFi (Wireless Fidelity) en particulier, ont permis de combler une partie de ce manque. Les utilisateurs peuvent ainsi se déplacer librement avec leur terminal mobile (ordinateur, téléphone, PDA…) tout en restant connectés à leur réseau personnel ou d’entreprise. L’utilisation de terminaux mobiles impose l’emploi d’une infrastructure (points d’accès) parfois coûteuse ou difficile à implanter. De fait, cette solution n’est pas toujours envisageable. Par conséquent, des réseaux mobiles dépourvus d’infrastructure ont été déployés. Ces réseaux sont plus connus sous le nom de réseaux ad hoc mobiles ou MANETs (Mobile Area NETworks).

Un réseau MANET est un réseau sans fil capable de s’organiser sans infrastructure définie préalablement. Un tel réseau est composé de stations mobiles ou nœuds qui peuvent communiquer directement entre eux s’ils sont situés à portée radio. La portée des stations étant relativement limitée, le déploiement d’un réseau à grande échelle nécessite que le réseau MANET soit multi-saut, c'est-à-dire que des stations intermédiaires fassent office de point de relais. Les réseaux MANETs, grâce à leur auto-organisation, et à l’absence d’infrastructure, peuvent facilement être déployés dans de nombreux domaines comme l’embarqué (intégré récemment dans le secteur automobile pour accroître la sécurité des usagers en les informant d’éventuels obstacles sur leur itinéraire), lors d’opérations de secours (sauvetage en mer, en zones sinistrées…) ou lors d’opérations militaires. Les réseaux MANETs se caractérisent également par leurs faibles ressources sur la totalité de la ligne de communication. Cela se traduit par une autonomie limitée, car les stations sont généralement alimentées à l’aide de batteries, et par une puissance relativement faible du fait de la compacité des équipements emportés. De plus, la capacité des liens sans fil s’avère relativement limitée offrant par conséquent un débit modeste comparé aux réseaux filaires.

Les utilisateurs de réseaux MANETs souhaitent avoir les mêmes services que ceux offerts par les réseaux filaires. En d’autres termes, les applications utilisées dans les réseaux filaires doivent être fonctionnelles sur les réseaux ad hoc, en particulier, les applications multimédia et temps-réel (vidéoconférence, téléphonie sur internet, vidéo sur demande…). Les ressources limitées des réseaux MANETs rendent complexes le support de telles applications qui nécessite des ressources importantes (notamment la bande passante). De nombreux facteurs, au niveau physique (collisions par exemple) ou par le fonctionnement de certaines couches (couche réseau par exemple), réduisent la bande passante de ces réseaux. Nous focalisons nos travaux sur l’augmentation de la bande passante utile des réseaux MANETs.

Le protocole de routage dissémine des informations de routage nécessaires à l’obtention et à la maintenance des routes. Suivant le type de dissémination de l’information, ces protocoles peuvent être répertoriés en trois grandes classes : proactifs, réactifs et hybrides. L’étude de ces différentes approches nous a permis d’orienter nos travaux sur les protocoles de routage réactifs. Les protocoles de routage réactifs diffusent des informations de routage seulement sur demande. De fait, nous avons choisi de baser nos contributions sur l’amélioration du protocole de routage réactif AODV (Ad hoc On-Demand Distance Vector routing).

Le protocole de routage doit intervenir sur les facteurs réduisant la bande passante utile du réseau. La bande passante utile d’un réseau est réduite par la présence des collisions. Le protocole de routage est lui-même responsable de la diminution de la bande passante utile d’un réseau. Ces informations sont nécessaires à la détermination et à la maintenance des routes.

2. Contributions

Notre première contribution est de proposer un protocole de routage réduisant le nombre de collisions. Les collisions entraînent une consommation excessive de la bande passante disponible du réseau. Dans les réseaux MANETs, un nœud émetteur détecte la présence d’une collision seulement s’il ne reçoit pas un acquittement, durant un temps d’attente donné, à son paquet de données. Lors de la détection d’une collision, le nœud émetteur retransmet son paquet de données. Les retransmissions nécessaires à la réception correcte d’un paquet consomment de la bande passante. De même, ces retransmissions successives augmentent le délai de bout en bout d’un paquet de données. La présence d’un tel retard peut avoir des répercussions néfastes sur le fonctionnement des applications multimédia ou temps-réel. Après avoir mis en évidence les différents facteurs (nombre de nœuds voisins, délai de transmission d’un paquet, charge d’un lien et délai de propagation) intervenant sur l’occurrence de collision, nous proposons un protocole de routage réduisant les collisions. Le protocole de routage utilise une fonction poids dépendante de trois facteurs (la capacité d’un lien, la bande passante disponible et le nombre de voisins) pour déterminer la qualité d’une route. Sélectionner un lien sur sa capacité de transmission permet d’influer sur le délai de transmission d’un paquet. Plus la capacité de transmission est importante, plus le temps de transmission d’un paquet est faible. La bande passante disponible d’un lien permet d’évaluer sa charge. Un lien saturé limite le nombre de paquets échangés et accroît le nombre de collisions. Le nombre de voisins influe directement sur la probabilité d’obtenir une collision. Plus le nombre de voisins est important, plus les risques de collision croissent.

La surconsommation de bande passante lors de la création des routes est notre second axe de recherche. Lors de la détermination d’une route par un protocole de routage réactif, certaines informations de routage ne sont pas nécessaires. Les informations transmises dans le sens opposé de la destination, sont, bien souvent inutiles. L’efficacité du protocole de routage peut être améliorée en contrôlant la dissémination des informations de routage. L’espace dans lequel est disséminée l’information de routage est, ainsi, réduit. Une telle réduction de l’espace de recherche nécessite la connaissance de la localisation du nœud destination. Le premier défi est donc de localiser la destination.

Afin de localiser la position de la destination, nous proposons un protocole utilisant un réseau à backbone. Un réseau à backbone utilise deux types de nœuds pour communiquer : les nœuds de backbone et les nœuds normaux. Les nœuds de backbone forment une dorsale sans fil centralisant les informations de localisation sur le réseau MANET. Le réseau à backbone décharge le réseau ad hoc de l’échange des informations de localisation. La position d’un nœud destination est rapidement déterminée par un léger échange sur le réseau MANET. Pour éviter de déterminer à chaque rupture de route la position du nœud destination, il peut propager périodiquement, au nœud source, des informations concernant sa mobilité (vitesse, direction, position…). Ces informations sont transmises à travers le réseau à backbone pour en diminuer l’impact sur le réseau MANET.

En connaissant la position de la destination, le protocole de routage peut dorénavant réduire l’espace de recherche. Une réduction de l’espace de recherche réduit les informations de routage nécessaires à la détermination d’une route. En contrepartie, les risques de ne pas trouver une route sont plus importants. Nous proposons deux protocoles de routage effectuant une recherche de parcours en profondeur. Ainsi, la taille de l’espace de recherche du protocole de routage est agrandie lorsqu’une route n’a pas pu être trouvée. Le premier protocole de routage proposé est optimal c'est-à-dire qu’une route est trouvée s’il en existe une. Chaque nœud faisant partie de la zone de recherche propage la requête. Si la tentative échoue à trouver une route, la zone de recherche est agrandie et la source propage une nouvelle requête. Chaque nœud ayant reçu une requête lors d’une tentative précédente la retransmet. Le deuxième protocole de routage est non optimal c'est-à-dire qu’un chemin peut ne pas être trouvé même s’il en existe un. Dans ce protocole, chaque nœud de la zone de recherche ne transmet qu’une seule fois le paquet quelque soit la tentative réalisée.

Pour certaines applications temps-réel et/ou multimédia, l’augmentation de la bande passante n’est pas toujours suffisante. Certaines applications nécessitent le respect de contraintes de qualité de service (QoS) telles que le délai et la bande passante. Pour permettre le respect de telles contraintes, une méthode de réservation de bande passante doit être utilisée. Dans une méthode d’accès au support comme CSMA/CA, la réservation est très difficile à cause de la présence de collisions. Des méthodes sans contention, telles que TDMA, sont plus adaptées pour permettre le respect des contraintes de QoS. La méthode TDMA divise le temps d’accès au support de communication en slots. Un nœud peut réserver en émission un slot uniquement s’il ne l’utilise pas déjà et si aucun de ses nœuds voisins ne l’a réservé en réception. De même, un nœud peut réserver un slot en réception uniquement s’il ne l’utilise pas et si aucun de ses nœuds voisins ne l’a réservé en émission. La réservation d’un slot par un nœud impacte donc les nœuds voisins puisqu’ils ne peuvent pas réserver un tel slot. Ces contraintes sur la réservation des slots réduisent, par conséquent, la bande passante utile du réseau mais empêchent l’apparition de collisions.

Nous proposons un protocole de routage permettant de diminuer le nombre de slots impactés par la réservation des slots lors de la création d’une nouvelle route. Pour cela, une fonction poids, pénalisant de manière exponentielle le nombre de voisins rencontré par un chemin et de manière linéaire la contrainte de délai, est utilisée. Les paquets de routage sont propagés par un nœud si la demande de création de route est nouvelle ou si le poids de la sous-route est plus faible que la sous-route précédente.

3. Organisation du mémoire

Ce mémoire de thèse est organisé en six chapitres. Le premier présente les réseaux MANETs dans un contexte général et les réseaux ad hoc IEEE 802.11. Le second chapitre se focalise sur les protocoles de routage Meilleur Effort. Nous y étudions notamment AODV sur lequel nos travaux sont basés. Le troisième chapitre présente la notion de qualité de service, et les protocoles de routage à QoS garantissant les contraintes de délai ou de bande passante. Le quatrième chapitre présente un protocole de routage réduisant l’impact des collisions sur le réseau. Le cinquième chapitre se focalise sur la diminution des informations de routage en utilisant des informations de localisation. Le sixième chapitre présente un protocole de routage à QoS pour l’optimisation de la bande passante avec le respect des contraintes de délai et de bande passante. Notre travail se termine par une conclusion et une présentation de quelques perspectives pour la poursuite de ce travail.

1

Introduction aux Réseaux

Mobiles Ad hoc (MANETs)

L’explosion des communications téléphoniques ou informatiques dans les années 90 a conduit à une utilisation toujours plus croissante des réseaux de communication. Initialement de simples supports de communication, les réseaux sont aujourd’hui devenus des enjeux majeurs pour l’avenir. L’apparition d’internet et son succès, la démocratisation des terminaux (ordinateurs, PDA, téléphones portables, boitiers triple-play…) sont autant de facteurs qui changent notre mode de vie. Ce changement s’est aussi opéré dans notre relation avec les moyens de communication. De sédentaire, l’utilisation devient de plus en plus mobile (téléphones, ordinateurs portables…) mais aussi embarquée au sein de véhicules. Cette mobilité est un enjeu important des réseaux d’aujourd’hui et de demain. De fait, les réseaux ont dû s’adapter à cette nouvelle donne. Nos travaux s’inscrivent dans cette optique d’utilisation de mobiles.

Parallèlement à ces changements, de nouvelles utilisations sont apparues. Ces utilisations transparaissent dans les termes multimédia et temps-réel. Actuellement, tout réseau sans fil doit, en plus d’offrir un moyen de communication, respecter les contraintes qui lui sont imposées par les applications. Il doit offrir un débit suffisamment élevé et doit pouvoir être facilement et rapidement déployé. Les terminaux doivent être également légers.

Nous positionnons le contexte de notre étude sur les besoins de mobilité des utilisateurs et sur leur besoin d’utiliser des applications contraintes ou fortement consommatrices en bande passante. Ce chapitre a pour objectif de présenter les réseaux ad hoc mobiles et plus précisément les réseaux ad hoc mobiles IEEE 802.11. Les modèles de mobilité sont aussi évoqués en fin de chapitre. Nous conclurons enfin ce chapitre par une critique sur l’adéquation de ces réseaux ad hoc à notre contexte.

1.1

Contexte des travaux

Dans un monde toujours plus interconnecté, le besoin de communiquer librement ne se dément pas. Les réseaux filaires souffrent de leur manque de flexibilité au regard des besoins de mobilité des utilisateurs. Les réseaux sans fil se positionnent en alternative des réseaux filaires sur ce point. En effet, les réseaux sans fil imposent moins de contraintes de déploiement et de mobilité que leurs homologues filaires. De fait, l’utilisation de réseaux sans fil est entrée dans la vie courante de la majorité des utilisateurs. Ces réseaux se retrouvent dans toutes les sphères des équipements électroniques habituels : micro-informatique, téléphones portables, consoles de jeux, appareils multimédia, etc.

Les utilisateurs souhaitent pouvoir profiter de leur réseau sans fil quelque soit les situations dans lesquelles ils se trouvent. Les réseaux mobiles ad hoc ont été conçus dans cette optique. Généralement, ce type de réseau est mis en œuvre lorsqu’une infrastructure sans fil est difficilement envisageable ou indisponible. De même, lors de l’utilisation de courte durée ou soudaine de certaines applications, il est aisé d’utiliser un tel type de réseaux car il est facilement déployable et auto-organisé. Son faible coût participe à son succès.

Les habitudes des utilisateurs ne doivent pas être modifiées par l’utilisation d’un réseau sans fil. De fait, les réseaux sans fil doivent fournir les mêmes besoins, le respect des mêmes contraintes que leurs homologues filaires. Les applications multimédia et temps-réel ne doivent pas, non plus, souffrir de la présence d’un environnement mobile. Les domaines d’applications des réseaux sans fil ad hoc sont nombreux et nous pouvons citer les applications suivantes :

• Applications collaboratives : Les utilisateurs professionnels ont besoin d’applications particulières lors d’échanges entre collaborateurs. Ainsi, au cours de réunions ou de conférences, ces utilisateurs peuvent ressentir le besoin de former dans n’importe quel lieu un réseau pour s’échanger des informations, ou faire une vidéoconférence entre bureaux voisins. Les réseaux ad hoc sont bien appropriés à ces besoins.

• Jeux Vidéo : Les réseaux sans fil sont bien adaptés pour permettre l’échange d’informations entre applications personnelles. Ainsi, pour les utilisateurs voulant jouer en réseau, il est facile et à faible coût de déployer un réseau ad hoc.

• Urgences : Lors de catastrophes d’origine naturelles (comme les tremblements de terre, les tsunamis, les feux de forêt ou d’habitations…) ou non, les infrastructures préexistantes peuvent ne pas être opérationnelles compliquant d’autant plus les besoins de communications des moyens de secours. Les réseaux sans fil, par leur compacité et leur rapidité de déploiement, permettent aux différentes équipes de secours d’établir rapidement des liaisons et d’échanger des informations.

• Militaires : Lors d’interventions en milieu hostile, il peut être difficile ou trop encombrant d’utiliser un réseau à infrastructure. Les réseaux sans fil sont parfaitement bien adaptés à ce type d’environnement où les déplacements restent peu rapides et peu soutenus. A titre d’exemple, le département militaire Américain a développé le projet SLICE (Soldier Level

Integrated Communications Environment) pour permettre la communication des soldats lors d’interventions militaires. L’idée sous-jacente est que chaque soldat soit équipé d’un ordinateur portable relié à un casque et un microphone. Le projet SLICE est censé créer un réseau sans fil ad hoc permettant le transfert de la voix entre différents soldats.

• Systèmes embarqués : Un bon exemple, pour l’utilisation des réseaux sans fil dans les applications embarquées est le projet V2V (Vehicle to Vehicle). En effet, un consortium de constructeurs automobiles s’est focalisé sur l’échange d’informations entre véhicules automobiles afin d’améliorer la sécurité des usagers de la route. Le but de ce projet est de faire communiquer, entre eux, au moyen d’un réseau et ce de manière transparente, plusieurs véhicules proches. En cas de danger (accident, bouchon, brusque ralentissement…), le premier véhicule détectant ce danger prévient les autres véhicules. Chacun de ces derniers véhicules informant à leur tour d’autres véhicules que les conditions de circulation ont évolué. Le conducteur est à ce moment là prévenu par un voyant lumineux ou sonore du danger et de la conduite à adopter.

• Réseaux de capteurs : Les réseaux de capteurs sont des réseaux sans fil dont les équipements se déplacent très peu, et dont la durée de vie des batteries est limitée. Ces équipements peu coûteux permettent de fournir par exemple des informations sur la température à différents endroits d’une chambre froide, le niveau d’ensoleillement d’une pièce, la santé des animaux dans un zoo…

Le contexte de nos travaux est celui des réseaux sans fil ad hoc pour les domaines d’applications collaboratives, d’urgences et vidéo-ludiques. Les applications les plus représentatives de ces domaines concernent les applications multimédia et temps-réel. Dans le même contexte, nous restreignons à une surface d’environ 1km² (par exemple un campus universitaire) la superficie des réseaux étudiés.

1.2

Les réseaux mobiles ad hoc (MANETs)

Un réseau mobile ad hoc ou réseau MANET est un réseau sans fil capable de s’organiser sans infrastructure définie préalablement. Un tel réseau est composé de stations mobiles ou nœuds qui peuvent communiquer directement entre eux s’ils sont situés à portée radio.

Un réseau MANET n’est pas lié à une technologie de communication sans fil particulière. De nombreuses technologies sans fil permettent le déploiement d’un réseau MANET : les réseaux sans fil personnels (WPAN) avec les réseaux de type Bluetooth [Bluetooth] et Zibgee [Zigbee], les réseaux sans fil locaux (WLAN) avec IEEE 802.11 (ou WiFi [WiFi]) et HyperLan de type 1 [ETSI 98-1]. La surface d’1 km² de notre contexte d’étude écarte les réseaux de type WPAN. De plus, nous avons choisi de nous restreindre aux réseaux IEEE 802.11 du fait de leur fort déploiement.

Les réseaux MANETs possèdent de nombreuses contraintes (cf. §1.2.2) liées à leurs caractéristiques (cf. §1.2.1). Pour que les réseaux MANETs soient utilisables pour le support de flux multimédia et

temps-réel, il est nécessaire d’apporter des solutions sur certaines de ses limitations. Les réseaux MANETs offrent, donc, un axe de recherche intéressant.

1.2.1

Caractéristiques des réseaux MANETs

Un réseau mobile ad hoc (réseau MANET) possède des caractéristiques particulières [RFC 2501] comparé aux autres réseaux sans fil :

• Mobile : Les stations ne sont pas fixes dans les réseaux MANETs. Elles peuvent se déplacer et sont entièrement indépendantes. A tout moment, de nouvelles stations peuvent joindre le réseau ou le quitter. Le changement de la topologie d’un réseau MANET dans le temps est un élément primordial.

• Sans fil : Les stations d’un réseau MANET utilisent un support sans fil pour communiquer entre elles. Elles partagent le même média lors des échanges d’informations. De fait, ce partage et ses conséquences (collisions, réservation de ressources…) sont autant d’éléments à prendre en compte.

• Sans infrastructure : Par nature, les réseaux MANETs ne dépendent pas d’une architecture fixe. Ils peuvent donc être facilement déployés.

• Auto-organisé et distribué : Les réseaux MANETs ne disposent pas de point central pour coordonner ou centraliser les échanges. De fait, ces réseaux doivent s’auto-organiser afin d’opérer. De plus, l’absence de centralisation demande à chaque acteur du réseau de participer au bon fonctionnement du réseau (distribution).

• Multi-saut : Comme la portée des stations est limitée, il peut s’avérer nécessaire que des stations agissent en tant que pont intermédiaire pour transmettre un paquet d’une source vers une destination. Par conséquent, les nœuds d’un réseau MANET agissent en tant que routeur et relayent les paquets qu’ils reçoivent pour participer au routage multi-saut.

• Ressources limitées : Les ressources limitées touchent toute la chaîne de communication d’un réseau MANET en commençant par les nœuds jusqu’aux liens de communication. Les terminaux étant mobiles, ils fonctionnent principalement sur batterie. La mobilité contraint également la puissance embarquée. La capacité des liens sans fil s’avère aussi limitée comparativement aux réseaux filaires. De même, le taux d’erreur est bien plus élevé que dans un réseau filaire.

• Temporaire et rapidement déployable : Ce type de réseau est intrinsèquement temporaire et rapidement déployable. Il n’a pas pour but de remplacer un réseau à infrastructure mais de le compléter ou de le remplacer lorsque nécessaire.

1.2.2

Contraintes liées aux réseaux MANETs

Les caractéristiques des réseaux ad hoc impliquent des contraintes spécifiques [DHA 05-1] sur leur fonctionnement et donc leurs performances. Les principaux problèmes susceptibles d’être rencontrés dans un environnement mobile et ad-hoc peuvent être regroupés en deux catégories selon la source du problème :

1) Limitations dues au support de transmission :

• Partage du support de transmission : Les stations mobiles opèrent sur la même bande de fréquence. Le partage du support de transmission peut engendrer des collisions. Ce problème est lié également à la diffusion des signaux.

• Taux d’erreur élevé : Les réseaux sans fil utilisent des ondes radio pour communiquer. Ces ondes ne peuvent pour autant s’affranchir des contraintes liées à leur medium de transmission, l’air. Les perturbations électromagnétiques, solaires ou les obstacles affectent les signaux transmis et sont de fait source de taux d’erreur en bit particulièrement élevés.

• Capacité des liens variables : Les réseaux sans fil doivent aussi faire face à la variabilité de leur support de transmission. De fait, les caractéristiques et performances des liens entre deux stations varient constamment. Ainsi, certains liens bidirectionnels, peuvent voir leurs performances chuter et devenir des liens unidirectionnels.

• Faible débit : La modestie des débits des réseaux sans fil est un élément souvent mis en avant. Comparés à certains réseaux filaires, les débits peuvent paraitre faibles. Et dans le cadre de transferts multimédia nécessitant des échanges de données soutenus, ces débits peuvent ainsi poser problème.

• Variation de la qualité du signal : Le canal ne cesse de changer avec le temps. En effet, les conditions extérieures peuvent modifier les caractéristiques de ce canal, par exemple la pluie peut accroître le taux d’affaiblissement de la liaison sans fil. De même, l’apparition d’obstacles peut modifier le canal augmentant le nombre de trajets entre une source et une destination.

• Sécurité : Les signaux étant diffusés, ils peuvent être écoutés par toute station mobile se trouvant dans la même zone de couverture. La confidentialité de certaines informations nécessite l’utilisation de mécanismes de sécurité adéquats.

2) Limitations dues aux stations mobiles :

• Faible puissance : Les stations mobiles sont la plupart du temps conçues pour une utilisation mobile. De fait, elles se doivent d’être légères, de petite taille et surtout doivent être capables de fonctionner de manière autonome (sur batterie). La prise en compte de tous ces éléments participe à la faible puissance de l’électronique embarquée.

• Durée d’utilisation restreinte : Les batteries ont une durée de vie limitée. De fait, le temps d’utilisation nomade d’une station est contraint par la capacité de sa batterie mais aussi par la puissance demandée (ressources processeur ou transmissions sans fil). Il est nécessaire de trouver un juste milieu entre ces composantes.

• Rayon d’action : La zone de couverture est fonction de la puissance d’émission que peut fournir une station. Le standard IEEE 802.11 définit la puissance maximale à 100mW. Réduire la puissance d’émission, pour notamment économiser de l’énergie, peut engendrer des liens unidirectionnels.

• Modification de la topologie du réseau avec le temps : Les stations pouvant être en constant déplacement, la topologie du réseau évolue également. Le voisinage d’un nœud peut varier continuellement : à tout moment des stations peuvent joindre ou quitter le réseau. La modification de la topologie est directement fonction de la vitesse de déplacement des stations et du rayon d’action du réseau. Avec un déplacement rapide et soutenu de l’ensemble des stations, la topologie ne cesse d’évoluer.

• Altération des signaux : Le déplacement des stations modifie la fréquence des signaux reçus par effet Doppler. Ainsi, à haute vitesse les signaux peuvent s’avérer incompréhensibles. Le contexte de notre étude permet la cohabitation d’applications multimédia ou temps-réel fortement consommatrices en bande passante avec un environnement mobile ad hoc. Nous investiguons, par conséquent, dans la suite de nos travaux les contraintes suivantes : le faible débit, la capacité des liens variables et la modification de la topologie du réseau avec le temps.

1.3

Réseaux IEEE 802.11

La norme IEEE 802.11 [IEEE 99-1] couvre les deux premières couches du modèle OSI, c'est-à-dire la couche physique (niveau 1) et la couche liaison de données (niveau 2). La couche physique diffère suivant le standard IEEE 802.11 utilisé. Ainsi, des débits variables pourront être atteints selon le standard utilisé (par exemple les standards IEEE 802.11g [IEEE 03-1] et IEEE 802.11a [IEEE 99-2] permettent d’atteindre 54Mb/s comparé aux 11Mb/s du standard IEEE 802.11b [IEEE 99-1]). Les nouveaux standards sont rétro compatibles avec les standards précédents à l’exception notable du 802.11a. Ainsi le standard IEEE 802.11g permet d’atteindre un débit théorique maximal de 54Mb/s mais également les débits 11Mb/s, 5.5 Mb/s, 2Mb/s et 1Mb/s.

1.3.1

IEEE 802.11 mode infrastructure / mode ad hoc

Le réseau IEEE 802.11 permet l’interconnexion de terminaux sans l’utilisation de câble. Deux modes sont configurables pour permettre un dialogue entre stations distantes, le premier est le mode à infrastructure, le second étant le mode ad-hoc.

Dans le mode à infrastructure, les communications sont centralisées par un point d’accès. Ainsi lorsqu’une station veut communiquer avec son homologue, les données doivent au préalable transiter par le point d’accès qui les retransmet après un certain délai. Le mode ad hoc est un mode bien moins complexe que le mode à infrastructure. Il permet la communication entre deux machines si chacune appartient à la zone de couverture de l’autre. La zone de couverture d’une station est la zone dans laquelle toute autre station peut correctement recevoir les données transmises.

1.3.2

La couche physique

La couche physique définit les aspects électriques, mécaniques et fonctionnels de l’accès au canal de communication, ainsi que les protocoles d’échange de données via le réseau. Elle assure entre autres, les relations entre les couches supérieures et le matériel.

Cette couche est divisée en deux sous couches : la sous-couche PLCP (Physical Layer Convergence Protocol) est chargée de l’écoute du support et de la signalisation vers la couche MAC ; La sous-couche PMD (Physical Medium Dependent) se focalise sur l’encodage des données et la modulation.

Figure 1-1 : Couche Physique IEEE 802.11

Nous présentons dans cette section uniquement les aspects de la sous-couche PMD et plus précisément les aspects de modulation. Les modulations employées par la couche physique des différentes normes IEEE 802.11 sont représentées sur la figure 1-1. La norme physique initiale 802.11 (ratifiée en 1997) propose deux types de transmission à modulation de fréquence (FHSS et DSSS) associés à une modulation de phase et une technique de transmission à infrarouge (IR) utilisée surtout en milieu industriel. Avec l’apparition des standards (IEEE 802.11a et IEEE 802.11g), une autre modulation de fréquence (OFDM) a été adoptée accroissant les débits offerts.

• Infrarouge (IR) : Le mode de communication par infrarouge est simple, peu réglementé et peu coûteux. En utilisant un faisceau de lumière, ce mode est basé sur l’utilisation des mêmes fréquences que celles utilisées par les fibres optiques.

• Etalement de spectre avec saut de fréquence (FHSS) : Au départ utilisé par les militaires afin de chiffrer les communications, cette technique de modulation est assez répandue (depuis la standardisation des séquences de fréquences) car elle permet de remédier aux problèmes d’interférences. Cette technique modifie la fréquence de la porteuse d’après une séquence de sauts. En fait, l’émetteur change de fréquence d’émission de façon périodique et suivant une séquence préétablie.

• Etalement de spectre à séquence directe (DSSS) : Cette technique de modulation de fréquence est appelée à étalement de spectre car l’information est directement modulée par un code de débit beaucoup plus important. Le signal résultant occupe donc une bande passante très importante.

• Multiplexage par répartition orthogonale de fréquence (OFDM) : Cette technique est apparue après le constat que plus un symbole est long plus les interférences inter symboles sont moindres. La technique OFDM divise la bande de fréquence initiale en canaux qui sont eux-mêmes divisés en un nombre important de sous canaux. C’est la transmission en parallèle de plusieurs sous canaux à faible débit qui va créer un seul canal à haut débit.

1.3.3

Sous-couche MAC

La sous-couche MAC caractérise l’accès au médium de façon commune aux différentes normes IEEE 802.11. Elle met en œuvre les fonctionnalités nécessaires pour la réalisation d’une transmission correcte point à point :

• détection d’erreur (CRC),

• retransmission en cas de perte ou de trame erronée,

• envoi d’accusé de réception,

• fragmentation des données.

La sous-couche MAC permet deux types d’accès au canal :

• PCF (Point Coordination Control) : Ce type d’accès est centralisé. Ainsi, un équipement tiers (point d’accès ou station de base) doit faire office de maître distribuant à tour de rôle l’accès au canal aux stations connectées. Une station ne peut émettre que si elle est autorisée et ne peut recevoir que si elle est sélectionnée. Ce type d’accès au canal a été développé pour transmettre du trafic avec des contraintes temporelles (vidéo à la demande, visioconférence…). Le mode PCF est particulièrement bien adapté au mode infrastructure de la norme IEEE 802.11.

• DCF (Distributed Coordination Function) : Dans ce mode, l’accès se fait par compétition. Chaque station essaye d’obtenir le support lorsqu’elle doit transmettre des données.

Contrairement au mode PCF, ce type d’accès au canal peut être utilisé à la fois par le mode infrastructure et le mode ad hoc.

Étant donné que nous nous focalisons sur le mode ad hoc et que PCF se concentre sur le mode infrastructure, nous ne détaillerons pas plus avant ce mode dans ce document. Nous nous attacherons seulement au mode d’accès DCF.

1.3.4

Accès au canal de manière distribuée

Le protocole d’accès au canal de la norme IEEE 802.11 est CSMA/CA (Canal Sense Multiple Access/ Collision Avoidance). Ce protocole s’est fortement inspiré du protocole filaire IEEE 802.3 (CSMA/CD) [IEEE 85-1]. CSMA/CA est une technique d’accès aléatoire au support avec écoute au préalable de la porteuse, qui permet d’écouter le support de transmission avant d’émettre. Ainsi, la transmission est effectuée uniquement si le support est libre diminuant ainsi le risque de collisions. Ce risque est réduit mais n’est pas pour autant nul. Contrairement à CSMA/CD (où chaque nœud écoute le support pendant qu’il transmet l’information pour détecter collision), la détection de collisions n’est guère possible dans les réseaux sans fil, car l’émetteur est incapable d’écouter le support tout en transmettant son information. Par conséquent, le récepteur doit prévenir l’émetteur que la transmission s’est correctement passée. Ainsi après la réception d’une trame de données, le récepteur acquitte celle-ci si aucun problème (collision, perte, erreur de transmission…) n’a eu lieu durant la transmission. A la bonne réception de l’acquittement, l’émetteur en déduit que la transmission s’est correctement déroulée.

Pour répondre à des problèmes de partage du support, deux modes sont disponibles dans la norme IEEE 802.11 pour accéder au canal de manière distribué : le mode DCF et le mode optionnel DCF-RTS/CTS (mode DCF avec l’ajout de requêtes DCF-RTS/CTS).

1.3.4.1

Mode DCF

Le protocole DCF est basé sur le protocole MACAW (Multiple Access Collision Avoidance Wireless) [BHA 94-1]. Il utilise différents intervalles de temps pour discriminer l’accès au support des stations. Ainsi une station souhaitant transmettre un acquittement a un temps d’accès au support plus faible qu’une station voulant émettre une trame de données. Pour cela, un ensemble d’intervalles de temps est spécifié par le protocole DCF. Ces intervalles sont des multiples d’un intervalle de base IFS (InterFrame Spacing) :

• Short InterFrame Space (SIFS) : représente le plus faible intervalle de temps disponible dans le protocole DCF. Par conséquent, il possède la plus forte priorité. Il est utilisé pour séparer les différentes trames transmises au sein d’un même dialogue (par exemple entre une trame de données et son acquittement).

• DCF InterFrame Space (DIFS) : correspond au temps d’attente utilisé pour l’écoute préalable du canal avant toute transmission de trame de données.

• Extended InterFrame Space (EIFS) : c’est le plus long des temps d’attente. Il est uniquement utilisé par une station lorsqu’elle reçoit une trame indéchiffrable. Elle doit attendre pendant un EIFS avant l’envoi d’une autre trame.

Le fonctionnement du protocole DCF est relativement simple. Lorsqu’un nœud désire transmettre une trame, il s’assure tout d’abord que le médium soit libre durant un temps DIFS plus long que SIFS afin de donner une priorité absolue aux acquittements. Le cas échéant, il effectue la transmission, puis attend l’acquittement correspondant de la part du récepteur. L’absence de réception de cet acquittement provoque la retransmission de la trame et ce processus est répété jusqu’au succès de l’opération ou jusqu’à atteindre le nombre maximal de retransmission. Dans ce dernier cas, la trame est détruite.

Si l’émetteur constate que le médium est déjà occupé lorsqu’il souhaite transmettre, il reporte sa transmission jusqu’à la libération du support. Toutefois, si plusieurs nœuds sont en attente de la fin d’une même transmission, elles ne doivent pas commencer à émettre au même moment, sans quoi une collision surviendrait irrémédiablement. C’est pourquoi lorsque le canal radio se libère, tout émetteur désirant accéder au médium attend un temps aléatoire en plus du temps DIFS. Chaque émetteur potentiel tire de façon uniforme un nombre aléatoire (appelé backoff) dans un intervalle de temps appelé fenêtre de contention. Cette valeur est ensuite décrémentée d’une unité à chaque intervalle de temps passé sans que le support ne soit occupé. La première station à atteindre la valeur 0 émet alors sa trame. Les autres nœuds suspendent le processus qui est repris dès la fin de la transmission. Un nœud voulant émettre plusieurs trames en séquence doivent passer par une procédure d’attente aléatoire entre deux trames afin de ne pas monopoliser le support.

Figure 1-2 : Exemple d’accès au médium pour 3 stations

L’exemple de la figure 1-2 met en scène trois stations à portée de communication. A l’instant t0, le nœud A est en train d’émettre, les deux autres attendent la libération du canal. A l’instant t1, la transmission est terminée, les deux émetteurs (B et C) patientent un temps DIFS avant de commencer à décrémenter leur backoff. Après sa transmission, le nœud A rentre en compétition avec les autres nœuds puisqu’il possède encore une trame à transmettre. Il tire le plus petit nombre aléatoire et gagne la contention à t2. Le processus de décrémentation est alors suspendu pour les deux autres et reprendra

à t3. Le nœud B sera alors le premier à gagner la contention car son backoff restant est plus petit que celui de C.

1.3.4.2

Mode DCF avec RTS/CTS

Cette méthode d’accès [ISS 03-1] au support est proposée en option dans la norme IEEE 802.11. Cette méthode permet à une station d’obtenir la totalité du support pendant le temps de la transmission de ses données. Les collisions peuvent ainsi être évitées durant les transmissions. Pour cela, il y a une période d’accès au support avec contention, c'est-à-dire qu’il y a compétition entre les stations pour obtenir l’exclusivité du canal. Pour que cette méthode d’accès fonctionne, il est nécessaire que toutes les stations connaissent ce mode d’accès. Il n’est pas obligatoire que toutes les stations utilisent ce mode d’accès, d’autres ont la possibilité d’utiliser la méthode DCF.

Figure 1-3 : Partage du canal par trois stations avec la méthode RTS/CTS

Pour éviter d’éventuelles collisions, les stations voulant transmettre une trame de données émettent une trame RTS (Request To Send) après une écoute préalable du support durant DIFS unités de temps et de l’attente du backoff. Lorsque le récepteur reçoit cette trame, il émet à son tour une trame CTS (Clear To Send) avec une attente de SIFS secondes après la réception du RTS. Les trames RTS et CTS initialisent le vecteur d’allocation du réseau (NAV) avec la durée durant laquelle le médium sera occupé. Les nœuds réceptionnant une de ces deux trames retarderont ainsi la transmission de leurs données de la durée exprimée dans le RTS ou le CTS. De fait, les nœuds dans le voisinage de l’émetteur et du récepteur ne peuvent entrer en collision pendant la phase de transmission de données. Cette période est nommée période sans contention. Le fonctionnement de ce mécanisme est illustré par la figure 1-3.

Le mécanisme RTS/CTS participe à la réduction de l’impact des collisions puisqu’elles n’affectent que les trames courtes (RTS et CTS). Par contre, il n’est pas systématiquement utilisé. L’échange des RTS et CTS ajoute un surcoût à chaque trame de données, réduisant d’autant le débit utile du canal de transmission. Ces trames étant transmises à un débit de 2Mbit/s afin de garantir une certaine

RTS CTS Données ACK NAV (RTS) NAV (CTS) SIFS SIFS SIFS DIFS

Accès au médium retardé Emetteur

compatibilité avec la première version du standard, la durée de cet échange est de 564 μs (TRTS + TCTS + 2×SIFS), soit le temps nécessaire pour transmettre 6 204 bits à un débit de 11 Mbit/s. Ce mécanisme s’avère assez coûteux pour une utilisation systématique. Les cartes d’interface proposent en général de n’utiliser ce mécanisme que pour des trames excédant une taille RTSThreshold (paramétrable).

Figure 1-4 : Problèmes des nœuds cachés

L’utilisation de cette technique d’accès permet de résoudre certains problèmes présents dans le mode DCF (tel que le problème des nœuds cachés [FUL 97-1]). Ce problème est illustré sur la figure 1-4. Les nœuds A et C étant séparés par une cloison, ils ne se voient pas. Le nœud C n’entendant pas que A est en train de transmettre, elle considère que le support est libre ce qui en réalité n’est pas le cas. Les transmissions des deux trames créent des collisions lors du recouvrement des deux zones de couverture de ces stations au niveau du nœud B. En utilisant, la méthode d’accès au support DCF avec RTS/CTS, le nœud C ne recevrait pas la trame RTS puisqu’elle n’est pas dans la zone de couverture de A mais recevrait la trame de réponse CTS. En recevant cette trame de réponse, elle connaît dorénavant le temps durant lequel le support sera occupé. C peut ainsi retarder sa transmission et éviter les collisions.

Ce mécanisme ne permet tout de même pas de résoudre l’ensemble du problème des nœuds cachés [CHA 04-1]. En effet, le mécanisme RTS/CTS échoue avec le réseau représenté sur la figure 1-5. Soit le nœud A, le premier nœud à vouloir acquérir le support. Il commence par émettre une trame RTS pour demander cette acquisition. Le nœud C, n’étant pas dans la zone de couverture de A, ne peut entendre cette trame. Le nœud B voyant que cette trame lui est destinée répond par une trame CTS. A

CLOISON

A

C

ce même instant, le nœud C émet une trame RTS en destination de D. Il ne peut comprendre le CTS émis par B puisqu’il est en train d’émettre. La transmission entre C et D peut par conséquent avoir lieu. Une collision survient, par conséquent, au niveau de B. Ce type de situation est tout de même relativement rare, puisqu’il est nécessaire que le CTS du nœud B et le RTS du nœud C soient émis dans le même laps de temps.

Figure 1-5 : L’utilisation du mécanisme RTS/CTS n’empêche pas la totalité des collisions.

1.4

Accès au canal sans contention

Le mode DCF de la norme IEEE 802.11 (avec l’ajout ou non des paquets RTS/CTS) ne peut empêcher la présence de collisions. De fait, la bande passante utile du réseau est ainsi réduite. Les collisions augmentent le délai de bout en bout des paquets de données. Les données de certaines applications nécessitent le respect d’un délai. Des méthodes d’accès sans-contention ont ainsi été proposées. La méthode d’accès TDMA (Time Division Multiple Access) [JAW 05-1] est largement utilisée dans les réseaux pour garantir à un utilisateur l’accès unique au support à un instant donné.

Dans un environnement synchronisé de type TDMA, la bande passante requise par une application est représentée par le nombre de slots nécessaires à réserver dans la fenêtre TDMA. Chaque lien, d’une route, doit réserver un nombre de slots pour satisfaire les besoins d’un flux. Lorsqu’un flux arrive à son terme, les slots réservés sont libérés. Ils peuvent être ainsi réutilisés par d’autres flux.

Figure 1-6 : Structure d’une fenêtre TDMA de M slots de données par fenêtre, pour un réseau de N nœuds.

Une fenêtre TDMA est composée d’une phase de contrôle et d’une phase de données (figure 3-2). Chaque nœud, dans le réseau, possède un slot de contrôle qui lui est désigné (slots de contrôle 1 à N dans l’exemple). Les nœuds les utilisent pour transmettre leurs informations de contrôle telles que les trames de synchronisation, les informations de routage… Cependant, les nœuds sont en compétition pour acquérir un ou plusieurs slots de données libres (slots de données 1 à M dans l’exemple).

Trois règles doivent être respectées pour réserver un slot [LIA 02-1]. L’utilisation de ces règles permet d’éviter les collisions lors de transmissions simultanées. Elles permettent également de résoudre entièrement le problème des nœuds cachés (cf. §1.3.4.2). Un slot t est considéré libre et réservable, pour envoyer des données d’un nœud A à un nœud B, si les conditions suivantes sont respectées :

• Le slot t n’est pas déjà réservé en réception ou en émission, par le nœud A ou B.

• Le slot t n’est réservé en réception par aucun nœud C situé à un saut du nœud A.

• Le slot t n’est réservé en émission par aucun nœud C situé à un saut du nœud B.

Si à tout instant ces trois règles sont respectées, le réseau reste exempt de collisions. L’évitement des collisions permet de maitriser pleinement la bande passante réservée et le délai d’un paquet. Cette méthode d’accès au support est particulièrement bien adaptée au respect des contraintes de QoS des applications temps-réel et multimédia.

1.5

Modèles de mobilité

La mobilité dans les réseaux ad hoc est un point délicat à traiter. Le déplacement des stations rompt les liaisons avec les voisins et complexifie la gestion du multi-saut dans les réseaux ad hoc. En effet, les routes entre deux stations doivent constamment s’adapter au changement de la topologie pour maintenir la continuité de la communication.

Prévoir le déplacement des stations peut aider à connaître les instants où une station va rompre la liaison avec ses voisins et ainsi permettre avant que cela ne se produise de déterminer un autre chemin. Deux types de modèles de mobilité sont généralement observés : modèles de mobilité par entité et modèles de mobilité par groupe.

Dans un premier temps, nous présentons les principaux modèles de mobilité généralement utilisés pour représenter le déplacement d’une seule entité :

• Random Walk [ZON 97-1] : Ce modèle vise à représenter le caractère imprévisible des mouvements d’une station. Un nœud mobile se déplace de sa position initiale vers une nouvelle position en sélectionnant aléatoirement une direction et une vitesse.

• Random WayPoint (RWP) [BET 02-1] : Tous les nœuds sont uniformément répartis dans l’espace de mobilité. Les nœuds alternent successivement les temps de pause et de