La cryptographie du point de vue de la théorie de l'information : stratégies de codage sécuritaire pour la sécurité cryptographique

Texte intégral

Figure

![Tableau 4.1: Structure imbriquée d’un code secret [1].](https://thumb-eu.123doks.com/thumbv2/123doknet/6699955.184147/69.918.342.617.107.210/tableau-structure-imbriquée-d-un-code-secret.webp)

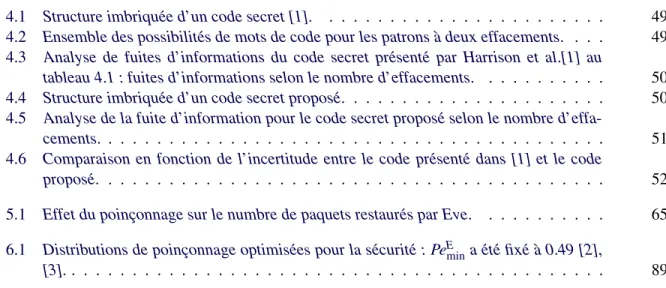

![Tableau 4.3: Analyse de fuites d’informations du code secret présenté par Harrison et al.[1] au tableau 4.1 : fuites d’informations selon le nombre d’effacements.](https://thumb-eu.123doks.com/thumbv2/123doknet/6699955.184147/70.918.106.788.104.621/tableau-analyse-informations-présenté-harrison-tableau-informations-effacements.webp)

Outline

Documents relatifs

Index calculus works in the same way : 1024 bits are necessary for 80 bits of security Elliptic curves and genus 2 (hyperelliptic) curves for which nobody knows better attacks

Cependant, alors que la position des femmes françaises en Europe est la meilleure pour les maladies cardio-vasculaires et un peu au dessous de la moyenne pour la mortalité par

deux directions : la géographie médicale ou encore géographie des maladies (répartition, prévalence des maladies), et la géographie des soins de santé (accès et recours aux

Un canal de transmission donné doit pouvoir transporter des messages de nature variée d’où la nécessité d’un transcodage permettant de transformer la représentation des

Non-elective Core Courses 18 ECTS ECTS Teaching teams Security models: proofs, protocols and politics 6 Autreau, Lafourcade, Roch Symmetric and asymmetric cryptology – PKI 6

Security models: proofs, protocols and politics 6 Autreau, Lafourcade, Roch Symmetric and asymmetric cryptology – PKI 6 Dumas, Elbaz-Vincent.. System administration and

– MAC Message authentication codes (avec une clef secrète) – Intégrité. – Reconnaissance de programmes ou

Difficile (énumérer tous les mots !) si la matrice est mélangée Clef publique : matrice génératrice permutée.. Modélisation, notations,

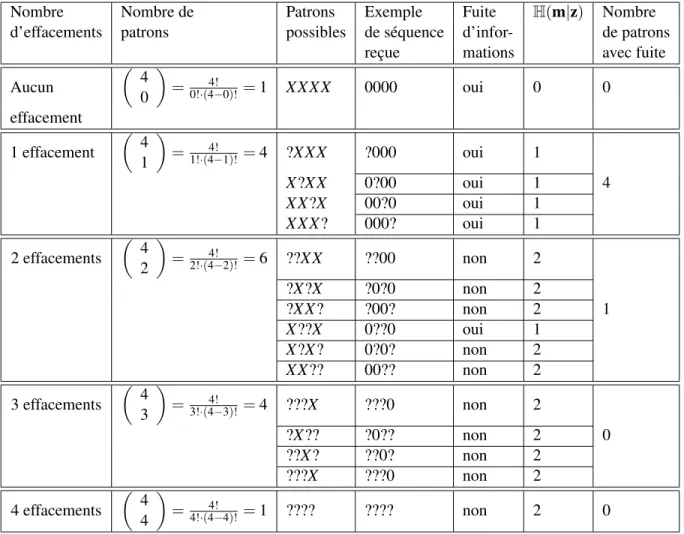

![Tableau 4.6: Comparaison en fonction de l’incertitude entre le code présenté dans [1] et le code pro- pro-posé.](https://thumb-eu.123doks.com/thumbv2/123doknet/6699955.184147/72.918.230.646.103.495/tableau-comparaison-fonction-incertitude-code-présenté-code-posé.webp)

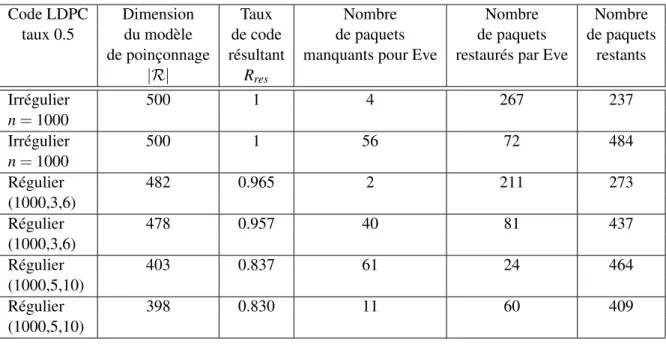

![Tableau 6.1: Distributions de poinçonnage optimisées pour la sécurité : Pe E min a été fixé à 0.49 [2], [3].](https://thumb-eu.123doks.com/thumbv2/123doknet/6699955.184147/109.918.221.725.108.546/tableau-distributions-poinçonnage-optimisées-sécurité-pe-min-fixé.webp)