Evaluation de la sûreté de fonctionnement informatique. Fautes physiques, fautes de conception, malveillances

Texte intégral

Figure

Documents relatifs

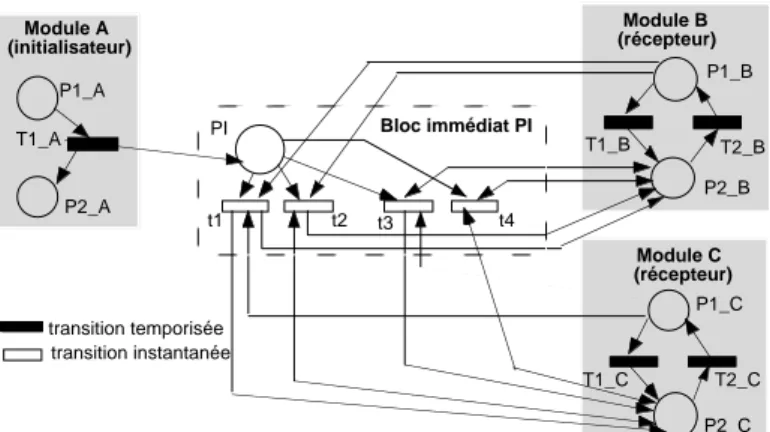

Durant l’existence d’un jeton dans la place réseau_indisponible, le medium est indisponible et aucune transmission ne peut débuter, un arc inhibiteur lie l’activité

– pour qu’un nœud d’un modèle puisse être remplacé dans un modèle par n’importe quel nœud qui le raffine, il est nécessaire que le nœud abstrait et tous ses

Using movie scripts as a means of weak supervision we (a) automatically discover relevant scene classes and their correlation with human actions, (b) show how to learn selected

Pour mieux signifier notre positionnement scientifique dans ce cadre renouvelé des sciences, nous allons ouvrir ici un axe appuyé sur trois jalons essentiels

tonsa (b) significantly predicted by the equitoxic mixture of contaminants and the herbicide Primextra ® Gold

Enfin, il est également apparu pertinent de conduire cette recherche dans une optique comparative, visant ainsi à déceler les différences ou les ressemblances entre

27 Résolution législative du Parlement européen du 1er mars 2001 sur la proposition de directive du Conseil relative à un cadre réglementaire commun pour les réseaux et les services

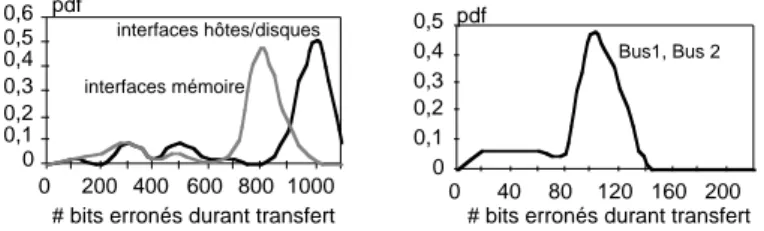

La transmission des données doit être exempte de toute corruption pour éviter de générer un profil de stimulation dangereux pour le patient.. De plus, le chargement de la